Conférence DEFCON 22. Andrew "Zoz" Brooks. Ne le gâchez pas! Partie 1Utilisez

Opsec 24 heures par jour, 7 jours par semaine. Vous voyez une capture d'écran du chat sur Reddit avec Sabu, après qu'il est devenu un mouchard, dans lequel il conseille à l'interlocuteur d'utiliser Opsec 24/7. Donc, si les "amis" veulent vous noyer, ils peuvent le faire. Jamais auparavant un seul informateur fédéral n'a prononcé des paroles plus véridiques.

Un autre cas dont nous avons tous entendu parler. Étudiant de Harvard qui a signalé un risque d'explosion lors des examens. Il a utilisé

Tor pour se connecter au service de

messagerie Guerilla , qui vous permet d'envoyer des messages électroniques uniques.

Les autorités l'ont attrapé en raison de

Tor ajoutant l'adresse

IP source de l'expéditeur à l'en-tête de l'e-mail.

Opsec échoue donc dans ce cas. Fondamentalement, un tel non-sens est associé à des outils de confidentialité avec lesquels vous n'êtes pas «amis». Par conséquent, la confidentialité devrait être la vôtre pour le petit déjeuner, le déjeuner et le dîner. Elle est comme du bacon qui rend tout meilleur!

Je vais vous dire comment cet étudiant a foiré. Tout d'abord, l'intranet de Harvard vous oblige à enregistrer votre

adresse MAC . Une autre raison pour laquelle le

MIT est meilleur que Harvard est parce que nous ne l'exigeons pas. Ainsi, l'inscription des utilisateurs sur le réseau est liée à son

adresse MAC , en plus, ils enregistrent le trafic sortant. Il s'agit d'un microcosme d'observation courant. Tout cela ensemble a créé des vecteurs de menace qui ont permis à ce type de l'obtenir. Par exemple, les enquêteurs pouvaient voir qui avait visité le site et téléchargé le programme d'installation de

Tor juste avant la menace d'explosion, ou regardé tous ceux qui étaient liés à un nœud d'enregistrement

Tor à ce moment-là, ou qui avaient accédé aux serveurs d'annuaire

Tor .

Quand j'y pense, je comprends que dans notre pays il existe déjà un modèle d'observation universelle, que tout le monde connaît - ce sont les agences de crédit. Et nous faisons une sorte d'

Opsec avec les agences de crédit. Nous obtenons du crédit principalement en raison de notre réputation. Par conséquent, utilisez la confidentialité avant de contracter un prêt. Nous n'annulons pas les cartes de crédit, même lorsque nous n'en avons plus besoin, car elles créent elles-mêmes notre réputation. Alors n'arrêtez pas d'utiliser les outils de confidentialité, même lorsque vous avez fini de faire quelque chose de mal. Tout comme l'utilisation d'une agence de crédit, l'utilisation de

Tor peut vous mettre sur la liste. Mais vous avez une bonne raison d'être sur cette liste.

Donc, il y a plusieurs façons pour ce gars de ne pas tout gâcher. Pour commencer, il devait au moins analyser la situation et se préparer à l'interview inévitable avec la police en tant qu'utilisateur de

Tor . Il pourrait utiliser des commutateurs de pontage pour se connecter à

Tor . Bien que plus tard, il soit devenu connu que la NSA les suivait également. Il pouvait se préparer au fait qu'ils pouvaient suivre le point d'entrée du trafic, sortir du campus et utiliser le réseau de cafés

Starbucks ou un téléphone portable jetable, et ils n'auraient probablement pas été capturés.

Les gens reçoivent constamment des menaces d'attaques terroristes et d'attentats à la bombe, et en fait il n'y a aucun moyen de suivre ces messages. Il vous suffit de rendre votre découverte difficile. Et, bien sûr, il pouvait utiliser un service de messagerie qui n'identifiait pas l'

IP et ouvrir son nœud de sortie

Tor .

Que savons-nous de la vulnérabilité des utilisateurs ordinaires de

Tor ? On sait que ce réseau a causé beaucoup de problèmes au centre de communication du gouvernement britannique du GSHQ, ils ont même organisé deux conférences

Tor , la dernière en 2012. Ce n'est donc probablement pas une simple porte dérobée. C'est une bonne nouvelle qu'ils auraient dû tenir une telle conférence. Nous savons que l'utilisation de

Tor est une évidence, car elle rend les utilisateurs différents des utilisateurs de réseaux ouverts. Considérez donc que vous avez déjà pris des empreintes digitales.

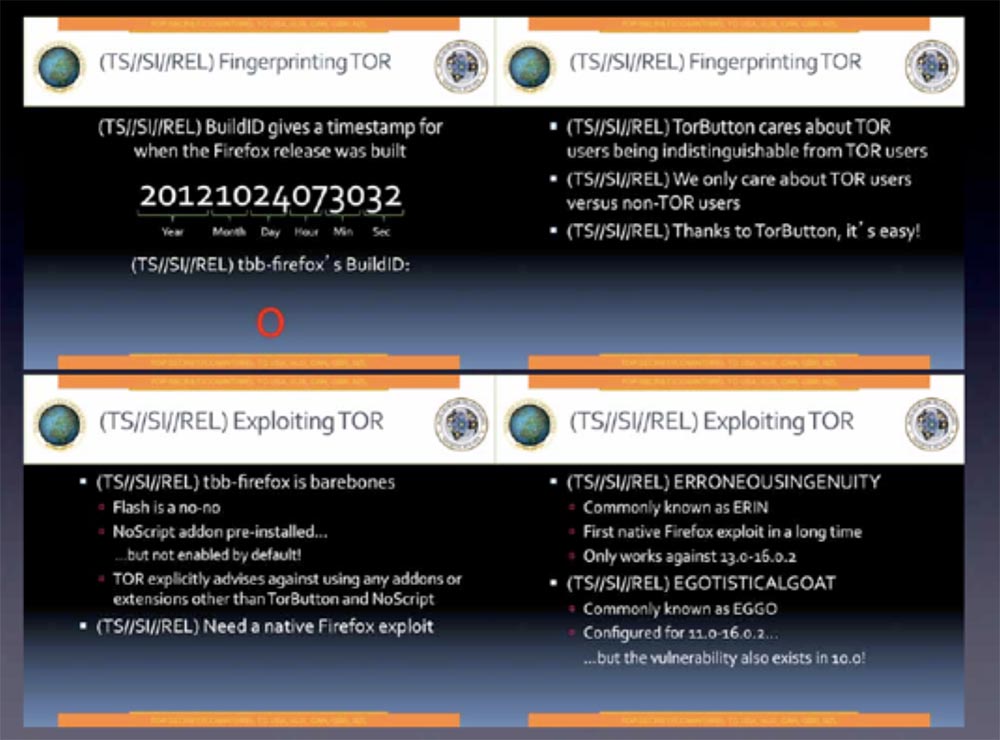

Nous savons que les attaques contre

Tor en 2012 ont été assez compliquées pour les agences de renseignement, elles ont donc essayé d'implémenter un exploit dans la version de

Firefox utilisée dans le progiciel

Tor . Je pense que c'est aussi un bon signe. Ce sont des diapositives de la célèbre présentation de Tor stinks (Tor stinks ...), je suis sûr que vous l'avez déjà vu, donc je vais les montrer rapidement.

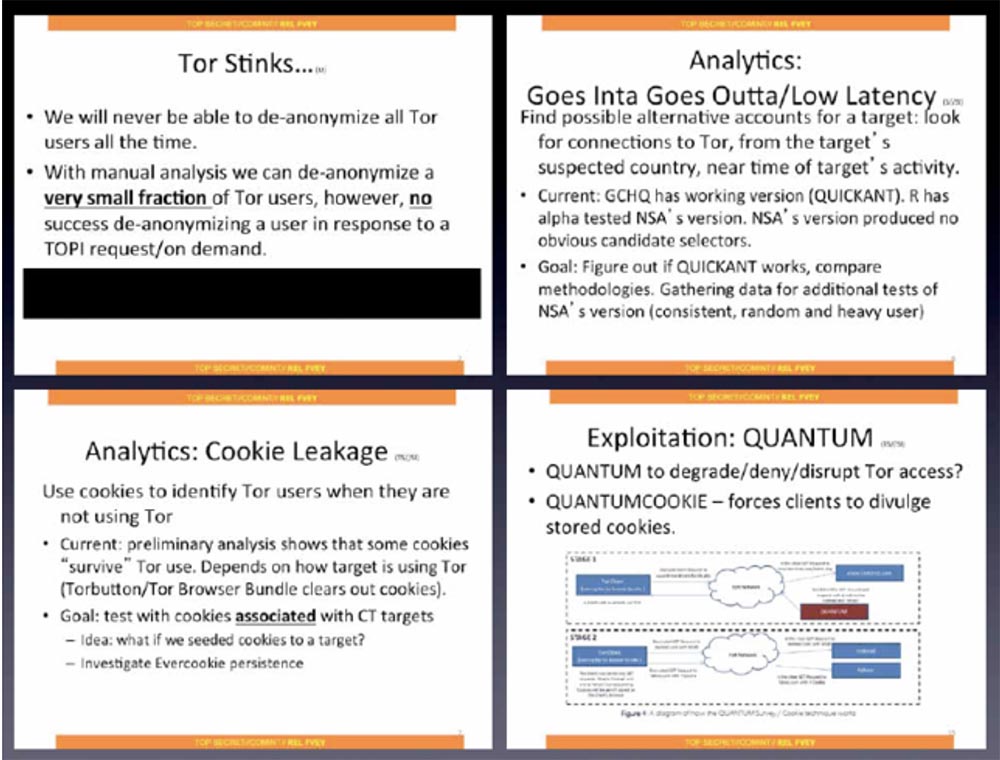

Ainsi, il est reconnu que le gouvernement fédéral n'a jamais réussi à révéler tous les utilisateurs de

TOR . À l'aide d'une analyse manuelle, ils peuvent identifier un très petit nombre d'utilisateurs.En outre, les tentatives de révéler les utilisateurs à l'aide de requêtes

Tor n'ont jamais abouti.

Par conséquent, vous devez utiliser

Comsec dans vos sessions

Tor . Bien sûr, ils mènent des attaques de corrélation de trafic, bien qu'à petite échelle. Ils essaient de découvrir les utilisateurs de

Tor à un moment où ils ne les utilisent pas. Pour ce faire, ils essaient d'extraire les cookies qui sont préservés de l'utilisation de ce navigateur.

Tor est bon car il ne stocke pas de tels cookies. Ils recommandent également d'utiliser la méthode d'exploitation

QUANTUM , qui aide à extraire les cookies de

Tor en raison de la présence d'éléments de

Firefox .

Ce qui précède devrait vous donner une idée de la sécurité de

Tor comme seule solution pour utiliser Internet de manière anonyme. N'utilisez jamais de solutions uniques; ayez un repli. La bonne chose à propos de l'utilisation régulière de

Tor est qu'elle rend votre découverte difficile, mais pas absolument impossible.

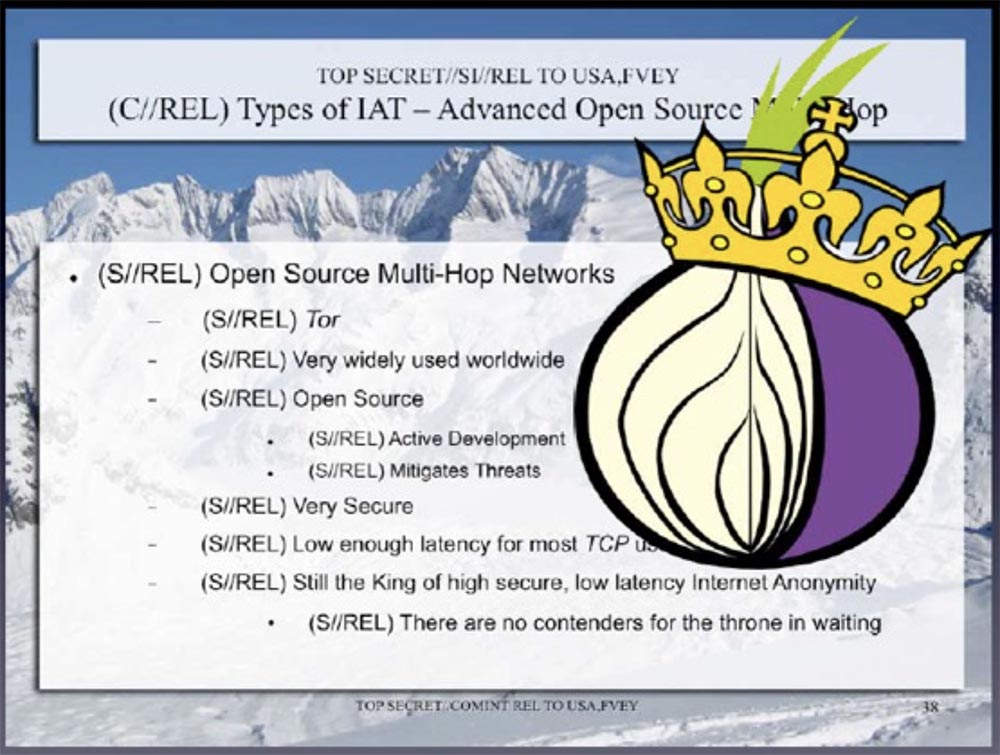

Voici le troisième document secret qui est sorti en même temps. Ici,

Tor mène à une faible divulgation et à un anonymat élevé des utilisateurs.

Il est indiqué ici qu'il est répandu dans le monde entier, est une ressource ouverte, se développe activement, réduit le risque de menaces, est très sûr. Il est écrit ici que "Thor est le roi dans le domaine de l'anonymat et du secret et dans un avenir proche, aucun autre concurrent pour son trône n'est attendu."

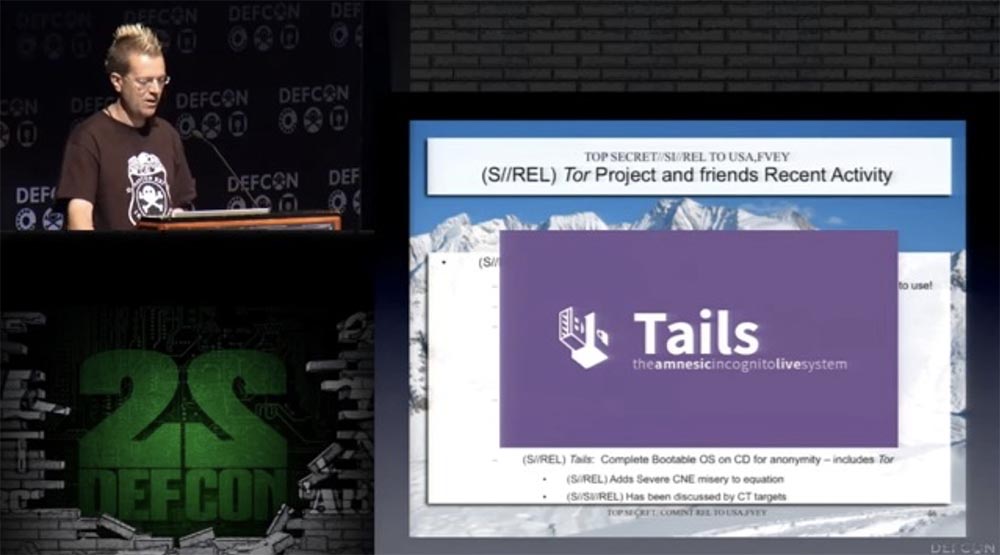

La police secrète a reçu des commentaires positifs des plates-formes logicielles utilisées du côté client, telles que le logiciel

Tails entièrement autonome téléchargé à partir du CD.

De quoi parle-t-on? Le fait que

Thor vous place dans le champ de vision des autorités, mais

Thor et

Tails compliquent leur vie. Je pense que le simple fait d'utiliser

Thor vous place sur une liste assez longue de personnes, et si votre "désobéissance" vous aidera à être déplacé vers une liste plus petite de personnes méritant plus d'attention, alors il vaut probablement mieux être sur une grande liste. Parce que plus il y a de gens sur cette grande liste, mieux c'est.

Mais ne mettez jamais votre vie ou votre liberté en dépendance d'un élément, d'un facteur de sécurité personnelle. Cela s'applique à

Tor et à de nombreux autres outils dans vos réseaux de communication Internet. J'aime la devise affichée sur le site Web de

CryptoCat - ne faites jamais confiance à votre vie ou à votre liberté dans les logiciels. Nous faisons confiance à nos vies avec des logiciels chaque jour, chaque fois que nous montons à bord d'une voiture ou d'un avion. Mais lorsque vous conduisez dans une voiture, vous comptez également sur les ceintures de sécurité. C’est comme un vieux dicton musulman: "Espérez en Allah, mais attachez le chameau."

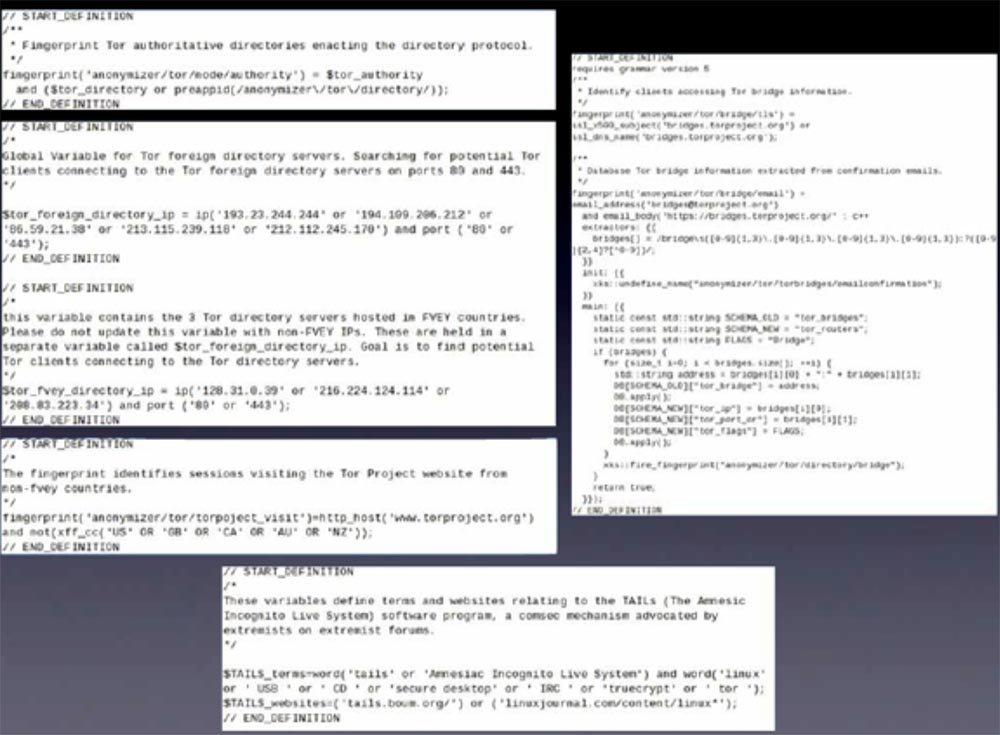

Voici d'autres bonnes nouvelles. Une grande liste et une petite liste sont des règles de filtrage récemment divulguées. Je sais que c'est complètement illisible, mais cela montre que les agences de sécurité sont obsédées par l'idée de rendre cette longue liste aussi longue que possible.

Quiconque se connecte au service d'annuaire

Tor ou au site Web

Tor figure sur cette longue liste. Du point de vue de l'Etat, c'est l'accueil de la police secrète. C'est super. Cela revient à trouver une aiguille dans une pile dans laquelle nous jetterons encore plus de foin. Par conséquent, les gars, essayez d'agrandir cette grande liste pour leur ajouter du travail. Ils sont plus destinés à tous ceux qui utilisent

Tor , et non aux vrais criminels, c'est stupide, mais ce n'est rien de plus que la surveillance totale dont nous parlons. Cela prouve simplement que nous avons besoin de plus de personnes utilisant ces services.

Le côté droit de la diapositive est pire. J'ai déjà mentionné qu'ils collectent les adresses e-mail des personnes qui sont utilisées pour recevoir des «commutateurs de pont», c'est-à-dire des nœuds du réseau

Tor . Vous devez savoir qu'ils sont engagés dans des choses aussi viles. Ainsi, un étudiant de Harvard n'aurait peut-être pas été attrapé à l'aide d'un interrupteur de pont. Peut-être oui, peut-être pas. Nous ne savons pas avec certitude, car nous ne savons pas combien d'informations les agences et les fournisseurs fédéraux partagent entre eux, alors soyez prudent.

Enfin, le bas de la diapositive montre que

Tor et

Tails sont propagés par des extrémistes dans des forums extrémistes. Alors félicitations, il s'avère que nous sommes tous des extrémistes!

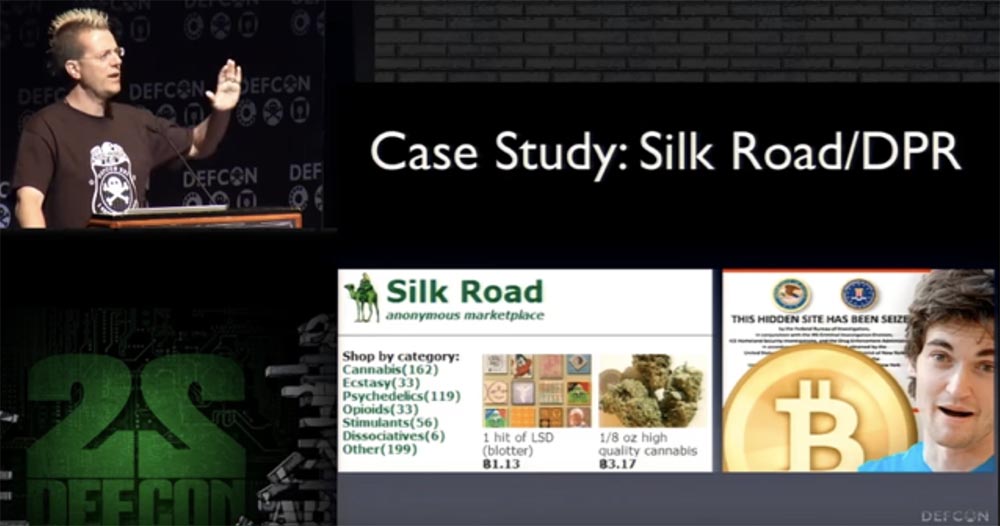

Nous connaissons tous l'histoire de la plateforme de trading anonyme

Silk Road et de son administrateur, Pirate Roberts.

Silk Road a travaillé comme service secret

de Tor pendant 2 ans jusqu'à ce que Roberts soit arrêté.

Nous savons que les autorités ont acheté des centaines de médicaments par la route de la soie, ce qui lui a permis de travailler plus longtemps pour s'assurer d'arrêter quelqu'un. Cela ressemble au crime organisé standard. Ils ont arrêté le

pirate Roberts et saisi simultanément toutes les informations du serveur de Silk Road.

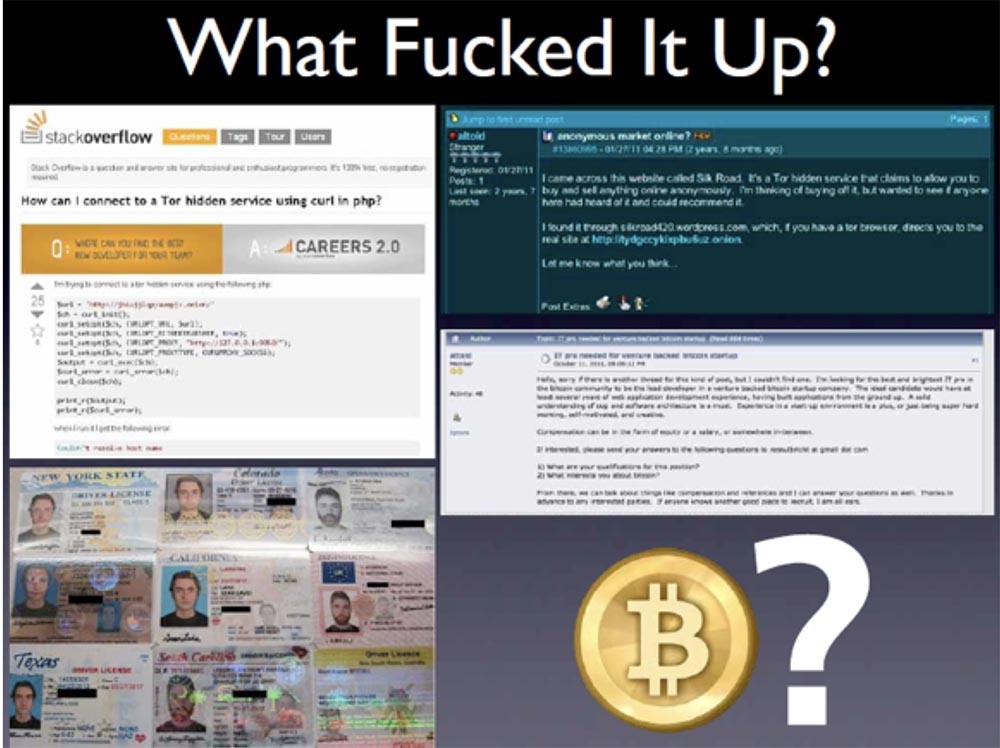

Alors qu'est-ce qui l'a fait foirer? Nous savons que

Dread Pirate Roberts a échoué à plusieurs reprises en raison de la négligence d'

Opsec - il s'agit à la fois d'une pile de messagerie enregistrée et de messages de forum du même compte, qui comprenait sa véritable adresse e-mail. Ce sont des ordres de fausses pièces d'identité avec ses photos, il a donc eu suffisamment d'occasions de foirer.

Mais nous ne savons pas comment il a été possible de révéler l'anonymat du serveur. C'est 180 000 bitcoins. Comment cela a-t-il pu arriver? Nous ne connaissons pas la réponse. Mais il y a plusieurs options.

Le pirate Roberts a été identifié et traqué de la même manière que

Sabu a été retrouvé. Par exemple, il ne pouvait se connecter qu'une seule fois sans

Tor , par exemple, pour réparer quelque chose sur le serveur.

On ne peut nier cette possibilité. Il pourrait être suivi par les relations financières avec le fournisseur grâce à des outils de suivi des paiements sur tous les serveurs d'hébergement, comme cela s'est produit avec d'autres fournisseurs d'hébergement indépendants. Ils pourraient introduire un exploit dans le serveur Silk Road, le capturer et violer le mode d'anonymat.

Ils pourraient également mener une attaque secrète à grande échelle contre des services anonymes. Nous ne connaissons pas les réponses, alors parlons de la seule façon qui implique une attaque directe sur

Tor . Ce que vous devez savoir sur les services cachés, c'est qu'ils sont assez vulnérables du point de vue des attaques par corrélation, car un attaquant peut leur proposer de générer du trafic. Il y a deux boucles

Tor connectées autour d'un point. Quiconque se connecte à

Tor depuis longtemps devient vulnérable à ce genre de choses. Surtout pour les segments commutables, car le réseau n'est pas si grand, donc tôt ou tard vous pouvez tomber sur un nœud malveillant.

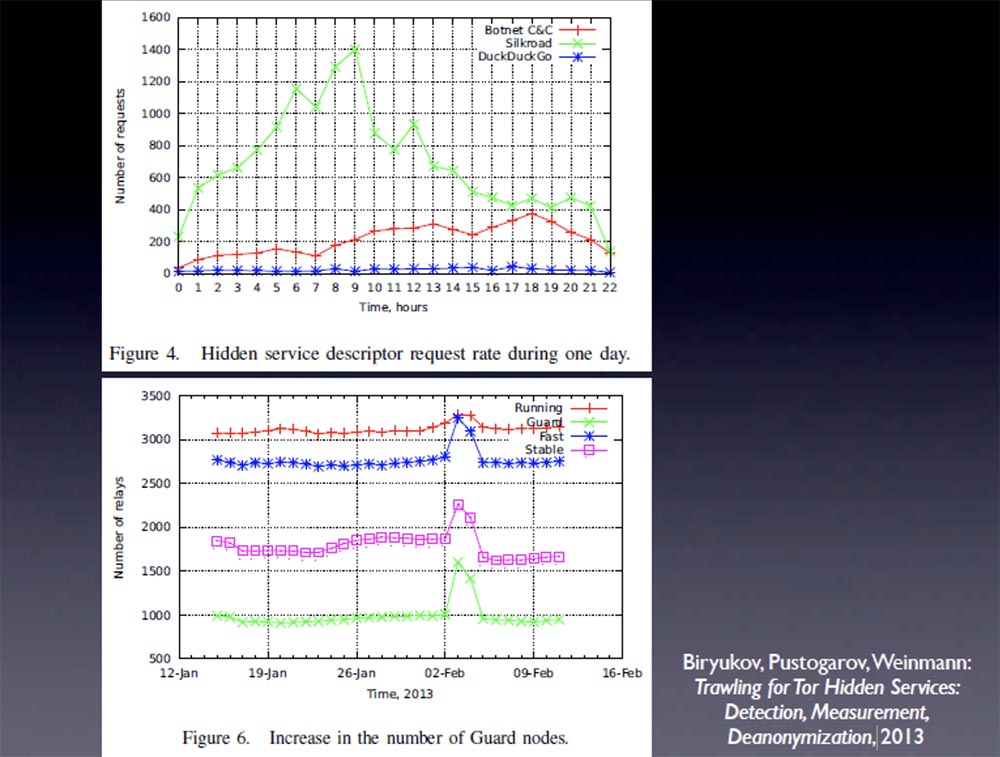

Ce n'est pas un gros problème pour l'utilisateur moyen, mais si vous soutenez un projet à long terme comme une société pharmaceutique mondiale, cela est dangereux. Je n'ai pas eu le temps de me plonger dans les détails, mais je veux vous montrer un fragment d'une étude menée en 2013 par Biryukov, Pustogravov et Weinman de l'Université du Luxembourg, elle s'appelle Trawling for Tor Hidden Services: Detection, Measurement, Deanonymization («Trailing hidden services: découverte, recherche, désanonymisation »). Ils ont créé un tableau des services cachés populaires

Tor, Silk Road et

DuckDuckGo , montrant l'évolution du nombre de demandes tout au long de la journée.

Ce qui suit montre le mappage des adresses d'oignon et leur utilisation. Deux jours et moins d'une centaine de dollars, et ils voient deux exemples. Il est également confirmé qu'un certain nœud

Tor a agi comme un nœud limite d'un service caché pour désanonymiser ce service caché, avec une probabilité de 90% pendant 8 mois pour 11 000 $. Ces études relèvent bien des capacités financières des entités étatiques. Cela a été rendu possible grâce à l'erreur

Tor , qui a déjà été corrigée. Cette semaine, le "Black Hawk" a parlé d'une autre erreur similaire, qui est également corrigée. Ils pourraient repérer le trafic de

Tor pour des services cachés. C'était très irresponsable, car il y a maintenant des craintes que le gouvernement fédéral puisse suivre tout le trafic passant par

Tor . Ainsi, si les mécanismes de chiffrement du trafic

Tor sont fissurés, les gens ne peuvent pas être sûrs de leur anonymat.

La bonne nouvelle est que ces choses laissent des traces. Il y a eu une forte augmentation du nombre de nœuds de protection à un moment où Biryukov et la société ont fait leurs intrusions dans le réseau. Afin que nous puissions trouver ces erreurs et les corriger, mais gardez à l'esprit qu'il existe des attaques potentielles contre

Tor , mais pas contre tous et pas toujours.

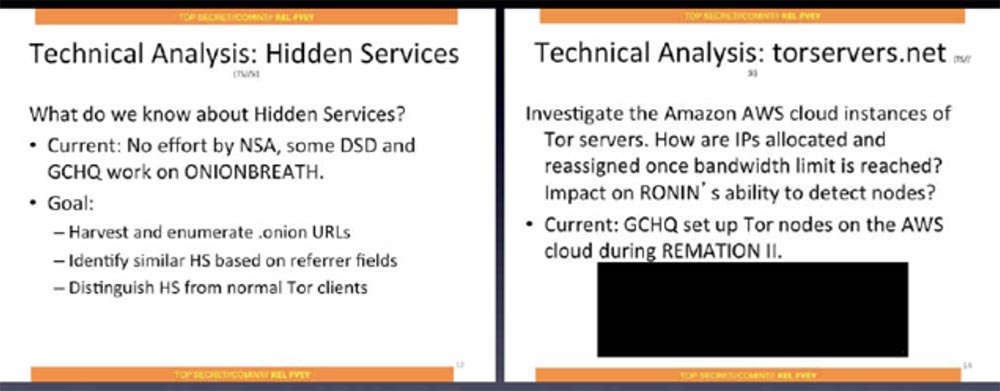

Je ne dirai pas grand-chose sur ce qui est montré sur la diapositive suivante - ce sont également des informations secrètes qui se rapportent à l'analyse technique des services cachés.

Le but de l'analyse est de collecter et de compiler une liste d'adresses d'oignon, d'identifier des services cachés similaires basés sur des technologies d'anonymat similaires et de séparer les services cachés des clients

Tor normaux. Ce qui suit est une étude des capacités du service cloud

Amazon AWS pour l'hébergement des serveurs

Tor et de la boîte à outils britannique

GCHQ pour détecter les nœuds

Tor dans les capacités de cloud computing d'

Amazon , comme mentionné lors de la conférence

Remation II .

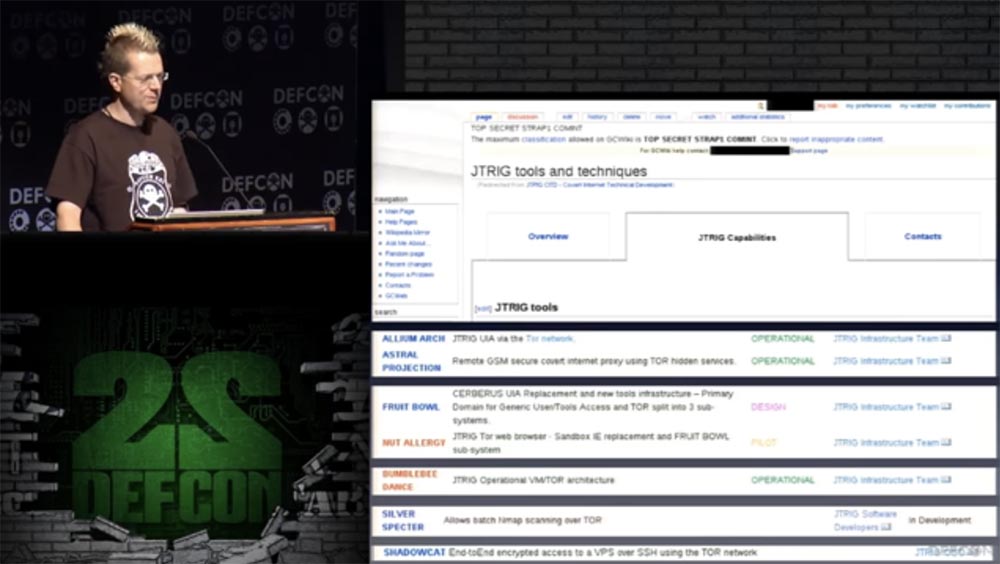

Rappelez-vous également les capacités d'un outil tel que

JTRIG Tools , je pense que sa page aurait dû être décorée avec des drapeaux DefCon.

Les rumeurs des

fantômes utilisent

Tor assez largement, tout comme le renseignement britannique. Je pense que les développeurs de

Tor , dont beaucoup que je connais personnellement, sont sujets au péché de confiance excessive. Ils croient que leurs activités ne seront pas divulguées, bien qu'ils ne se mettent pas en patte arrière devant l'État, n'en reçoivent pas de documents et ne laissent pas de failles pour «entendre les gens» dans leur logiciel.

Je pense que l'objectif principal des services spéciaux n'était pas la divulgation de l'ensemble du réseau anonyme, mais uniquement la découverte de services cachés tels que la Route de la soie. Il est théoriquement possible que le serveur soit entièrement identifié et ouvert, car il existe un schéma bidirectionnel de

Tor , grâce auquel

Pirate Roberts a été capturé. Peut-être que s'il

s'était correctement

entraîné à utiliser

COMSEC , il n'aurait pas été rattrapé. La morale de cette histoire est donc la suivante: ne faites pas de ventes massives de médicaments en ligne à moins d'avoir un plan pour protéger efficacement l'anonymat. Pour une grande organisation, le maintien de l'anonymat sur une longue période est une tâche très difficile. Vous devez tout faire parfaitement, et pour cela vous n'avez pas besoin d'avoir l'esprit d'un cybercriminel international pour que les opposants ne puissent pas prendre de mesures préventives. Découvrez donc à l'avance quelles peuvent être les conséquences de votre activité, faites une

analyse Tradecraft .

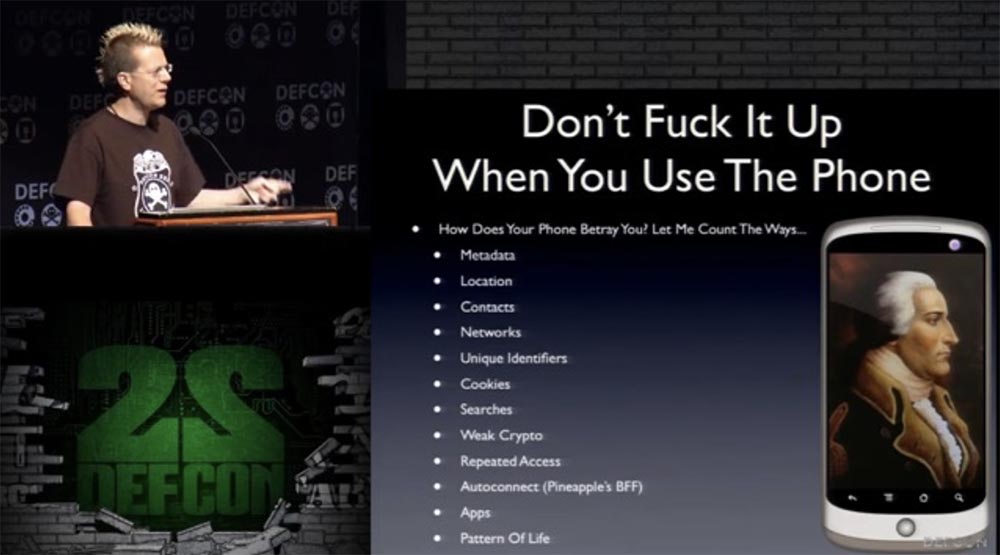

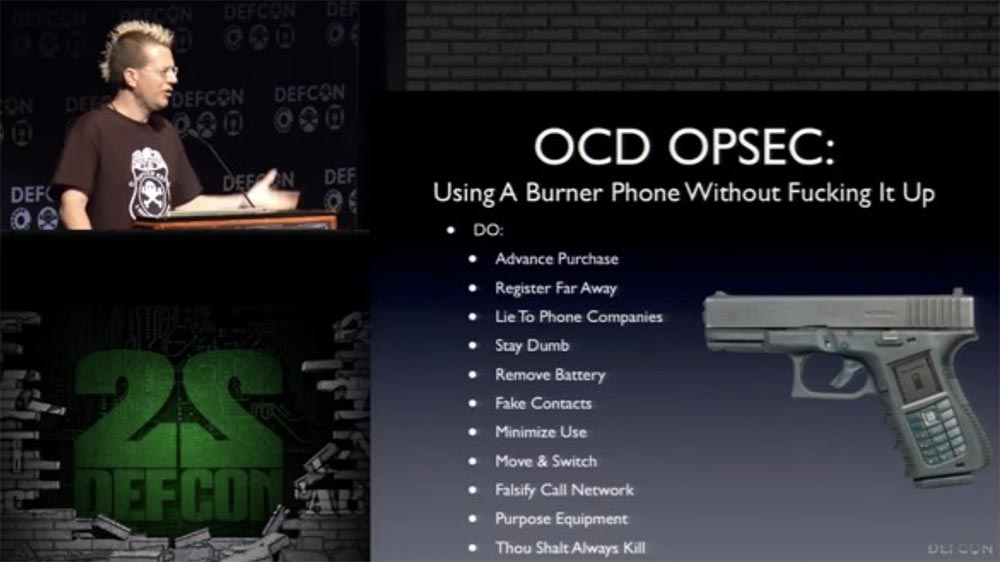

Passons maintenant aux téléphones. Ne pas bousiller avec des téléphones portables! De quoi parle ce petit Benedict Arnold (un général américain de la guerre d'indépendance américaine, qui s'est rangé du côté des Britanniques), caché dans votre poche?

Le téléphone peut vous trahir des manières suivantes:

- des métadonnées sur tous vos appels;

- des informations sur votre position que les opérateurs de téléphonie mobile transmettent aux agences fédérales, ainsi que des balises géographiques dans vos photos;

- liste de contacts;

- une liste des réseaux Wi-Fi auxquels vous vous êtes connecté et qui sont écoutés dans cette zone;

- Identifiants uniques comme IMEI , UEID et ainsi de suite;

- les restes de cookies des navigateurs;

- requêtes de recherche pure;

- mauvais cryptage. Les appareils plus anciens ont une cryptographie faible, en particulier basée sur le système d'exploitation des versions mixtes d'Android;

- accès répété. Les navigateurs Web sur ces minuscules petits appareils ont peu de RAM et de cache, ils rechargent donc constamment les onglets aussi vite qu'ils le peuvent. Par conséquent, tout ce que vous avez fait récemment lorsque vous étiez sur un autre réseau est redémarré;

- connexion automatique, qui est le meilleur intercepteur WiFi de Pineapple . Salut ATT Wi-Fi , bonjour, Xfiniti sans fil, je me souviens de toi!

- Toutes les applications mobiles, car elles souffrent de la fuite de toute merde;

- l'image même de votre vie reflétée dans votre téléphone portable.

L'agence de sécurité surveille constamment des choses de ce type, en particulier elle surveille la présence simultanée et les circuits marche-arrêt des téléphones. Je suis connu pour ne pas avoir de téléphone portable, car je n'aime pas m'associer publiquement à des organisations criminelles, j'entends bien sûr les compagnies de téléphone. Mais il y a une période de l'année où j'utilise mon petit téléphone

Nokia de sept ans, qui a fière allure dans ce référentiel de métadonnées. Parce que chaque fois que ce téléphone est utilisé, il est constamment entouré de milliers de hackers célèbres.

Mais pour la police secrète, les smartphones sont le meilleur cadeau qu'ils aient jamais pu recevoir. C'est comme Noël, Hanoukka et Blowjob Day, fusionnés en un seul gros orgasme d'espionnage. Leur scénario le plus parfait est très simple - ils contrôlent un simple échange de photos qui se produit des millions de fois par jour, ils en obtiennent toutes les données nécessaires.

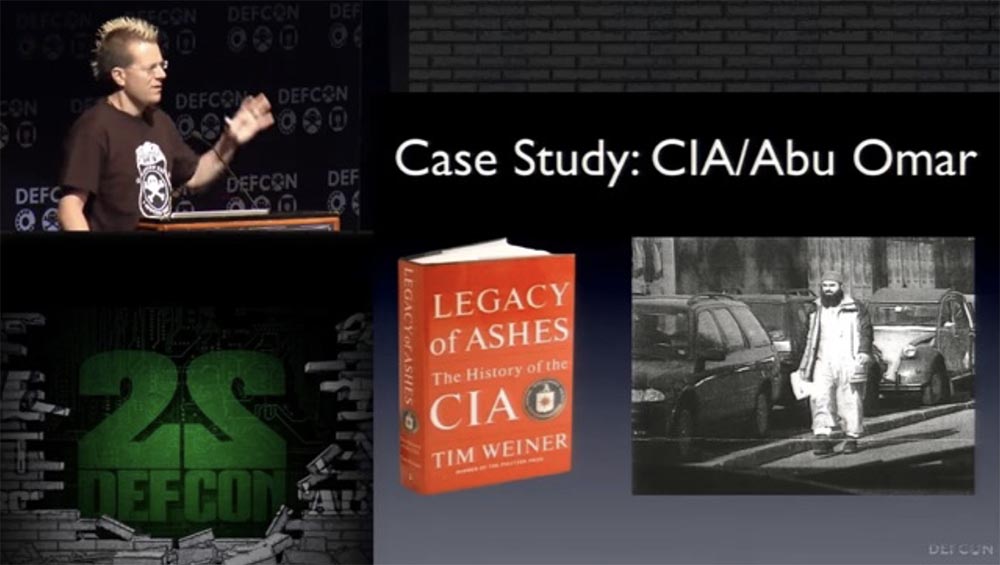

Passons maintenant à la CIA. Février 2003, enlèvement par les services secrets américains du prêtre égyptien Abu Omar à Milan. . 25 , , . , . , .

, , , . , . , .

, , , , , . , « », , . . , . ,

EFF NSA . , , ,

SIM- , . , , .

, :

, , , - , . , . . . . , , . , , .

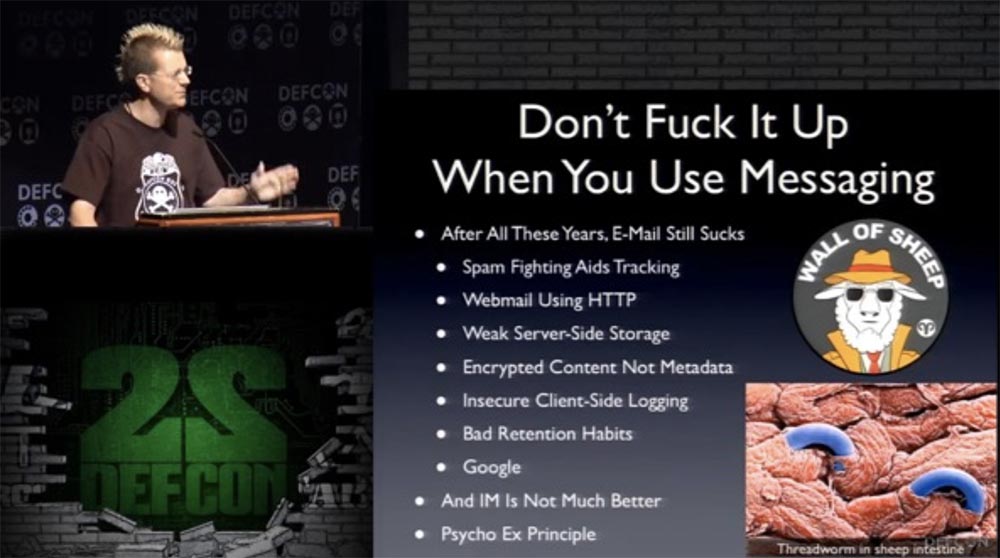

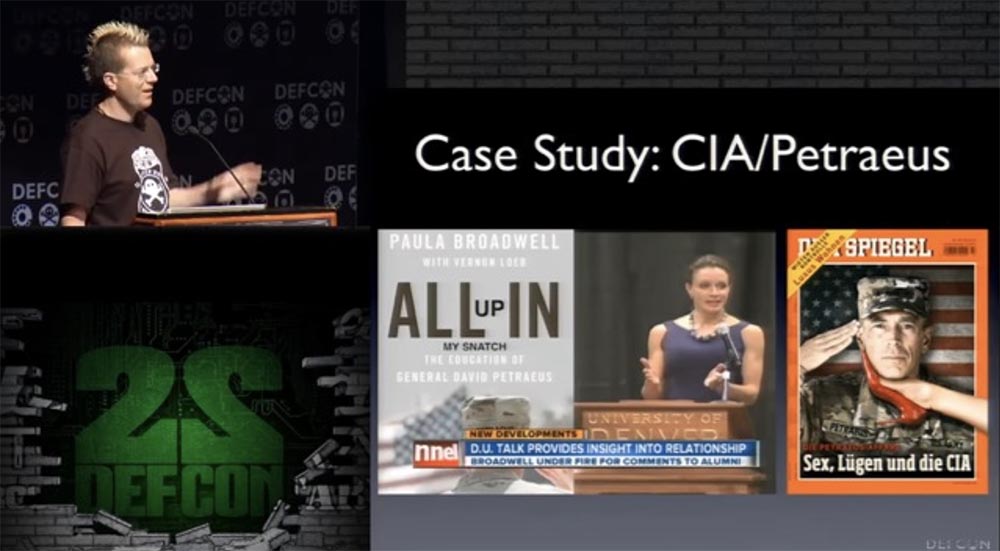

-, , ,

Gmail . ,

Red Team , , , . — . , .

, . «». , IP- . , !

http https . – , . ,

SSL , . ? . ,

PGP , , .

, . – . - : « ,

Gmail ,

Google , ». , ,

Google . .

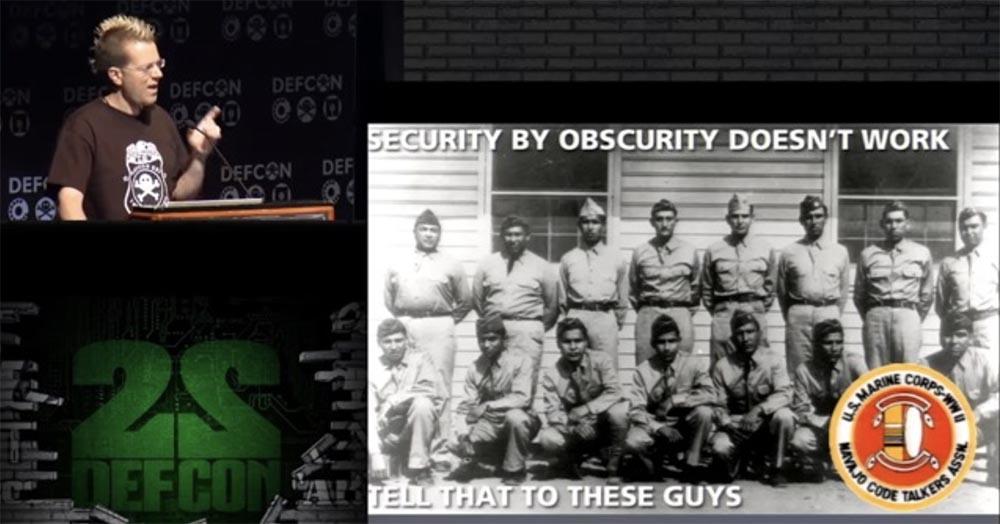

. : , .

, , , . , .

, , , . .

, , , . , , .

. , 2011 . , . , .

, . . « », , . , , . , «-» - . — , .

- , , : « , ». -, , .

Google , . , . , . , : «, …».

, , . .

, «» … - — . . , , . , . , . .

,

Darkmail - , . , - .

Skype , . , . 2013 . , , Skype . , , Skype. ,

PRISM, SIGINT, JTRIG, Pre-MS EOL Skype , . , «». , , . .

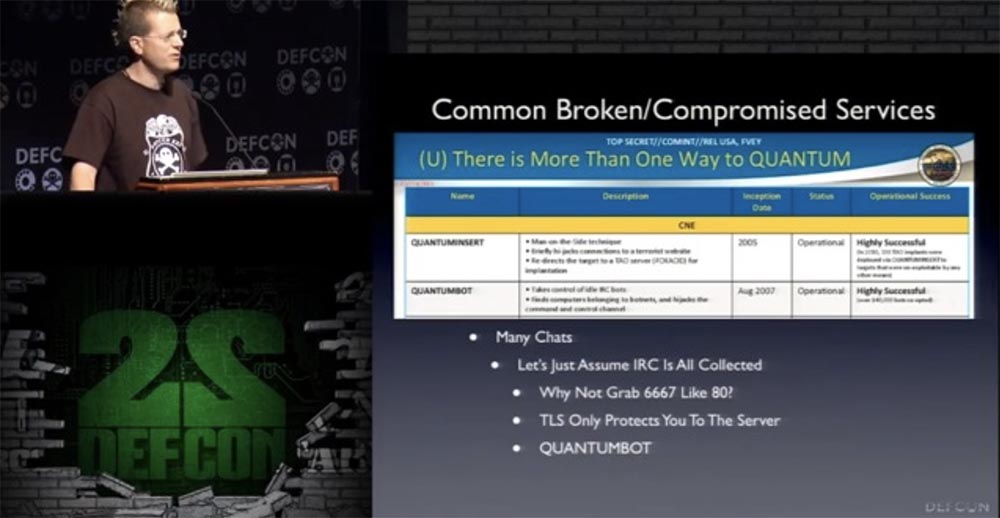

, . 80, 6667. SSL - IFC , , . ,

IFC IFC Quantumbot . «» 140 000 . , «»

Spooks IFC .

IFC . -, .

,

Google , ? ,

OTR . « ».

OTR . , - . .

, ?

,

OTR , , , , .

Cryptocat , , «», . .

Bitmessage . 100%, , . - , .

Retroshare , , .

peer-to-peer . .

, . , , .

, , . -, , « »

Glasshole , .

, , -

Glasshole, mais de ne pas stocker votre correspondance électronique personnelle sur les smartphones.Nous avons besoin de plus de stéganographie, nous avons besoin d'une approche originale du cryptage, comme mon ami, qui a mélangé la pornographie avec l'image de chatons pour qu'elle commence à ressembler à des documents secrets cryptés. Je feuillette rapidement les diapositives restantes et je vous dis une dernière chose:- N'utilisez pas les règles habituelles pour créer vos identifiants;

- apprendre à séparer la vie quotidienne de "spéciale";

- N'utilisez pas d'alias compromis;

- la confiance est votre deuxième ennemi, ne suivez pas l'exemple de Jeremy Hammond et Sabu;

- avoir un plan d'urgence;

- ne niez pas l'évidence;

- explorer les capacités de l'ennemi;

- Demandez conseil à l'avance et soutenez la personne qui vous l'a donné.

Je vous souhaite bonne chance et force pour ne jamais obéir à la volonté de quelqu'un d'autre!Merci de rester avec nous. Aimez-vous nos articles? Vous voulez voir des matériaux plus intéressants? Soutenez-nous en passant une commande ou en le recommandant à vos amis, une

réduction de 30% pour les utilisateurs Habr sur un analogue unique de serveurs d'entrée de gamme que nous avons inventés pour vous: Toute la vérité sur VPS (KVM) E5-2650 v4 (6 cœurs) 10 Go DDR4 240 Go SSD 1 Gbps à partir de 20 $ ou comment diviser le serveur? (les options sont disponibles avec RAID1 et RAID10, jusqu'à 24 cœurs et jusqu'à 40 Go de DDR4).

VPS (KVM) E5-2650 v4 (6 cœurs) 10 Go DDR4 240 Go SSD 1 Gbit / s jusqu'en janvier gratuitement en payant pour une période de six mois, vous pouvez commander

ici .

Dell R730xd 2 fois moins cher? Nous avons seulement

2 x Intel Dodeca-Core Xeon E5-2650v4 128 Go DDR4 6x480 Go SSD 1 Gbps 100 TV à partir de 249 $ aux Pays-Bas et aux États-Unis! Pour en savoir plus sur la

création d'un bâtiment d'infrastructure. classe utilisant des serveurs Dell R730xd E5-2650 v4 coûtant 9 000 euros pour un sou?