Article publié le 23 décembre 2017Présentation

La meilleure option dans la fabrication de l'électronique est lorsque tous les composants sont d'origine du fabricant, mais que faire si vous avez un microcontrôleur utilisé qui ne durera pas longtemps? Si le transistor du circuit de protection de la tension d'entrée ne répond pas aux paramètres de la spécification? Votre produit rencontrera alors de graves problèmes. Le microcontrôleur peut tomber en panne et le circuit ne supportera pas la charge.

En fait, ce n'est pas votre faute ou votre erreur de conception. La raison en est de faux jetons. Vous pouvez dire: "La puce du microcontrôleur est correctement marquée et ressemble à l'original - c'est exactement l'original." Et je répondrai: êtes-vous sûr que le bon cristal est à l'intérieur?!

Vous pouvez fabuleusement gagner de l'argent sur les contrefaçons. Une

étude de marché contrefaite indique que certaines entreprises gagnent 2 millions de dollars par mois en vendant un seul type de faux composant.

Le problème

Lorsque l'entrepôt du distributeur n'a pas de composant spécifique, les fabricants et les développeurs doivent parfois traiter avec des courtiers et des fournisseurs tiers. Cela se produit si l'article est nécessaire de toute urgence ou à un prix inférieur. Quoi qu'il en soit, ils peuvent devenir victimes de l'achat de fausses puces, qui sont distribuées de plusieurs façons. Les défauts commencent à se manifester par de petits échecs et se terminent par un échec complet.

L'utilisation de contrefaçons est un gros risque. Et souvent, ils passent inaperçus jusqu'à ce que tous les composants soient assemblés dans une carte de circuit imprimé. Les modifications ultérieures seront coûteuses et prendront beaucoup de temps.

Est-ce un grave problème?

Il s'agit d'une menace croissante sur le marché mondial. En novembre 2011, le Comité sénatorial américain sur les forces armées a tenu des audiences sur l'augmentation du nombre de faux composants dans la chaîne d'approvisionnement militaire américaine. Le comité a

lancé un audit des entrepreneurs de la défense .

De plus, des accidents graves peuvent survenir du fait de l'utilisation de la microélectronique contrefaite. Voici des exemples de certains des incidents mentionnés dans le rapport de la

SIA Semiconductor Industry Association :

- L'intermédiaire a expédié de faux microcontrôleurs pour les systèmes de freinage des trains à grande vitesse européens.

- L'intermédiaire a expédié de faux composants semi-conducteurs destinés à être utilisés sur des sous-marins nucléaires.

Alors oui. Il s'agit d'une grave menace mondiale.

Le problème est en chiffres

De nombreux rapports et études évaluent l'ampleur des produits contrefaits. Dans un rapport de 2008 de la Chambre de commerce internationale, la taille annuelle du marché dans les pays du G20 était estimée à 775 milliards de dollars,

jusqu'à 1,7 billion de dollars en 2015 .

Fig. 1. Nombre d'incidents signalés avec de faux composants signalés par IHS, sourceUne autre étude

Fig. 1. Nombre d'incidents signalés avec de faux composants signalés par IHS, sourceUne autre étude menée par le département américain du Commerce de 2005 à 2008 a révélé que 50% des fabricants de composants et 55% des distributeurs rencontraient des composants contrefaits.

De plus, les experts ont estimé que, parmi tous les achats de pièces détachées et de rechange du Pentagone, jusqu'à 15% sont des produits contrefaits.

Méthodes de contrefaçon

Les pirates informatiques, les voleurs de propriété intellectuelle et les fabricants de produits contrefaits s'adaptent toujours rapidement et trouvent de nouvelles méthodes. Dans cet article, nous mentionnerons les méthodes les plus courantes pour fabriquer des contrefaçons.

Les experts divisent généralement les méthodes en catégories:

- Nouveaux composants incorrectement étiquetés et anciens composants vendus comme neufs. [1]

- Contrefaçon fonctionnelle et non fonctionnelle. [2]

Je voudrais analyser la deuxième classification plus en détail.

Comme point de départ, nous prenons la classification de

ce travail et l'améliorons.

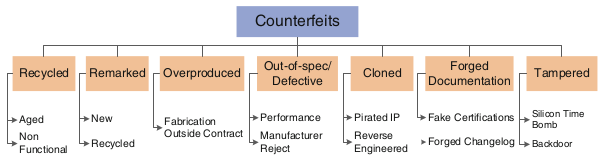

Fig. 2. Taxonomie des contrefaçons, source

Fig. 2. Taxonomie des contrefaçons, sourceRemarque et recyclage

C'est la façon la plus courante de truquer. Plus de 80% des faux composants ont été

recyclés et ré-étiquetés . Pendant le traitement, les composants sont retirés des cartes de circuits imprimés recyclées, leurs boîtiers sont repeints et / ou re-marqués, puis ils sont vendus comme pièces neuves.

Dans certains cas, le cristal est retiré du boîtier, puis monté dans un nouveau boîtier et re-marqué pour l'appareil souhaité. Ici, la chose la plus dangereuse est si le composant n'est pas fonctionnel ou a été endommagé lors d'une utilisation précédente.

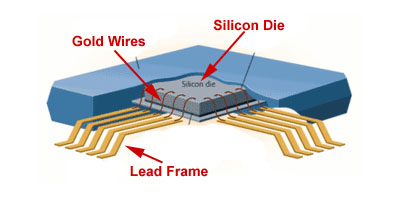

Le retrait du cristal comprend la décapsulation à l'acide du boîtier en plastique, la suppression des connexions de fils (qui connectent le cristal aux broches externes) avec des pincettes, le chauffage du boîtier et le meulage de l'arrière. Ensuite, les cristaux sont envoyés en Chine pour être assemblés dans de nouveaux cas.

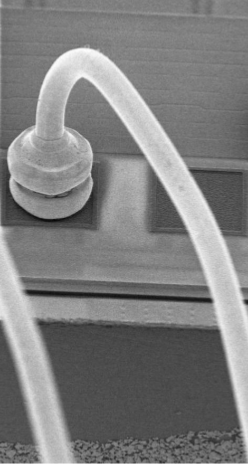

Fig. 3. Retrait du cristal du corps, source

Fig. 3. Retrait du cristal du corps, sourceLes nouvelles connexions de fil sont une preuve claire de la réutilisation des cristaux lorsqu'un nouveau luminaire est remplacé par un ancien.

Fig. 4. Nouvelle connexion filaire sur l'ancien contact, source

Fig. 4. Nouvelle connexion filaire sur l'ancien contact, sourceLes objectifs de remarque peuvent être les suivants:

- Mise à jour de la date: les dates actuelles sont mises sur les anciennes pièces.

- Mise à niveau: changez le marquage en grade supérieur (composants de qualité militaire ou industrielle).

- Interruption des composants défectueux: certaines pièces sont déjà marquées par le fabricant comme défaillantes. Ils n'ont pas réussi les tests internes et ont été jetés, mais ils ont pu être retirés de la poubelle ou passés en contrebande.

Exemples de recyclage et de remarques

Fig. 5. Processeur AMD avec puce Intel, source

Fig. 5. Processeur AMD avec puce Intel, source Fig. 6. Test Dynasolve sur deux puces Xilinx, source

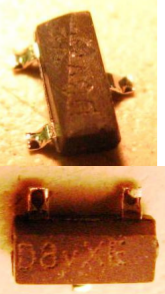

Fig. 6. Test Dynasolve sur deux puces Xilinx, source Fig. 7. Exemples de microcircuits après traitement et nouveau marquage, source

Fig. 7. Exemples de microcircuits après traitement et nouveau marquage, sourceClonage et intervention

Les composants clonés sont fabriqués par des fabricants non autorisés sans les droits légaux pour fabriquer la puce. La conception originale est clonée en utilisant l'ingénierie inverse.

Les composants contrefaits peuvent comprendre des «chevaux de Troie matériels» et peuvent drainer des informations précieuses pour le fabricant. En fait, la rétro-ingénierie et l'introduction de chevaux de Troie matériels sont un vaste sujet distinct pour un autre article.

Autres contrefaçons

- L'absence de cristal à l'intérieur. Le fabricant place simplement les marquages nécessaires sur les caisses vides. Il est facile à détecter par rayons X.

- Certains concepteurs commandent la production de microcircuits en fonction de leur conception. Parfois, un entrepreneur peu fiable produit un lot supplémentaire de puces originales sans en informer le client. Cela est dangereux car le cristal et le boîtier ressemblent exactement à ceux d'origine, tandis que les microcircuits contrefaits peuvent ne pas passer les tests requis par le client avant d'être mis sur le marché.

- Faux documents. Il n'y a pas de faux physique dans les puces, mais un attaquant ajoute / modifie certains détails dans les documents. Il peut s'agir de fausses spécifications ou de spécifications électriques.

Méthodes de détection des contrefaçons

Si vous voulez protéger votre maison ou votre bureau, la première chose que vous devez faire est de changer votre façon de penser: ne pensez pas comme un gardien, mais comme un voleur. La première étape pour se défendre contre les faux jetons est d'apprendre les méthodes de l'ennemi.

La deuxième étape consiste à rechercher des preuves.

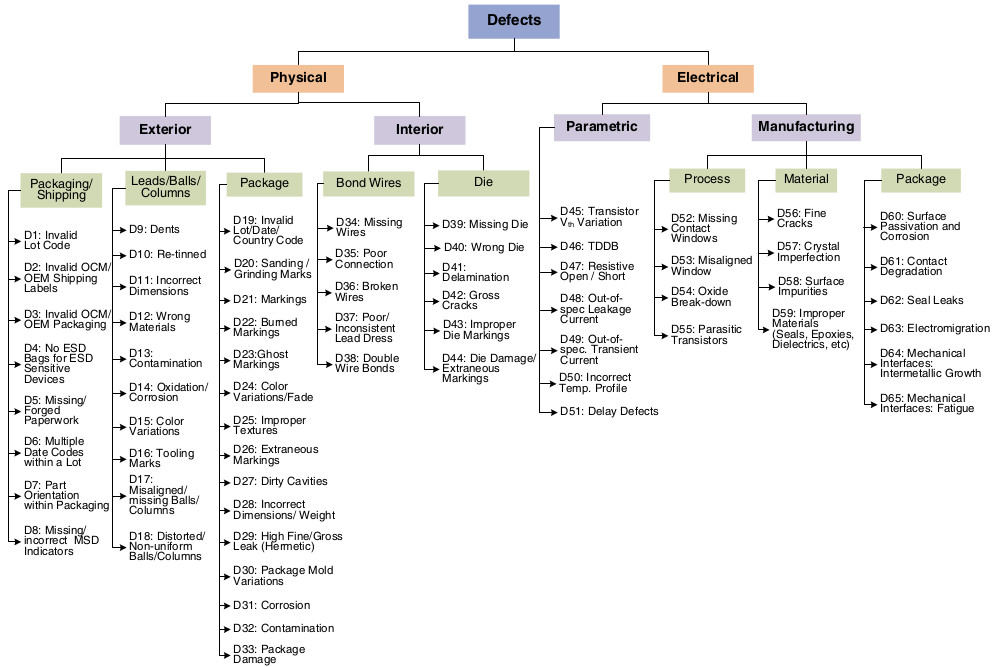

Les défauts semblent innombrables. La taxonomie proposée des défauts donne un aperçu général.

Fig. 8. Taxonomie des défauts des faux composants, source

Fig. 8. Taxonomie des défauts des faux composants, sourceCertains défauts sont plus faciles à détecter que d'autres. Soit dit en passant, certains d'entre eux sont plus facilement détectables à l'œil nu.

Ensemble d'exemples 1 (inspection externe)

Fig. 9. Deux faux ponts Tundra du processeur PCI au processeur Motorola,

sourceCes deux circuits intégrés sont repeints et re-marqués, mais le fragment encerclé est clairement décalé.

Fig. 10. Puces repeintes, source

Fig. 10. Puces repeintes, sourceDans l'image, il y avait des traces claires de repeindre.

Fig. 11. Trous de marques de brûlure, source

Fig. 11. Trous de marques de brûlure, sourceLe marquage du boîtier est effectué par le laser. Un excès de laser peut brûler à travers le boîtier.

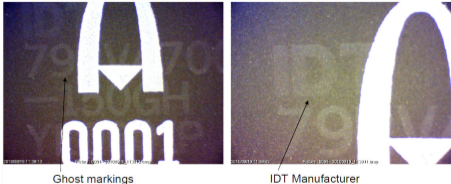

Fig. 12. Traces d'anciens marquages, source

Fig. 12. Traces d'anciens marquages, sourceEnsemble d'exemples 2 (inspection interne)

Fig. 13. Image CADBlog

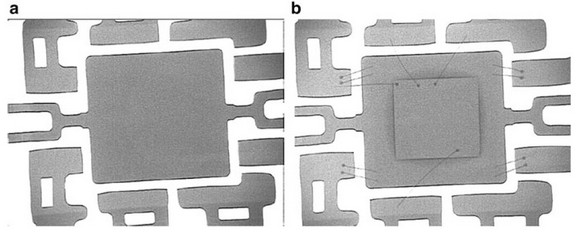

Fig. 13. Image CADBlogUn faux circuit intégré peut ne pas avoir les connexions prévues. Ils peuvent disparaître lors du remballage du cristal. Une radiographie est utilisée pour détecter ce défaut.

Fig. 14. Manque de connexions, source

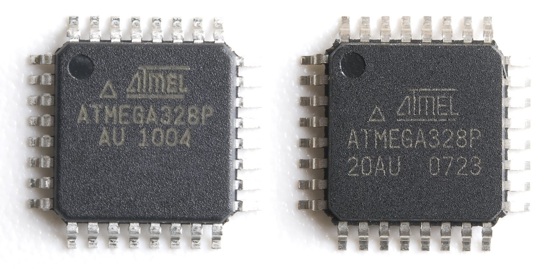

Fig. 14. Manque de connexions, sourceUne autre option pour les défauts internes est l'utilisation d'un cristal complètement faux. Par exemple, la société américaine Sparkfun a découvert la fourniture de faux microcontrôleurs Atmega328.

L'étude a révélé qu'ils ont le marquage et le boîtier Atmega328, mais le cristal à l'intérieur ne correspond même pas étroitement au microcontrôleur d'origine!

Fig. 15. À gauche se trouve l'Atmega328 d'origine, à droite un faux. Image Sparkfun

Fig. 15. À gauche se trouve l'Atmega328 d'origine, à droite un faux. Image SparkfunEnsemble d'exemples 3 (contrôle des paramètres électriques)

Fig. 16. Test des paramètres électriques d'un amplificateur opérationnel haute performance (faux et authentique), source

Fig. 16. Test des paramètres électriques d'un amplificateur opérationnel haute performance (faux et authentique), sourceLe faux amplificateur opérationnel a réussi le test à une vitesse 10x, et seul un test AC complet a révélé un faux.

Méthodes de contrefaçon

Le proverbe dit qu'il vaut mieux dépenser un sou en prévention qu'un rouble en traitement.

L'identification de faux composants est une tâche difficile en raison du coût, du temps de test, du manque de paramètres d'évaluation (parfois) et des changements rapides des fausses méthodes techniques.

Il existe de nombreux mécanismes, chacun ciblant certaines fausses méthodes et types de composants, comme décrit dans le tableau suivant:

Fig. 17. Méthodes de contrefaçon, source

Fig. 17. Méthodes de contrefaçon, sourceExaminons de plus près certaines de ces méthodes.

Capteur Cdir

Comme le nom du capteur CDIR (Combating Die and IC Recycling) l'indique, il s'agit d'une méthode de gestion de la réutilisation des circuits intégrés.

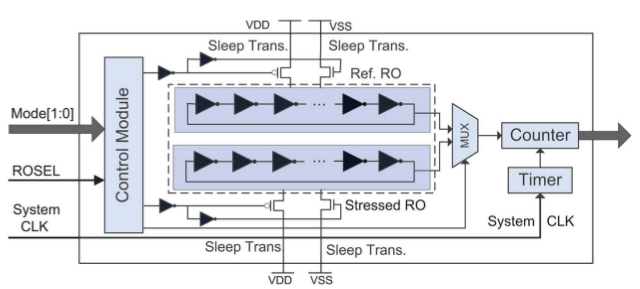

En tant que capteur CDIR, vous pouvez utiliser différentes structures sur la puce, mais pour des raisons de simplicité, nous n'en mentionnons qu'une seule: un capteur basé sur un générateur d'anneau (RO). Autres structures voir

ici .

Ce capteur capture chaque allumage de la puce et facilite la vérification des données. Il est composé de deux générateurs en anneau: un échantillon RO et un RO sous charge. Le principe est basé sur le fait que l'effet du vieillissement du MOSFET change la fréquence du RO. La différence de fréquence de l'échantillon RO et du RO sous charge permet de calculer la durée approximative d'utilisation de la puce.

Fig. 18. Circuit du capteur RO, source

Fig. 18. Circuit du capteur RO, sourceTest de partage sécurisé (SST)

Comme mentionné dans le chapitre sur les méthodes de production contrefaites, certains développeurs confient la production à un entrepreneur tiers. Parfois, il peut produire un nombre supplémentaire de puces de la conception originale à l'insu du propriétaire de la propriété intellectuelle ou même vendre la conception. Pour éviter cela, le processus de production peut être protégé par des méthodes cryptographiques, c'est-à-dire en verrouillant les composants matériels individuels du microcircuit avec leur propriété intellectuelle déverrouillée pendant ou après le test. Les interactions du propriétaire de la propriété intellectuelle avec le fabricant et la chaîne de montage

à l'aide de la méthode SST sont illustrées dans le schéma suivant:

Fig. 19. Interactions du propriétaire de la propriété intellectuelle, du fabricant et de la chaîne de montage, source

Fig. 19. Interactions du propriétaire de la propriété intellectuelle, du fabricant et de la chaîne de montage, sourceTout d'abord, le propriétaire de la propriété intellectuelle reçoit un nombre aléatoire (TRN) de l'usine, l'utilisation d'une clé secrète génère une clé de test (TKEY) et l'envoie à l'usine pour chaque cristal. Là, à partir de TKEY, l'utilisation de la clé publique est créée par un TRN modifié, qui est utilisé pour les tests. Le propriétaire reçoit les résultats des tests et peut soit refuser le lot, soit transférer TKEY à la chaîne de montage pour la fabrication de microcircuits, si les résultats des tests sont positifs.

L'atelier de montage reçoit le TRN du propriétaire de la propriété intellectuelle et, après avoir monté la puce dans le boîtier, effectue à nouveau des tests. Envoie ensuite une réponse au propriétaire de la propriété intellectuelle. Il débloque de bons jetons avec la clé finale (FKEY) - et les envoie sur le marché.

Marquage ADN

Ce mécanisme fait partie de la technologie plus large d'ID de package. Il couvre les exemples suivants:

- une conception qui ne laisse aucune place pour l'ajout de composants supplémentaires,

- composants actifs sans autorisation de modifier le masque (modèle en production),

- Composants obsolètes qui ne sont plus fabriqués.

Dans le cas du marquage ADN, les molécules avec une séquence d'ADN unique sont mélangées à l'encre pour le marquage. Des échantillons d'encre sont envoyés au laboratoire pour authentifier les puces. La technologie nécessite de maintenir une base de données de séquences valides.

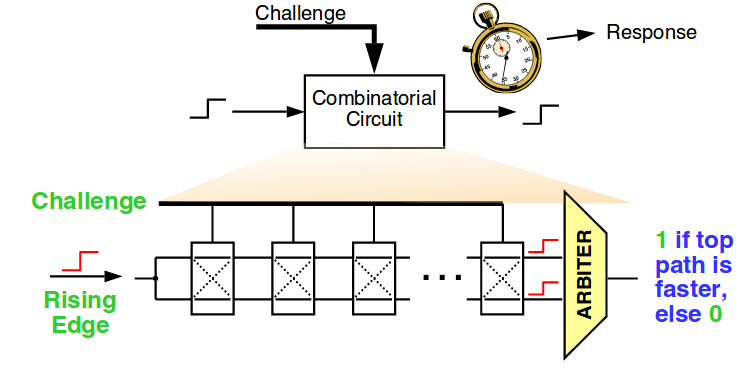

Fonction physiquement impossible à cloner (PUF)

Fonction physique aléatoire ou fonction physiquement non clonable (PUF) - une fonction avec un résultat aléatoire lié aux caractéristiques physiques de l'appareil. Il est aléatoire et imprévisible, mais reproductible dans les mêmes conditions. Étant donné que des modifications incontrôlées et imprévisibles sont apportées au cours du processus de fabrication, il n'y a pas deux microcircuits identiques, mais du PUF en silicium avec un identifiant unique peut être intégré dans le microcircuit.

Fig. 20, adapté de la source

Fig. 20, adapté de la sourcePUF mesure la réponse pour des entrées spécifiques. De nombreuses méthodes sont utilisées pour obtenir la paire question-réponse. L'un d'eux est le retard PUF, comme le montre la fig. 20. Des changements aléatoires dans les retards aux contacts et aux portes du cristal donnent des résultats aléatoires. Un arbitre est généralement un obturateur qui produit 1 ou 0 selon l'entrée en premier. Les PUF peuvent prendre en charge un grand nombre de paires de questions et réponses, où la réponse est unique pour chaque circuit intégré. Pour les opérations d'authentification, une base de données fiable de paires de questions et réponses est requise.