Lorsque votre ordinateur est infecté par un crypto-locker, si le cheval de Troie a volé vos mots de passe et que les escrocs ont détourné du courrier, si les informations de la carte de crédit ont été retirées par phishing et que l'argent a été retiré, tout cela est terrible, mais au moins, il est clair ce qui s'est passé et comment y faire face. Antivirus nettoie le fumier, restaure les données de la sauvegarde (si c'est le cas, bien sûr), réédite la carte. C'est bien pire si vous êtes tranquillement, sans attirer l'attention, regardé longtemps.

En règle générale, une telle menace est pertinente pour les personnes publiques, les grandes entreprises - en général, dans les cas où vous possédez des informations vraiment précieuses. Ou pas seulement: il semble que les cybercriminels de niveau intermédiaire commencent également à essayer de jouer au cyberespionnage. Des chercheurs de l'équipe chinoise 360 Netlab ont pu identifier au moins 7 500 routeurs Mikrotik qui ont été piratés et ont envoyé du trafic les traversant vers des serveurs cybercriminels (

news ). Étant donné que ce n'est pas la seule nouvelle concernant les attaques contre les routeurs en général et Mikrotik en particulier, nous allons aujourd'hui essayer de comprendre ce qui s'est passé et ce qu'il faut faire à ce sujet.

Des spécialistes de 360 Netlab ont mené une

étude complète. Les routeurs Mikrotik peuvent être identifiés de manière fiable par le port TCP ouvert 8291 - un utilitaire pour contrôler le routeur à partir d'un ordinateur WinBox distant lui est lié. Par la façon dont l'appareil répond aux commandes spécifiques à ce logiciel, vous pouvez identifier avec précision qu'il s'agit d'un routeur, et pas seulement d'un appareil qui a le même port pour une raison quelconque. Au total, 1,2 million de routeurs Mikrotik avec un port ouvert ont été trouvés, ce qui est beaucoup, étant donné que le port peut certainement être fermé pour un accès depuis l'extérieur.

Sur les 1,2 million de routeurs, 370 000, soit un peu plus de 30%, présentent la vulnérabilité CVE-2018-14847. Cette vulnérabilité a été corrigée en avril de cette année. Ici, vous pouvez lire l'histoire d'un chercheur indépendant qui a tenté de déterminer ce qui avait été corrigé. En bref, la vulnérabilité permet sans autorisation spéciale de lire à distance n'importe quel fichier du routeur, y compris les mots de passe d'accès mal protégés (qui sont mieux protégés depuis lors). La description de la preuve de concept sur GitHub

indique que les routeurs avec les versions de firmware RouterOS 6.29–6.42 sont vulnérables, c'est-à-dire que le problème existe depuis trois ans.

La carte de la distribution des appareils vulnérables sur la planète ressemble à ceci. La Russie occupe la deuxième place après le Brésil, avec 40 000 routeurs non réduits. Comment les attaquants exploitent-ils la vulnérabilité? Vous pouvez rediriger le trafic utilisateur vers la page avec le message d'erreur généré par le routeur lui-même et implémenter le mineur de monnaie CoinHive sur cette page. Cette méthode de monétisation est déjà connue (voir résumé

numéro 29 ), en août, il a été signalé que l'attaque a touché principalement le Brésil, et deux cent mille routeurs y ont été soumis. Certes, des chercheurs chinois expliquent que le plan s'est avéré être un peu comme ça. Le fait est que pour que le mineur fonctionne correctement, il doit avoir accès à un réseau externe qui est bloqué par les paramètres mêmes qui montrent la page d'erreur aux utilisateurs.

Et dans tous les cas, une telle attaque sera rapidement détectée, car Internet tombera parmi les utilisateurs (nous parlons de routeurs conçus pour les grandes organisations et les petits fournisseurs). Vous pouvez utiliser le serveur proxy sur le routeur de manière plus élégante: par exemple, transférez la tâche d'analyse supplémentaire du réseau et d'attaque d'autres routeurs vers le périphérique infecté. Au total, les chercheurs ont trouvé 239 000 routeurs sur lesquels le proxy Socks4 a été activé, et cela a été fait, selon des experts chinois, clairement avec une intention malveillante, «

sans respect ». Bien sûr, cette option n'est pas la seule, mais à quoi sert l'armée de routeurs avec un serveur proxy, dont l'accès n'est possible qu'à partir d'un certain sous-réseau (apparemment contrôlé par des cybercriminels), elle n'est pas connue exactement.

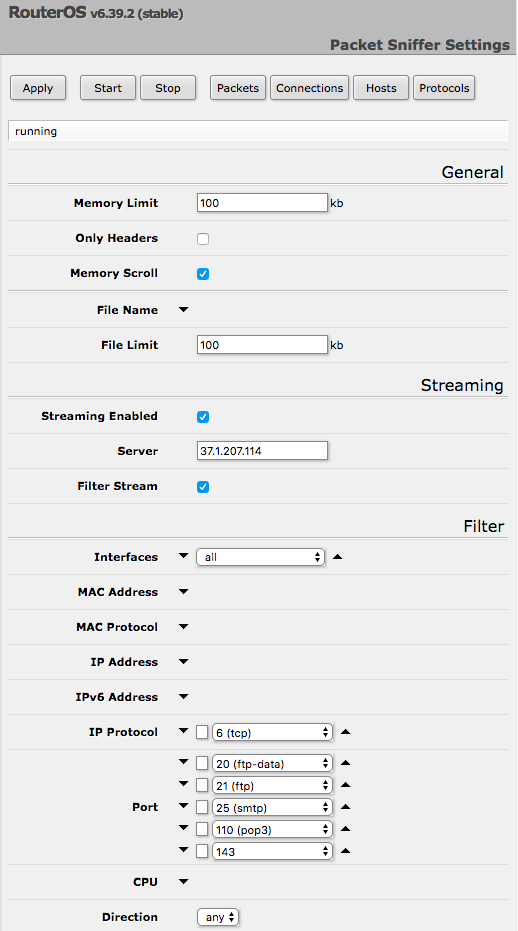

Mais la recherche la plus intéressante est celle-ci. Mikrotik RouterOS vous permet de rediriger les paquets réseau traités par le routeur vers une adresse spécifiée. Les paramètres de cette sortie de trafic peuvent ressembler à la capture d'écran ci-dessus. Ainsi, les chercheurs de 360 Netlab ont identifié 7,5 mille routeurs qui ne savent pas à qui ils accordent tout le trafic qui les traverse. D'accord, presque tous: les communications sur les ports 20, 21, 25, 110 et 143 sont généralement surveillées, respectivement, ce sont les protocoles FTP et mail SMTP et POP3 / IMAP. De plus, dans certains cas, les ports 161 et 162, associés au protocole SNMP, ont été surveillés, mais la raison de son utilisation n'est pas claire. La liste des ports est pertinente pour les paramètres les plus couramment trouvés sur les routeurs infectés. Certains ports ont également été surveillés pour d'autres ports, par exemple 80 (c'est-à-dire tout le trafic Web non chiffré) et 8080.

Et dans la liste des routeurs qui volent du trafic, la Russie se classe première avec 1 628 routeurs infectés, l'Iran et le Brésil aux deuxième et troisième rangs. Pourquoi le trafic est redirigé, que se passe-t-il ensuite - on ne peut que deviner. Je suppose que le but de l'interception est à la fois la recherche de nouvelles victimes à inclure dans le botnet de quelqu'un et quelque chose comme la recherche scientifique. De nombreuses personnes s'inquiètent maintenant de la quantité de données que les fournisseurs de services Internet collectent sur nous afin de «mieux» faire la publicité de nos produits. Le fait que le crime recueille des informations sur nous afin qu'il soit préférable de nous attaquer plus tard est plus dangereux.

Que faire Il est clair ce qui doit être fait dès maintenant:

mettez à jour le routeur . Les vulnérabilités seront bientôt de six mois, il est déjà temps. Il serait alors intéressant d'analyser la configuration dans le but de fermer l'accès de l'extérieur - c'est loin d'être obligatoire dans tous les cas. Que faire en général et qui est à blâmer? L'auteur de la preuve de concept de cette vulnérabilité

résume sa mini-étude avec des mots comme «n'utilisez pas mikrotik en entreprise». Mais c'est une impasse: "Ah, horreur, nous avons trouvé une vulnérabilité terrible, ne les rachetez plus jamais." Comme avec d'autres routeurs, la situation est meilleure. En mai

, un puissant botnet

aurait été assemblé par une attaque VPNFilter de 500 000 appareils, où des appareils Mikrotik ont été trouvés, ainsi que LinkSys, Netgear et TP-Link.

En Russie, les routeurs Mikrotik sont souvent utilisés dans les petites et moyennes entreprises, où ils sont configurés soit par le spécialiste informatique entrant, soit par certains des propriétaires-employés, puis ils sont généralement oubliés: une chose ou une autre, cela fonctionne - d'accord. L'ancien firmware est un indicateur indirect du fonctionnement stable de l'appareil. Mais il s'avère que quel que soit votre routeur, il doit être mis à jour, vous devez le configurer avec les paramètres les plus sécurisés, désactiver les interfaces de gestion externes si elles ne sont pas nécessaires. Très probablement, avec la participation d'un spécialiste externe. La sécurité n'est jamais gratuite.

Avis de non-responsabilité: les opinions exprimées dans ce recueil ne coïncident pas toujours avec la position officielle de Kaspersky Lab. Chers rédacteurs recommandent généralement de traiter toute opinion avec un scepticisme sain. Et au fait, c'est le 300ème billet sur le blog du Lab sur Habré pour sept ans d'existence. Avec laquelle nous vous félicitons tous les deux.