Image: Unsplash

Image: UnsplashIntel a

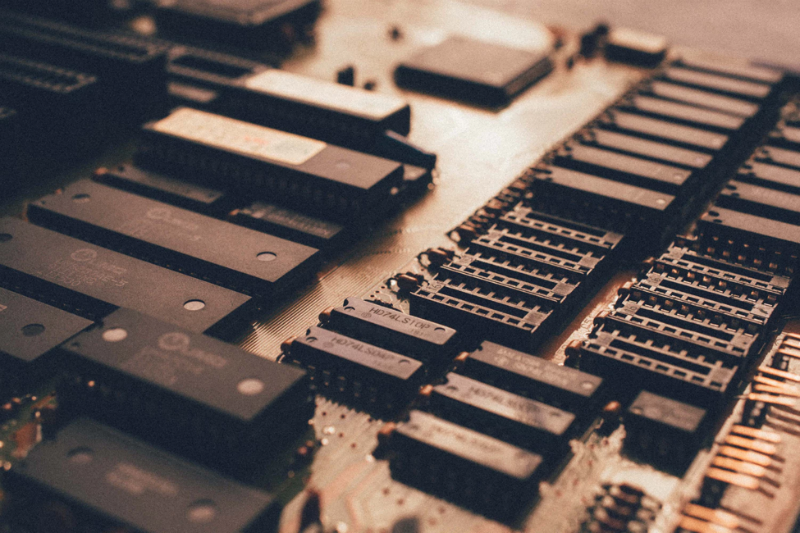

corrigé une grave vulnérabilité dans le firmware Intel ME. L'expert de Positive Technologies, Dmitry Sklyarov, a découvert une erreur dans le fonctionnement des mécanismes de sécurité MFS, le système de fichiers que ME utilise pour stocker les données. Grâce à l'exploitation de cette vulnérabilité, les attaquants peuvent manipuler l'état de MFS et extraire certains secrets importants.

Intel ME (Management Engine) utilise MFS (soi-disant abréviation de ME File System) pour stocker les données. Les mécanismes de sécurité MFS utilisent activement des clés cryptographiques. Les clés de confidentialité sont utilisées pour garantir la confidentialité des données stockées dans MFS, et les clés d'intégrité sont utilisées pour contrôler l'intégrité. Les données placées dans MFS, selon le degré de signification, sont divisées en deux catégories et sont protégées par différents jeux de clés. Les clés Intel sont utilisées pour les données les plus sensibles et les clés non Intel sont utilisées pour tout le reste. Ainsi, quatre clés sont utilisées: clé d'intégrité Intel, clé d'intégrité non Intel, clé de confidentialité Intel et clé de confidentialité non Intel.

En 2017, les experts de Positive Technologies Mark Ermolov et Maxim Goryachy ont

découvert une vulnérabilité dont le fonctionnement vous permet d'obtenir les quatre clés et de compromettre complètement les mécanismes de sécurité MFS.

Intel a publié plus tard une

mise à

jour pour couvrir cette vulnérabilité. La valeur de SVN (Secure Version Number) a été augmentée - cette étape consistait à mettre à jour toutes les clés et à ramener la sécurité MFS au niveau prévu. L'obtention de clés MFS pour le firmware ME mis à jour (avec une nouvelle valeur SVN) devrait être impossible.

Cependant, déjà en 2018, l'expert de Positive Technologies Dmitry Sklyarov a découvert la vulnérabilité CVE-2018-3655, décrite dans

Intel-SA-00125 . L'essence du problème est que les clés non Intel dépendent de la valeur de SVN et du secret immuable sous-jacent du sous-système. Et ce secret peut être obtenu si vous utilisez le débogage JTAG, qui peut être activé à l'aide de la vulnérabilité précédente. Connaître le secret de base du sous-système vous permet de calculer les deux clés non Intel - et tout cela est déjà dans la nouvelle version du firmware.

Ainsi, un attaquant peut calculer la clé d'intégrité non Intel et la clé de confidentialité non Intel pour le firmware avec la valeur SVN mise à jour, et donc compromettre les mécanismes de sécurité MFS qui s'appuient sur ces clés.

La clé d'intégrité non Intel est utilisée pour contrôler l'intégrité de tous les répertoires - sachant cela, vous pouvez ajouter et supprimer des fichiers, modifier leurs attributs de sécurité. De plus, cette clé est liée à la protection des tables anti-relecture - un mécanisme conçu pour empêcher le remplacement du contenu de certains fichiers par leurs versions précédentes. Et connaissant la clé, les mécanismes anti-rejeu seront facilement contournés. La clé de confidentialité non Intel est utilisée pour crypter certains fichiers. Par exemple, en l'utilisant, le mot de passe AMT est crypté.

En exploitant séquentiellement les vulnérabilités découvertes par les experts de Positive Technologies en 2017 et 2018, un attaquant peut interférer avec le travail de ME et obtenir des données confidentielles. L'exploitation des vulnérabilités est entravée par la nécessité d'un accès physique à l'appareil, mais il s'agit néanmoins d'une erreur de sécurité extrêmement grave.

Les experts de Positive Technologies ont découvert un certain nombre de vulnérabilités dans le micrologiciel Intel ME. Mark Ermolov et Maxim Goryachy

ont donc

parlé de leur vulnérabilité lors de la conférence Black Hat Europe. Lors de la même conférence, Dmitry Sklyarov a

parlé en détail de l'appareil du système de fichiers ME.

De plus, les experts de Positive Technologies ont appris comment

désactiver le sous-système Intel ME à l'aide du mode non documenté et ont montré comment activer le débogage JTAG lors d'un

webinaire spécial.