Ils écrivent à propos de Tor sur Habré assez souvent, mais la nouvelle que le navigateur Tor est néanmoins passé à Firefox Quantum et à la nouvelle interface utilisateur Photon est restée à l'écart. Et c'est vraiment

arrivé , ce qui peut donner un nouvel élan au développement d'un navigateur Web anonyme.

Comme vous le savez, Tor Browser est basé sur Firefox, la partie code du navigateur. Mais la version Tor est à environ deux versions derrière la dernière version de Firefox. En raison de ce décalage, Tor a reçu une mise à jour basée sur Firefox Quantum - mais après tout, Firefox 57 a été mis à jour l'année dernière, à la fin.

Tor a maintenant un nouveau moteur de rendu de page, ainsi que quelques mises à jour supplémentaires, y compris l'API WebExtensions. Pour travailler avec des modules complémentaires, Chrome, Opera, Vivaldi, Brave et d'autres navigateurs de type Chrome sont utilisés. Une partie importante de la mise à jour a été l'interface utilisateur Photon, qui simplifie le travail avec le programme.

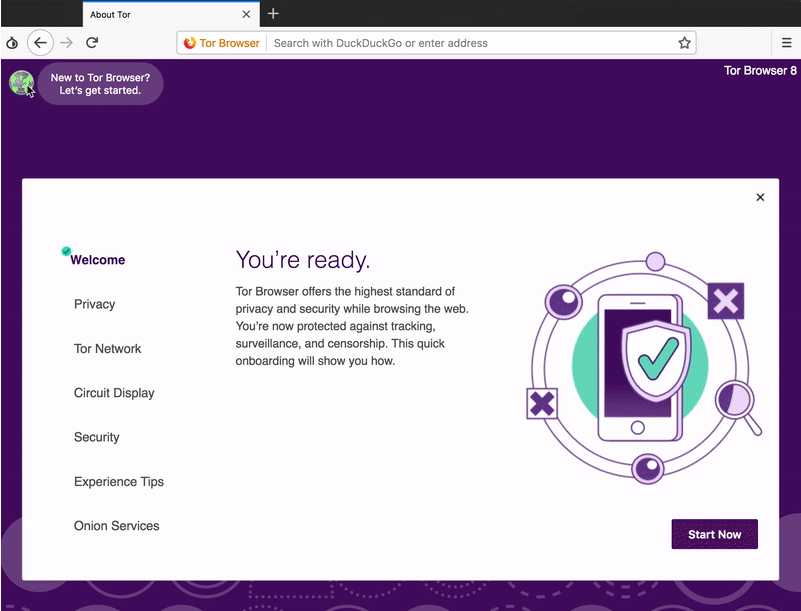

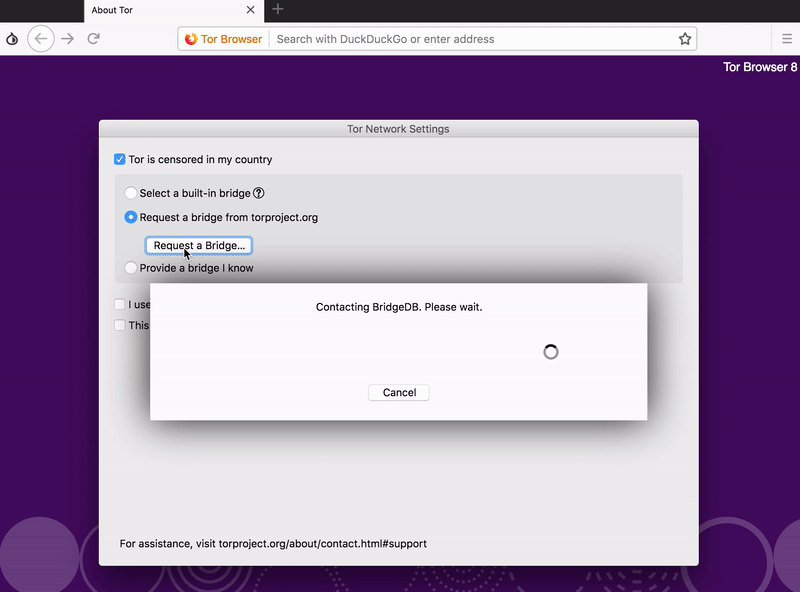

Entre autres choses, les développeurs du navigateur anonyme ont ajouté des mises à jour individuelles - par exemple, l'écran de démarrage a été radicalement repensé - les utilisateurs du navigateur le voient après l'installation de Tor. Selon les créateurs de Tor, ils ont pu retravailler le mécanisme de pont de demande, ce qui vous permet de démêler le captcha dans Tor Launcher - vous n'avez pas besoin d'aller sur le site Web du projet, ni besoin d'envoyer un e-mail.

Grâce au transport alternatif

, il est possible d' organiser un canal de communication crypté dans des environnements qui bloquent tout trafic sauf HTTP. Pour garantir que les mouvements des utilisateurs ne peuvent pas être suivis, les API WebGL, WebGL2, WebAudio, Social, SpeechSynthesis, Touch, AudioContext, HTMLMediaElement, Mediastream, Canvas, SharedWorker, Permissions, MediaDevices.enumerateDevices et screen.orientation sont complètement désactivées ou restreintes, et également désactivées. outils d'envoi de télémétrie, Pocket, Reader View, HTTP Alternative-Services, MozTCPSocket, «link rel = preconnect», libmdns modifiés.

De plus, le début des tests de la version alpha de la nouvelle branche 8.5 a été lancé. Il diffère de 8.0 en passant aux outils; il a résolu le

problème avec le fonctionnement du service

Moat lors de l'utilisation du transport doux (meek-amazon, meek-azure).

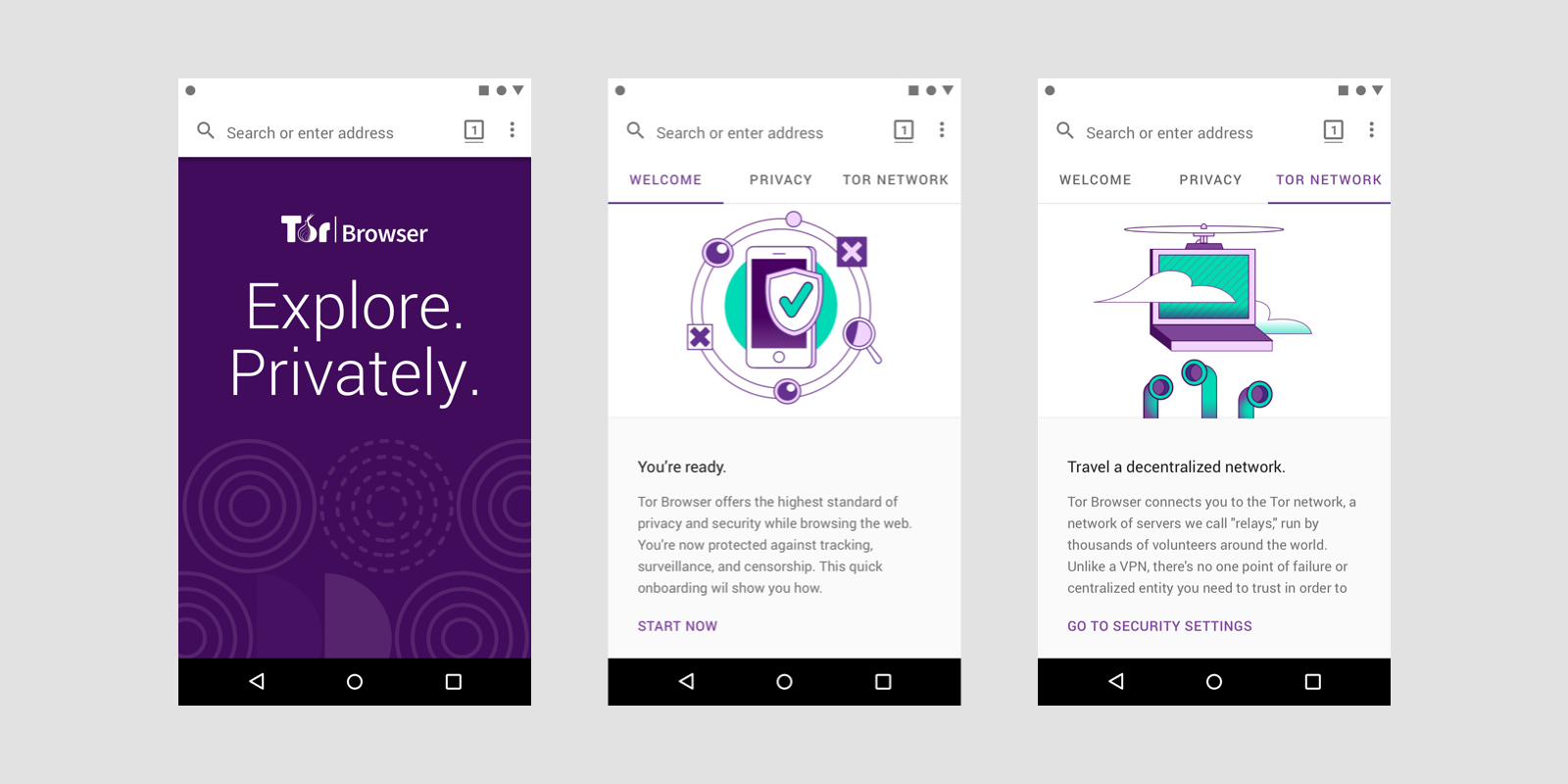

Les développeurs ont également pris en charge les utilisateurs du navigateur anonyme sur les appareils mobiles - une version mobile mise à jour et révisée du navigateur, appelée Tor Browser pour Android, est présentée. L'application est disponible dans le répertoire

Google Play Store , bien qu'il ne s'agisse plus que d'une version alpha.

Le navigateur Tor pour les appareils mobiles

Le navigateur Tor pour les appareils mobiles est tout à fait capable de remplacer le navigateur Orfox, qui a été développé par l'équipe du Guardian Project. Selon les développeurs de la version mobile de la version sécurisée du navigateur, ils ont besoin de l'aide de la communauté pour tester le programme.

Pour fonctionner, vous avez besoin de la plateforme Android 4.1 ou d'une version plus récente. De plus, pour utiliser la version de test, vous devez installer Orbot - c'est un proxy pour exécuter des applications mobiles via Tor. L'équipe du navigateur promet que la version finale ne sera plus liée à Orbot. Certes, dans un proche avenir, vous ne devriez pas vous y attendre - il n'apparaîtra pas avant le début de 2019.

Parmi le nouveau navigateur mobile, il convient de souligner les éléments suivants:

- Possibilité de bloquer le code pour suivre les mouvements. Tous les sites sont isolés des demandes croisées et les cookies sont immédiatement supprimés après la fin de la session.

- Protection contre les interférences avec le trafic et surveillance de l'activité des utilisateurs. L'interaction avec l'infrastructure est réalisée au sein du réseau Tor. Si le trafic entre l'utilisateur et le fournisseur est intercepté, un observateur tiers peut seulement voir que l'utilisateur utilise ce navigateur, mais il ne pourra pas déterminer quels sites l'utilisateur ouvre.

- Une protection a été mise en place contre l'identification de fonctionnalités de suivi spécifiques aux visiteurs à l'aide de méthodes d'identification secrètes. Tous les utilisateurs sont "égaux entre eux" aux yeux d'un observateur extérieur.

- Un cryptage à plusieurs niveaux est utilisé. En plus de HTTPS, le trafic utilisateur est chiffré au moins trois fois.

- Une innovation pertinente pour les utilisateurs russes est la possibilité d'accéder à des fournisseurs de ressources bloqués.