En mai dernier, s'est tenue la conférence Positive Hack Days 8, à laquelle nous avons de nouveau participé au rôle de SOC dans le déjà traditionnel The Standoff.

Cette année, les organisateurs ont tenu compte des erreurs passées et la confrontation a commencé à l'heure. Attaquants - bravo! Ils ont attaqué presque continuellement pendant 30 heures, donc notre équipe de nuit n'a même pas réussi à faire une sieste.

Quoi à quoi

Nous avons parlé de l'événement dans notre

article de l'année dernière, mais rafraîchissez-le brièvement.

La bataille se déroule entre les défenseurs et les attaquants. Les défenseurs peuvent se défendre seuls, ou ils peuvent utiliser les services de centres de surveillance experts (SOC) et garder la défense «face aux deux». Les défenseurs se voient également attribuer une défense et une défense contre les pirates malveillants.

Cette année, les organisateurs ont construit 7 objets à protéger:

- Bureaux

- Opérateur télécom

- CHP

- Compagnie pétrolière

- Compagnie ferroviaire

- La banque

- Appareils IoT

Et 3 équipes SOC ont participé:

- Suivi prospectif

- Groupe Angara Technologies

- Rostelecom

Les pirates pourraient s'amuser par eux-mêmes. En fait, la seule règle était de ne pas attaquer directement l'infrastructure sur laquelle la Confrontation «tournait». De plus, les organisateurs «jouaient régulièrement» avec les assaillants, déployant des services troublés. Et à la fin, ils ont complètement désactivé les systèmes antifraude de la ville.

Une crypto-monnaie spéciale et des mineurs ont été développés pour les pirates, qu'ils pourraient implémenter dans des objets compromis. "Le mineur tourne, le bitcoin est embrouillé" - selon la remarque appropriée d'un membre de l'équipe kazakhe de Tsark.

Cette année, nous avons de nouveau agi en tant que SOC pour l'un des segments de bureaux. Les défenseurs de ce segment étaient les gars de Servionika, que nous connaissions déjà depuis l’événement de l’année dernière.

Ce qu'ils ont défendu

Pour la défense, nous avons utilisé:

- ViPNet IDS pour DMZ.

- ID ViPNet pour le réseau local.

- ViPNet HIDS (IDS hôte) pour la surveillance des principaux serveurs Office.

- ViPNet Threat Intelligence Analytics System (TIAS) pour l'analyse, la surveillance et l'analyse des journaux.

Et bien sûr, dans nos capteurs, nous utilisons nos propres règles développées, qui incluent également des signatures pour les dernières attaques qui font peur au monde entier!

Ce qui a été enregistré

Au cours de la période de confrontation, les analystes SoC ont effectué une surveillance prospective d'environ 2 millions d'événements, identifié 30 incidents de sécurité de l'information.

L'alignement des forces sur la carte de bataille était le suivant:

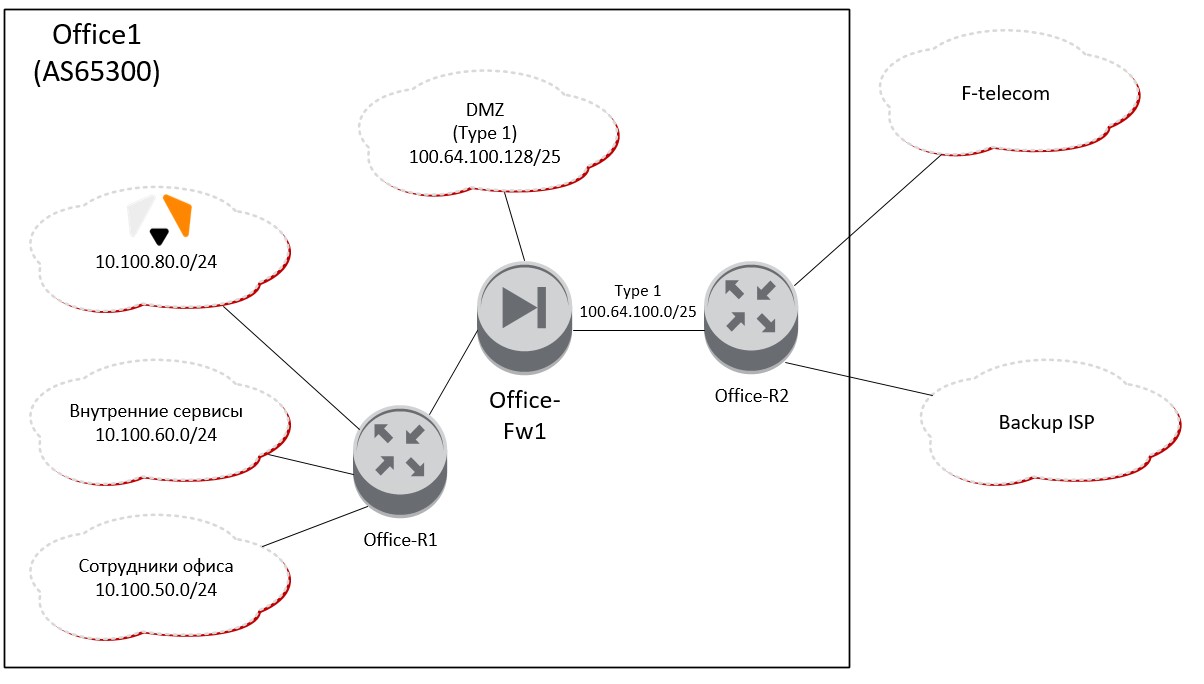

- Office-R2 est le routeur frontalier de l'installation Office 1, via laquelle il était connecté à deux fournisseurs Internet F-telecom et Backup ISP.

- Office-FW1 - un pare-feu pour le contrôle d'accès entre les segments du réseau local et les ressources externes (DMZ).

- Office-R1 - utilisé pour le routage dans le segment de bureau.

Nos collègues, l'équipe Servionika, étaient chargés de soutenir les infrastructures de l'Office 1. Notre tâche était d'informer en cas de problème avec les gars.

Après le début du jeu, la majeure partie des événements ont eu lieu autour de la zone DMZ. Les attaquants ont tenté de franchir la frontière en exploitant les vulnérabilités du Web. Tout a commencé selon la tradition avec un scan. Les attaquants ont lancé les scanners DirBuster et Acunetix et se sont rendus aux adresses de la DMZ.

Un attaquant avec l'ip 100.110.255.127 a obstinément tenté d'établir une connexion avec la base de données MySQL de la boutique en ligne sur le nœud protégé 100.64.100.167. Toutes les tentatives de force brute ont été bloquées avec succès par le serveur.

Après un certain temps, ils ont traditionnellement commencé à sélectionner des mots de passe pour SSH et RDP.

Une attaque a été détectée sur l'hôte 100.64.100.183 lors de l'analyse par un attaquant avec l'adresse 100.110.255.17 dans SMB. Le serveur n'avait pas la mise à jour

MS17-010 docs.microsoft.com/en-us/security-updates/SecurityBulletins/2017/ms17-010 . Ce que les défenseurs ont été informés en temps opportun.

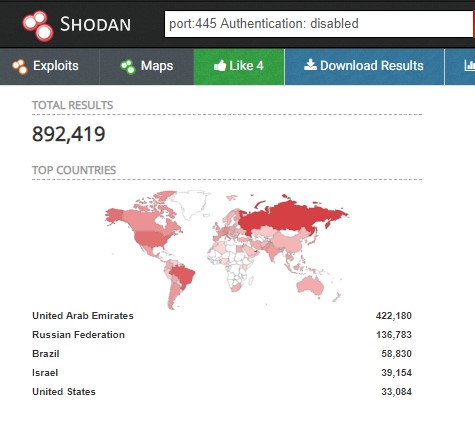

Il est à noter que le test de la possibilité d'exploiter la vulnérabilité dans EternalBlue a été effectué un grand nombre de fois. Ces événements ont été l'un des plus fréquents durant la Confrontation. Mais ce n'est pas surprenant. Malgré le fait qu'un an se soit écoulé depuis le moment de l'infection de masse, il existe toujours un grand nombre de machines vulnérables à cette attaque.

De plus, les attaquants ont massivement tenté d'exploiter la vulnérabilité CVE-2014-6271 (exécution de code à distance dans Bash).

Vers 16h00 le premier jour, la vulnérabilité SambaCry a été exploitée avec succès sur le nœud 100.64.100.167. Les défenseurs ont perdu l'accès à ce site jusqu'au lendemain. L'attaquant avec l'adresse 100.110.255.176 après l'opération a effectué une exploration du périmètre à l'aide de NMAP et a pris le fichier de sortie avec les données de scan.

La nuit du nœud compromis, des connexions ont été établies sur le 443e port du nœud 100.100.100.202. Après avoir réinitialisé toutes les sessions, l'activité s'est terminée. Vraisemblablement, le mineur du 100.64.100.167 piraté a été téléchargé sur le nœud 100.100.100.202.

Le principal outil d'enquête est une feuille de papier et un stylo

Le principal outil d'enquête est une feuille de papier et un styloLa nuit, les attaquants ont activement attaqué le système de surveillance Zabbix. Des tentatives ont été faites pour exploiter la vulnérabilité eternalblue, ils ont sélectionné un mot de passe pour ssh et ont essayé de remplir le shell via /zabbix/zabbix.php.

Le matin du deuxième jour, une activité suspecte du nœud protégé 100.100.100.202 a été enregistrée. Une connexion IP a été établie à partir de celui-ci à partir d'un réseau externe 100.64.100.242 et des certificats suspects ont été envoyés. Une enquête a montré que le mot de passe ssh a été réinitialisé sur ce nœud et que le mineur a été téléchargé. A également volé le fichier de base de données bd.frm. En général, l'attaquant a «brûlé» un certificat auto-signé. Nous avons immédiatement réagi à cette machine, regardé les séances, et il y a toujours un hacker. Chaud.

Presque en parallèle avec cela, le piratage d'un autre nœud 100.64.100.242 (Wordpress) a été découvert. Il avait des informations d'identification assez intéressantes. Nous avons sélectionné un mot de passe pour la connexion «Shaggy». Et il s'est avéré ... bien sûr, "Scooby".

Après compromis de ce site, une reconnaissance du périmètre a été effectuée. Analysé les 20e, 25e et 80e ports. Le pirate a été expulsé, la voiture a été prise.

Jusqu'à récemment, les pirates tentaient de mener des attaques telles que des injections sql, FTP brutal, RDP, SSH. En général, ils ont agi selon le schéma classique.

Résumé

"Confrontation" réussie! Bien sûr, cette fois, nous n'avons pas pu «sortir de l'eau au sec». Les assaillants ont réussi à percer partiellement la défense du bureau. Cependant, cet événement a apporté une expérience inestimable. Les informations obtenues permettront de mieux comprendre les vecteurs d'attaque modernes et de prendre des mesures pour les contrer dans la pratique.