Auteur de l'article: Bruce Schneier est un cryptographe américain, écrivain et spécialiste de la sécurité informatique. Auteur de plusieurs ouvrages sur la sécurité, la cryptographie et la sécurité de l'information. Fondateur de la société cryptographique Counterpane Internet Security, Inc., membre du conseil d'administration de l'International Association of Cryptological Research et membre du conseil consultatif de l'Electronic Privacy Information Center.

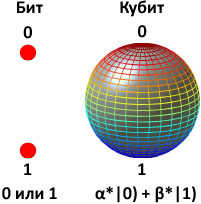

L'informatique quantique est une nouvelle façon de faire des calculs qui permettront à l'humanité d'effectuer des calculs qui sont tout simplement impossibles à utiliser avec des ordinateurs modernes. La possibilité de rechercher rapidement rompra certains des algorithmes de chiffrement modernes. Et la factorisation facile de grands nombres cassera le cryptosystème RSA avec n'importe quelle longueur de clé.

C'est pourquoi les cryptographes développent et analysent intensivement des algorithmes de clé publique "stables quantiquement". À l'heure actuelle, l'informatique quantique n'est pas encore prête pour une évaluation normale: ce qui est sûr et ce qui ne l'est pas. Mais si nous supposons que les extraterrestres ont développé la technologie dans son intégralité, l'informatique quantique n'est pas la fin du monde pour la cryptographie. Pour la cryptographie symétrique, la stabilité quantique est élémentaire, et maintenant nous recherchons des algorithmes de chiffrement à clé publique résistants quantiques. Si la cryptographie à clé publique s'avère être une anomalie temporaire qui existe en raison de lacunes dans nos connaissances mathématiques et nos capacités de calcul, nous continuerons à survivre. Et si une technologie extraterrestre inconcevable brise toute cryptographie, nous resterons secrètes sur la base de la théorie de l'information, mais avec une perte importante de capacités.

En fait, la cryptographie repose sur une torsion mathématique selon laquelle certaines choses sont plus faciles à faire qu'à annuler. Comme il est facile de casser une plaque que de la recoller, il est également beaucoup plus facile de multiplier deux nombres premiers que de décomposer le résultat. De telles asymétries - fonctions unidirectionnelles et fonctions unidirectionnelles avec une entrée secrète - sous-tendent toute la cryptographie.

Pour crypter un message, nous le combinons avec une clé pour former un texte chiffré. Sans clé, inverser le processus est plus difficile. Pas seulement un peu plus dur, mais astronomiquement plus difficile. Les algorithmes de chiffrement modernes sont si rapides qu'ils chiffreront l'intégralité de votre disque dur sans aucun ralentissement, et la rupture du chiffrement se poursuivra jusqu'à la mort thermique de l'Univers.

Avec la cryptographie symétrique utilisée pour crypter les messages, les fichiers et les disques, ce déséquilibre est exponentiel et augmente à mesure que les clés augmentent. L'ajout d'un bit clé augmente la complexité du chiffrement de moins d'un pour cent (grosso modo), mais double la complexité du piratage. Ainsi, une clé de 256 bits semble seulement deux fois plus compliquée qu'une clé de 128 bits, mais (avec nos connaissances actuelles en mathématiques), elle est 340 282 366 920 938 463 463 374 607 431 768 211 456 fois plus difficile à casser.

Le chiffrement à clé publique (principalement utilisé pour l'échange de clés) et les signatures numériques sont plus complexes. Puisqu'ils s'appuient sur des problèmes mathématiques complexes, tels que la factorisation, il existe plusieurs astuces différentes pour les inverser. Ainsi, vous verrez ici des clés d'une longueur de 2048 bits pour RSA et 384 bits pour des algorithmes basés sur des courbes elliptiques. Mais là encore, pirater des chiffres avec ces clés va au-delà des capacités actuelles de l'humanité.

Le comportement des fonctions unidirectionnelles est basé sur nos connaissances mathématiques. Lorsque vous entendez parler d'un cryptographe qui casse un algorithme, cela signifie qu'il a trouvé une nouvelle astuce qui simplifie l'inversion. Les cryptographes trouvent toujours de nouvelles astuces, nous avons donc tendance à utiliser des clés plus longtemps que strictement nécessaire. Cela est vrai à la fois pour les algorithmes symétriques et pour les algorithmes à clé publique: nous essayons de garantir leur fiabilité à l'avenir.

Les ordinateurs quantiques promettent de changer beaucoup de choses. De par leur nature, ils sont bien adaptés aux calculs nécessaires pour inverser ces fonctions unidirectionnelles. Pour la cryptographie symétrique, ce n'est pas si mal.

L'algorithme de Grover montre qu'un ordinateur quantique accélère tellement les attaques que la longueur de clé effective est divisée par deux. Autrement dit, une clé de 256 bits est aussi complexe pour un ordinateur quantique qu'une clé de 128 bits pour un ordinateur ordinaire: les deux sont sûres dans un avenir prévisible.

Pour la cryptographie à clé publique, les résultats sont pires.

L'algorithme de Shore casse facilement tous les algorithmes de clé publique populaires basés sur la factorisation et les logarithmes discrets. Le doublement de la longueur de la clé augmente la complexité de la rupture par huit. Cela ne suffit pas pour le développement durable.

Il y a beaucoup de réserves sur les deux derniers paragraphes, le principal étant que les ordinateurs quantiques capables de faire quelque chose comme ça n'existent pas actuellement, et personne ne sait quand nous pouvons en construire un - et si nous le pouvons. Nous ne savons pas non plus quelles difficultés pratiques surgiront lorsque nous essaierons d'implémenter des algorithmes Grover ou Shore sur autre chose que des clés de la taille d'un jouet (le mécanisme de correction d'erreur sur un ordinateur quantique peut facilement devenir un problème insurmontable). D'un autre côté, nous ne savons pas quelles autres méthodes seront découvertes dès que les gens commenceront à travailler avec de vrais ordinateurs quantiques. Je parie que nous surmonterons les problèmes d'ingénierie et qu'il y aura de nombreuses réalisations et de nouvelles méthodes, mais il faudra du temps pour les inventer. Tout comme il nous a fallu des décennies pour concevoir des superordinateurs portables, il a fallu des décennies pour résoudre tous les problèmes d'ingénierie nécessaires pour créer des ordinateurs quantiques suffisamment puissants.

À court terme, les cryptographes font des efforts importants pour développer et analyser des algorithmes robustes quantiques. Ils resteront probablement en sécurité pendant des décennies. Le processus se déroulera probablement lentement, car une bonne cryptanalyse prend du temps. Heureusement, nous avons le temps. La véritable informatique quantique dans la pratique semble toujours "dix ans dans le futur". En d'autres termes, personne n'a la moindre idée.

Mais il y a toujours la possibilité que les algorithmes fassent craquer les extraterrestres avec les meilleures technologies quantiques. Je suis moins préoccupé par la cryptographie symétrique, où l'algorithme de Grover est essentiellement la limite maximale de l'informatique quantique. Mais les algorithmes à clé publique basés sur la théorie des nombres semblent plus fragiles. Il est possible que les ordinateurs quantiques les briseront tous un jour - même ceux qui sont maintenant considérés comme stables quantiques.

Si cela se produit, nous resterons dans un monde sans cryptographie à clé publique. Ce sera un coup dur pour la sécurité et brisera de nombreux systèmes, mais nous pourrons nous adapter. Dans les années 80, Kerberos était un système d'authentification et de cryptage complètement symétrique. Et maintenant, la norme cellulaire GSM effectue à la fois l'authentification et la distribution de clés - à grande échelle - uniquement avec une cryptographie symétrique. Oui, ces systèmes ont des points de confiance et d'échec centralisés, mais d'autres systèmes peuvent être développés qui utilisent à la fois la séparation secrète et le partage secret pour minimiser ce risque. (Imaginez qu'une paire de participants à la communication reçoit une partie d'une clé de session de chacun des cinq serveurs de clés différents). L'omniprésence des communications facilite la situation. Nous pouvons utiliser des protocoles hors bande: par exemple, votre téléphone vous aidera à générer une clé pour l'ordinateur. Pour plus de sécurité, vous pouvez utiliser l'inscription personnelle: c'est possible dans le magasin où vous achetez un smartphone ou enregistrez un service Internet. Le développement de matériel permettra également de protéger les clés dans ce monde. Je n'essaie pas d'inventer quoi que ce soit, je dis juste qu'il y a beaucoup de possibilités. Nous savons que la cryptographie est basée sur la confiance, et nous avons beaucoup plus de méthodes de gestion de la confiance que dans les premières années d'Internet. Certaines technologies importantes, telles que le secret direct, deviendront beaucoup plus compliquées, mais bien que la cryptographie symétrique fonctionne, nous conserverons la protection.

Ceci est un étrange avenir. Peut-être que toute l'idée de la cryptographie sur la théorie des nombres, comme les systèmes modernes à clé publique, est un phénomène temporaire qui existe en raison des lacunes du modèle de calcul. Maintenant que le modèle s'est élargi pour inclure l'informatique quantique, nous pouvons être où nous étions à la fin des années 1970 et au début des années 1980: cryptographie symétrique, cryptographie basée sur des codes, signatures de Merkle. Ce sera drôle et ironique.

Oui, je sais que la distribution de clé quantique est un remplacement potentiel de la cryptographie à clé publique. Mais soyons honnêtes: quelqu'un croit-il vraiment qu'un système qui nécessite des équipements de communication et des câbles spécialisés sera utilisé pour autre chose que des applications de niche? L'avenir réside dans les appareils informatiques mobiles, toujours en marche. Tous les systèmes de sécurité pour eux ne seront que des logiciels.

Il y a un autre scénario pour l'avenir, sans parler des ordinateurs quantiques. Les fonctions unidirectionnelles sont basées sur plusieurs théories mathématiques qui n'ont pas encore été prouvées. C'est l'un des problèmes ouverts de l'informatique. Tout comme un cryptographe intelligent peut trouver une nouvelle astuce qui facilite le piratage d'un certain algorithme, nous pouvons imaginer des extraterrestres avec suffisamment de théorie mathématique pour briser tous les algorithmes de cryptage. Pour nous aujourd'hui, c'est tout simplement ridicule. La cryptographie à clé publique est une théorie des nombres qui est potentiellement vulnérable aux extraterrestres mathématiquement plus alphabétisés. La cryptographie symétrique est si complexe non linéaire et la longueur de la clé est si facilement augmentée qu'il est difficile d'imaginer l'avenir. Imaginez une variante AES avec un bloc de 512 bits et une taille de clé, et un cryptage de 128 tours. À moins que vous ne trouviez une mathématique fondamentalement nouvelle, un tel chiffrement sera sûr jusqu'à ce que les ordinateurs fassent autre chose que de la matière, dans une autre dimension.

Mais si l'inimaginable se produit, la cryptographie restera, basée uniquement sur la théorie de l'information: les cahiers jetables et leurs variantes. Ce sera un coup dur pour la sécurité. Les ordinateurs portables jetables peuvent être théoriquement sûrs, mais en termes pratiques, ils ne conviennent pas à autre chose que des applications de niche spécialisées. Aujourd'hui, seuls les psychos tentent de construire des systèmes à usage commun sur la base de blocs-notes uniques - et les cryptographes en rient parce qu'ils remplacent les problèmes de développement d'algorithmes (faciles) par les problèmes de gestion des clés et les problèmes de sécurité physique (ce qui est beaucoup, beaucoup plus compliqué). Peut-être que dans notre avenir fantastique, couvert par des extraterrestres, nous n'aurons qu'une telle sortie.

Contre ces extraterrestres divins, la cryptographie restera la seule technologie dont nous pouvons être sûrs. Les bombes nucléaires peuvent ne pas exploser et les combattants peuvent tomber du ciel, mais nous pouvons toujours communiquer en toute sécurité à l'aide de cahiers jetables. Il y a un certain optimisme là-dedans.