Zero Day Initiative Lucas Leong (Trend Micro), un participant au projet, a révélé des détails sur une vulnérabilité critique dans Windows qui pourrait permettre l'exécution de code arbitraire à distance dans le contexte du processus actuel. Une exploitation réussie du problème nécessitera la participation d'un utilisateur qui doit ouvrir un fichier malveillant ou suivre le lien.

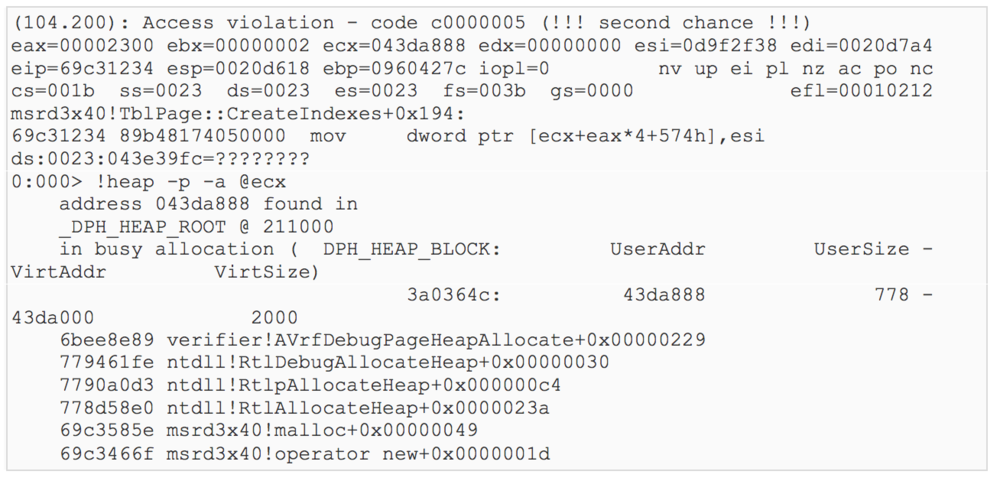

La vulnérabilité a été détectée dans le moteur de base de données Microsoft JET et représente la possibilité d'écrire en dehors du tampon d'écriture OOB hors limites et apparaît lorsque la source de données JET (Joint Engine Technology) est ouverte via l'interface OLE DB.

OLE DB (Object Linking and Embedding, Database, OLEDB) - un ensemble d'interfaces COM qui permettent aux applications de travailler de manière unifiée avec des données provenant de différentes sources et banques d'informations.

Pour provoquer cette vulnérabilité, l'utilisateur devra ouvrir un fichier spécialement conçu contenant des données stockées au format de base de données Microsoft JET Database Engine. Diverses applications utilisent ce format de base de données. L'exploitation de cette vulnérabilité pourrait permettre au code d'être exécuté au niveau du processus actuel.

Sur github a publié

PoC de cette vulnérabilité, qui affecte toute la gamme des systèmes d'exploitation modernes de Microsoft: Windows 7, Windows 8.1, Windows 10 et Windows Server Edition 2008 à 2016.

Un fait intéressant est que les détails de la vulnérabilité ont été fournis à Microsoft le 8 mai, le 14 mai, Microsoft a confirmé la présence d'un bogue. Selon la politique ZDI, après une attente de 120 jours (4 mois), ils ont publié la vulnérabilité. Microsoft prépare actuellement un correctif, qui devrait être inclus dans les mises à jour programmées d'octobre.

Les attaquants peuvent exploiter très efficacement cette vulnérabilité dans les attaques de phishing, la mise en œuvre de vecteurs APT et les attaques de points d'eau. Il est recommandé d'utiliser des stratégies de fichiers approuvés jusqu'à la publication du correctif.