Bonjour, je m'appelle Adrian Cranshaw. Je suis le co-fondateur de Derbycon, le fondateur d'Irongeek.com, je suis intéressé par la sécurité de l'information et je travaille comme consultant senior en sécurité chez Trusted Sec. Je vais vous dire comment les gens publient leurs documents originaux sur Darknet et comment cela les rend faciles à attraper à cause de cela.

Ce sont des histoires bien connues sur des personnes qui ont utilisé TOR ou d'autres anonymiseurs et se sont fait prendre principalement en raison de la négligence des règles OPSEC.

L'histoire que j'ai attribuée au numéro 0, ce sont les bombes, comme si elles avaient été posées à l'Université Harvard l'année dernière. Un type a envoyé un e-mail à divers départements de la direction de l'université, notamment au service de sécurité et au journal étudiant, indiquant l'emplacement des bombes: centre des sciences, Sever Hall, Emerson Hall, Thayler Hall. Il a écrit qu'ils agissent rapidement car les bombes exploseront bientôt. Un message à ce sujet a été publié dans les médias le 16 décembre 2013.

Alors qui était ce type? Il a utilisé le service de courrier «partisan» pour envoyer une fois des e-mails à Guerilla Mail et a envoyé sa lettre via TOR.

Mais il n'a pas tenu compte du fait que Guerilla Mail met l'adresse IP d'origine de l'expéditeur dans l'en-tête du message. Par exemple, si vous envoyez une lettre depuis votre domicile, elle indiquera l'adresse IP de votre ordinateur personnel. La diapositive montre un exemple où j'ai utilisé ma boîte aux lettres sur irongeek.com pour montrer comment cela fonctionne. Ce type a pensé à l'anonymat et a utilisé TOR, donc l'adresse IP du serveur TOR a été indiquée dans sa lettre. Cependant, il n'a pas tenu compte du fait que tous les nœuds TOR, à l'exception des "ponts", sont connus et sont dans le domaine public - ils sont répertoriés, par exemple, sur ce site

torstatus.blutmagie.de , et il est facile de déterminer si un ordinateur particulier appartient au réseau TOR ou non. Si vous n'utilisez pas le «pont», il est très facile de suivre qui et où a rejoint le réseau local Harvard et utilisé TOR au moment où le message de menace a été envoyé.

Si ce type utilisait le «pont» ou envoyait sa lettre d'un café ou d'un autre lieu public, il serait difficile de le suivre. Mais il a utilisé le réseau universitaire, s'y connectant depuis un dortoir étudiant. Par conséquent, ils ont pu trouver ce gars de 20 ans nommé Eldo Kim, qui, en fin de compte, voulait faire annuler les examens de cette manière.

Dans le même temps, 10 étudiants ont utilisé le réseau TOR en même temps, et lorsque le FBI a commencé à tous les interroger, il a trouvé suffisamment de preuves contre Kim et il a dû admettre ce qu'il avait fait.

Les leçons suivantes peuvent être tirées de ce cas:

- Ne soyez pas le seul à utiliser TOR dans un réseau contrôlé à un moment donné;

- utilisez le "pont";

- ne confesse rien;

- les attaques par corrélation sont acquises d'avance.

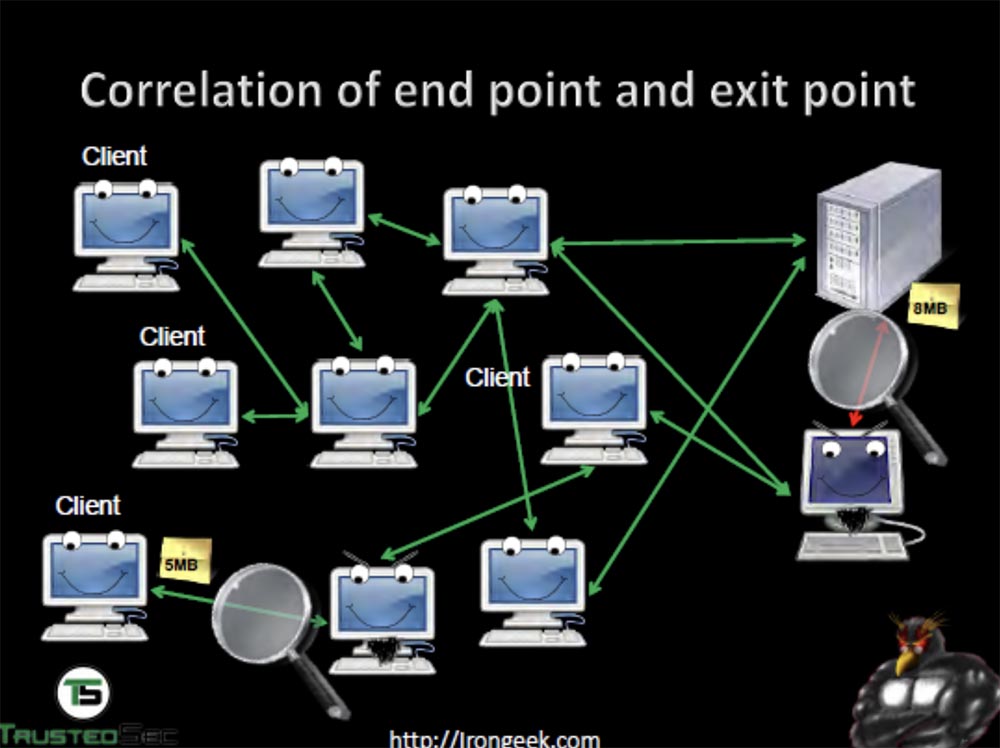

Dans une seconde, je parlerai un peu plus des attaques de corrélation. Tout d'abord, considérez une corrélation qui compare un point de terminaison avec un point de sortie de trafic. Le point d'une telle attaque est que vous surveillez le trafic et voyez ce qui se passe sur le réseau. Bien sûr, tout est chiffré ici, mais si vous regardez la demande de 5 Mo envoyée de l'ordinateur du client au serveur, vous pouvez voir des choses intéressantes. Cet ordinateur avec un écran violet sous le serveur est un observateur qui «flaire» le trafic réseau.

Il voit qu'une demande de 5 Mo arrive sur le serveur, et une réponse de 8 Mo revient déjà, car elle a grossi à cause des clés de chiffrement. Ensuite, vous pouvez comparer le temps pendant lequel la demande a été envoyée et a reçu une réponse, et identifier l'ordinateur à partir duquel la demande a été envoyée.

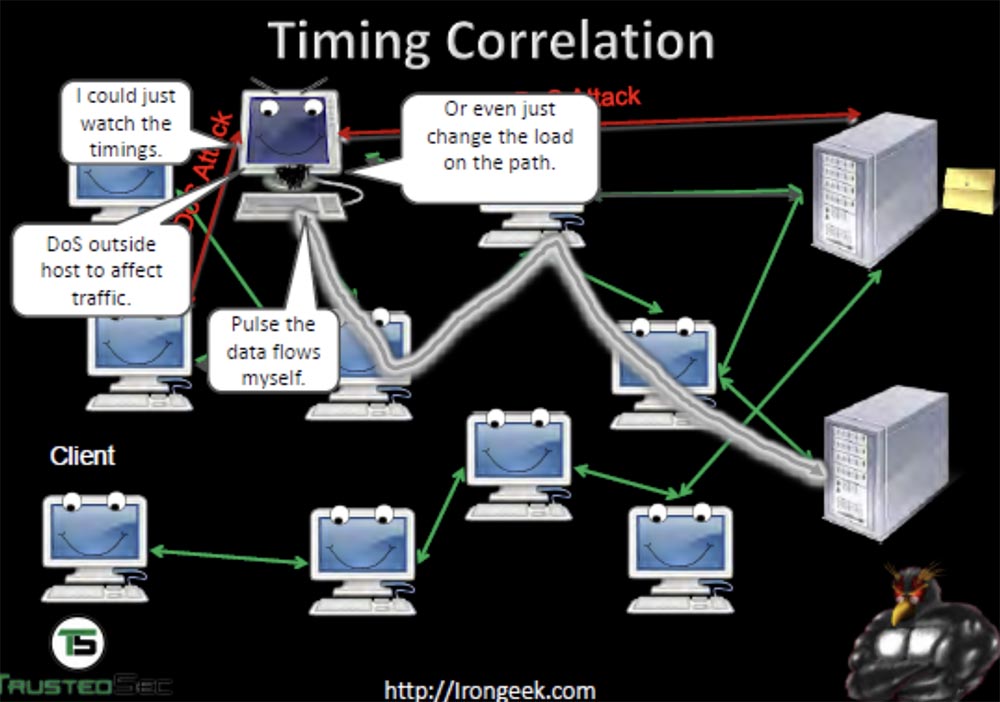

Vous pouvez utiliser la corrélation de synchronisation pour suivre le chemin du trafic entre les ordinateurs du réseau. Dans ce cas, une attaque DDoS est utilisée afin de modifier la charge le long du chemin du trafic, ce qui vous permet de suivre le chemin entre les ordinateurs du réseau.

Vous pouvez également générer votre propre trafic afin de créer votre propre «schéma» de son passage et ainsi «faire sonner» les ordinateurs du réseau par lequel il passe. Ainsi, vous pouvez savoir qui parle à qui et par quels serveurs - d'abord, avec une attaque DDoS, nous «arrêtons» un serveur, regardons quelles machines ont quitté le réseau, puis «arrêtons» un autre et ainsi de suite. La NSA a utilisé un projet appelé Maloney qui a utilisé cette technique de surveillance du réseau TOR.

Vous pouvez également surveiller l'activité du serveur DNS et rechercher une fuite. Si je n'utilise pas de proxy pour DNS, et par défaut, je peux envoyer une demande au serveur DNS. Il ne peut pas voir d'où vient mon trafic et où, mais il peut voir quels sites je visite et déterminer l'adresse IP du nœud TOR.

Ensuite, considérons le cas n ° 1 - LulzSec, une ramification du groupe de pirates informatiques anonymes, le cas d'Hector Xavier Monsegyur, ou Sabu. Il utilisait généralement TOR pour se connecter à un chat IRC, mais était trop paresseux pour démarrer TOR une fois, a utilisé un réseau ouvert et est tombé dans le gouvernement fédéral, après quoi il a été contraint de travailler avec eux pendant 9 mois. Hector a utilisé l'IRC pour communiquer avec Jeremy Hammond, et ce fait a été utilisé pour arrêter Hammond en 2012.

Si vous utilisez ce chat, utilisez toujours l'anonymat, car la personne qui possède le serveur IRC peut facilement obtenir votre adresse IP et découvrir qui vous êtes. Un des membres du mouvement anonyme au Royaume-Uni qui possédait un tel serveur s'est mis en colère contre ses amis et a commencé à "vider" leurs adresses IP dans le domaine public.

Hammond, en utilisant le surnom sous-g, a utilisé TOR, de sorte que ses messages n'ont pas pu être déchiffrés. Mais l'adresse MAC de son ordinateur a été enregistrée sur ce réseau, et le FBI a corrélé l'heure de sa conversation avec Sabu sur IRC. Ils ont constaté que sub-g et Hammond étaient en ligne en même temps que Jeremy était à la maison à ce moment-là et que son ordinateur était connecté à ce réseau. Ils ont rassemblé suffisamment de preuves d'où Hammond a pu accéder, ils ont également reçu des messages de chat IRC par Sab, etc. Vous pouvez trouver des informations plus détaillées sur ce

lien .

De ce cas, nous pouvons tirer les conclusions suivantes:

- utiliser le réseau TOR en permanence, pas de temps en temps. Le fait est que votre navigateur stocke des cookies, et si vous étiez sur un site et que vous y êtes retourné ouvertement sans utiliser TOR, le navigateur lui enverra à nouveau vos cookies. Ainsi, ils peuvent être facilement interceptés et découvrir qui vous êtes. TOR est également bon pour ne pas stocker de cookies et effacer toute l'histoire lorsque vous la désactivez;

- ne donnez des informations personnelles à personne, car si vous partagez un tas de données avec une personne qui pourrait être arrêtée, elle pourrait également vous arrêter;

- comme je l'ai dit, rappelez-vous que les attaques de corrélation sont un préfixe.

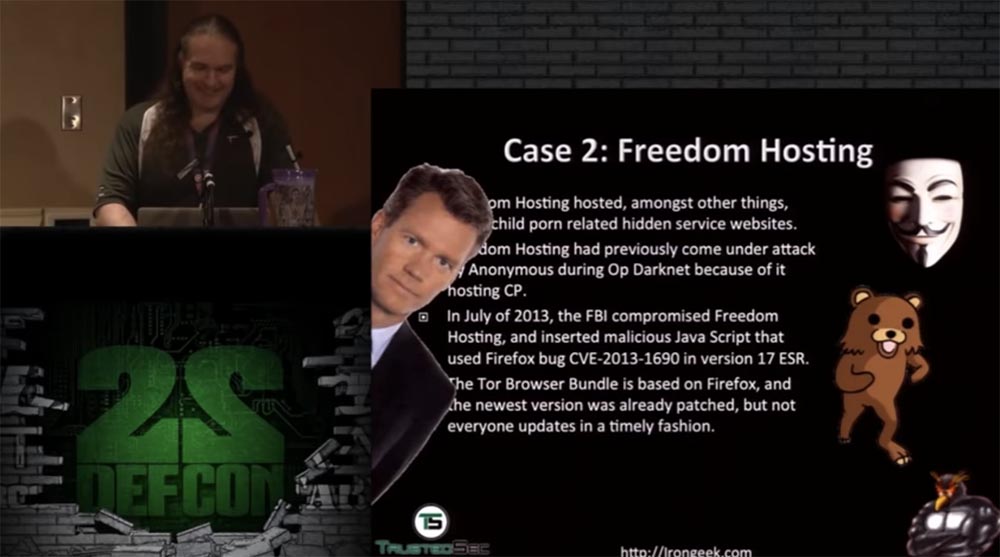

Ensuite, considérons le cas n ° 2 - Freedom Hosting a fourni des services de messagerie aux clients du réseau TOR, c'est-à-dire leur a permis de créer leurs propres boîtes aux lettres au sein du réseau anonyme. Ils ont notamment été utilisés pour distribuer de la pornographie juvénile, bien qu'ils servent principalement à échanger des lettres entre utilisateurs. C'est à cause de la pornographie enfantine que cet hébergement en 2011 a été attaqué par Anonymous lors de l'opération de "nettoyage" de Darknet.

En particulier, le site Web de Lolita City hébergé sur Freedom Hosting a fait l'objet d'une attaque DDoS, à la suite de laquelle des pirates anonymes ont pu publier une liste publique de ses utilisateurs. En juillet 2013, le FBI a compromis plusieurs boîtes aux lettres Freedom Hosting et y a injecté du code JavaScript malveillant qui exploitait la vulnérabilité Firefox CVE-2013-1690 de la version 17 du navigateur ESR. Comme vous le savez, le progiciel TOR est basé sur Firefox. Ses développeurs ont publié un correctif qui élimine la vulnérabilité, mais de nombreux utilisateurs de Tor, comme d'habitude, n'ont pas mis à jour la version à temps du navigateur oignon à temps.

Cette vulnérabilité a permis au FBI de prendre le contrôle du courrier de Freedom Hosting en déployant un exploit appelé Magneto. Il s'agit d'un minuscule exécutable Windows. Magneto recherche le nom d'hôte Windows de la victime et l'adresse MAC de son ordinateur et renvoie les informations au serveur du FBI en Virginie, exposant la véritable adresse IP de la victime. Le script renvoie des données avec une requête HTTP standard en dehors du réseau TOR. Les détails peuvent être lus

sur le lien .

Ce projet est similaire au projet appelé Egotistical Giraffe, un outil que le FBI a utilisé contre les utilisateurs de TOR via des logiciels vulnérables sur leurs ordinateurs. Le spam spam Magic utilisé par le gouvernement fédéral comprend également Magic Lantern, FOXACID et CIPAV, un vérificateur du protocole Internet et des adresses informatiques.

En conséquence, le FBI a réussi à détruire Freedom Hosting en arrêtant Eric Wohen Marquez, un citoyen irlandais et américain de 28 ans, pour distribution de pornographie juvénile. Il a pu se connecter au serveur Freedom Hosting grâce aux documents de paiement. Il a acheté quelque chose et les informations d'achat concernant sa véritable adresse IP sont restées dans sa boîte aux lettres Freedom Hosting. Lorsqu'il a été arrêté par les services spéciaux, il s'est précipité pour éteindre son ordinateur portable afin que lors du rechargement le système de cryptage sur le disque dur soit activé, mais il n'y est pas parvenu.

Les leçons suivantes peuvent être tirées de ce cas:

- Ne contactez jamais l'hébergement lié au capitaine Picard ou à Julian Bashir. Si vous êtes familier avec la culture 4chan, alors vous savez ce que signifient ces surnoms - le premier CP abrégé, ou «enfant porno» (porno enfant), et le second - JB, ou «séductrice» (jailbait),

mettre à jour, mettre à jour et mettre à jour à nouveau. Si toutes ces personnes avaient installé le correctif avec les «correctifs» de la vulnérabilité Firefox à temps, le FBI n'aurait pas pu implémenter l'exploit Magneto dans TOR. Maintenant, si vous utilisez une version obsolète de Thor, une ligne apparaît en haut avec une invitation à la mettre à jour; - Ne permettez pas de vous suivre par vos «paiements», n'utilisez pas de courrier pour stocker des documents de paiement contenant vos informations personnelles;

- Laissez votre ordinateur portable crypté lorsqu'il n'est pas utilisé.

Faites en sorte que le serveur caché vous contacte pour déterminer sa véritable adresse IP et savoir s'il est sensible à des vulnérabilités pour diverses attaques, par exemple, des dépassements de tampon, etc.

Ceci est nécessaire pour ne pas bousiller et ne pas tomber sous la tutelle des autorités fédérales en contactant un tel serveur au sein du réseau TOR.

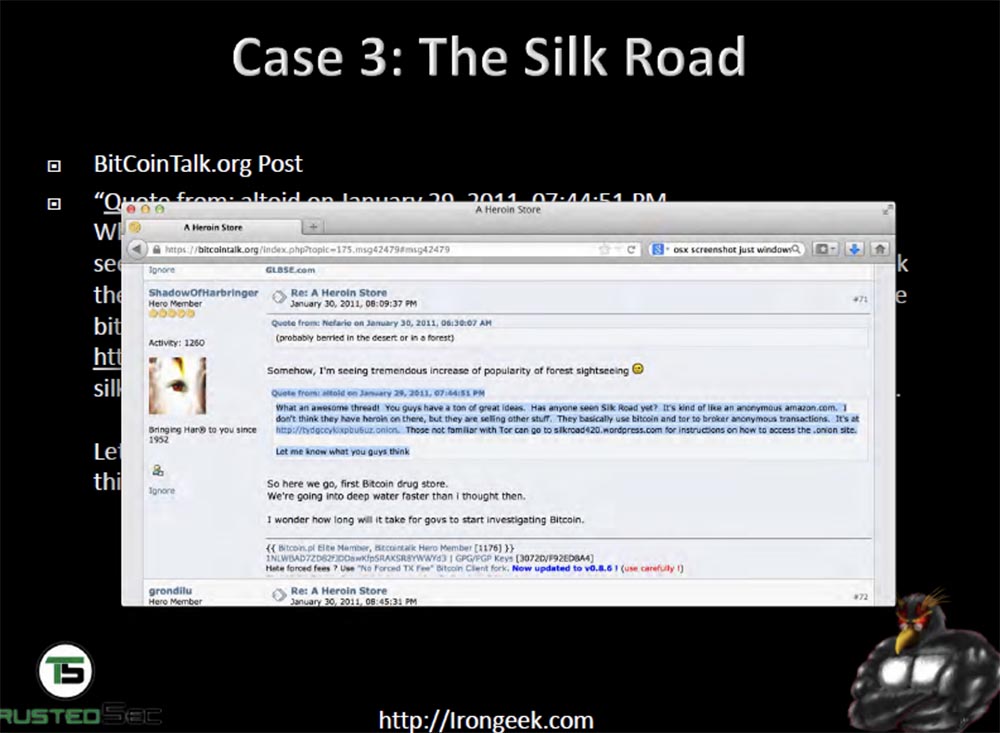

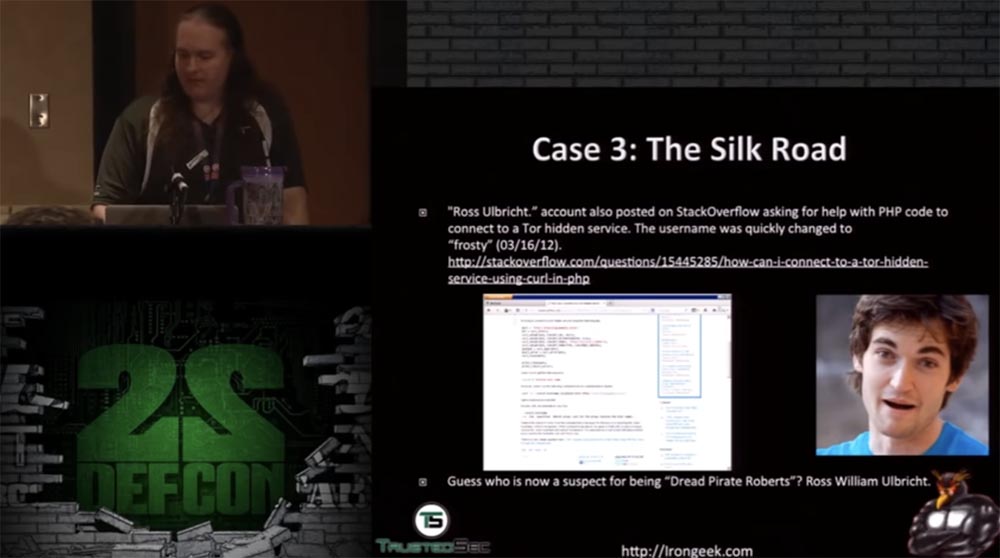

Le cas n ° 3 concerne la célèbre route de la soie ou la route de la soie. Ce marché Darknet était dirigé par un gars avec le pseudonyme Dread Pirate Roberts, ou The Horrible Pirate Roberts. Il s'agissait d'une plate-forme électronique pour les acheteurs et les vendeurs, qui échangeait, disons, des produits pas tout à fait légaux. Le dossier de la poursuite sur la route de la soie au 23 septembre 2013 montre qu'environ 13 000 listes de produits sur des sites Web liés à des requêtes telles que la marijuana, l'ecstasy, les intoxicants et les opioïdes ont été trouvées sur le réseau TOR. "," Précurseurs "," psychédéliques "et similaires de substances stupéfiantes. Bref, c'était le rêve de Charlie Sheen.

Toujours sur le site Web de TOR, 159 sites ont été trouvés qui fournissent des services de piratage de comptes de divers réseaux à la demande du client, y compris Facebook et Twitter afin que le client ait la possibilité de gérer et de modifier librement les informations personnelles du titulaire du compte. Il y avait également 22 manuels de formation sur le piratage de distributeurs automatiques de billets, ainsi que des contacts de fournisseurs de services illégaux tels que «comptes bancaires anonymes», «faux comptes en devises CAD / GBP / EUR / USD», «vente d'armes à feu et de munitions», «volés carte bancaire et informations de compte PayPal ", et même" des tueurs à gages dans plus de 10 pays ". Les seules choses qui n'ont pas été proposées à la vente ou qui n'ont pas été trouvées sur le réseau sont les faux diplômes, certificats, prescriptions médicales et faux billets. Apparemment, le propriétaire du site a eu des problèmes avec cela.

Après que le volume des transactions a atteint 1,2 milliard de dollars, le FBI s'est intéressé à la route de la soie. Tout d'abord, ils ont commencé à vérifier les tout premiers liens vers Silk Road sur Internet public, en utilisant des requêtes dans le moteur de recherche Google, en changeant les intervalles de temps. Ils ont trouvé le premier lien vers cette ressource sur un petit site de toxicomanie Shroomery, où un gars avec le surnom altoid a publié un lien vers la page Silk Road sur le réseau TOR.

Essentiellement, il a fait la publicité de ce site, disant que sur le site Web de Silk Road, vous pouvez acheter n'importe quoi de manière anonyme. Ce message a été publié le 27/01/2011.

Ensuite, quelqu'un a ouvert le sujet "Heroin Shop" sur bitcointalk.org, et un utilisateur avec le surnom ShadowOfHarbringer a écrit que Silk Road ne peut pas vendre d'héroïne, mais c'est le premier marché où vous pouvez acheter de manière anonyme tous les autres médicaments contre des bitcoins. Cela ressemblait également à une publicité pour cette ressource, et cet utilisateur a terminé son message par la phrase: "les gars, faites-moi savoir ce que vous en pensez!", Faisant allusion aux commentaires.

Ainsi, le gouvernement fédéral a établi que la route de la soie existe et fonctionne vraiment. Plus tard, en octobre de la même année, un personnage familier du site Web de Shroomery sous le surnom altoid est apparu sur le même site bitcointalk.org, qui a ouvert le sujet "Je recherche un spécialiste informatique professionnel pour ouvrir une startup bitcoin", où il a écrit que les parties intéressées pouvaient le contacter. à l'adresse e-mail indiquée. Et savez-vous ce qu'il a fait? Il a écrit l'adresse de sa boîte aux lettres, enregistrée sous son vrai nom et prénom - Ross Ulbricht, rossulbricht@gmail.com. C'est ce qu'on appelle l'échec complet du principe OPSEC.

Par conséquent, le FBI n'a pas été difficile d'établir une connexion entre altoid, la première mention de la route de la soie et des bitcoins. L'email altoid était le même que Ross. Le profil Google+ d'Ulbricht a montré qu'il était intéressé par l'Institut libertaire de Ludwig von Mises, "le centre mondial de l'École autrichienne d'économie".

Ils ont en outre constaté que la signature du Dread Pirate Roberts sur les forums de la route de la soie contenait un lien avec le Moses Institute, et l'économie autrichienne avait une grande influence sur la philosophie de la route de la soie. De plus, un enregistrement a été effectué sur StackOverflow à partir du compte Ross Ulbricht avec une demande pour l'aider à écrire du code PHP pour communiquer avec les services cachés TOR.

Certes, ce compte a été rapidement remplacé par «givré», mais le premier nom d'utilisateur correspondait à son vrai nom et prénom. La combinaison de ces preuves a permis au FBI d'obtenir un mandat d'arrêt contre Ulbricht et n'a laissé aucun doute sur le fait que Ross William Ulbricht et Dread Pirate Roberts sont la même personne.

Je n'aurais probablement pas caché mon vrai visage si j'avais gagné 1,2 milliard de dollars. Le gouvernement fédéral a également constaté que quelqu'un se connectait au serveur hôte de Silk Road depuis un cybercafé situé à côté de l'appartement de Ross à San Francisco. Des lettres adressées à Pirate Roberts indiquaient qu'il vivait dans le fuseau horaire du Pacifique.

L'adresse IP du serveur Silk Road a été connectée au réseau VPN via l'adresse IP appartenant au cybercafé de Laguna Street à San Francisco, et à partir de ce moment-là, le 3 juin 2013, Ross est entré dans sa boîte de réception Gmail.

Dans un message privé à Pirate Roberts, l'un des utilisateurs a écrit qu'il avait découvert une fuite d'informations sur le site via une adresse IP externe appartenant au VPN. Ensuite, le FBI a réussi à capturer et à copier les images du disque dur de l'un des serveurs de Silk Road. Ils auraient payé le pirate Nicholas Weaver pour pirater Silk Road et le connecter à un serveur externe que Tor n'a pas utilisé pour connaître la véritable adresse IP du serveur Silk Road.

Le 10 juillet 2013, les douanes américaines ont intercepté 9 cartes d'identité sous des noms différents, mais tous ces documents contenaient une photographie de Ross Ulbricht. Le service de sécurité a interrogé Ross, mais il a nié avoir ordonné la production de ces certificats et a refusé de faire des commentaires à ce sujet. C'était très raisonnable de sa part. Mais ensuite, il a fait quelque chose de stupide, disant que n'importe qui pouvait hypothétiquement aller sur un site appelé Silk Road ou TOR et y acheter de la drogue ou de faux documents. Pourquoi avait-il besoin d'en parler, alors qu'en tant que citoyen respectable, il n'aurait rien dû savoir à ce sujet?

Cependant, une correspondance privée a révélé que Dread Pirate Roberts était intéressé à acheter de fausses pièces d'identité.

Ensuite, l'un des serveurs de Silk Road a utilisé SSH et des clés privées, qui contenaient l'entrée frosty @ frosty. Ce serveur a utilisé le même code qui était autrefois hébergé sur StackOverflow. Enfin, le 1er octobre, le FBI a arrêté Ulbricht dans la bibliothèque publique juste après avoir entré le mot de passe dans son ordinateur portable. De nombreuses preuves incriminantes ont été trouvées dans l'ordinateur portable.

De plus amples informations sur cette affaire peuvent être trouvées dans l'article de Nate Anderson et dans les documents que l'agent Christopher Tarbell a soumis au tribunal. Ils sont situés sur les liens (

un et

deux ).

Les leçons suivantes peuvent être tirées de ce cas:

- utilisez une identification distincte de votre personne sur le réseau, n'utilisez jamais de noms authentiques, utilisez des noms d'utilisateur différents et entrez dans le réseau à partir de différents endroits,

trouver une légende cohérente dans laquelle il n'y aurait pas de contradictions auxquelles vous pouvez vous accrocher. N'utilisez pas d'anciens surnoms, comme l'a fait Ross avec le nom "Josh", par lequel ses camarades de classe et ses colocataires l'ont connu pendant ses études; - Ne discutez pas de vos intérêts avec qui que ce soit et ne postez pas de questions et de demandes d'aide qui vous intéressent;

- ne donnez pas d'aveux ou de suggestions volontaires tels que: "n'importe qui peut acheter ces choses sur Silk Road."

, , , TOR , .

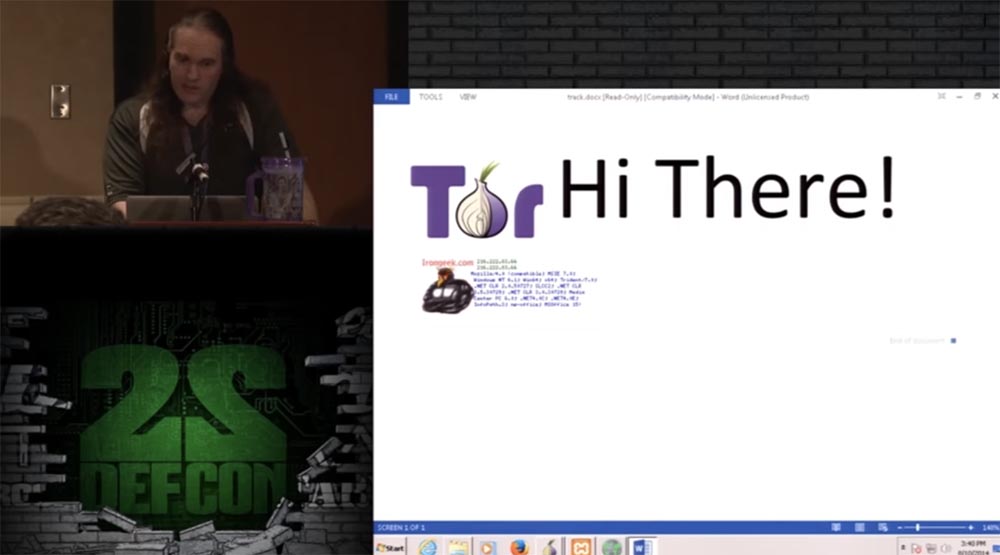

. - TOR, Word track.docx,

.

TOR, , , -. , TOR , track.docx.

. TOR . , .

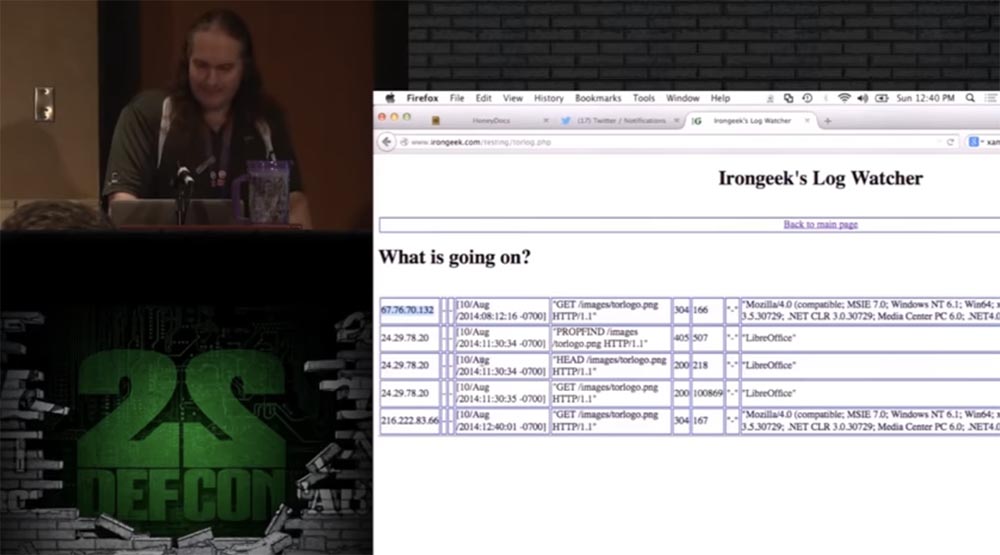

irongeek.com, IP- , , .

? credit_card.zip, . , , honeydocx.com/hive/sting/4254/buzz , IP-.

buzz, , honeydocx.com. – IP- , credit_card.zip.

, , TOR, - .

, , , .

, , , . OWASP Mutillidae II – , . , , , , SQL. IP0- , , IP-.

. TOR , , , . , , , . , IP- VPN, , .

,

.

!

Merci de rester avec nous. Aimez-vous nos articles? Vous voulez voir des matériaux plus intéressants? Soutenez-nous en passant une commande ou en le recommandant à vos amis, une

réduction de 30% pour les utilisateurs Habr sur un analogue unique de serveurs d'entrée de gamme que nous avons inventés pour vous: Toute la vérité sur VPS (KVM) E5-2650 v4 (6 cœurs) 10 Go DDR4 240 Go SSD 1 Gbps à partir de 20 $ ou comment diviser le serveur? (les options sont disponibles avec RAID1 et RAID10, jusqu'à 24 cœurs et jusqu'à 40 Go de DDR4).

VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps ,

.

Dell R730xd 2 fois moins cher? Nous avons seulement

2 x Intel Dodeca-Core Xeon E5-2650v4 128 Go DDR4 6x480 Go SSD 1 Gbps 100 TV à partir de 249 $ aux Pays-Bas et aux États-Unis! Pour en savoir plus sur la

création d'un bâtiment d'infrastructure. classe utilisant des serveurs Dell R730xd E5-2650 v4 coûtant 9 000 euros pour un sou?