Telnet est un protocole très ancien. Wikipédia

signale qu'il a été développé en 1969, a été activement utilisé pour l'accès à distance aux ordinateurs et aux serveurs pendant de nombreuses années, à la fois sous Unix / Linux et pour les systèmes Windows (telnet pourrait être inclus dans Windows NT et Windows 2000) . Le même Wikipédia rapporte que l'utilisation de Telnet a progressivement échoué en faveur d'un protocole SSH plus sécurisé. Et c'est ce qui s'est passé, à part des millions de périphériques réseau autonomes - principalement des routeurs et des caméras IP qui «répondent» à ce protocole, souvent à l'insu du propriétaire.

Il y a deux semaines, nous avons discuté des vulnérabilités des routeurs

Mikrotik . Mais cette vulnérabilité - il y a encore quelque chose à craquer. Une

étude de Kaspersky Lab publiée la semaine dernière montre que la plupart (les trois quarts) de toutes les attaques sur un appareil IoT sont des attaques sur le protocole Telnet. Si votre appareil répond à ce protocole, surtout s'il est accessible depuis Internet, pensez s'il est temps de l'arrêter. Il n'y a qu'une seule exception: si vous diffusez

Star Wars via Telnet.

Les experts de Kaspersky Lab ont collecté des statistiques de manière traditionnelle - en utilisant des hanipots. En fait, si vous assemblez un système qui répond au port 23 en utilisant le protocole Telnet à partir de n'importe quel matériel disponible, connectez-le directement à Internet et attendez quelques minutes, vous verrez des tentatives de connexion dans le journal en utilisant des mots de passe par défaut courants. Ces systèmes précédemment infectés tentent d'étendre le botnet en recherchant constamment sur Internet de nouveaux appareils vulnérables. Les hanipots utilisés pour l'étude sont un peu plus compliqués: ils enregistrent non seulement la tentative de connexion, mais enregistrent également ce que les attaquants tentent de faire après une pénétration "réussie".

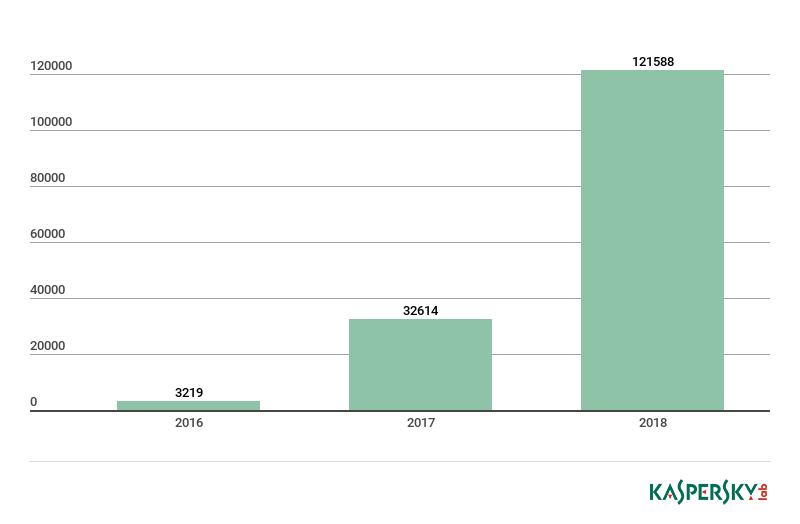

Voici quelques chiffres généraux. Le nombre de variantes de logiciels malveillants pour les appareils IoT est en constante augmentation: près de trois fois plus de modifications ont été détectées en 7 mois de cette année qu'en 2017. Le plus souvent, ils essaient d'attaquer le protocole Telnet (75,40% de toutes les attaques), en deuxième position est SSH (11,59% - il est également souhaitable de désactiver au moins la saisie du mot de passe, et encore mieux, de réaffecter le port). Le reste (13,01%) est une attaque utilisant d'autres protocoles, comme une interface de contrôle personnalisée des mêmes routeurs Mikrotik.

Une attaque sur cinq a conduit au téléchargement d'une des variantes de logiciels malveillants pour le botnet Mirai. Les créateurs du botnet ont déjà été

capturés , mais son code source a été mis à la disposition du public, de sorte que la capture des responsables du déclenchement de l'épidémie en 2016 n'a pas pu empêcher de nouvelles attaques. Vous pouvez en savoir plus sur Mirai

ici , mais l'image ci-dessous montre clairement quels ensembles de connexion - le mot de passe du botnet essaie de se développer.

Par ces paires, il est tout à fait possible d'identifier un appareil vulnérable: une caméra IP, un décodeur, un enregistreur vidéo numérique, une imprimante réseau, etc. Il y a une certaine concurrence entre les créateurs de botnets: d'où le grand nombre de demandes à tous les appareils qui les acceptent via les protocoles Telnet ou SSH, et la tendance à changer le mot de passe après une attaque réussie - sinon le prochain tentera d'installer son logiciel de surveillance sur l'appareil.

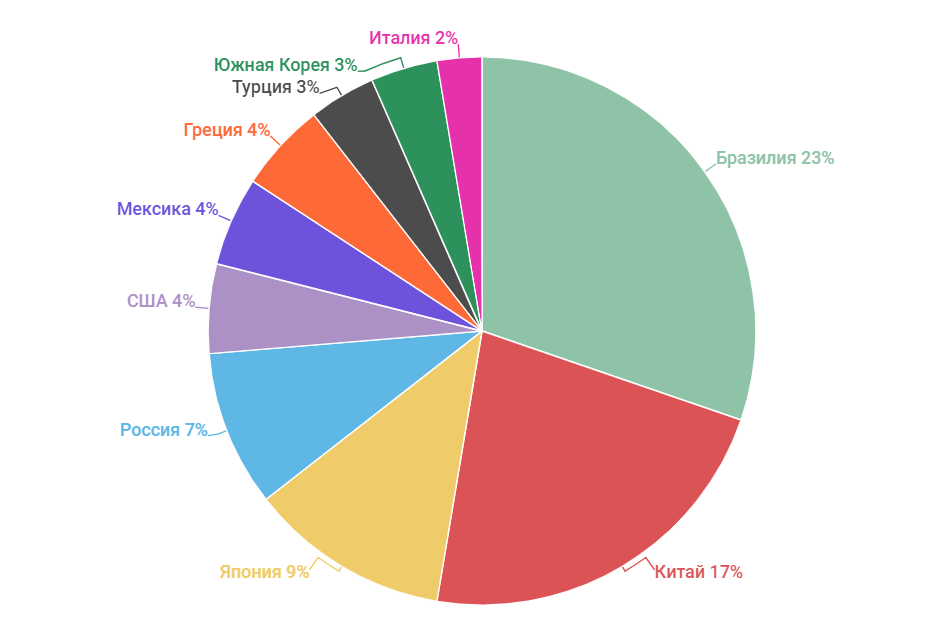

Par pays, les «attaquants» sont répartis comme ceci. Le Brésil vient en premier, un pays qui a été mentionné plus d'une fois dans les nouvelles sur les botnets IoT. Au total, les «hanipots» ont enregistré 12 millions d'attaques avec 86 560 adresses IP uniques, 27 000 IP supplémentaires ont participé à la distribution de logiciels malveillants. Fait intéressant, le nombre d'adresses IP attaquantes était bien inférieur au nombre total de périphériques infectés. Il peut y avoir plusieurs explications: trouver des appareils infectés derrière NAT, utiliser seulement une petite partie du botnet pour les attaques, ou autre chose. Comme c'est généralement le cas, le suivi des actions des cybercriminels ne fournit qu'une partie de l'image.

Vous pouvez évaluer la puissance d'un botnet lorsqu'il est utilisé conformément à sa destination. En 2016, la puissance d'attaque du fournisseur DNS Dyn a

dépassé 1 térabits par seconde, elle a été réalisée avec plus de 100 000 appareils contrôlés par le botnet Mirai. Cependant, les experts de Kaspersky Lab soulignent à juste titre que la «vie paradisiaque» avec des millions d'appareils verrouillés uniquement avec le mot de passe par défaut prendra fin avec le temps. L'étape suivante est l'exploitation des vulnérabilités dans les appareils IoT, qui ne nécessitent pas de mot de passe par défaut. De telles attaques plus complexes peuvent être menées par le botnet Reaper.

Voici quelques exemples de vulnérabilités: obtenir

un contrôle total sur les routeurs D-Link 850L; Caméras IP avec la fonction d '«

accès direct » de l'extérieur par numéro de série avec une force brute de mot de passe supplémentaire; Système de vidéosurveillance avec accès au faux cookie le

plus simple et le

plus facile.

Mais c'est tout à l'avenir, mais pour l'instant, la plaque ci-dessus montre clairement que plus de 90% des attaques contre l'IoT sont de la force brute courante. Les vulnérabilités

ne sont

pas encore requises . Je ne parlerai même pas des interfaces d'administration spécialisées, mais

beaucoup a été écrit dans le rapport et à leur sujet.

Il s'agit d'une sorte d'absence totale de recours élémentaires. Il y a vingt ans, il était courant de se connecter au serveur de messagerie à l'aide du protocole POP3 non sécurisé et de transférer des mots de passe vers le serveur de messagerie en texte clair. Internet était jeune et naïf. Maintenant, pour produire des appareils avec cette attitude envers la sécurité - enfin, pour le dire très doucement, à courte vue. Que faire Tout d'abord, ne rendez pas les appareils IoT accessibles depuis le réseau. VPN pour aider tout le monde. Bien sûr, ce conseil est inutile pour ceux qui ont une caméra IP, mais il n'y a aucune idée de ce que sont Telnet et VPN.

Faut-il espérer que les constructeurs amélioreront progressivement la sécurité des appareils IoT? Cela n'annulera pas la disponibilité du réseau de millions de produits manifestement vulnérables qui, contrairement aux smartphones et aux ordinateurs portables, n'ont pas été mis à jour depuis des années. Et tout est si mauvais que le célèbre cryptographe Bruce Schneier a appelé à une réglementation par l'État de l'industrie - enfin, à ce qui est perçu avec hostilité concernant la cryptographie proprement dite. Y a-t-il d'autres moyens? Pas très clair.

Voici les

dernières nouvelles pour vous . Une vulnérabilité a été trouvée dans les routeurs WD My Cloud. Je cite: «Étant donné que la mise en œuvre de l'interface CGI des lecteurs réseau Western Digital permet l'utilisation de cookies pour l'authentification, l'attaquant peut pendant la session envoyer une requête HTTP pour exécuter n'importe quelle commande en y incluant la chaîne Cookie: username = admin.»

Avis de non-responsabilité: les opinions exprimées dans ce recueil ne coïncident pas toujours avec la position officielle de Kaspersky Lab. Chers rédacteurs recommandent généralement de traiter toute opinion avec un scepticisme sain.