Qu'est-ce que la substitution des importations en informatique?

Je reviendrai très brièvement sur les principaux problèmes de synchronisation.

1. Que sont les logiciels et le matériel nationaux?D'un point de vue juridique, ces produits sont considérés comme russes dont l'origine russe a été confirmée respectivement par le ministère du Développement numérique et le ministère de l'Industrie et du Commerce par leur inscription dans leurs registres.

Depuis la fin de 2017, selon le décret du gouvernement de la Fédération de Russie n ° 1594, les logiciels des pays de l'EurAsEC ne relèvent pas de la définition de «étranger», mais tant qu'il n'y a pas de registre de logiciels eurasien, il est impossible d'utiliser, par exemple, des logiciels biélorusses comme substitut à l'importation.

Faites immédiatement une réservation que le poste est plus - sur le logiciel.

2. Et est-il vraiment produit à partir de zéro en Russie?Dans certains cas, oui. Par exemple, les solutions de Kaspersky ou Abbyy.

Dans d'autres, le logiciel libre (STR) est pris comme base et ses propres développements lui sont appliqués. Cela peut inclure, par exemple, la plupart des systèmes d'exploitation russes, MyOffice Mail et Yandex.Browser. Ce n'est pas forcément une mauvaise chose. Initialement, Nutanix et Zimbra ont suivi cette voie. L'essentiel est de s'assurer que le constructeur n'a pas organisé le «montage» d'un seul projet et prévoit de supporter la solution à l'avenir.

Parfois, il y a des cas amusants. La solution a été développée en Russie, mais est vendue par l'intermédiaire d'une société étrangère. Dans ce cas, pour entrer dans le registre, vous devez organiser une entreprise russe distincte et bifurquer le produit pour le marché russe. L'avantage de telles solutions est le support technique opérationnel du troisième niveau, habitué à travailler selon les normes occidentales.

3. Et si ce logiciel ne suffit pas?Le registre des logiciels nationaux contient des systèmes d'exploitation (OS) basés sur le noyau Linux. Chacun de ces systèmes d'exploitation possède son propre référentiel. Étant donné que les applications font officiellement partie du système d'exploitation, ainsi que des services Windows, elles sont considérées comme russes et le fabricant du système d'exploitation est responsable de leur prise en charge.

4. Existe-t-il des alternatives?Il y a une STR dont j'ai déjà parlé. Mais il y a des nuances.

- Si vous avez besoin d'un budget pour l'implémentation d'un logiciel open source, vous devrez coordonner l'utilisation du logiciel open source, et vous devrez prouver qu'il correspond à la vision du

ministère des Communications .

- Dans certains cas, il peut y avoir des problèmes avec la comptabilité, l'état du bilan et l'achat de soutien pour les espaces vides.

- Il y aura des difficultés avec la certification selon les exigences du SI (plus à ce sujet plus tard).

5. À qui et pourquoi la substitution des importations est-elle nécessaire?Tout d'abord - aux organismes d'État, et bientôt - aux entreprises avec participation de l'État. La tâche de substitution des importations est fixée par l'État pour des raisons évidentes:

- Redistribution des fonds (afin que le montant maximum des fonds reste dans le pays).

- Protection contre les signets potentiels.

- Prise en charge des fabricants russes.

- Protection contre les sanctions.

Pour les agences gouvernementales, le fait de confirmer l'origine russe des programmes et des équipements est particulièrement important. Pour les organisations commerciales, la question de l'abandon des logiciels commerciaux importés se pose également, mais pour plusieurs autres raisons:

- Risques de sanctions. Et des deux côtés. D'une part, par exemple, Rusal a récemment fait l'objet de sanctions et le gouvernement américain envisage sérieusement une interdiction totale du commerce mutuel. D'un autre côté, notre gouvernement lui-même est réputé pour (a) des «réponses symétriques à Chamberlain». Bien que les organisations commerciales parviennent à acheter et à utiliser des logiciels conformément au plan de location via un fournisseur de cloud, mais personne ne sait combien de temps cela durera.

- Sauver. Le dollar augmente, et avec lui les déductions aux fournisseurs étrangers. Dans le même temps, le soutien aux projets open source, à la «construction de fourches» nationales et au développement se développe sous sanctions. Il y a plus de professionnels de l'informatique prêts à travailler avec l'environnement Linux, non pas dans des entreprises pour 10 utilisateurs, mais dans de grandes organisations avec des dizaines et des centaines de «filles» et de «petites-filles». Autrement dit, la transition vers l'open source n'est plus perçue comme "nous sautons dans l'eau et essayons de nager", mais comme "ces deux-là ont réussi, ce qui signifie que nous réussirons".

Il est incorrect d'appeler une telle transition une substitution à l'importation pour les organisations commerciales, mais les approches de la mise en œuvre des projets d'abandon des logiciels propriétaires importés coïncideront.

Un peu d'histoire

En 2015, nous avons évalué le FZ-188, qui interdit l'achat de logiciels à un concours s'il a un homologue national.

Il y a eu quelques changements depuis:

- Le registre des logiciels russes est apparu et réapprovisionné. Le registre est accompagné du Ministère des communications (désormais Ministère du développement numérique, des télécommunications et des communications de masse). Il existe désormais plus de 4 600 titres de programmes nationaux. Certes, la classification laisse beaucoup à désirer. Par exemple, Yandex.Browser appartient aux catégories «Logiciels d'application à usage général» (800 éléments) et «Applications bureautiques» (200 éléments). Autrement dit, vous pouvez trouver des logiciels dans la catégorie souhaitée uniquement en éclatant. Soit dit en passant, les critères d'admission au registre sont disponibles ici .

- Il y a une «guerre» avec plus ou moins de succès entre les agences gouvernementales qui tentent de contourner les restrictions du FZ-188 et achètent des logiciels étrangers, en utilisant le point «justification de l'impossibilité de se conformer ...», et les fournisseurs de logiciels nationaux. Les premiers proposent de nouvelles justifications. Le second porte plainte auprès du FAS et annule le concours .

- Les produits de l'Union économique eurasienne sont assimilés en priorité à ceux du registre national des logiciels. Autrement dit, l'antivirus kazakh est le frère de l'antivirus russe. Mais si vous avez soudainement trouvé un fork de Linux fabriqué par l'Arménie, alors ne vous précipitez pas pour l'installer: l' EAEU n'a pas actuellement son propre registre, donc il n'est pas clair quel logiciel est local et lequel n'est pas local. Autrement dit, tant que le registre n'est pas en place, il est impossible de prouver l'affiliation du logiciel avec l'EAEU.

- Le décret gouvernemental n ° 968 du 26 septembre 2016 a été publié , exigeant l'exclusion des fournisseurs d'équipements étrangers du concours ( selon la liste ) si deux fournisseurs nationaux ou plus participent au concours. Le registre correspondant est tenu par le Ministère de l'industrie et du commerce.

- Et le sujet principal de la seconde moitié de cet article est l'ordonnance n ° 334 du ministère des Communications et des Médias de masse «sur l'approbation des recommandations méthodologiques sur la transition des organes exécutifs fédéraux et des fonds extrabudgétaires des États vers l'utilisation des logiciels de bureau nationaux, y compris les logiciels de bureau achetés précédemment». Ensuite, il y a eu des changements à la commande, et plus récemment - son extension à de nouvelles organisations.

Certification IS

La certification d'un système automatisé pour les exigences de sécurité de l'information est nécessaire dans les cas où ce système est un SIG ou dans lequel des données personnelles sont traitées.

Il semblerait, qu'en est-il de la substitution des importations? Si vous avez encore des systèmes non certifiés et que vous envisagez de procéder à une substitution à l'importation, alors cela doit être pris en compte afin de ne pas effectuer la certification deux fois. Il est logique de combiner des projets.

Mais, plus important encore, la possibilité de certification doit être étudiée à l'avance - au stade de la planification de la transition vers les logiciels nationaux. Cela est particulièrement vrai pour le système d'exploitation.

Allez-vous utiliser un système d'exploitation certifié ou vous limiter aux outils de sécurité des informations articulés.

Existe-t-il un ensemble complet d'outils de sécurité adaptés à votre modèle de menace pour un système d'exploitation donné?

Exemple: si vous utilisez un identifiant et un mot de passe pour entrer dans un système d'exploitation qui n'est pas certifié par le FSTEC et sur lequel le logiciel de protection par mot de passe n'est pas installé, du point de vue des régulateurs, vous n'avez pas à saisir de mot de passe et vous pouvez entrer l'OS sous n'importe quel rôle.

Les fonctions de sécurité articulées peuvent réduire la stabilité de la solution. Les créateurs du système d'exploitation ne les aiment vraiment pas, ils organisent donc eux-mêmes la certification en utilisant les «bonnes» béquilles de sécurité.

Pour une certification distincte du FSTEC, en effet, il est nécessaire de maintenir une gamme de produits séparée et de renouveler ses certificats une fois tous les six mois. Au moins. Naturellement, les communautés open source ne cherchent pas à faire pression et à payer pour de telles certifications. Par conséquent, des sociétés commerciales apparaissent qui fournissent un certificat et un support. Et le moyen le plus simple de conserver une telle branche est pour le fabricant du système d'exploitation domestique.

Plan de transition

Parallèlement à l'ordonnance n ° 334, le ministère des Communications et des Médias de masse a proposé un plan standard pour la transition vers des logiciels nationaux pour les organes exécutifs fédéraux et les fonds extrabudgétaires de l'État.

Si, en 2015, il est devenu plus difficile d'acheter de nouveaux logiciels, les agences gouvernementales devraient désormais remplacer les logiciels déjà utilisés. D'une part, ce sont des «recommandations», d'autre part, le ministère des Communications et des Médias de masse contrôle à la fois la mise en œuvre du plan et partiellement les budgets de l'information.

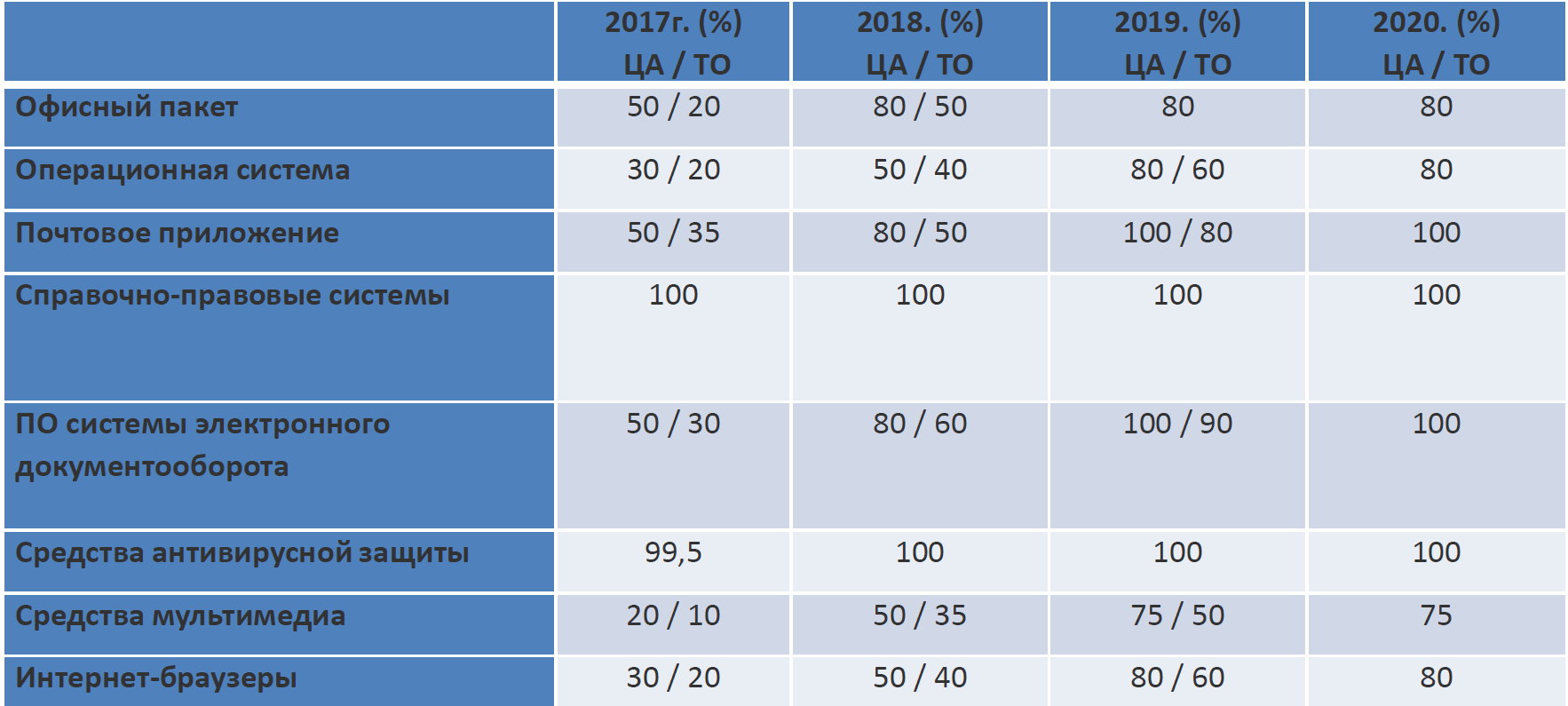

Asie centrale - le bureau central, TO - le bureau territorial.

Asie centrale - le bureau central, TO - le bureau territorial.Il y a tout juste un mois, un ordre similaire 335 a été émis pour les autorités exécutives des entités constituantes de la Fédération de Russie et les autorités locales des municipalités de la Fédération de Russie.

Les chiffres y sont un peu plus petits .

Mais regardons non pas les chiffres, mais les noms. Malgré le nom de «logiciel de bureau», cela inclut le système d'exploitation.

Le ministère des Communications reflète simplement la liste des logiciels dont l'utilisation est garantie dans n'importe quel organisme gouvernemental. En fait, seuls le personnel et les systèmes financiers font défaut. Ils se trouvent souvent dans le segment protégé où le persan est traité. les données. Peut-être un indice subtil que ce problème peut être laissé pour plus tard, y compris dans les 20% restants.

Parcourons la liste. Maintenant, presque tout le monde a une référence légale: garant, consultant ou code, antivirus - Kaspersky, workflow - également de l'un des fabricants nationaux. Le reste est intégré dans le système ou vous devez installer externe. Un point intéressant: l'OS est compté dans le nombre de pièces par entreprise. Et 80%, qui devraient devenir nationaux à la fin, incluent à la fois le client et le serveur dans la proportion qui vous convient.

Il semblerait, merci, l'État. Où courir - c'est clair, il y a un plan, il y a une liste de logiciels dans le registre, même de l'argent peut être alloué dans le budget pour une telle activité. Mais il y a des difficultés:

- Vous avez des employés qui ont besoin de certains des portails ministériels avec signature électronique. Par exemple, les marchés publics. Savez-vous qui utilise toujours ActiveX? Ne devinez jamais. En général, vous avez besoin d'un système d'exploitation Windows importé pour fonctionner.

- Certains postes de travail ont probablement un logiciel spécialement développé pour vous qui ne fonctionne qu'avec Windows.

- Pire encore, si le développeur de votre flux de travail ne se soucie pas d'un client Web à part entière. Seul un client lourd pour Windows. Seulement hardcore.

Ensuite, vous pouvez:

- Décidez que les employés «problématiques» tomberont dans ces mêmes 20% des licences non substituées autorisées et remplaceront le reste.

- Ou écrivez une lettre au régulateur sur le fait que vous avez des tâches qui ne peuvent pas être résolues sur un logiciel domestique en principe. Très probablement, ils vous rencontreront.

- Un scénario combiné où l'accès aux logiciels problématiques se fait temporairement (Au, créateurs de marchés publics!) Via l'accès terminal.

Mais j'ai aussi vu des situations étranges. Par exemple, installer un deuxième système d'exploitation sur les mêmes travaux. Il existe un Windows et un Linux domestique. L'utilisateur au démarrage peut choisir le système d'exploitation. Certes, en fait, il n'entre pas du tout dans le système d'exploitation national.

Un scénario encore plus paresseux, quand le «roule» même juste à l'achat de licences. Il existe un fait d'achat, mais les logiciels importés précédemment achetés entrent dans la catégorie des «trophées» et continuent d'être utilisés.

Pour autant que je sache (jugement de valeur), certains ne sont pas condamnés à une amende. Encore une fois, le jugement de valeur est que nous avons déjà vu comment ces lois sont mises en œuvre. Très probablement, tout va au point qu'ils viendront plus tard avec des chèques. Ils verront les licences achetées, les concours joués, les projets mis en œuvre. Autrement dit, les risques sont toujours très élevés.

Il y a un plan. Maintenant, j'ai besoin d'un plan pour mettre en œuvre le plan

Nous passons à la partie pratique. La tâche consiste à minimiser les risques et à atteindre l'objectif (mise en œuvre du gouvernement / ministère des communications) avec un minimum de pertes (fonctionnalité, nerfs, relations avec les collègues de travail). Par conséquent, l'algorithme est le suivant:

- Effectuez une analyse des programmes utilisés localement. L'analyse devrait inclure à la fois la collecte automatisée de données sur les lieux de travail (le bon vieux MS MAP, par exemple), et une enquête auprès du support technique et des entrepreneurs. Le support peut oublier quelque chose, mais MS MAP ne trouvera pas de services Web et ne dira pas combien le logiciel trouvé est nécessaire aux utilisateurs. Il est également conseillé de collecter des informations sur la périphérie existante. Tous les scanners et imprimantes ne sont pas compatibles avec Linux. Tout doit être testé. Certains devront être remplacés.

- Rassembler les départements de la sécurité de l'information, des applications informatiques et commerciales et comprendre qui a quelles limites. Je connais le cas où la solution IS VPN sélectionnée pour le système d'exploitation n'a tout simplement pas résisté à la mise en œuvre prête. Cela vaut la peine d’y penser à l’avance et dans trois départements.

- Considérez immédiatement comment sucrer la pilule pour les utilisateurs. Le fait est que puisque toute la pile change, en commençant par le système d'exploitation, vous devez profiter de la situation et la mettre avec différents nouveaux logiciels nationaux ou ouverts. Par exemple, les entreprises publiques sont très satisfaites des messagers autorisés. Auparavant, il n'y en avait pas, mais maintenant c'est le cas.

- Essayez de décider du système d'exploitation. Si vous ne faites pas cette étape, il y aura plus d'un stand.

- Faites une liste des logiciels d'application et écrivez aux fournisseurs avec des questions sur la compatibilité (certains peuvent avoir une ligne séparée, certains peuvent s'attendre à un correctif avec prise en charge Linux, certains peuvent avoir un ensemble de paramètres prêts à l'emploi pour WINE (émulateur de gestionnaire d'appels Windows).

- Construisez un banc d'essai et commencez à piloter de vrais projets dessus. À ce stade, il peut s'avérer que certaines fonctionnalités critiques sont perdues, par exemple, les plans des ingénieurs ne sont pas convertis dans la suite bureautique sélectionnée. Vous devez tout tester et tout. Les fournisseurs aident généralement eux-mêmes sur les grandes installations, nous avons commandé à plusieurs reprises des correctifs.

- Présentez le pilote après le test. Nous avons besoin d'une réelle rétroaction d'un petit nombre d'utilisateurs actifs avec différentes spécificités de travail. 10 personnes suffiront. Voici notre exemple après l'un des pilotes: de nouveaux raccourcis vers le bureau ont été ajoutés et les noms des anciens ont été modifiés, l'éditeur graphique a été remplacé, le schéma de montage des ressources de fichiers a été refait et les erreurs de travail de WINE avec certaines applications ont été corrigées.

- Sur la base des résultats du pilote, collectez des images des travaux et préparez-vous à la réplication.

- Organisez la formation.

- Et seulement maintenant - pour présenter.

Lorsque vous choisissez une pile logicielle, n'oubliez pas que vous pouvez en prendre des prêtes à l'emploi à partir du programme dans le référentiel du système d'exploitation, ou vous pouvez acheter le logiciel russe correspondant. Exemples:

| Composant | Pos du référentiel OS | Spécialisé dans |

| Forfait bureau | Libreoffice | Norme Moyofis |

| Application de messagerie | client Thunderbird

Dovecot + postfix / exim | Courrier Moyofis /

communigate pro |

| Navigateur Internet | Firefox / chrome | Yandex. Navigateur |

| Par un système de gestion électronique des documents | Jboss | Xed 3.0 (Croc) |

Soit dit en passant, il existe une initiative sur le marché pour décrire des piles prêtes à l'emploi de produits nationaux - l'Association des développeurs de logiciels «Domestic Software». Il est prévu de créer non seulement une pile sur les principales tâches appliquées des clients, mais également un catalogue pour la détermination opérationnelle de la compatibilité des solutions incluses dans le registre national des logiciels.

Mais revenons à ce qui peut être fait maintenant.

Avec ce qui n'a pas décollé dans les tests, vous pouvez trouver l'une des différentes façons:

- Accédez au client Web (s'il existe et fonctionne avec autre chose qu'IE).

- Essayez de courir dans le VIN.

- Laisser inchangé et inclure dans la part des licences que vous ne pouvez pas remplacer.

- Écrivez au ministère des Communications à propos du problème et obtenez le feu vert pour la maintenance du logiciel.

- Prenez un analogue et préparez un projet pour remplacer l'alêne par un savon compatible.

- Utilisez des terminaux, VDI ou virtualisation client.

Enfin, quelques conseils sur ce que vous ne devriez pas manquer:

- Informer les employés sur le projet. Les utilisateurs hurleront, hurleront et tueront. Le plus tôt et le plus complètement possible, vous les informerez et les convaincrez de l'inévitabilité du projet.

- Formation du personnel informatique. Sinon, préparez-vous à la panne du téléphone d'assistance technique. Et aucune instruction n'aidera.

- Convertir des modèles de documents bureautiques. Aucune des options de remplacement de MS Office (que ce soit Libre Office ou MyOffice) n'affiche les documents créés dans MS Office, un à un. Assurez-vous donc de mettre en évidence la personne qui pré-organise la publication de nouveaux modèles de documents avec vos «casquettes» et sera sur place lors de la migration mondiale vers des trous de correction comme «Je n'ai pas le temps, mais votre ... montre ...»

- Gestion de la configuration des postes de travail. Dans le projet, vous ne pouvez pratiquement pas affecter l'infrastructure du serveur. Le seul service que vous devrez remplacer en plus du courrier est les stratégies de groupe MS AD. Sans cela, après avoir détecté une autre erreur et trouvé un moyen de la résoudre, vous devrez travailler avec chaque ordinateur individuellement.

- Accès au terminal. Au cours du projet, il se révélera probablement que vous avez oublié une application importante de plusieurs utilisateurs. L'accès au terminal est l'occasion d'éteindre un incendie et de reporter une solution à un problème à une date ultérieure, lorsque tout sera réglé.

Les références