Nous publions le septième rapport régulier de notre Observatoire dédié à l'analyse des événements et incidents enregistrés de sécurité de l'information.

Chiffres clés:

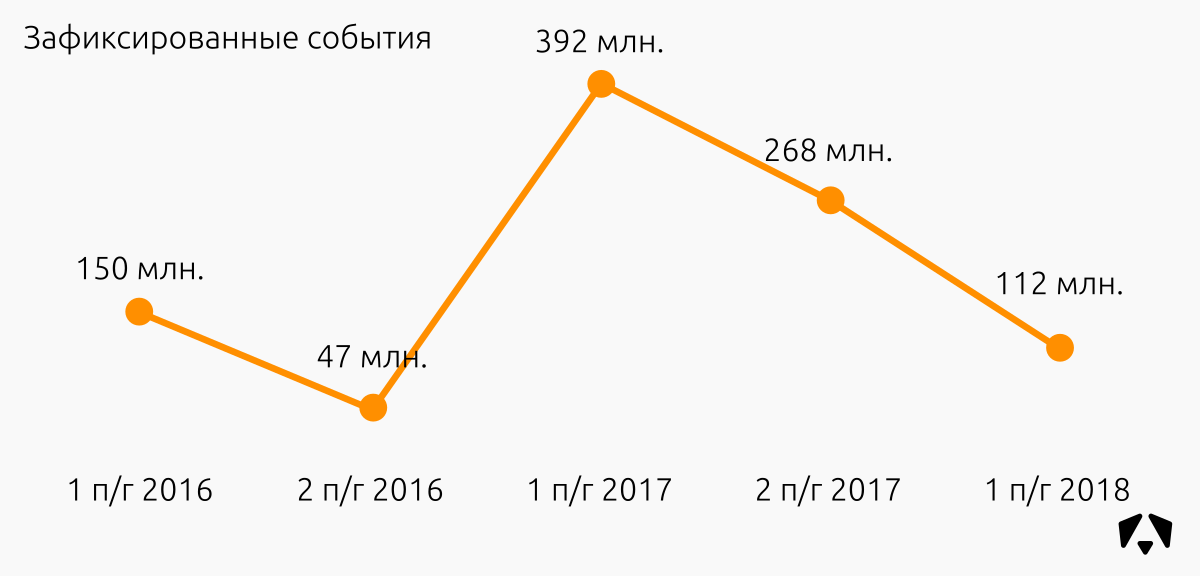

- 112 millions d'événements ont été enregistrés (deux fois moins que lors de la période précédente).

- 434 incidents ont été confirmés (nous avons traité en moyenne trois incidents par jour).

- 28 200 nœuds sous surveillance (en deux ans, le nombre de nœuds surveillés a été multiplié par 19).

Définissons en termes

- Un événement SI est l'occurrence identifiée d'un certain état d'un système, d'un service ou d'un réseau, indiquant une violation possible de la politique SI ou un échec des mesures de protection, ou l'occurrence d'une situation auparavant inconnue qui peut être liée à la sécurité.

- Incident SI - l'occurrence d'un ou de plusieurs événements SI indésirables ou inattendus, qui sont associés à une probabilité significative de compromettre les opérations commerciales et de créer une menace SI.

Les sources d'événements sont les IDS réseau et hôte, les périphériques réseau, les scanners de sécurité, les solutions antivirus et les pots de miel.

Dans le cadre du traitement interne, nous classons les incidents en fonction des ressources impliquées.

| Haute criticité | Incidents liés aux ressources clés du segment serveur ou aux ressources critiques du segment utilisateur (ressources qui traitent les informations critiques du point de vue commercial, financier ou juridique). |

| Criticité moyenne | Incidents liés aux ressources non critiques du segment serveur. |

| Faible criticité | Incidents liés aux ressources non critiques du segment utilisateur (utilisateur ordinaire). |

Un analyste du centre de surveillance détermine arbitrairement le degré de criticité s'il estime que l'incident peut entraîner de graves conséquences négatives.

Suivi des résultats

Au cours de la période du

1er janvier au

30 juin 2018 , les employés de l'Observatoire ont contrôlé les systèmes d'information des organisations avec un nombre total de nœuds connectés d'environ 28200 (postes de travail, web, courrier, stockage de fichiers, etc.). En raison de l'intérêt croissant pour la création et l'exploitation de centres de surveillance de la sécurité de l'information, nous avons réussi à attirer de nouveaux clients réguliers et à lancer plusieurs projets pilotes au premier semestre 2018.

Au cours du semestre 2018, les capteurs ont enregistré 112 millions d'événements de sécurité de l'information.

La diminution du nombre d'événements SI enregistrés, compte tenu de l'augmentation du nombre de ressources et d'incidents surveillés, est due aux facteurs suivants:

- Nos analystes de signature finalisent des signatures qui donnent un grand nombre de réponses faussement positives dans un système d'information contrôlé spécifique. Grâce à une expérience déjà considérable dans la rédaction de règles et l'évaluation de leur comportement dans différentes organisations, les signatures sont devenues moins dépendantes des fonctionnalités réseau et plus unifiées, en même temps, sans perte d'efficacité en présence de «mauvais» trafic.

- Certaines règles de la base de données AM Rules ont été optimisées. Grâce à cela, de nombreux événements identiques sont agrégés.

- Grâce aux deux premiers points, le centre de surveillance répond plus rapidement aux attaques DDoS et autres incidents de sécurité des informations, se manifestant par un grand nombre de déclencheurs de signature, et aide à empêcher leur développement à un stade précoce.

434 incidents ont été enregistrés.

Une augmentation de vingt pour cent du nombre d'incidents par rapport au deuxième semestre 2017 est due au fait que de nouveaux clients étaient activement connectés au centre de surveillance. Et la nouvelle infrastructure de surveillance est presque garantie une augmentation du nombre d'incidents identifiés que le propriétaire de l'infrastructure ne pouvait tout simplement pas remarquer auparavant. Une fois ce «nouveau pic» résolu, le nombre d'incidents enregistrés diminue considérablement.

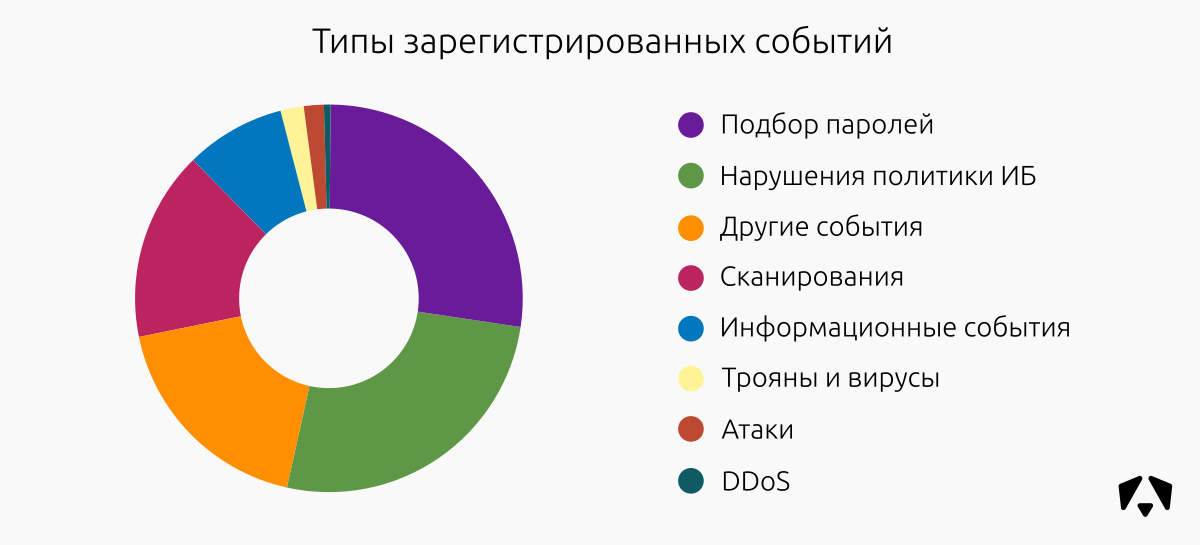

«Événement d'information» - événements qui comportent une orientation informationnelle qui peut être utile pour analyser un incident.

«Attaque ou exploitation» - événements qui indiquent des tentatives d'exécution de code à distance ou d'exploitation de vulnérabilités sur des ressources contrôlées.

"Scan" - événements qui indiquent l'étude du réseau avant de tenter une attaque.

«Sélection du mot de passe» - événements qui indiquent les tentatives d'accès aux ressources contrôlées en sélectionnant les données d'authentification. | «Violation de la politique de sécurité de l'information» - événements qui indiquent des actions qui violeraient prétendument les exigences de la politique de sécurité de l'organisation contrôlée.

«Chevaux de Troie et virus» - événements qui indiquent le fait d'une infection de ressources contrôlées par des virus ou des programmes malveillants.

«DDoS» - événements qui indiquent des tentatives de mener des attaques de déni de service distribuées. |

La répartition des événements enregistrés par type n'a pas beaucoup changé par rapport au second semestre 2017. Le changement le plus notable est l'entrée en premier lieu des tentatives de sélection de mots de passe pour divers services. Les violations des politiques, les analyses et les événements d'information restent toujours dans le «haut».

Le nombre d'événements dans la catégorie Analyse a augmenté. Au premier semestre, nous avons augmenté le nombre de clients et, par conséquent, le nombre de nœuds. Si le site surveillé regarde directement sur Internet, il est exposé quotidiennement à un grand nombre d'analyses par des robots. La plupart des clients ont la priorité pour contrôler les attaques depuis un réseau externe, donc les nœuds avec des adresses blanches sont également mis sous surveillance. Il en résulte une augmentation des «scans» et une réduction des «événements d'information», qui sont plus caractéristiques des nœuds internes.

Incidents signalés

Parmi les

434 incidents identifiés:

| Classe d'incident | Faible criticité | Criticité moyenne | Haute criticité | Nombre total d'incidents | Part des incidents |

| Malware | 3 | 75 | 101 | 179 | 41% |

| Attaques et tentatives d'exploitation | 4 | 68 | 57 | 129 | 30% |

| Correspondance de mot de passe | 2 | 27 | 35 | 64 | 15% |

| Violation de la politique de sécurité | 6 | 32 | 6 | 44 | 10% |

| DDoS | 3 | 5 | 10 | 18 | 4% |

Dans la classe la plus importante - les logiciels malveillants, nous avons observé les tendances suivantes:

- Plus il y a de nœuds de surveillance, plus il y a d'incidents avec des logiciels malveillants.

- Comme au deuxième trimestre 2017, les infections par les logiciels malveillants WannaCry et Petya / notPetya se poursuivent. Malgré la couverture générale de ce problème, il existe encore de nombreux nœuds vulnérables.

- La plupart des logiciels malveillants trouvés sont des logiciels d'extraction de crypto-monnaie. Les pirates sont devenus un peu plus "gentils" et tentent de tirer parti des ressources des utilisateurs.

- Nous trouvons également souvent des logiciels publicitaires potentiellement indésirables. Fondamentalement, les utilisateurs le téléchargent avec des programmes piratés ou gratuits et lors de l'installation de logiciels pour trouver rapidement des pilotes, par exemple, DriverPack et ses analogues.

En ce qui concerne l'exploitation des vulnérabilités, nous continuons d'observer un grand nombre de tentatives d'exploitation des vulnérabilités dans Apache Struts, Drupalgeddon et EternalBlue.

Un grand nombre d'incidents ont été institués pour exploiter la vulnérabilité EternalBlue. Cela semble triste, mais les statistiques montrent que les utilisateurs ne se sont toujours pas défendus contre de telles vulnérabilités sensationnelles. Bien que le téléchargement de ransomwares via cette vulnérabilité soit déjà minime, il est activement utilisé pour distribuer d'autres malwares. Et si les données chiffrées sont visibles immédiatement, l'activité d'un autre malware peut même ne pas être remarquée par l'utilisateur moyen.

Par exemple, fin juin, nous avons mené une étude sur une machine infectée par un agent cryptographique. Nous avons constaté que des actions destructrices étaient effectuées via une connexion à distance au système. L'attaquant a lancé le programme de rançongiciel et s'est déconnecté après quelques minutes du site de la victime.

Nos chercheurs ont trouvé un fichier d'un rançongiciel en cours d'exécution déguisé en un processus svhost.exe (un programme de cryptage de la famille GlobeImposter 2.0, comme il s'est avéré lors d'une analyse détaillée du fichier), ainsi que des traces du lancement d'autres programmes suspects. Parmi eux se trouvait l'utilitaire ProcessHacker installé (avec le pilote KProcessHacker). Avec son aide, l'attaquant a terminé les processus privilégiés et libéré les fichiers occupés par les processus pour leur cryptage ultérieur. Le pirate ne s'est pas arrêté là et, profitant de l'occasion, a introduit un mineur dans le système infecté (pourquoi ne pas en prendre le maximum?).

Des fichiers d'exploration de crypto-monnaie Litecoin (LTC) ont été détectés dans le répertoire système. Parmi eux se trouvait le fichier mineur lui-même, des bibliothèques pour prendre en charge le multithreading et envoyer des requêtes HTTP, ainsi qu'un programme qui collectait et lançait tout cela avec les paramètres nécessaires à l'attaquant. Ce fichier a été ajouté au Planificateur de tâches et a été lancé à chaque démarrage du système.

Si un attaquant n'avait pas lancé de chiffreur sur un système piraté, alors peut-être que le propriétaire de l'AWP n'aurait pas remarqué une présence extérieure. Et les ressources du système seraient utilisées pour extraire des cryptomonnaies et / ou des attaques contre d'autres utilisateurs sur le réseau local.

Les autres incidents de la catégorie sont des tentatives d'exploitation de XSS et l'introduction d'injections PHP et SQL.

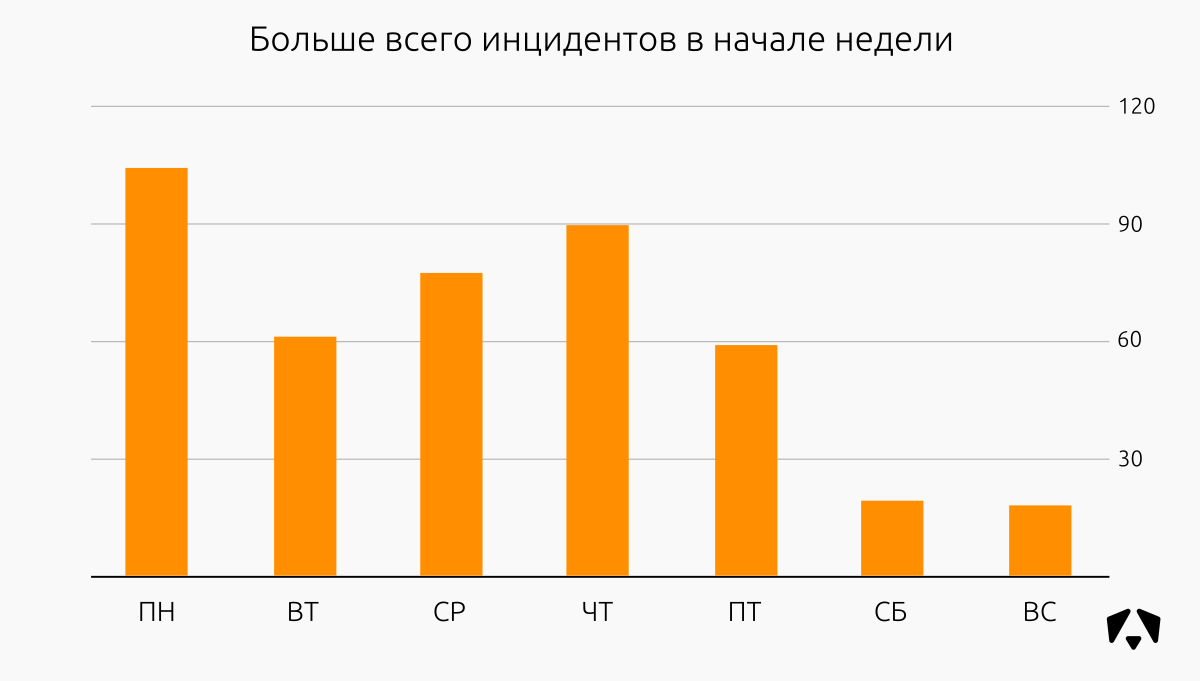

La répartition des incidents SI par rapport aux jours de la semaine au premier semestre 2018:

Habituellement, le lundi, des envois de phishing sont effectués, ils envoient des logiciels malveillants déguisés en rapprochements, actes, etc. Très probablement, une telle activité s'adresse à des personnes qui n'ont pas encore quitté le week-end. Nous connectons également la majeure partie des nouveaux clients depuis le début de la semaine, ce qui donne également une forte augmentation des événements, en particulier pour des catégories telles que la sélection de mot de passe, l'attaque et l'exploitation des vulnérabilités.

Répartition des incidents SI pour le premier semestre 2018:

L'augmentation des incidents est associée à l'expansion des réseaux de nos clients. En avril, au moins 2 organisations ont augmenté le nombre de capteurs dans des installations contrôlées. De plus, au printemps et en été, il y avait de nombreux projets pilotes.

De plus, nos analystes de signature rédigent constamment des règles pour les nouvelles vulnérabilités, ce qui aide à détecter de nouvelles attaques contre les ressources des clients.

TOP sources

Dans ce cas, les sources d'attaques sont comprises comme des adresses IP qui participaient à l'interaction du réseau avec des adresses contrôlées et tentaient de nuire à l'infrastructure.

La carte montre l'emplacement des cent premières adresses IP par le nombre d'événements enregistrés. La plupart de ces adresses sont situées en Russie, en Ukraine, en Chine, aux États-Unis, en Allemagne et aux Pays-Bas.

TOP segments concernés par les incidents

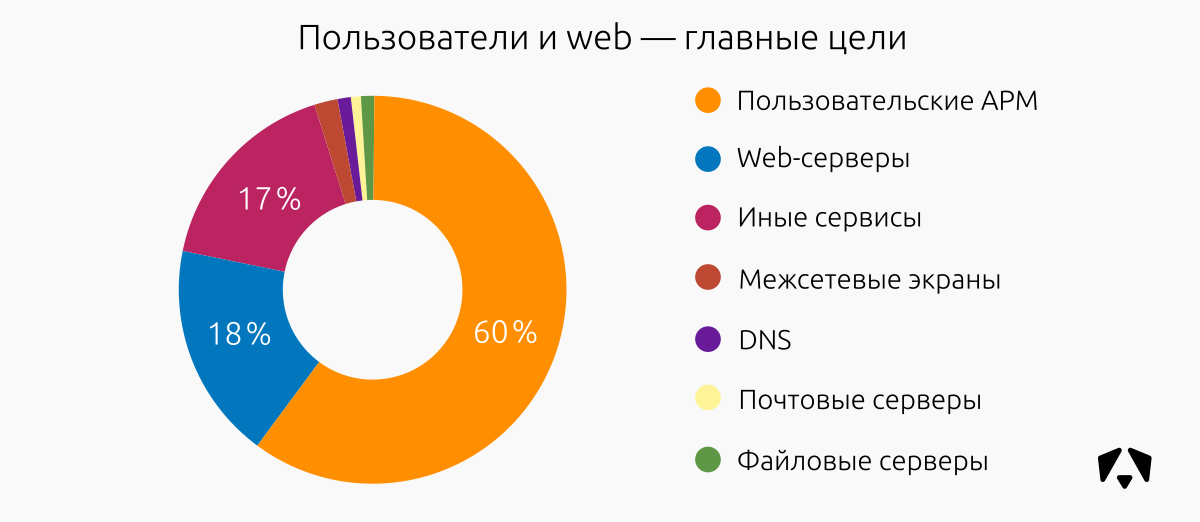

Au premier semestre 2018, ce sont les postes utilisateurs qui ont été le plus souvent soumis à des effets indésirables, soit 60% de tous les incidents sur ressources contrôlées. En deuxième position, les attaques contre les serveurs Web et autres services.

Les principaux types d'attaques contre la force brute du Web et les tentatives d'exploitation des vulnérabilités, y compris le serveur Web Apache. Sur les postes de travail des utilisateurs - logiciels malveillants, tente d'exploiter les vulnérabilités des navigateurs. Un grand nombre de mineurs installés illégalement.

Articles précédents: