Qu'est-ce que la bonneterie d'État?

En janvier 2013, le président Vladimir Poutine a signé un décret sur la création en Russie d'un système de détection, de prévention et d'élimination des conséquences des attaques informatiques (SOSOPKA) sur les ressources d'information situées dans notre pays, dans les missions diplomatiques et consulaires à l'étranger.

Selon le décret présidentiel, ses tâches clés devraient être de prévoir les situations dans le domaine de la sécurité de l'information, d'assurer l'interaction des propriétaires de ressources informatiques dans la résolution des problèmes liés à la détection et à l'élimination des attaques informatiques, avec les opérateurs de télécommunications et d'autres organisations impliquées dans la protection de l'information . La liste des tâches du système comprend également l’évaluation du degré de sécurité des infrastructures informatiques critiques contre les attaques informatiques et l’identification des causes de ces incidents.

Poutine a ordonné au FSB d'organiser les travaux sur la création d'un système anti-piratage d'État. GosSOPKA était censé faire face aux cyberattaques les plus dangereuses, qui sont des groupes bien organisés de cybercriminels et de l'État. Au fil du temps, il a été envisagé de considérer comme une menace sérieuse pour le pays et les dommages cumulatifs causés à l'économie par de nombreuses attaques moins dangereuses.

En décembre 2014, le président Vladimir Poutine a approuvé le concept de cet État. En mars 2015, le FSB a publié un extrait de ce document contenant des données sur la manière dont il sera organisé.

Le blogueur de l'IS, Sergey Borisov, cite

dans son article des schémas de la structure territoriale, du domaine de responsabilité et du schéma d'interaction du Programme national de protection sociale.

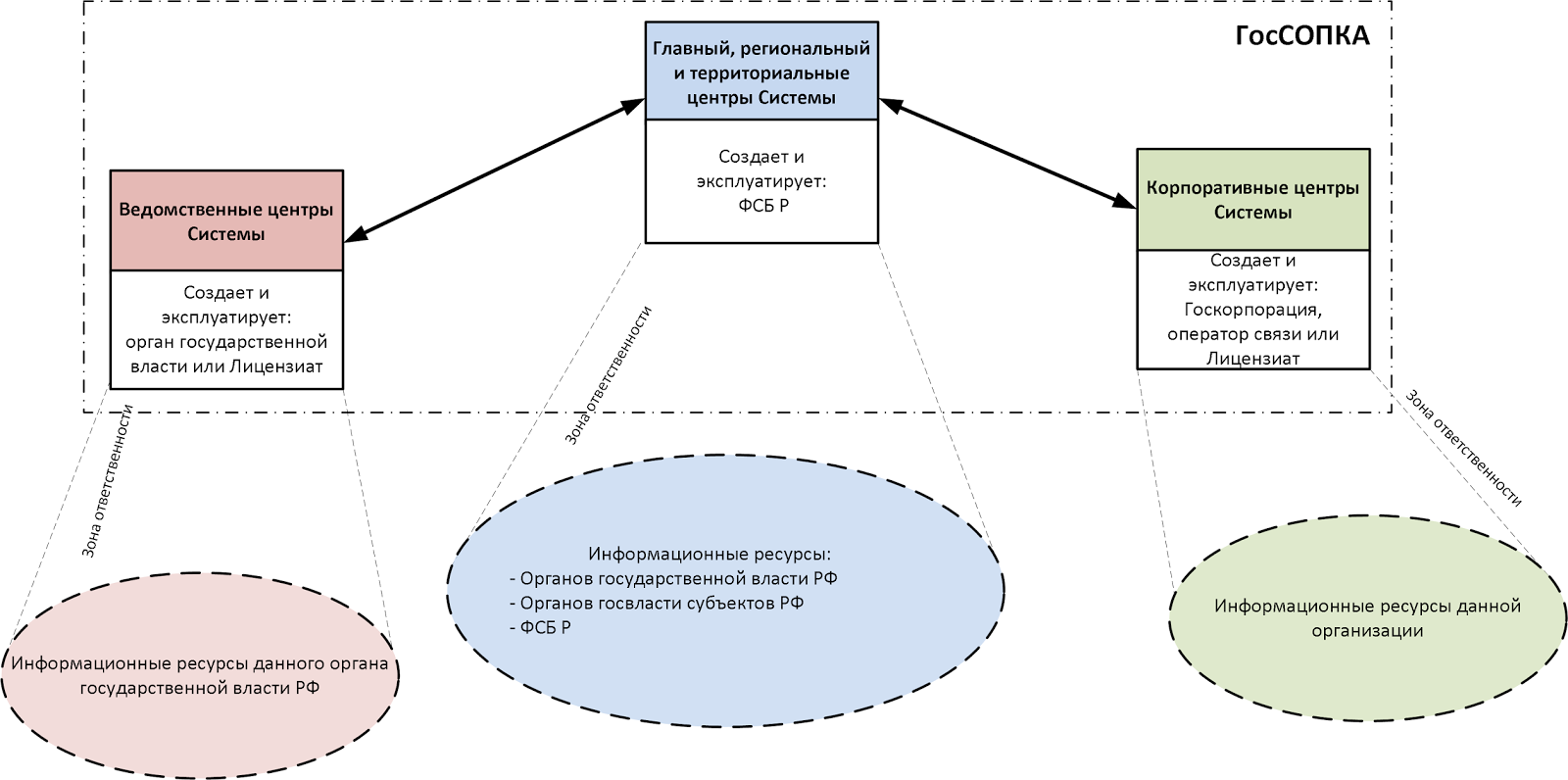

Conformément au concept, la structure territoriale de GosSOPKA a la forme:

La zone de responsabilité des centres SSSOPKA est représentée dans le schéma suivant:

Dans cet esprit, ainsi que les fonctions données dans le Concept, nous obtenons le schéma d'interaction suivant de GosSOPKA:

Le 19 juillet 2017, il est devenu connu que le Conseil de la Fédération a approuvé la loi sur la sécurité des infrastructures d'information critiques, élaborée par le Service fédéral de sécurité (FSB) et soumise à la Douma d'État par le gouvernement en décembre 2016. Le document est entré en vigueur début 2018.

La loi introduit une classification des objets essentiels de l'infrastructure de l'information et implique la création d'un registre de ces objets, tout en définissant les droits et obligations des propriétaires des objets et des organismes qui protègent ces objets.

Le document envisage également la création d'un système étatique de détection, de prévention et d'élimination des conséquences des attaques informatiques sur les ressources informatiques de la Russie (GosSOPKA), qui permettra la collecte et l'échange d'informations sur les attaques informatiques.

Plus d'informations sur les étapes de développement de ce système peuvent être trouvées sur

TAdviser .

Nouvelles commandes de GosSOPKA

Le 6 septembre, 3 ordonnances du FSB (sur six) approuvées et enregistrées auprès du ministère de la Justice ont été publiées concernant l'État SOPKA.

L'ordonnance n ° 366, «Sur le Centre national de coordination pour les incidents informatiques», est saluée dans les médias russes comme une structure entièrement nouvelle qui remplacera le CIB et qui commencera à combattre les pirates de tous bords.

Le texte complet de la commande est disponible

ici .

Selon les informations de leur page officielle:

Le Centre de réponse aux incidents informatiques dans les réseaux d'information et de télécommunications (ITS) des autorités de l'État de la Fédération de Russie (GOV-CERT.RU) coordonne les actions des organisations et départements intéressés dans le domaine de la prévention, de la détection et de l'élimination des conséquences des incidents informatiques survenant dans les ITS des autorités de l'État russe Fédération. GOV-CERT.RU résout les problèmes suivants:

- fournir une assistance consultative et méthodologique pour la mise en œuvre de mesures visant à éliminer les conséquences des incidents informatiques dans les STI des autorités de l'État de la Fédération de Russie;

- analyse des causes et des conditions des incidents dans les STI des autorités de l'État de la Fédération de Russie;

- élaboration de recommandations sur la façon de neutraliser les menaces actuelles à la sécurité de l'information;

- interaction avec des organisations russes, étrangères et internationales répondant à des incidents informatiques; accumulation et analyse d'informations sur les incidents informatiques.

La deuxième ordonnance , n ° 367, «Sur l'approbation de la liste des informations fournies à l'État SOPKA et la procédure de communication des informations à l'État SOPKA», le texte intégral de l'ordonnance est disponible

ici .

Malheureusement, des questions sur la normalisation de l'échange d'informations sur les incidents, sur les solutions techniques pour rejoindre GosSOPKA, sur ce qu'il faut faire pour les petits bureaux qui n'ont pas d'argent pour rejoindre les centres d'entreprise GosSOPKA, etc. ne sont pas pris en compte dans ce document.

La troisième ordonnance , sous le numéro N ° 368 «Sur l'approbation de la procédure d'échange d'informations sur les incidents informatiques entre les sujets de l'infrastructure d'information critique de la Fédération de Russie, entre les sujets de l'infrastructure d'information critique de la Fédération de Russie et les organismes autorisés des États étrangers, les organisations internationales, internationales non gouvernementales et les organisations étrangères opérant dans le domaine de la réponse aux incidents informatiques et l'ordre de réception par les sujets critiques infrastructure d’information de la Fédération de Russie contenant des informations sur les moyens et méthodes de mener des attaques informatiques et sur les méthodes de prévention et de détection. "

L'Ordre approuve la procédure d'échange d'informations sur les incidents, ainsi que la procédure de réception d'informations par les sujets KII sur les méthodes d'attaques, les méthodes de prévention et de détection. Il ne fournit pas non plus de détails sur les formats et les protocoles d'échange d'informations. Il n'y a aucune clarté sur ce qu'il faut faire pour les participants des systèmes de paiement internationaux ou des filiales d'organisations étrangères qui doivent envoyer rapidement des données sur les incidents, et sont maintenant obligés de le faire uniquement via le NCCC et sans garantie que le NCCC ne bloquera pas un tel transfert, le considérant comme une menace pour la sécurité nationale .

Les documents restants devraient être publiés au plus tôt à la fin de l'année.

Autres articles du blog Cloud4Y:→

Mythes et idées fausses concernant le système de certification de niveau Uptime Institute (lien externe)→

Solution de stockage et de traitement de BigData (dont PD) (lien externe)→

Historique de l'externalisation informatique (lien externe)→

Sauvegarde cloud à cloud: de quoi s'agit-il et pourquoi est-il nécessaire (Habr)