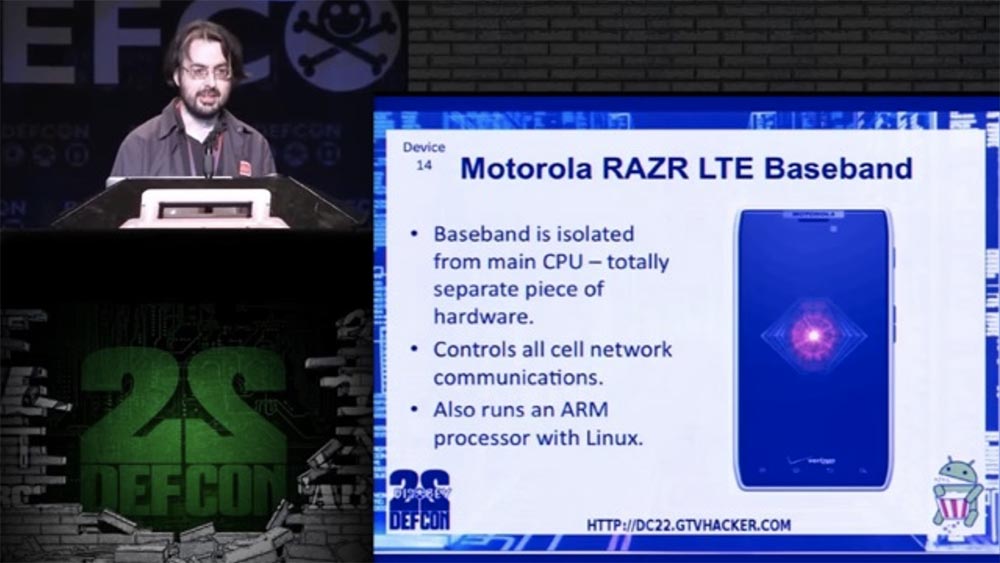

Conférence DEFCON 22. GTVHacker Group. Hackez tout: 20 appareils en 45 minutes. Partie 1Mike Baker: le prochain, le 14e appareil auquel nous avons eu un accès root est le smartphone Motorola RAZR LTE Baseband. Je ne vais pas parler d'Android, il est déjà «trompé». Ce téléphone est spécial car il utilise la bande de base - un processeur de signal séparé isolé du processeur principal. Il s'agit d'un matériel de smartphone complètement séparé.

La connexion entre Android et Baseband se fait via une connexion réseau USB. La bande de base écoute sur le port réseau USB interne, a un accès limité au shell via le port 3023 et exécute un script de diagnostic sur le port 3002 en tant que root.

Si vous regardez le script, vous pouvez voir que la commande busybox est lancée en utilisant le langage AWK:

busybox awk '{print+substr(" ' "$ {outFilePath}" ' ",0,1)}'

Autrement dit, le nom de fichier est transféré via le script AWK. Cela signifie qu'en utilisant le nom de fichier, nous pouvons injecter dans le shell. Pour rooter le shell, nous utilisons un nom de fichier contenant:

x",0,1);system("…");("

Cela vous permet d'entrer n'importe quelle commande dans le système et de l'exécuter avec les droits root.

Le prochain appareil piraté au numéro 15 était le lecteur mobile PogoPlug Mobile, qui sert de stockage "cloud" personnel. Il est utilisé pour transférer le contenu de votre appareil mobile n'importe où, se connecter à votre réseau domestique et partager des fichiers sur Internet.

Le coût de cet appareil est inférieur à 10 $. Vous pouvez y connecter un lecteur USB ou une carte SD et il téléchargera automatiquement les informations sur le cloud. Il est basé sur le processeur Marvell Feroceon et est géré par Linux 2.6.31.8.

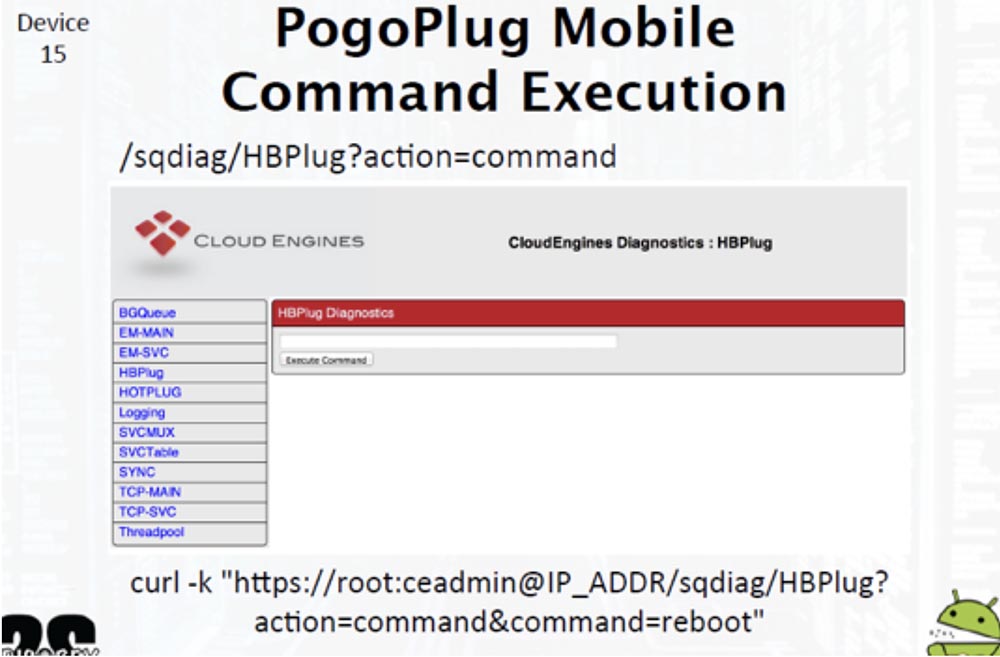

Sur la carte de circuit imprimé, il y a 4 broches traditionnelles pour connecter l'UART, ce qui nous donne accès au chargeur de démarrage et au shell racine, mais nous pouvons également intégrer la ligne de commande à l'aide d'une page Web.

L'utilisation de cette interface vous permet de saisir des commandes arbitraires et de les exécuter en tant que root avec les privilèges root.

La prochaine pièce n ° 16 est le décodeur Netgear Push2TV (PTV3000). Il utilise la technologie ouverte Miracast, prise en charge par Google, que l'on retrouve dans certains modèles de smartphones et tablettes dotés des technologies Android et Intel WiDi.

Sur la carte de circuit imprimé de ce récepteur sans fil, il y a des broches UART par lesquelles vous pouvez vous connecter à l'appareil, puis appuyez sur la barre d'espace pendant le démarrage, interrompant le démarrage et lancez vos propres commandes Linux. Vous ne pouvez pas jouer avec le chargeur de démarrage et utiliser la console racine, qui est active pendant 2-3 secondes après le démarrage. Il est également possible d'implémenter des commandes via l'interface Web via le nom du périphérique, et la commande sera exécutée au nom du superutilisateur avec les droits root. La puce de mémoire Flash SPI contenant les commandes U-boot peut être reflasher pour exécuter votre chargeur de démarrage personnalisé.

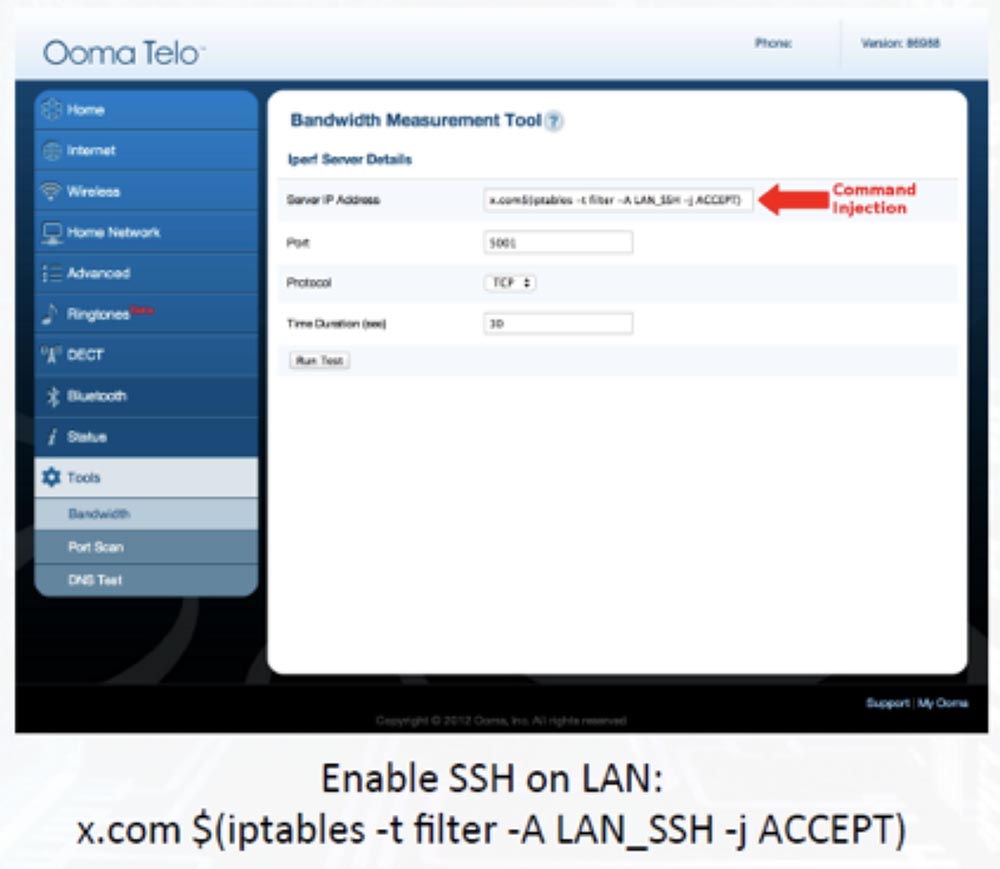

Appareil n ° 17 - Routeur Ooma Telo VOIP, exécutant OpenWRT et équipé d'un processeur ARM.

Là encore, UART, qui utilise l'entrée de console, est présent, mais nous examinons les injections de commandes. Il existe également un port SSH, qui fonctionne par défaut comme un pare-feu, nous devons donc d'abord implémenter une commande qui changera les règles de ce pare-feu. Nous l'avons fait via une interface Web pour pouvoir ensuite entrer n'importe quelle commande. Fait intéressant, le mot de passe par défaut pour l'accès root était "! Ooma123", il n'a donc pas été difficile de le casser. Dès que nous sommes entrés, nous avons immédiatement «réinitialisé» le fichier de mot de passe et commencé à pirater. Par défaut, SSH n'est disponible que sur le LAN.

La diapositive suivante montre l'interface Web d'Ooma Telo, la flèche montre la ligne où nous avons entré la commande. La possibilité d'ajuster les règles des tables d'adresses IP donne accès à SSH, où vous pouvez utiliser le mot de passe fourni.

Le périphérique n ° 18 est un lecteur multimédia de streaming Netgear NTV200-100NAS basé sur Adobe Flash, coûtant de 10 à 30 $, qui lit les fichiers SWF.

Il est équipé d'un module Wi-Fi, d'un processeur Broadcom SOC avec une mise à jour cryptée et signée du firmware.

Tout est signé sur la carte de circuit imprimé, donc trouver un UART n'a pas été un problème. Mais parlons de l'injection en ligne de commande via l'interface Web, car les mises à jour et les applications sont téléchargées sur ce lecteur via une connexion HTTPS non chiffrée. C'est une très mauvaise idée, car contrairement aux mises à jour cryptées, les applications peuvent être téléchargées et installées librement. Par conséquent, lors de l'installation de l'application, il devient possible d'utiliser l'attaque «homme au milieu»:

- créer une copie de la demande;

- nous y insérons un lien symbolique "logiciel" malveillant;

- reconditionner l'application et la placer sur l'hôte local;

- exécutez l'application;

- nous le modifions à nouveau en ajoutant un script shell pendant l'opération qui contient un lien symbolique interne pour appeler Telnet;

- réexécutez l'application, redémarrez, et maintenant nous avons un accès root permanent!

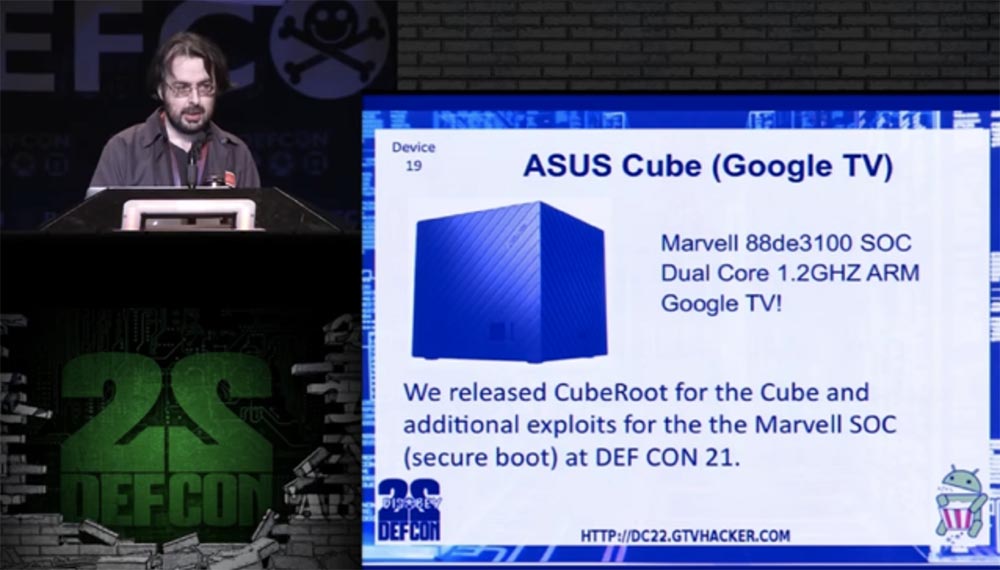

Alors, continuez. L'appareil sous le numéro 19 est le ASUS Cube, le «pont» entre Internet et le streaming vidéo, un décodeur qui fournit le fonctionnement à grande échelle de la plate-forme matérielle et logicielle de Google TV. Il est équipé d'un processeur dual-core SOC Marvell 88de3100 1,2 GHz. Lors de la conférence DefCon 21, nous avons déjà présenté un exploit CubeRoot supplémentaire pour cet appareil, qui était destiné à contrôler le processeur en mode de démarrage sécurisé.

Nous avions une application disponible sur le Play Store, malheureusement Google l'a supprimée, ils n'aiment pas de telles applications. Parlons de la façon dont nous pouvons revenir à ce cube. Les applications multimédia intégrées vous permettent de monter le protocole réseau SMB pour l'accès à distance aux fichiers, dans ce cas, elles vous permettent de partager des fichiers Windows sans aucune restriction. La procédure d'obtention des droits root est la suivante:

- Création d'un partage SMB à l'aide du binaire superutilisateur

- Utilisation d'une application multimédia pour se connecter au partage SMB

- l'ajouter à Cube, exécuter le binaire superutilisateur, obtenir les droits root!

- Remontage du système, installation de SuperSu et contrôle total des capacités de l'appareil.

Sur ce, je passe le mot à Amir.

Amir Etemadi: merci, Mike!

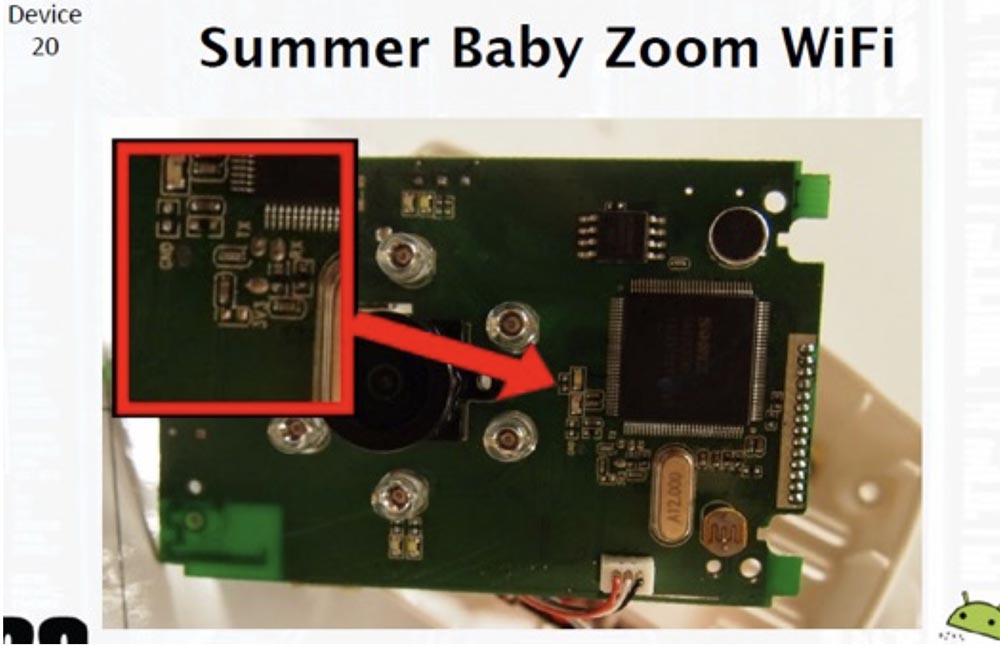

Continuons notre plaisir et regardons quelques appareils plus intéressants. Je veux vous parler d'un moniteur pour bébé - un moniteur d'activité pour enfant appelé Summer Baby Zoom WiFi.

Cet appareil vous permet d'utiliser votre caméscope pour surveiller les enfants et transférer l'image sur votre smartphone via Wi-Fi. Il a son propre moniteur compact avec un haut-parleur et un écran qui vous permet de contrôler à distance la caméra en direct. Sur le marché, il se positionne comme «protégé». C'est le 20ème appareil que nous avons piraté.

Après l'avoir démonté, nous avons, comme d'habitude, tout d'abord commencé à rechercher l'UART et examiné les contacts, qui étaient assez difficiles à connecter. Comment nous avons réussi, nous pouvons le dire après la présentation, et maintenant nous allons considérer les erreurs que les développeurs de cet appareil ont faites lors de sa création.

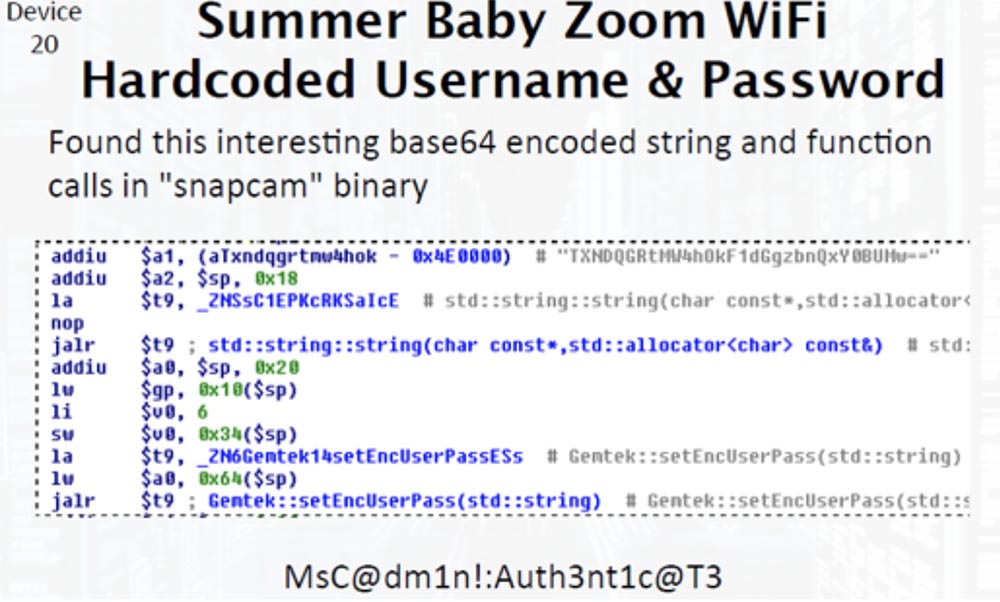

La première erreur est d'avoir un nom d'utilisateur et un mot de passe codés en dur sur un appareil qui utilise un fichier binaire pour communiquer avec l'interface Web. C'est juste une terrible pratique. Du point de vue de la sécurité, vous ne devriez pas avoir d'informations d'identification codées en dur sur chaque appareil.

Nous avons trouvé une chaîne cryptée et des appels système intéressants dans le binaire «snapcam», qui contenait des données d'authentification. Ensuite, nous sommes passés à l'analyse des données codées en dur.

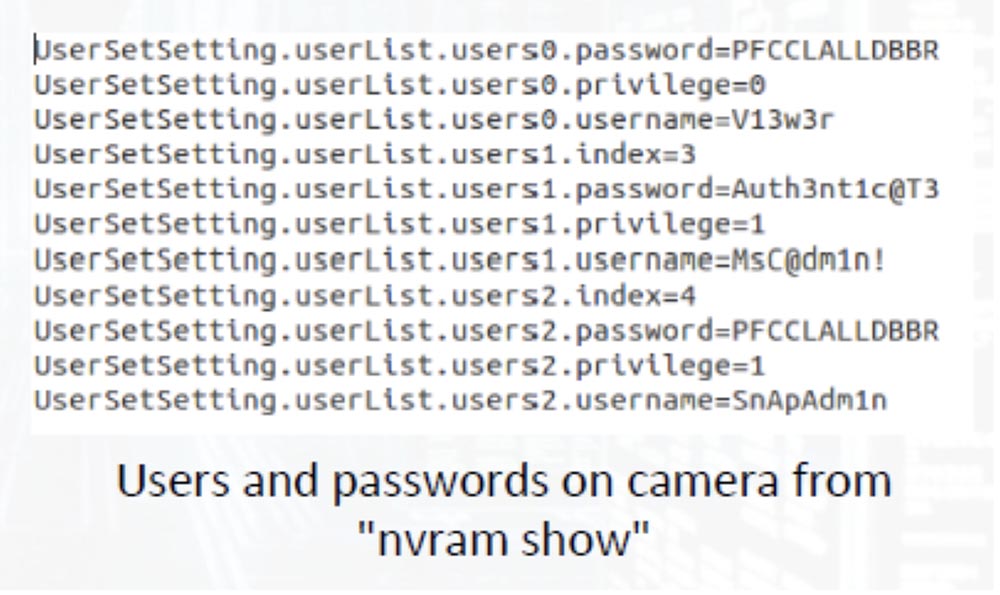

Après avoir effectué l'appel système «nvram show» à partir de la ligne de commande, nous avons obtenu une liste de 3 utilisateurs et leurs mots de passe. Deux utilisateurs avaient des mots de passe différents pour chaque caméra et accordaient des droits d'utilisateur différents.

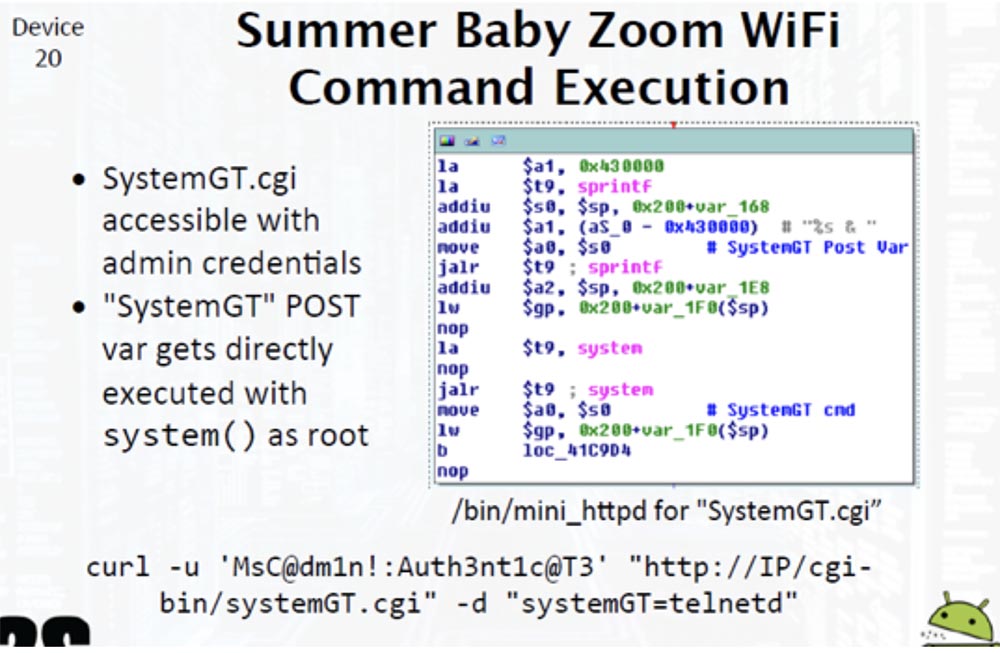

Ensuite, nous avons trouvé le fichier de configuration système SystemGT.cgi, dont l'accès était fourni à l'aide des privilèges d'administrateur, et qui était directement exécuté à l'aide de l'opérateur system () au nom du superutilisateur. Nous sommes entrés dans la ligne de commande indiquée au bas de la diapositive suivante et avons obtenu un accès root au serveur Telnet.

N'oubliez pas que dans la plupart des cas, lorsque le périphérique n'est pas protégé par mot de passe, vous pouvez pénétrer dans le shell en entrant simplement une expression comme l / bin / login sur la ligne de commande.

Dans de nombreux cas, vous pouvez utiliser la commande / bin / sh, et si quelqu'un se connecte normalement au périphérique, l'attaquant est immédiatement déposé dans le shell. Par conséquent, ne laissez pas les gens se connecter à votre appareil, gardez-le en sécurité.

Donc, comme il s'agit de DefCon 22, pourquoi ne nous parlons-nous pas de pirater 22 appareils en 45 minutes? Par conséquent, nous continuerons la présentation avec deux autres appareils.

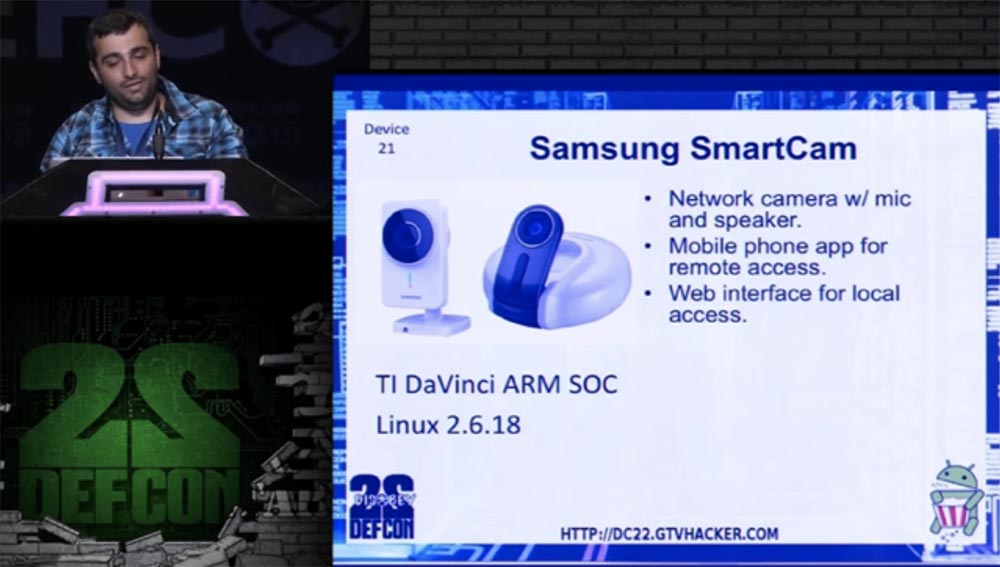

Passons à l'élément suivant de notre liste - il s'agit d'une webcam autonome Samsung SmartCam avec un microphone et un haut-parleur. Il peut être contrôlé à l'aide d'une application mobile et utilise une interface Web pour l'accès local. La caméra est équipée d'un processeur TI DaVinci ARM SOC et fonctionne sous Linux 2.6.18. Structurellement, cet appareil est très similaire au moniteur pour bébé WiFi Summer Baby Zoom, mais il ne change pas sa position pour suivre l'objet.

Sur la carte de circuit imprimé se trouve un adaptateur UART classique avec les contacts du récepteur, de l'émetteur, de la masse et de l'alimentation. Ci-dessous se trouve le bornier pour l'établissement de la connexion. Ici, seule la méthode de consignation de la console est utilisée, qui génère des informations de débogage sur la console, les cachant à l'utilisateur.

Fait intéressant, nous avons trouvé cela en examinant comment le traitement de connexion se produit et comment le mot de passe administrateur d'origine est créé lors de la première configuration de l'appareil. Avec ce paramètre, vous êtes invité à définir votre propre mot de passe administrateur. L'inconvénient est que l'appareil ne vérifie pas si le mot de passe est déjà configuré, vous pouvez donc appeler le script pour changer le mot de passe existant en mot de passe administrateur. Ainsi, il est possible de réinitialiser le mot de passe administrateur de l'appareil sans connaître le mot de passe utilisateur. L'accès à la ligne de commande n'est possible que via LAN.

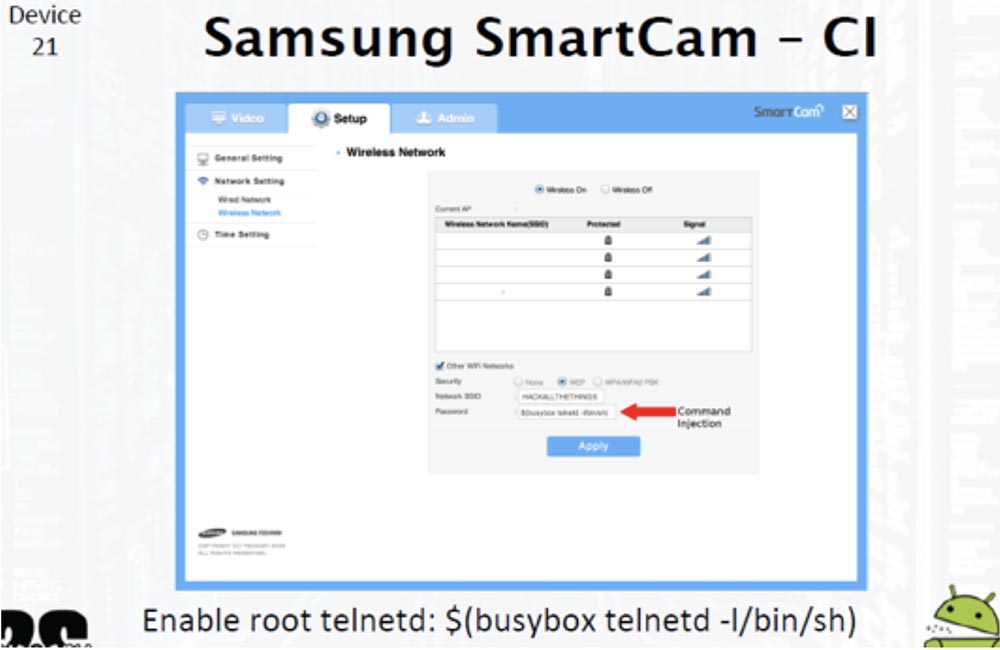

La clé de chiffrement WEP n'est pas vérifiée pour les commandes shell et est placée dans le fichier de configuration, d'où elle peut être extraite et utilisée pour entrer des commandes via la console. Dans ce cas, vous devez déconnecter le câble réseau si la caméra est déjà connectée au réseau via Wi-Fi, car si vous modifiez la clé WEP lorsque la caméra est connectée via Wi-Fi, l'appareil peut vous déconnecter et vous y perdrez l'accès.

Si la caméra est connectée à un réseau Wi-Fi, elle peut être piratée sans contact physique avec l'appareil, après quoi l'interface Web commence à fonctionner avec les droits root.

Ainsi, la commande superutilisateur est injectée en modifiant la clé WEP d'accès au réseau Wi-Fi. Pour vous connecter au réseau Telnet, entrez simplement la commande $ (busybox telnetd - l / bin / sh)

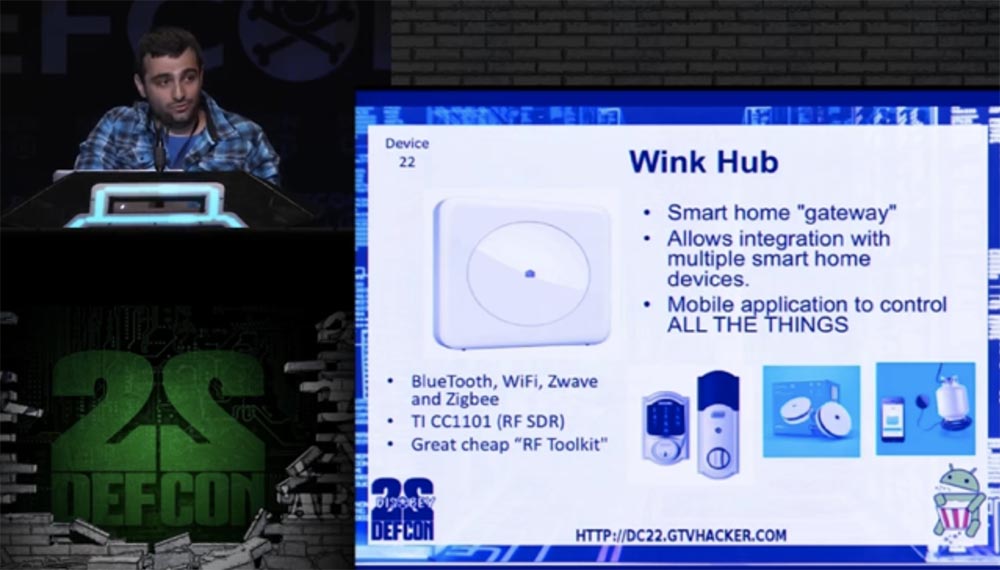

Le plus intéressant de tous les appareils examinés était le numéro 22, car il offre un large champ d'activité aux pirates. Cet appareil s'appelle un Wink Hub, et je l'aime plus que les autres principalement parce qu'il a un large assortiment de périphériques.

Cette chose contrôle tous les appareils domestiques «intelligents» sans fil à l'aide d'une application mobile, ce qui vous permet d'abandonner les panneaux de contrôle individuels. Le Wink Hub possède un module Wi-Fi, Bluetooth, Zwawe et Zigbee, ainsi qu'un excellent travail pour les développeurs de RF Toolkit.

Il s'agit d'une boîte à outils logicielle pour tout pirate informatique, car les périphériques interagissent à travers elle. Le Wink Hub est essentiellement une passerelle domestique qui intègre des appareils avec des API déjà configurées, avec toutes les méthodes de communication, il a même son propre ensemble d'appareils, allant d'un détecteur de fuite de gaz à des capteurs pour régler l'humidité, la température, l'éclairage et la détection de mouvement. Il gère également les verrous intelligents et reçoit des informations d'état pour tous les appareils surveillés.

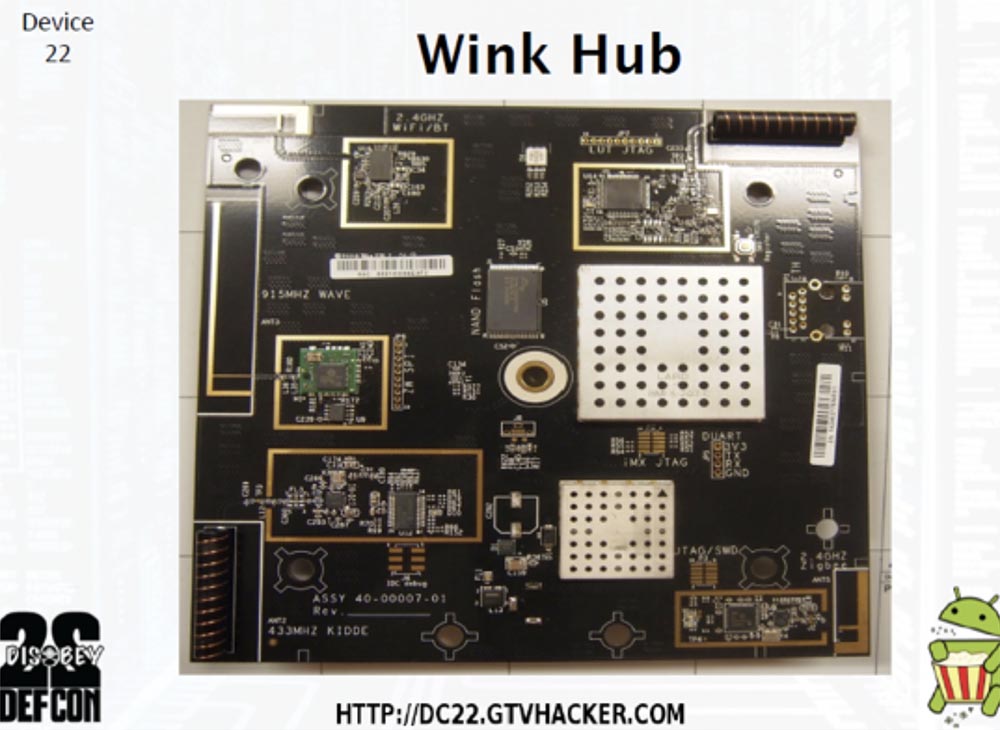

La diapositive suivante montre un tableau assez joli.

C'est donc une planche, c'est vraiment magnifique.

Tout est signé ici, et ce qui est toujours bien avec cet appareil, c'est que son coût est inférieur à 50 $, et l'offre est que si vous achetez des périphériques, vous pouvez obtenir un hub Wink gratuitement. Par conséquent, si vous êtes intéressé par les appareils RF, c'est une carte vraiment cool.

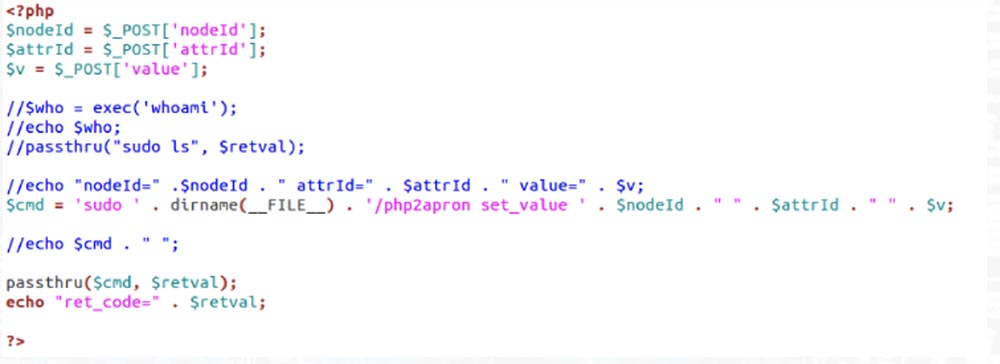

Il a des puces distinctes pour chaque type d'appareil connecté qu'il prend en charge. Cet appareil présente donc une erreur d'injection en ligne de commande. Si vous n'êtes pas familier avec PHP, il existe une commande sudo qui vous permet d'exécuter des programmes avec des privilèges d'administrateur sans entrer de mot de passe de superutilisateur.

Cette commande donne à l'identifiant de nœud l'ID de nœud du nœud avec la valeur d'attribut ID des variables POST. Alors emmenez cette équipe dans votre arsenal, et quand vous rentrerez chez vous, achetez cet appareil et amusez-vous comme vous le souhaitez.

Eh bien, maintenant nous allons vous montrer ce que vous attendiez! L'enregistrement vidéo d'une démonstration de piratage des 22 appareils passera sous un vrai rapp de hacker! Pour ce faire, nous avons invité notre ami, le rappeur Ned de Dual Core! Saluons-le et la chanson "Toutes ces choses"!

Nous avons près d'une centaine d'adaptateurs UART différents et de CD Chromecast ici, et pendant que vous regardez la vidéo et profitez du rap, nous allons entrer dans le hall et tout vous donner.

Dual Core: super, les gars, j'essaye de reprendre mon souffle ... je m'appelle Ned, je suis rappeur en Dual Core, vous avez peut-être entendu nos chansons comme "Drink everything and break everything". Avez-vous craqué des voitures? Super!

Je veux vous présenter le livre de mon ami, c'est un manuel de piratage pour le piratage de voitures, vous pouvez le télécharger gratuitement, l'acheter sur Amazon, j'ai quelques trucs avec moi que je vais vous remettre. Alors du rap ... si je ne reprends pas mon souffle, je risque de mourir!

Alors, où est mon DJ? Appuyez sur la barre d'espace et démarrez la vidéo pour que je puisse commencer!

L'écran démarre une démonstration des dispositifs de piratage, qui ont été décrits dans cette présentation. L'expression «tous les geek avec Commodore 64 ne peuvent pas casser les sons de la NASA», puis un morceau de musique est inclus, sous lequel Ned interprète le rap «Drink all the booze» avec le contenu suivant:

Je te dis de boire tout l'alcool

les gars ont piraté toutes choses si vite

que vous n'avez même pas le temps de les compter,

la reprise après sinistre nécessite encore plus de poings,

mettez vos octets sur tout cela

mon C64 va tout exploser en orbite

un boom parfait brisera toutes les chaînes

optimiser le temps d'exécution des processus,

pour éviter une phrase, vous avez juste besoin d'un stream,

vous avez juste besoin d'un stream

la taille du moteur n'a pas d'importance

les mines sont en ligne de commande

et avant qu'ils ne me voient

casser le captcha, terminer le chapitre

boire tout l'alcool

prends ce vélo qui est rouge

il me fait toujours un clin d'œil

boire tout l'alcool, boire tout l'alcool

J'attends que ma mûre meure

pour le remplacer par un Raspberry Pi,

neutraliser toute menace pour le crâne rouge,

auteurs de virus tués ont grimpé à VX7,

qui enregistre nos données en direct,

bonjour à vous, chiffreurs et pilotes de périphériques,

où nous obtenons avant d'exécuter le format,

Internet Mike veut obtenir votre Wi-Fi,

il s'est engagé à pirater Pineapple 5,

êtes-vous prêt à tout pirater?

Oui, vous êtes prêt à tout pirater!

comme ça monsieur nous buvons tout l'alcool

nous boirons tout

vous savez qu'il y aura des règles de sécurité

mais d'abord on va boire tout l'alcool, puis on va les casser,

c'est une question de système ou de firmware,

pour quoi priez-vous indépendamment du service,

transcoder et se connecter à Internet,

après s'être assemblé de ses propres mains, les pirates le ruineront

battement des mains attaque sur le nuage

mais nous reviendrons dans le métro,

où il n'y a pas de contrôle de masse

en bas des nœuds Thor à travers le monde,

pirater le trafic des appareils en ligne,

le défi de l'État est la chasse pour nous,

mon Konrad Zuse est un déclencheur-débogueur,

J'ai besoin d'un plan qui fonctionne,

Je veux voir comment tout brûle

et maintenant c'est ton tour

boire toutes les boissons ouais

boire tout l'alcool, ce combat est un jeu

cette horreur me fait toujours un clin d'œil

alors mangez toute la nourriture et buvez tout l'alcool!

Je remercie les gars de GTVHacker!

Amir Etemadi: j'ai

Amir Etemadi: j'ai du mal à croire que Dual Core était notre invité! Il l'a fait sans aucune condition, sans aucun paiement, c'est juste un gars formidable! Oui, je suis à bout de souffle aussi. Nous n'avons absolument pas de temps, donc si vous avez des questions, nous sommes prêts à y répondre après la conférence.

Nous fournissons des liens vers nos ressources ici, bienvenue sur la chaîne GTV Hacker et merci à tous, nous vous aimons!

Diapositives de présentation:

DC22.GTVHacker.comWIKI:

www.GTVHacker.comForum:

forum.GTVHacker.comBlog:

blog.GTVHacker.comIRC: irc.freenode.net #GTVHacker

Twitter: @GTVHacker