Il n'y a pas si longtemps, les imprimantes (lecteurs de cartes portables) étaient la norme au box-office. L'acheteur a attendu que la caissière à l'aide de cet appareil encombrant retire les données de la carte et passe commande. Aujourd'hui, nous avons des paiements sans contact, et il est beaucoup plus facile et plus rapide de payer avec eux. Mais la nouvelle technologie suscite beaucoup de controverses.

Une

vidéo a été publiée sur le réseau dans laquelle un homme, à l'aide d'un terminal à carte, a débité discrètement les fonds d'une carte d'un acheteur sans méfiance. Il a placé l'appareil près de la poche de la victime, qui a enregistré la proximité de la carte et a effectué le paiement. Cette vidéo a été la raison d'une discussion sérieuse dans le secteur des paiements.

Les technologies de paiement sans contact utilisent l'identification par radiofréquence, qui est implémentée dans les smartphones, les montres et autres appareils compacts que les gens ont toujours avec eux. À cet égard, beaucoup de ceux qui ont regardé la vidéo étaient préoccupés par la possibilité de fraude avec l'utilisation de terminaux de paiement. Si les attaquants peuvent utiliser un tel appareil pour retirer des fonds d'une carte cachée dans un portefeuille dans la poche arrière, alors le téléphone ou la montre seront encore plus faciles. Les lecteurs de cartes scannent l'espace radio à une distance

de 4 à 10 cm , il est donc probable que quelqu'un veuille utiliser la technologie pour voler de l'argent aux propriétaires de smartphones.

Mais, bien que des cas de vol de fonds

aient été enregistrés plus tôt, une vague de fraudes utilisant des technologies sans contact ne nous menace pas. Les commerçants ont déjà pris des mesures de protection supplémentaires.

Vérification de la réputation et d'autres informations sur les nouveaux marchands

Les fournisseurs de terminaux de paiement, également connus sous le nom de

fournisseurs de services marchands (MSP), agissent souvent comme intermédiaires entre les commerçants et les sociétés de traitement des paiements telles que Visa et Mastercard. Ils exigent que les commerçants passent par des contrôles rigoureux avant d'avoir accès à l'équipement terminal et aux logiciels.

La réception d'un commerçant dans un réseau de fournisseurs est un processus long et complet. Il comprend au moins quelques-unes, et idéalement, toutes ces étapes:

- Vérification de l'identité des propriétaires d'entreprises (données d'enregistrement des entreprises, documents personnels).

- Vérifier votre historique de facturation, le cas échéant.

- Analyse de l'entreprise (vérification du site Internet, du business model, des opérations).

- Clarification du respect par les entreprises des règles de sécurité du réseau de cartes.

- Évaluation de la solvabilité d'une entreprise.

En cas de négligence ou de violation grave, la responsabilité légale peut être engagée par toute partie, mais, en règle générale, elle est supportée par la banque émettrice de la carte ou le commerçant. De nombreux services marchands fournissent du matériel gratuitement et à l'avance, et les commerçants paient son coût par le biais de transactions. Et dans chaque cas, un contrôle est effectué. Sans surveillance attentive, les services marchands risquent leur réputation et peuvent être poursuivis s'ils fournissent les services d'une organisation frauduleuse qui opère, par exemple, à des fins de blanchiment d'argent.

Les services marchands courent également le risque de perdre des bénéfices de chaque transaction retournée aux consommateurs si le commerçant fait une erreur. Les commissions de transaction ne sont pas remboursables, ce qui crée un risque tangible et rentable.

En fin de compte, il devient extrêmement difficile pour les entreprises frauduleuses d'accéder à ce système.

Les services aux commerçants utilisent un processus de vérification de crédit rigoureux

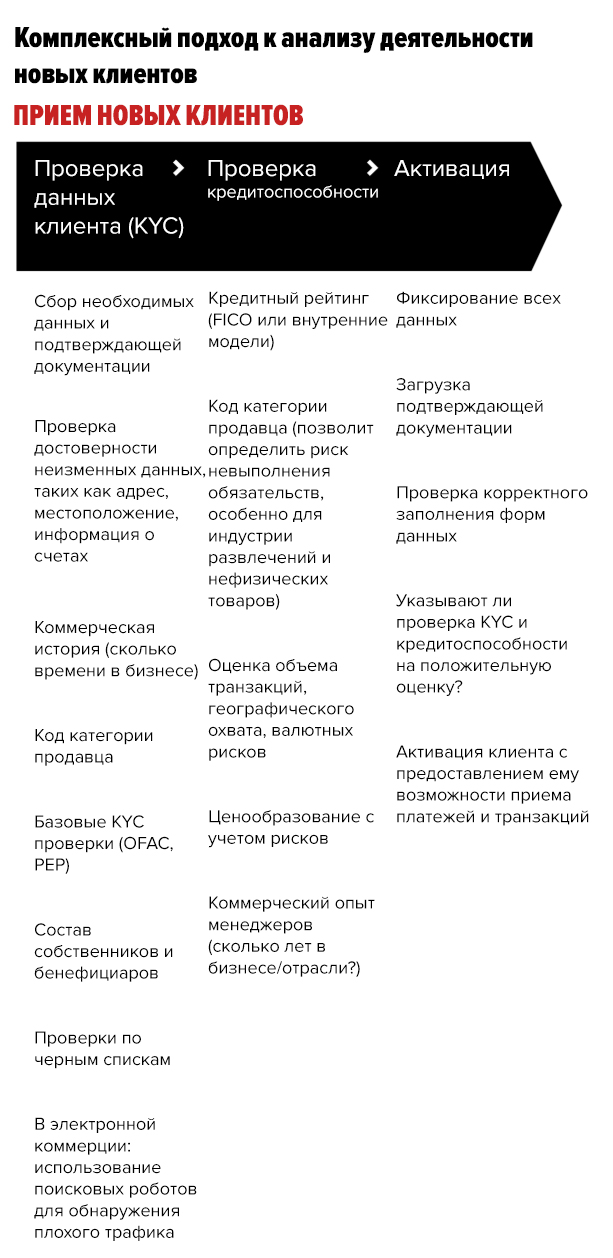

En plus de l'approbation de nouveaux clients, les services marchands évaluent également strictement leur solvabilité, ce qui donne plus de possibilités d'identifier les fraudeurs. Cette procédure peut être divisée en trois étapes:

Source: Provenir

Source: ProvenirDans le cadre de la première étape (vérification des données clients), des informations de base sont analysées qui confirment l'identité du demandeur. Cela comprend la collecte des documents de certification et d'enregistrement. Il prend également en compte les données statiques telles que l'emplacement et l'adresse du bureau, les informations de compte. De plus, l'historique commercial et les listes noires sont vérifiés. Et dans le commerce électronique, les robots de recherche sont utilisés pour détecter le trafic malveillant.

À la deuxième étape (vérification de crédit), l'historique de l'activité commerciale des dirigeants de l'entreprise est vérifié: par exemple, depuis combien de temps ils travaillent dans l'industrie. Les informations sont vérifiées par rapport au code de catégorie de marchand (MCC). Il évalue également le volume des transactions, la couverture géographique et la cote de crédit de l'entreprise.

À la dernière, troisième étape, le service marchand procède à une vérification finale de tous les documents soumis.

Les fraudeurs devront travailler dur pour surmonter tous les obstacles et procédures juridiques, compte tenu du nombre de tests et de la quantité d'informations collectées. Ils devront fabriquer toute une entreprise et l'une des étapes décrites ci-dessus peut les amener à l'eau douce ou provoquer de sérieux soupçons.

Les trackers IP aident à détecter les applications frauduleuses

Quelle que soit la rigueur des processus de réception et de vérification des marchands, il y a toujours un pourcentage de contrevenants qui ont réussi à déjouer le système. Pour les rechercher, les services marchands utilisent des trackers IP.

Lorsqu'un ordinateur se connecte au serveur, ce dernier prend connaissance de son adresse IP. Le tracker d'adresse IP détermine l'emplacement géographique et d'autres informations informatiques, ce qui permet au service marchand de détecter les applications de fraude.

Les trackers corrèlent les

informations sur les adresses IP des entreprises qui postulent. Il est si facile de découvrir qu'un client potentiel se connecte depuis un autre pays, tout en semblant être un marchand de l'Ohio. Si l'imposteur tente d'accéder au portail en ligne du service marchand, le tracker IP déterminera immédiatement son emplacement.

De plus, les logiciels modernes et l'apprentissage automatique vous permettent de déterminer si vous avez déjà utilisé certaines séquences de données fournies dans d'autres applications similaires. Les informations collectées sont vérifiées avec des données sur les comptes rappelés ou suspects des commerçants. De tels outils d'analyse sont de plus en plus courants dans l'industrie.

En plus de l'assistance active des commerçants qui surveillent la sécurité des paiements sans contact pour leur entreprise, l'industrie introduit de nouvelles normes qui réduisent le risque de fraude. La plupart des systèmes de paiement sans contact fixent une limite au montant d'une transaction. Et si quelqu'un parvient à voler ce montant d'argent au client, la plupart des sociétés de crédit agiront en vertu de

l'accord de responsabilité zéro , qui implique le retour de tous les fonds volés à la victime.

Malgré le fait que la vidéo frauduleuse inquiète le public, en réalité, les clients sont protégés de manière fiable contre une telle fraude.