Lors du

dernier MUM à Moscou , comme tout le monde, j'ai reçu le mini routeur MikroTik hAP.

J'ai décidé de remplacer l'ancien routeur constamment suspendu par mes parents.

Pour obtenir des performances maximales, j'ai décidé d'utiliser une puce de commutation. Je n'ai pas trouvé d'instructions appropriées sur Internet, où il y aurait une description des paramètres et des parties filaires et sans fil, j'ai donc décidé de partager mon expérience.

En regardant un peu plus loin, je dirai que le hAP mini a fait un excellent travail.

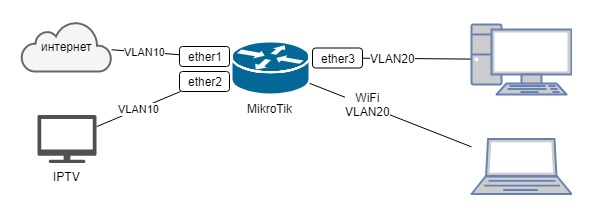

Le schéma est le suivant:

Internet et IPTV de Beeline, connexion IPOE. Internet passe par le premier port, le préfixe sur le deuxième port IPTV et le réseau local via wifi 3.

Et donc, commençons:

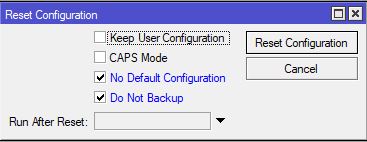

1. Sans connecter le routeur à Internet, allumez-le, connectez-le au troisième port avec un câble, lancez WinBox, accédez au routeur et réinitialisez les paramètres, en vous rappelant d'annuler la création de la copie de sauvegarde et d'utiliser la configuration par défaut.

2. Après avoir redémarré le routeur, reconnectez-vous via Winbox à l'adresse MAC

3. Exécutez Nouveau terminal et entrez les commandes suivantes:

La toute première chose que nous faisons est de changer le mot de passe de l'utilisateur administrateur.Idéalement, créez un autre utilisateur et supprimez admin.

/user set admin password=qwFnnNn

Créez un pont:

/interface bridge add name=bridge1 protocol-mode=none

Ajoutez des interfaces au pont:

/interface bridge port add bridge=bridge1 interface=ether1 add bridge=bridge1 interface=ether2 add bridge=bridge1 interface=ether3 add bridge=bridge1 interface=wlan1

Nous créons deux interfaces VLAN supplémentaires sur le pont:

/interface vlan add interface=bridge1 name=VLAN10 vlan-id=10 add interface=bridge1 name=VLAN20 vlan-id=20

Configurez sur les interfaces VLAN:

/interface ethernet switch vlan add independent-learning=yes ports=ether1,ether2,switch1-cpu switch=switch1 vlan-id=10 add independent-learning=yes ports=ether3,switch1-cpu switch=switch1 vlan-id=20 /interface ethernet switch port set 0 default-vlan-id=10 vlan-header=always-strip vlan-mode=secure set 1 default-vlan-id=10 vlan-header=always-strip vlan-mode=secure set 2 default-vlan-id=20 vlan-header=always-strip vlan-mode=secure set 3 vlan-mode=secure

Configurez le WiFi (n'oubliez pas de remplacer le SSID et le mot de passe par les vôtres):

/interface wireless security-profiles set [ find default=yes ] authentication-types=wpa2-psk eap-methods="" mode=dynamic-keys wpa2-pre-shared-key=MyWifiPassword /interface wireless set [ find default-name=wlan1 ] band=2ghz-onlyn disabled=no mode=ap-bridge ssid=MyWifiName vlan-id=20 vlan-mode=use-tag wireless-protocol=802.11 wps-mode=disabled

Connexion Internet nous IPOE, c'est-à-dire nous obtenons l'adresse via DHCP. Notez que dhcp-client est configuré sur VLAN:

/ip dhcp-client add dhcp-options=hostname,clientid disabled=no interface=VLAN10

Configurez le réseau local:

/ip address add address=192.168.11.1/24 interface=VLAN20 network=192.168.11.0 /ip pool add name=pool-lan ranges=192.168.11.2-192.168.11.99 /ip dhcp-server add address-pool=pool-lan disabled=no interface=VLAN20 lease-time=1h name=dhcp-server /ip dhcp-server network add address=192.168.11.0/24 dns-server=192.168.11.1 gateway=192.168.11.1 /ip dns set allow-remote-requests=yes

Pour plus de commodité, nous combinons les interfaces en groupes:

/interface list add name=WAN add name=LAN /interface list member add interface=VLAN10 list=WAN add interface=VLAN20 list=LAN

Créez les règles minimales pour le pare-feu:

/ip firewall filter add action=accept chain=input comment="Allow icmp" protocol=icmp add action=accept chain=input comment="Allow established & related" connection-state=established,related add action=accept chain=input comment="Allow access for ManageIP group" src-address-list=ManageIP add action=drop chain=input comment="All other drop" add action=fasttrack-connection chain=forward comment=Fasttrack connection-state=established,related add action=accept chain=forward comment="Allow established & related" connection-state=established,related,untracked add action=drop chain=forward comment="Drop invalid connection packets" connection-state=invalid add action=accept chain=forward comment="Allow Internet" in-interface-list=LAN out-interface-list=WAN add action=drop chain=forward comment="All other drop"

Dans le groupe ManageIP, ajoutez les adresses à partir desquelles l'accès au routeur sera:

/ip firewall address-list add address=192.168.11.0/24 list=ManageIP

Configurez NAT pour accéder à Internet à partir du LAN:

/ip firewall nat add action=masquerade chain=srcnat out-interface-list=WAN

Eh bien, en conclusion, pas de commandes obligatoires mais utiles:

/ip cloud set ddns-enabled=yes update-time=no /system clock set time-zone-autodetect=no /system clock manual set time-zone=+03:00 /system identity set name=MyHome /system ntp client set enabled=yes primary-ntp=95.165.138.248 secondary-ntp=89.175.20.7

Autoriser la découverte des voisins uniquement à partir du réseau local.

Si vous n'avez pas mis à jour ROS et que vous avez 6.40.4:

/ip neighbor discovery set ether1 discover=no set ether2 discover=no set ether3 discover=no set wlan1 discover=no set bridge1 discover=no

S'il est mis à jour au plus tard, alors:

/ip neighbor discovery-settings set discover-interface-list=LAN

Mais dans ce cas, la connexion MAC du réseau wifi ne fonctionne pas. Des idées pourquoi?

C’est tout.

Vous pouvez connecter le câble du fournisseur au premier port et tester.

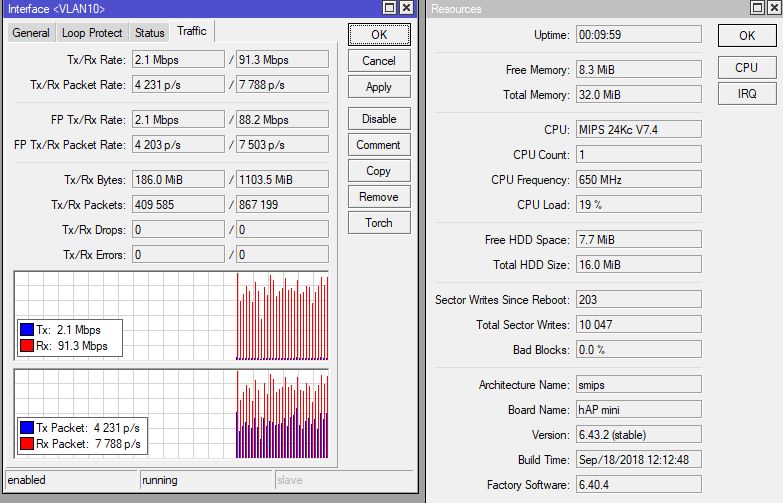

Les résultats d'un petit test ont montré que le câble recevait presque tous les 100 Mbps que le fournisseur donne (a lancé le torrent), le décodeur IPTV fonctionne, tandis que la charge du processeur sur le routeur n'était que de 20%. En WiFi, il n'était possible d'obtenir que 25 Mbps, l'air est trop gravement pollué, mais cette vitesse est suffisante.