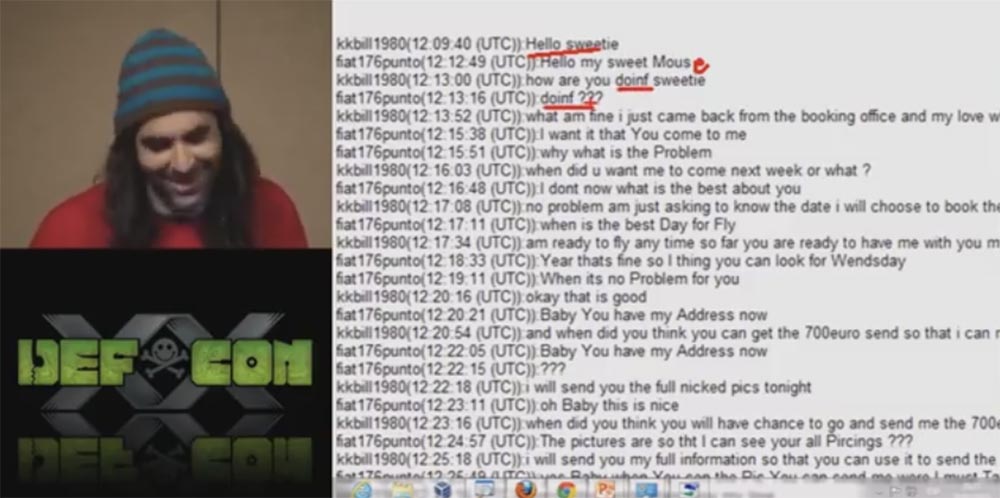

Conférence DEFCON 20. Comment baiser les méchants (et la mafia) en utilisant le botnet JavaScript. Partie 1Ce gars a gardé toutes les conversations avec ceux qui étaient intéressés par le profil de cette fille. Cette diapositive montre mon chat préféré, kkbill1980 est celui qui prétend être une fille et fiat176punt® est sa victime. "Kkbill1980: bonjour ma puce! - fiat176punto: bonjour, ma douce souris! ”, Et ainsi de suite, un chat très amusant.

Plus loin dans le chat, ils discutent des détails de leur relation amoureuse, et le détail le plus intéressant est de 700 euros, que la victime devrait envoyer à sa "douce souris" comme pour réserver un hôtel pendant le voyage d'une fausse fille en Allemagne.

Et puis le fan écrit que cette nuit il a envoyé à sa bien-aimée "une photo complètement nue", à laquelle elle répond: "Oh, bébé, c'est merveilleux!"

L'essentiel est que ce type d'escroquerie a interagi simultanément avec beaucoup de gens en utilisant de faux profils de filles sur des sites de rencontres et extorqué de l'argent à ses victimes sous un prétexte ou un autre. Cependant, quelque part au milieu de la conversation, ce gars a «transpercé», apparemment déroutant les onglets ouverts, et a commencé à écrire en allemand.

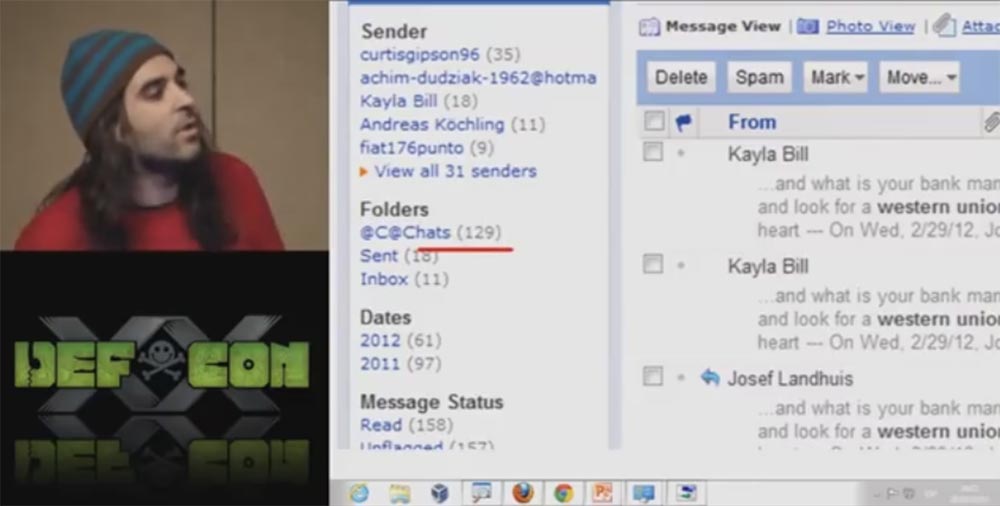

Tout était idéalement systématisé dans sa boîte aux lettres, et il gardait toutes ses conversations dans un dossier spécial, avec lequel il continuait de travailler maintenant. Nous avons décidé de trouver dans la correspondance toutes les références aux hommes qui allaient utiliser Western Union pour envoyer de l'argent à leur «amoureux», et nous avons trouvé 158 de ces messages.

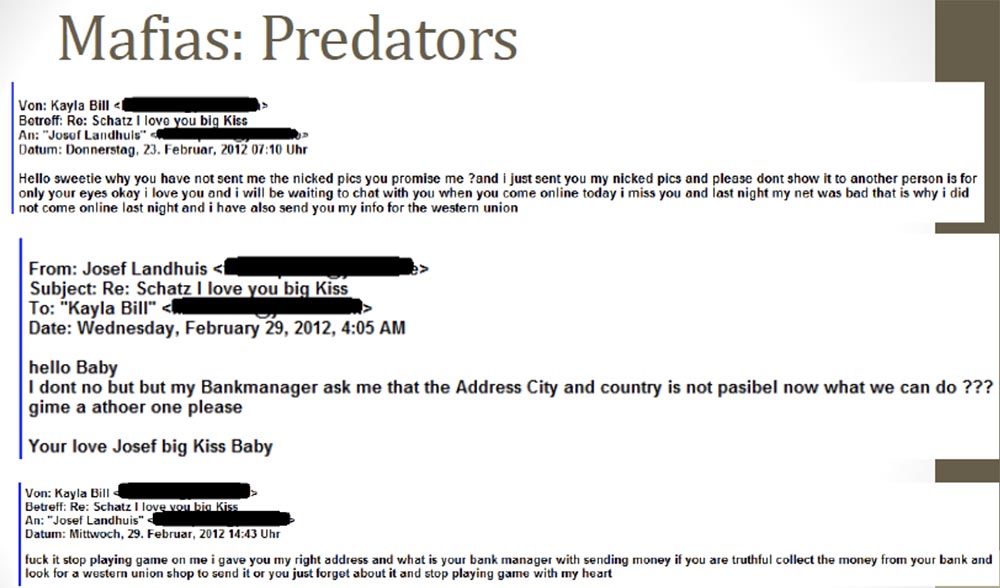

La diapositive suivante montre un échantillon de la correspondance de cette fille et de la victime. Ici, les photos sont à nouveau mentionnées - la jeune fille demande pourquoi l'homme ne lui a pas envoyé les photos «nues» promises. Et il répond qu'il ne sait pas pourquoi, mais le directeur de la banque lui a dit qu'il était impossible d'envoyer de l'argent à l'adresse indiquée, alors laissez la fille lui donner une autre adresse.

En effet, le profil de la jeune fille a reçu une fausse adresse qui, apparemment, ne convenait pas au commis de banque. À quoi la fausse fille répond avec colère: "putain, arrête de jouer avec moi!" Je vous ai donné la bonne adresse, alors prenez l'argent de la banque et envoyez-le moi via Western Union, sinon oubliez tout et arrêtez de jouer avec mon cœur! ”

En général, vous pouvez imaginer quel genre de correspondance c'était. Et ce schéma a fonctionné, car pour envoyer de l'argent via Western Union, il suffit d'indiquer uniquement la ville et le nom du destinataire du transfert, puis de lui indiquer le code secret.

Le cas suivant qui nous a intéressé était un escroc lié aux chiens. Nous nous sommes demandé ce qu'il faisait avec les chiens s'il avait besoin d'un serveur proxy anonyme pour ses activités.

Comme d'habitude, nous avons décidé d'utiliser son nom d'utilisateur et son mot de passe pour pénétrer dans sa boîte aux lettres. Et là, nous avons trouvé quelque chose de lourd, donc si vous aimez les animaux, ne regardez pas l'image suivante. Sur la diapositive suivante, nous avons même affiché un tel avertissement: «Attention! Cette image peut blesser vos sentiments! " Et ici, en fait, l'image elle-même.

Il a placé ce faux Yorkshire terrier, un faux, car il a mis le même chien en vente partout dans le monde, c'est donc le York le plus rentable au monde. Il a mis cette photo et a fait de l'argent dessus, car tout le monde a été séduit par le bon marché du chien pur-sang et ils ont payé d'avance.

Naturellement, nous avons également rencontré des psychopathes. Cette diapositive montre un panneau de contrôle qui montre comment un gars à partir d'une seule adresse IP a constamment recherché sur video.xnxx.com des vidéos sur «mère», «viol d'une sœur», «viol violent», «violence» et similaires . Nous avons décidé de donner son adresse IP à la police locale, car ce type est évidemment fou.

Ainsi, de nombreuses personnes recherchent l'anonymat sur Internet, donc la première chose qu'elles font est de vérifier leur anonymat. Mais le problème est qu'en utilisant un proxy, vous êtes anonyme pour la page finale, mais pas pour le serveur proxy lui-même. Par exemple, vous prétendez que votre adresse IP est aux États-Unis, nous examinons votre véritable adresse IP et nous nous assurons que c'est le cas ou non. Pas d'anonymat sur le serveur proxy!

Un autre type d'activité anonyme sur Internet a attiré notre attention lorsque nous avons découvert une personne qui gagnait de l'argent en lisant des articles de blog. C'est une telle entreprise - vous lisez les articles de blog de gens du monde entier, et ils vous paient pour cela. En un mois, cet homme a gagné jusqu'à 24 $, c'est donc aussi une bonne affaire. Nous avons appelé ce phénomène «des gens étranges dans un monde étrange».

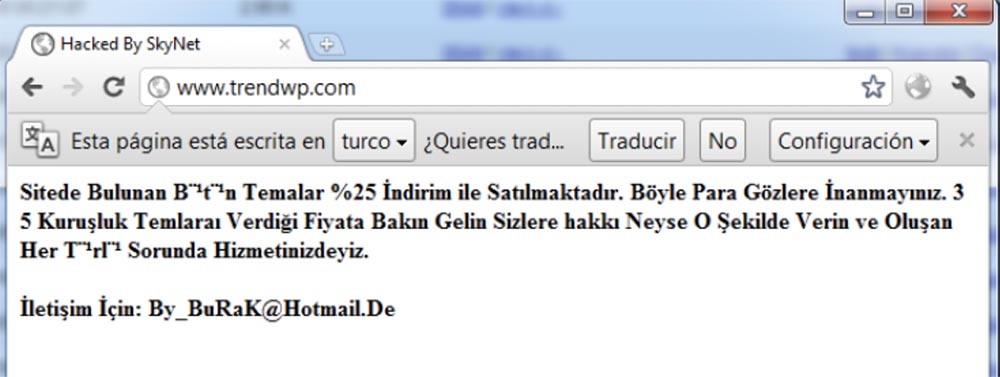

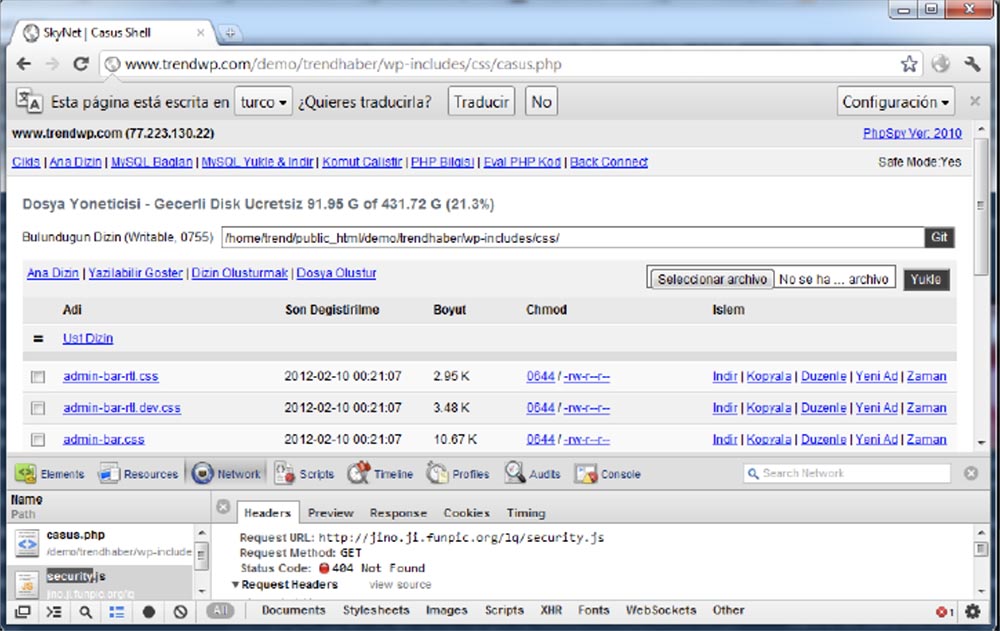

De nombreux utilisateurs de notre serveur proxy ont été impliqués dans le piratage et la dégradation de données de sites Web. L'un de ces utilisateurs a attiré notre attention - sur le panneau de configuration, vous voyez les fichiers locaux que nous avons interceptés à partir d'un site piraté, ce pirate a utilisé un script WebShell malveillant pour pirater JavaScript.

La diapositive suivante montre un hack, nous avons regardé sa mise en œuvre en temps réel. Ci-dessous, vous voyez l'adresse e-mail de l'attaquant.

Lorsque nous avons étudié la façon dont ce site était piraté, nous avons réalisé que le pirate informatique utilisait un WebShell infecté qui télécharge un fichier JavaScript, qui, à son tour, a signalé l'URL de ce WebShell. Ce fichier JavaScript a également été infecté par notre serveur proxy et nous a permis de savoir où se trouve ce WebShell. Il s'avère que le pirate lui-même a été piraté par notre piratage.

La diapositive suivante montre une demande WebShell qui appelle JavaScript.

Comme vous vous en souvenez, la chose intéressante à propos de notre système était que même après avoir déconnecté le client de notre serveur proxy, il était toujours infecté par notre JavaScript malveillant. Jusqu'à présent, tout a été obtenu grâce à la surveillance passive de la navigation, nous avons donc pensé s'il était possible d'infecter l'intranet, c'est-à-dire le réseau interne qui n'était pas visualisé via notre serveur proxy.

Par conséquent, l'un des points qui a attiré notre attention lors de l'examen des données collectées était la possibilité de rechercher des informations sur les machines qui n'étaient pas publiées sur Internet, c'est-à-dire sur les applications utilisées à l'intérieur de l'intranet, comme en témoignent les données suivantes dans le système ERP interne. .

Nous avons suivi un gars du Mexique, il cherchait du porno sur Internet. Il s'est déconnecté du serveur proxy, mais est resté infecté, vous voyez donc ici le serveur interne auquel nous avons essayé de nous joindre. Il y a beaucoup de données, mots de passe, noms d'utilisateur. Cela montre clairement que l'utilisation de fichiers JavaScript distants sur l'intranet peut ne pas être souhaitable et ouvre la porte à des attaques potentielles de ce type.

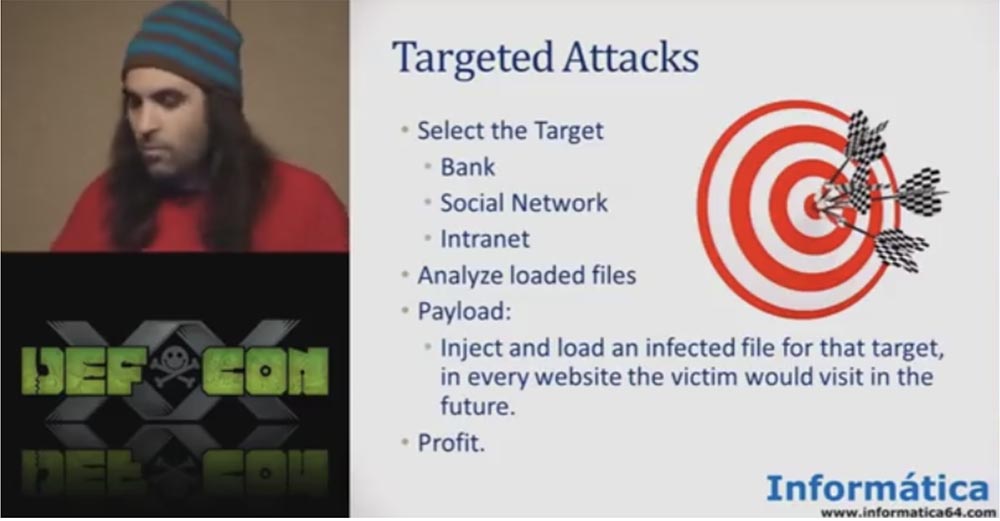

En voyant cela, nous avons pensé qu'il serait facile de préparer une attaque ciblée contre n'importe quelle application sur l'intranet ou Internet, en analysant les fichiers JavaScript précédemment téléchargés et en forçant les clients à télécharger ces fichiers depuis n'importe quel domaine, car nous avons installé la mise en cache forcée.

Et bien sûr, les utilisateurs de notre serveur proxy étaient accros à la pornographie. Il y avait beaucoup de porno, le porno est une vraie affaire. Nous avons même lu une histoire intéressante sur la façon dont dans l'église catholique ils ont découvert des dessins "francs" faits par un moine en 700 après JC. Nous avons collecté des URL et collecté une vaste collection de noms d'utilisateurs et de mots de passe, et bien sûr, nous les vendrons sur Internet (je plaisante).

Mais surtout, le chat sur le viol sur Internet a attiré notre attention. Nous avons toujours pensé qu'il était très difficile de violer quelqu'un sur Internet, mais il s'est avéré que non.

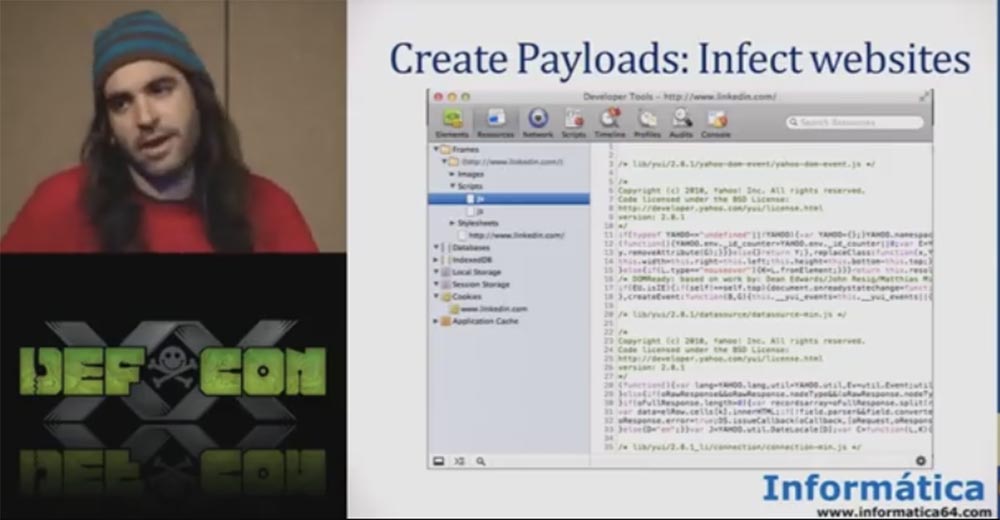

Nous avons donc créé un fichier JavaScript qui infectait les sites Web. Nous avons créé une «charge utile». Afin de préparer une attaque ciblée sur un site particulier, c'est-à-dire pour garantir qu'un utilisateur faisant partie du botnet soit infecté après avoir visité un site particulier, vous devez savoir quels fichiers JavaScript sont téléchargés sur ce site. Pour ce faire, vous pouvez utiliser l'inspection du réseau dans Google Chrome ou Firefox Firebug et sélectionner le fichier que vous souhaitez infecter.

Bien sûr, si vous vous connectez au réseau via un serveur proxy, vous ne vous connecterez pas au système bancaire, ni au profil sur les réseaux sociaux, l'intranet ou votre site personnel, mais si vous ne videz pas le cache, alors vous êtes entre les mains de ceux qui ont forcé vous de télécharger un fichier javascript malveillant. Et si ce fichier se trouve sur la page que vous allez ouvrir après avoir visité le serveur proxy, vous serez piraté.

La diapositive suivante montre le code sur la page du réseau social linkedin.com, où vous pouvez voir certains scripts qui sont chargés en Java, donc si vous utilisez un serveur proxy, nous pouvons créer une charge utile spéciale en téléchargeant ces fichiers JavaScript. Ensuite, ces fichiers seront infectés et dès que vous vous déconnectez du proxy et que vous vous connectez à linkedin.com, la «charge utile» sera exécutée.

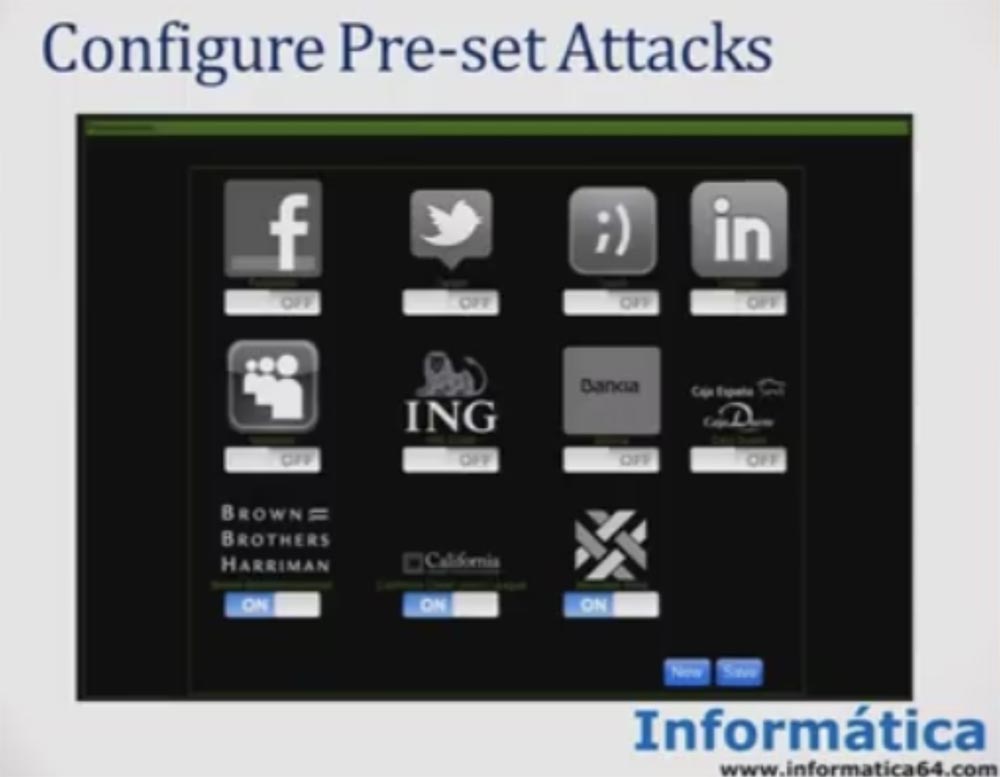

C'est très simple, afin que nous puissions créer des attaques ciblées sur plusieurs sites Web pour collecter les mots de passe des personnes qui ont utilisé notre serveur proxy avant d'utiliser Internet normal et non anonyme.

Pour ce faire, vous devez d'abord choisir un objectif: une banque, un réseau social, un intranet, analyser les fichiers téléchargés sur le site et lancer la «charge utile». Autrement dit, pour infecter et télécharger le fichier infecté pour la cible choisie, et ce sera sur chaque site que la victime visitera à l'avenir.

Maintenant, je veux vous montrer comment nous avons pénétré le système bancaire et montrer à quoi ressemble notre panneau de contrôle. Bien sûr, nous avons éteint notre serveur proxy il y a longtemps, mais pour les conférences BlackHat et DefCon, j'ai créé un nouveau panneau de contrôle. Je n'ai pas hébergé ce proxy sur Internet. Mais après mon reportage sur BlackHat, je ne sais pas pourquoi, quelqu'un l'a posté sur Internet (rires).

Donc, nous avons configuré ce serveur proxy uniquement pour 10 connexions parallèles, et en ce moment, ce matin, je suis prêt à vous montrer tous les bots, tous nos «zombies» pour aujourd'hui, le 28 juillet. Vous voyez ici un grand nombre de robots provenant de différents pays, des États-Unis, du Brésil, etc.

En ce moment, nous collectons beaucoup d'informations de leur part, mais nous ne les utilisons pas, nous ne publions pas ces adresses IP, croyez-moi.

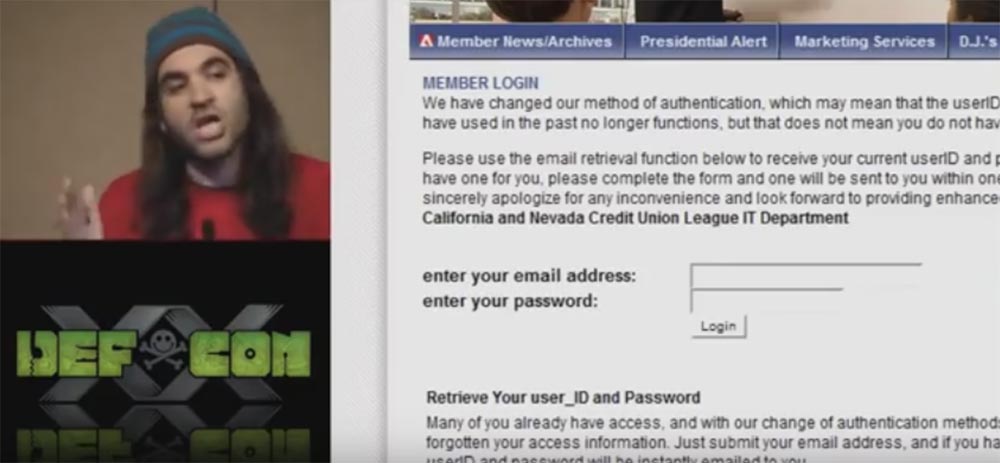

Je veux donc vous montrer la pénétration du système bancaire. Maintenant, je vais vous montrer ce site Web. Il s'agit de la United Credit League of California. Comme vous pouvez le voir, ce site est idéal pour les attaques car il s'agit d'un site Web HTTP.

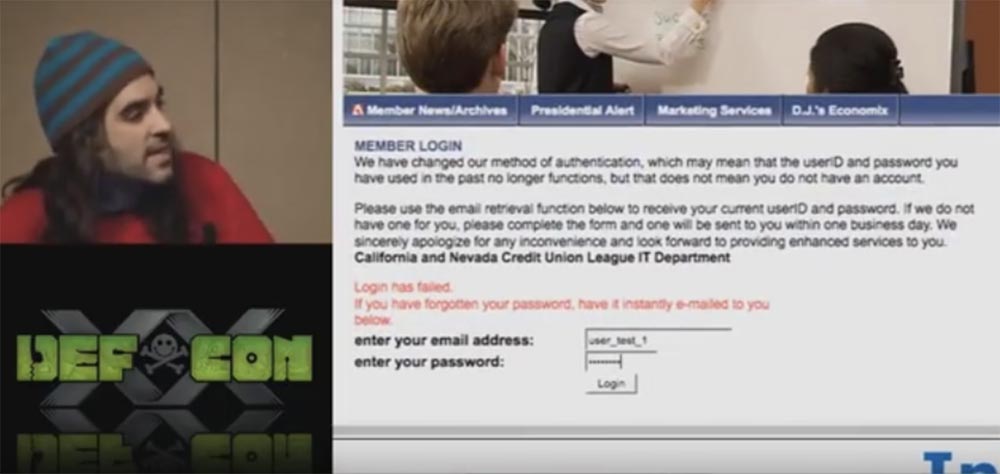

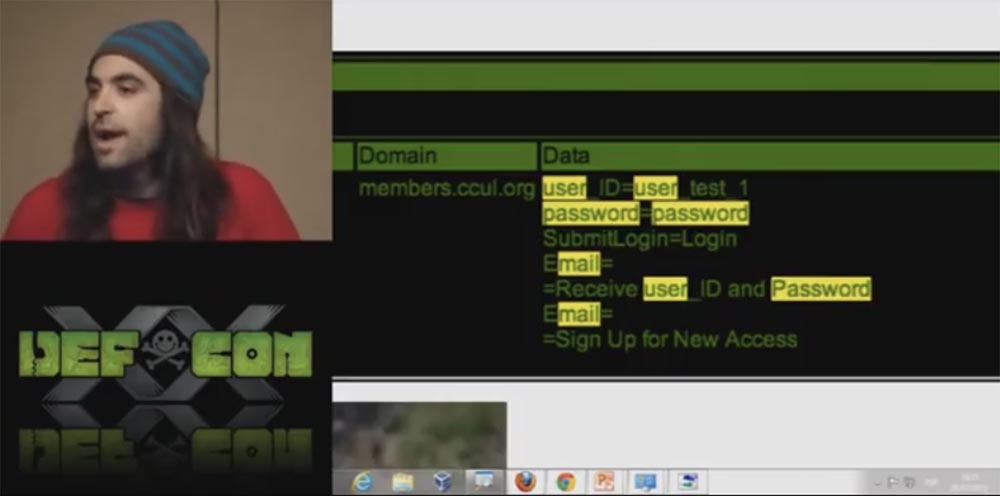

Vous voyez ici le formulaire de connexion utilisateur où vous devez entrer l'adresse e-mail et le mot de passe. Comme nous pouvons très facilement insérer notre fichier JavaScript infecté dans un site HTTP, j'ai «récupéré» le formulaire et extrait les noms d'utilisateur et les mots de passe de ce site.

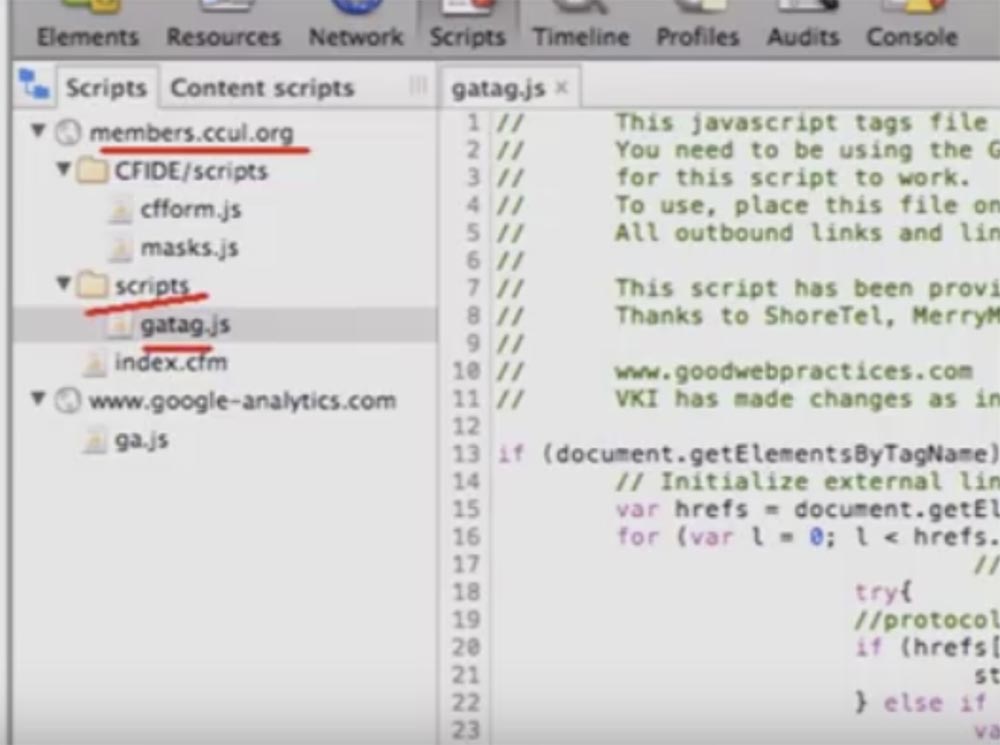

La seule chose que nous devions faire dans le panneau de contrôle de notre serveur proxy était d'analyser la cible et de sélectionner un fichier. Dans notre exemple, il s'agit de la page members.ccul.org et le fichier est le script gatag.js.

J'ai ensuite créé une «charge utile» dans notre panneau de contrôle et créé un préréglage pour le site qui nous intéresse.

Sur la diapositive suivante, vous voyez à quoi ressemble le site cible dans le panneau de configuration - voici une commande pour exécuter une fonction sur l'adresse members.ccul.org pour le script gatag.js qui lancera notre «charge utile».

Ainsi, le gars qui utilise notre serveur proxy pour regarder du porno chargera ce fichier dans le cache. Il peut regarder du porno, pirater des sites, faire n'importe quoi, et en même temps, il chargera ce fichier JavaScript pour une attaque ciblée.

Après s'être déconnecté de notre serveur proxy et avoir sélectionné l'option "Ne pas utiliser de serveur proxy" dans les paramètres réseau de son ordinateur, notre fichier restera dans le cache de son navigateur, car il a déjà été téléchargé avant et n'a pas de date d'expiration.

Une fois que ce type s'est connecté au site cible et a saisi les données des utilisateurs, nous «récupérons» ce formulaire et affichons toutes ces données dans le panneau de contrôle de notre serveur proxy. C'est très simple.

Maintenant, je vais vous donner quelques idées sur les avantages du botnet JavaScript:

- nous ne nous soucions pas des objets pré-mis en cache comme le E-tag ou le délai d'expiration, donc nous ne nous sommes pas battus avec eux;

- Nous ne nous soucions pas des connexions HTTPS sécurisées parce que nous ne voulions pas déclencher d'alarmes ni "déclencher" de certificats d'authentification. En outre, Moxie était trop occupé pour le consulter sur l'utilisation de ces certificats (l'orateur fait référence à Moxie Marlinspike, qui a pris la parole lors des conférences DefCon sur la création de certificats SSL à partir des centres d'autorisation des autorités compétentes);

- il nous a fallu une seule journée pour configurer notre serveur proxy afin qu'il puisse trouver des adresses IP, créer JavaScript et collecter toutes les informations dont nous avons besoin

Maintenant, la question est: combien d'entre vous pensent que des méchants comme les services de renseignement du gouvernement font la même chose sur Internet? La question est, lequel d'entre vous pense qu'un seul serveur proxy garantit la sécurité Internet? Personne ne le pense, non?

Donc, compter sur un serveur proxy pour garantir votre anonymat sur Internet est une mauvaise idée. Mais des milliers et des milliers de sites le disent aux gens - si vous voulez l'anonymat sur Internet, utilisez un serveur proxy. Et ce problème existe depuis très, très longtemps. Alors, rappelez-vous - n'utilisez pas de procurations! Ne croyez pas qu'ils fournissent votre anonymat.

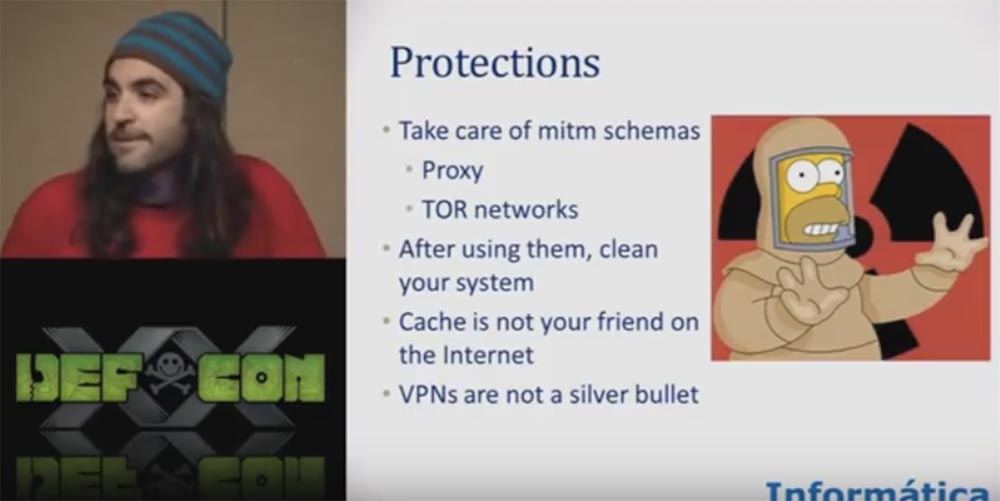

Voici quelques façons de vous protéger.

N'oubliez pas le schéma «l'homme au milieu», car quelqu'un peut configurer votre navigateur selon ses besoins via un serveur proxy. Réfléchissez bien avant d'utiliser un proxy.

Réfléchissez si vous faites trop confiance au réseau TOR. Parce que récemment, nous avons beaucoup entendu parler de faux réseaux TOR et de hacks dans ce réseau.

Après avoir utilisé un réseau anonyme ou un serveur proxy, effacez toutes les informations de votre navigateur reçues des sites, videz le cache et supprimez les cookies.

N'oubliez pas qu'un VPN n'est pas une panacée, car dans ce cas, beaucoup de gens se connectent à ce réseau, puis ils utilisent un serveur proxy, et donc l'infection de votre réseau virtuel peut se produire très facilement, car il y a un échange gratuit de fichiers malveillants et de trafic.

Rappelez-vous encore - le cache n'est pas votre ami, alors traitez-le en conséquence.

Ceci conclut la conversation d'aujourd'hui et je veux vous dire que demain à 17h00, je parlerai sur SkyTalks avec le sujet «Tirez sur le domaine de la prise: DOS bureaucratique». Merci beaucoup!

Merci de rester avec nous. Aimez-vous nos articles? Vous voulez voir des matériaux plus intéressants? Soutenez-nous en passant une commande ou en le recommandant à vos amis, une

réduction de 30% pour les utilisateurs Habr sur un analogue unique de serveurs d'entrée de gamme que nous avons inventés pour vous: Toute la vérité sur VPS (KVM) E5-2650 v4 (6 cœurs) 10 Go DDR4 240 Go SSD 1 Gbps à partir de 20 $ ou comment diviser le serveur? (les options sont disponibles avec RAID1 et RAID10, jusqu'à 24 cœurs et jusqu'à 40 Go de DDR4).

VPS (KVM) E5-2650 v4 (6 cœurs) 10 Go DDR4 240 Go SSD 1 Gbit / s jusqu'en décembre gratuitement en payant pour une période de six mois, vous pouvez commander

ici .

Dell R730xd 2 fois moins cher? Nous avons seulement

2 x Intel Dodeca-Core Xeon E5-2650v4 128 Go DDR4 6x480 Go SSD 1 Gbps 100 TV à partir de 249 $ aux Pays-Bas et aux États-Unis! Pour en savoir plus sur la

création d'un bâtiment d'infrastructure. classe utilisant des serveurs Dell R730xd E5-2650 v4 coûtant 9 000 euros pour un sou?