Jeremy Grossman: Je suis heureux de vous souhaiter la bienvenue à tous et je tiens à dire que nous préparons cette présentation depuis 6 mois, nous nous efforçons donc de partager nos réalisations dès que possible. Je tiens à remercier l'ensemble du personnel de Black Hat pour l'invitation, nous revenons ici chaque année, nous adorons cet événement. Merci pour le chapeau noir! Nous allons essayer de rendre la présentation d'aujourd'hui amusante, mais nous voulons d'abord nous présenter.

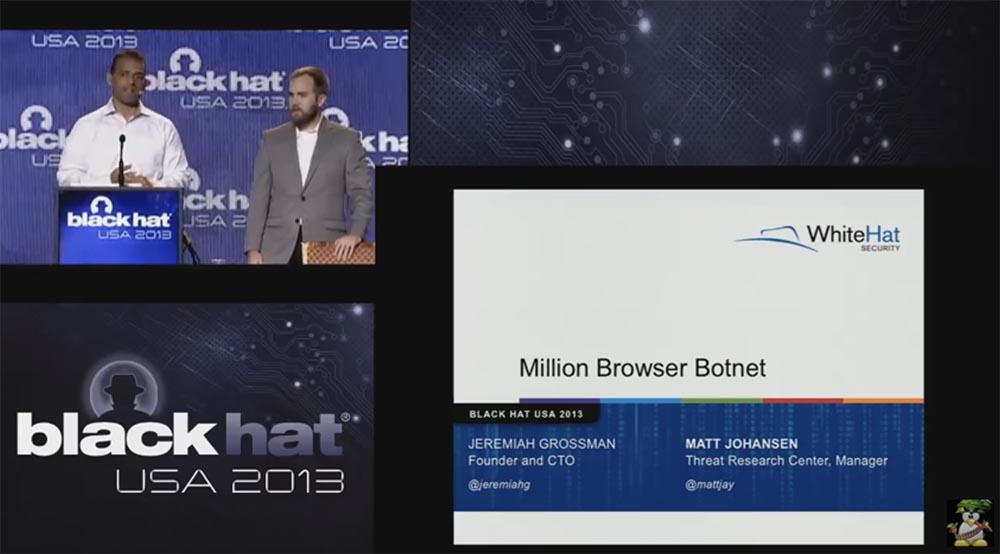

Je suis le fondateur et le directeur du développement de nouveaux produits pour WhiteHat Security, situé à Santa Clara, en Californie. Notre entreprise compte environ 300 employés.

Matt est le directeur général du centre de recherche sur les risques de sécurité. Chez les "à tête blanche", nous nous engageons principalement à pénétrer des sites Web, à y trouver des vulnérabilités et à le faire à grande échelle. Mais nous avons encore du temps pour la recherche, donc aujourd'hui nous allons commencer à pirater les navigateurs et les utiliser pour pirater des sites et vous montrer le cycle complet de la sécurité Web. J'ai parlé pour la première fois ici en 2002. La plupart du temps, je fais des recherches sur le développement et la présentation de nos produits.

Matt Johansson: J'ai de l'expérience en tant que testeur de pénétration (pentester), et j'ai commencé mon travail dans l'entreprise avec des sites de piratage, car avant cela, je dirigeais moi-même l'armée des hackers. Je fais des recherches intéressantes et j'en prends beaucoup pour que vous puissiez me contacter.

Jeremy Grossman: Alors, commençons notre fête. Je ne pense pas qu'il y ait au moins une personne qui n'ait pas accès à Internet aujourd'hui. Peut-être que maintenant vous n'êtes pas connecté à Internet, mais quand vous rentrez chez vous, toutes les personnes présentes ici et toutes les personnes que vous connaissez interagiront avec un navigateur. Ce n'est qu'une partie de notre vie quotidienne, et je vais vous décrire ce que cela signifie, mais Internet est principalement conçu pour fonctionner. Nous ne piratons pas Internet, nous essayons de l'utiliser à nos propres fins.

Lorsque vous visitez une page Web, peu importe le navigateur que vous utilisez - Chrome, Firefox, Safari, IE ou Opera, dans tous les cas, Internet fonctionne de manière à contrôler entièrement votre navigateur lorsque vous êtes sur cette page ou lorsque vous recherchez la suivante. page.

Le JavaScript ou le flash sur cette page peut amener le navigateur à faire n'importe quoi - n'importe quel type de réponse aux demandes vers n'importe où sur Internet ou intranet. Cela comprend CSRF - fausses demandes intersites, XSS - scripts intersites, détournement de clics et de nombreuses autres astuces qui vous permettent de prendre le contrôle du navigateur.

Nous allons maintenant essayer de comprendre ce qu'est la sécurité du navigateur, mais l'idée principale est d'avoir une idée générale du contrôle du navigateur sans utiliser d'exploits zero-day, contre lesquels il n'y a pas de correctifs.

Matt Johanson: Si vous ne savez rien de XSS, vous pouvez nous poser des questions à ce sujet.

Jeremy Grossman: Maintenant, je veux parler brièvement des attaques de navigateur qui utilisent HTML ou JavaScript malveillant: