Sur Habré, ils ont

parlé en détail de la vulnérabilité

CVE-2018-14847 , qui affecte environ 370 000 routeurs MikroTik dans le monde (dont

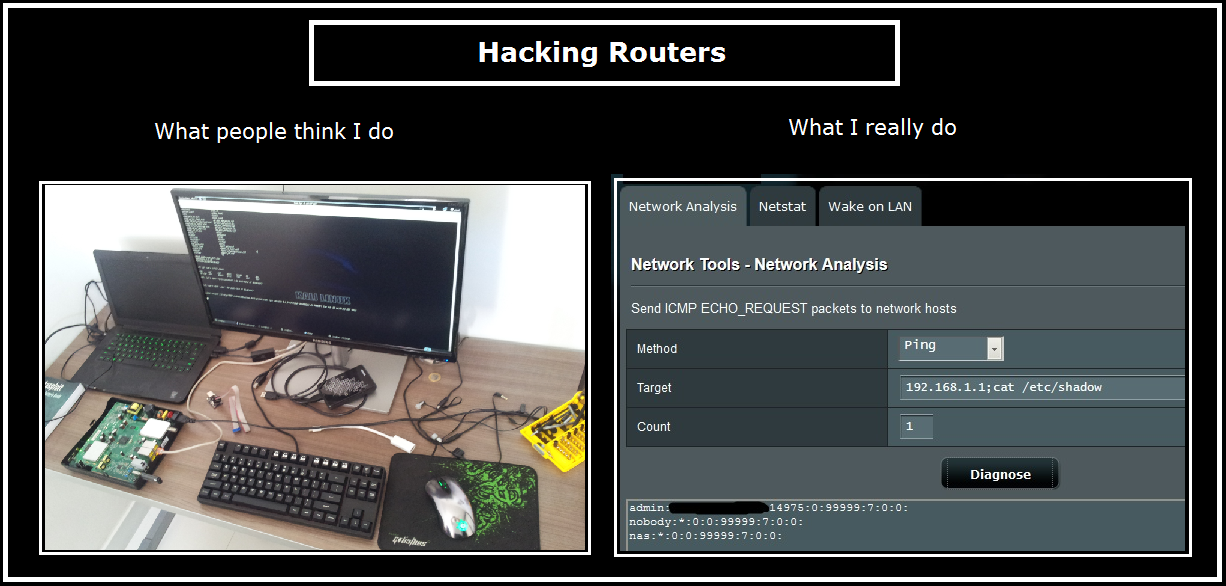

40 000 en Russie) . En bref, la vulnérabilité de MikroTik RouterOS vous permet de lire n'importe quel fichier du routeur à distance sans autorisation spéciale, y compris les mots de passe d'accès mal protégés.

Bien que le correctif ait été publié très rapidement en avril, de nombreux propriétaires de routeurs ne suivent pas les mises à jour. Par conséquent, leurs appareils restent vulnérables et sont inclus dans les botnets IoT utilisés par les attaquants. Au cours des derniers mois, plusieurs cas ont été enregistrés lorsque, via des routeurs MikroTik vulnérables, ils ont

installé des scripts Coinhive pour l'exploration dans un navigateur et configuré une

redirection DNS vers des sites malveillants . La situation s'est aggravée le 5 octobre, lorsqu'un nouvel exploit de

By The Way pour CVE-2018-14847 a été publié.

Mais tous les pirates informatiques ne sont pas prêts à profiter de la nonchalance des utilisateurs et à gagner de l'argent dessus. Certains essaient d'aider. L'autre jour, la populaire publication occidentale

ZDNet a parlé du "mystérieux pirate russophone" qui "s'introduit dans les routeurs et les corrige sans autorisation de l'utilisateur". En fait, nous parlons de l'habrayuzer

LMonoceros , qui peut maintenant être considéré comme une célébrité.

Dans son

dernier article, Alexey a déclaré qu'il avait accès aux routeurs et apportait des modifications à leurs paramètres pour éviter d'autres abus.

Alexey travaille en tant qu'administrateur de serveur. Techniquement, son noble travail relève de plusieurs articles du code pénal, il serait donc prudent de garder l'anonymat. Mais à en juger par cela, il n'est pas trop enthousiaste: selon

ZDNet , le spécialiste «se vantait de son passe-temps sur la plateforme de blog russe». Il est facile de deviner que nous parlons de l'article

«Pourquoi Mikrotik pour les pirates et comment j'ai caché 100 mille RouterOS d'un botnet» , que

LMonoceros a publié sur Habré le 27 septembre 2018.

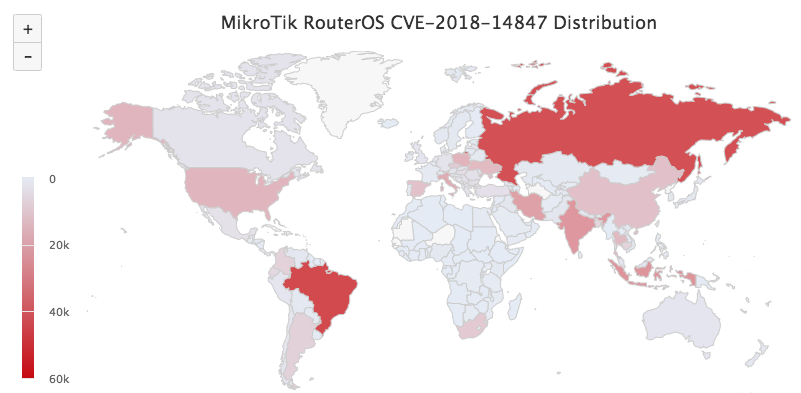

Carte de distribution des appareils vulnérables en septembre 2018, Illustration: Kaspersky Lab

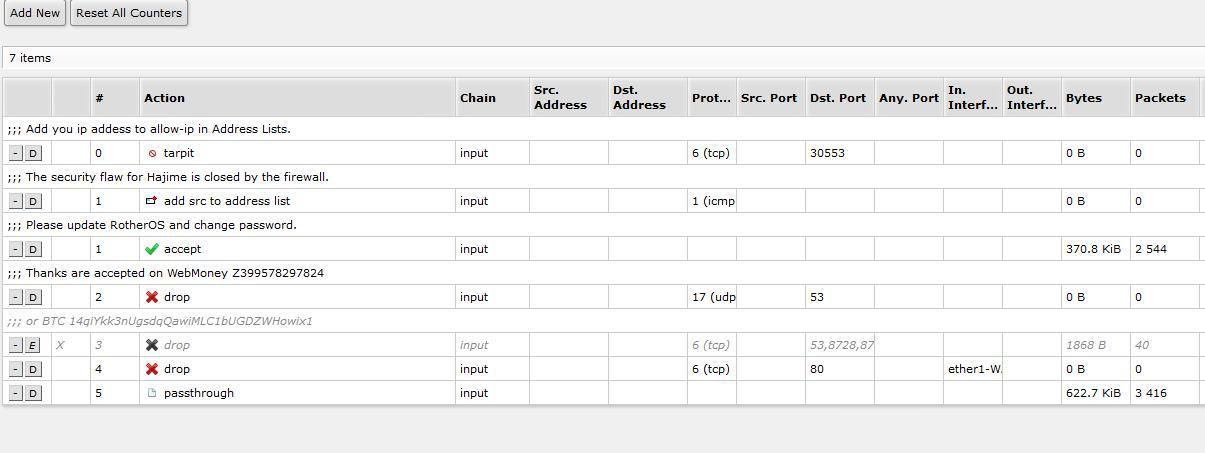

Carte de distribution des appareils vulnérables en septembre 2018, Illustration: Kaspersky LabAlexey dit qu'il a déjà corrigé 100 000 routeurs vulnérables. «J'ai ajouté des règles de pare-feu qui bloquaient l'accès au routeur et non à partir du réseau local», a-t-il écrit. "Dans les commentaires, j'ai écrit des informations sur la vulnérabilité et laissé l'adresse du canal de télégramme

@router_os , où vous pouvez poser des questions." L'instruction sur la configuration d'un pare-feu a également été

publiée précédemment

sur Habré .

Apparemment, cette modification des configs , dont l'administrateur s'est plaint, a été faite par un autre bienfaiteur. Il n'écrit pas l'adresse du canal de télégramme, mais indique le numéro de portefeuille

Apparemment, cette modification des configs , dont l'administrateur s'est plaint, a été faite par un autre bienfaiteur. Il n'écrit pas l'adresse du canal de télégramme, mais indique le numéro de portefeuilleNotez qu'aujourd'hui (15 octobre 2018) il y a déjà 1080 participants sur le canal RouterOs Security. Chaque jour, ils discutent de la situation avec les vulnérabilités de Mikrotiks.

MikroTik est l'une des marques de routeurs les plus populaires à ce jour. Plus de deux millions de routeurs MikroTik fonctionnent dans le monde. Selon certains chercheurs, plus de 420 000 d'entre eux sont désormais impliqués dans les réseaux de zombies IoT et participent à l'exploitation minière.

Malgré la configuration du pare-feu pour plus de 100 000 utilisateurs, Alexei dit que seulement 50 personnes ont contacté via Telegram. Certains ont dit merci, mais la plupart étaient scandalisés.

Les activités techniquement illégales d'Alexey sont dignes de respect, mais il n'est pas le premier à être aussi noble, rappelle

ZDNet . Par exemple, en 2014, un pirate a

eu accès à des milliers de routeurs ASUS et a publié des alertes textuelles sur des ordinateurs avec des dossiers partagés situés derrière ces routeurs, avertissant les utilisateurs de la nécessité de fermer la vulnérabilité.

Fin 2015, le groupe de hackers White Team a

publié un malware Linux.Wifatch qui a fermé les failles de sécurité de divers routeurs basés sur Linux. À un moment donné, le botnet de la White Team est devenu si gros qu'il a commencé à combattre le botnet du tristement célèbre groupe Lizard Squad pour le titre du plus grand botnet sur Internet.

Enfin, tout récemment, en 2018, un pirate inconnu a renommé des dizaines de milliers de routeurs MikroTik et Ubiquiti pour attirer l'attention des propriétaires sur la mise à jour de leurs appareils. Les périphériques sont nommés comme «HACKED FTP server», «HACKED-ROUTER-HELP-SOS-WAS-MFWORM-INFECTED» et «HACKED-ROUTER-HELP-SOS-HAD-DEFAULT-PASSWORD».

Malgré les efforts des nobles pirates, la situation de sécurité des appareils IoT reste déplorable. Mais il est agréable de se rendre compte que grâce à son activité utile, le spécialiste russe

LMonoceros est devenu vraiment célèbre.