Windows 10 a introduit un mécanisme de protection contre les ransomwares appelé accès au dossier contrôlé. Il empêche les programmes inconnus de modifier les fichiers dans les dossiers protégés spécifiés. Chercheur en sécurité de l'information chez Fujitsu System Integration Laboratories Ltd.

découvert un moyen de contourner cette protection avec des injections de DLL.

Quel est le problème

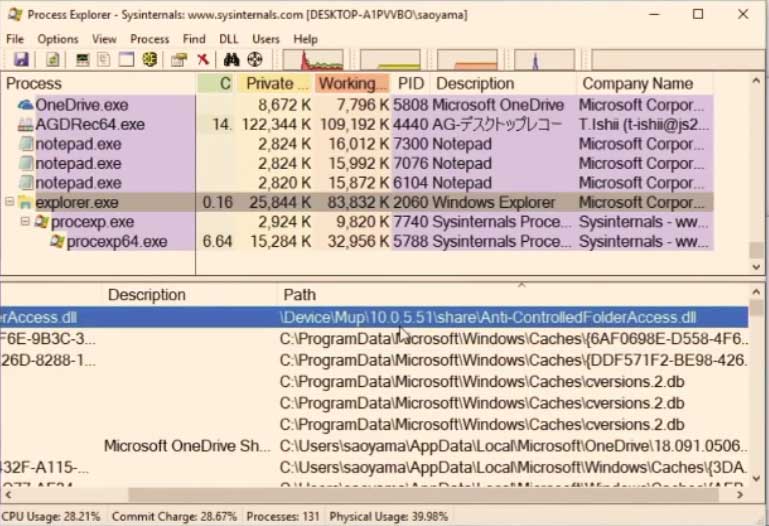

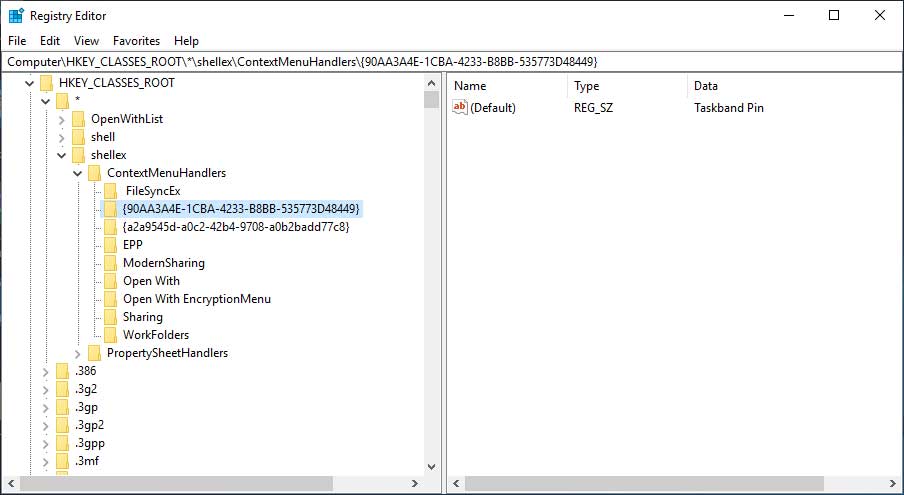

Soya Aoyama a réussi à injecter une DLL malveillante dans l'Explorateur Windows - et explorer.exe figure dans la liste de confiance des programmes d'accès contrôlé aux dossiers. Pour exécuter son plan, le chercheur a utilisé le fait que lorsque vous démarrez explorer.exe charge les DLL trouvées dans la clé de registre HKEY_CLASSES_ROOT \ * \ shellex \ ContextMenuHandlers:

L'arbre HKEY_CLASSES_ROOT est la «fusion» des informations de registre trouvées dans HKEY_LOCAL_MACHINE et HKEY_CURRENT_USER. Lors de l'implémentation d'une telle "fusion", Windows attribue des informations à partir de la priorité HKCU. Cela signifie que si une clé existe dans HKCU, elle aura priorité sur la même clé dans HKLM, et ces données seront versées dans l'arborescence HKEY_CLASSES_ROOT.

Lorsque vous démarrez explorer.exe, Shell32.dll est chargé par défaut, situé dans la clé HKEY_LOCAL_MACHINE \ SOFTWARE \ Classes \ CLSID \ {90AA3A4E-1CBA-4233-B8BB-535773D48449} \ InProcServer32. Pour charger une DLL malveillante dans Explorer, Aoyama a simplement créé la clé HKCU \ Software \ Classes \ CLSID \ {90AA3A4E-1CBA-4233-B8BB-535773D48449} \ InProcServer32 et définissez sa valeur sur la bibliothèque dont il avait besoin.

Après cela, après avoir terminé et redémarré le processus explorer.exe, au lieu de Shell32.dll, le programme a lancé la DLL créée par le pirate.

Aoyama a partagé les résultats de l'étude lors de la conférence DerbyCon:

Comment se protéger

Le chercheur a également constaté que de nombreux antivirus, y compris Windows Defender, Avast, ESET, Malwarebytes Premium et McAfee, ne reconnaissaient pas le modèle d'attaque qu'il avait trouvé.

Dans le même temps, selon Aoyama, les représentants de Microsoft ne croient pas qu'il a découvert la vulnérabilité. Le chercheur a envoyé des informations sur ses conclusions à la société, mais là, on lui a dit qu'il n'avait pas droit à des récompenses et qu'ils ne publieraient pas de correctif, car un attaquant avait besoin d'accéder à l'ordinateur de la victime et, une fois exécuté, les droits d'accès n'étaient pas dépassés.

Cependant, en combinaison avec d'autres vulnérabilités, le vecteur d'attaque découvert par Aoyama peut être intéressant pour les attaquants. Fondamentalement, l'infrastructure des grandes entreprises est construite sur Windows. Sachant cela, les attaquants développent des outils spéciaux pour les attaques sous ce système d'exploitation.

Demain 18 octobre à 14h00 , des experts du PT Expert Security Center analyseront trois outils de piratage qui vous permettront de développer rapidement une attaque dans l'infrastructure Windows: impacket, CrackMapExec et Koadic. Les étudiants apprendront comment ils fonctionnent, quelle activité ils créent dans le trafic réseau et, surtout, comment détecter leur application à temps. Le webinaire sera intéressant pour les employés de SOC, les équipes bleues et les services informatiques.

Pour participer, vous devez vous inscrire .