Tous les personnages sont fictifs, tous les matchs avec de vraies sociétés sont complètement aléatoires!

Quels sont les problèmes de sécurité des réseaux d'entreprise les plus courants? La réponse à cette question n'est pas si simple. Mais nous pouvons partager certaines statistiques que nous avons obtenues en effectuant des audits de sécurité réseau à l'aide de

Check Point Security CheckUP . Nous avons déjà publié une série d'articles sur

ce qu'est Security CheckUP et comment le mener . Le premier didacticiel vidéo a même expliqué pourquoi vous en auriez besoin. Le nombre de contrôles que nous avons effectués dépasse depuis longtemps la centaine. Pendant tout ce temps, des statistiques ont été accumulées sur les problèmes de sécurité réseau les plus courants qui peuvent être détectés à l'aide de Security CheckUP. Les menaces décrites ci-dessous étaient présentes dans presque toutes les entreprises (certaines en ont plus, d'autres en ont moins).

1) Les employés utilisent un VPN et un proxy

Dans les entreprises modernes, il ne reste presque plus de «balises» qui ne peuvent utiliser Internet Explorer et aller que vers des sites marqués d'un signet. Les utilisateurs sont devenus plus avancés et vous ne surprendrez personne avec le mot VPN, Proxy, Anonymizer, etc. Comme le montrent les résultats de CheckUP, presque toutes les entreprises ont des employés qui utilisent Tor, Betternet, Freegate, etc. Ils sont utilisés pour contourner les écluses de Roskomnadzor, ou pour contourner les écluses de l'entreprise elle-même (aller jouer au poker ou regarder une vidéo pour adultes). Bloquer cela sans avoir de solution de classe NGFW sur le périmètre est presque impossible.

Quel est le danger d'utiliser un VPN?

La chose la plus dangereuse à propos de l'utilisation d'un VPN n'est pas le fait que les utilisateurs peuvent contourner le blocage. Le principal problème est que le trafic chiffré passera par le périmètre du réseau. Même si vous avez un très bon périphérique de pointe avec les fonctions d'Anti-Virus et d'IPS, vous ne pouvez tout simplement rien vérifier. Grâce au canal crypté, vous pouvez «faire glisser» tout ce que vous voulez, y compris les fichiers de virus (l'utilisateur lui-même peut ne pas soupçonner qu'il télécharge quelque chose de mauvais). Un problème similaire avec le trafic HTTPS. Nous l'avons décrit dans l'une des leçons «

Check Point au maximum ». Si vous n'utilisez PAS l'inspection SSL à la périphérie du réseau, vous avez un énorme trou de la taille de la bande passante du canal Internet.

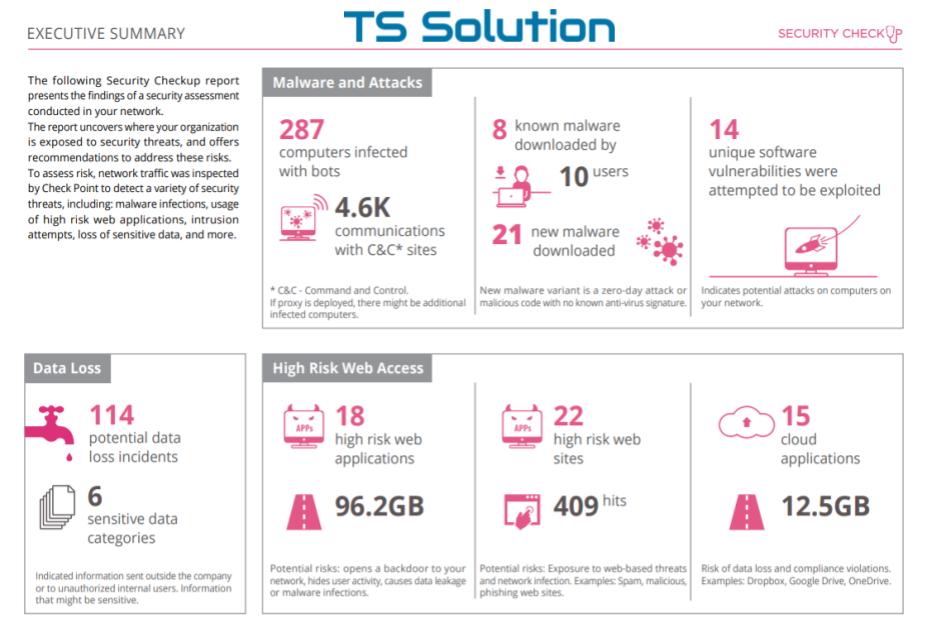

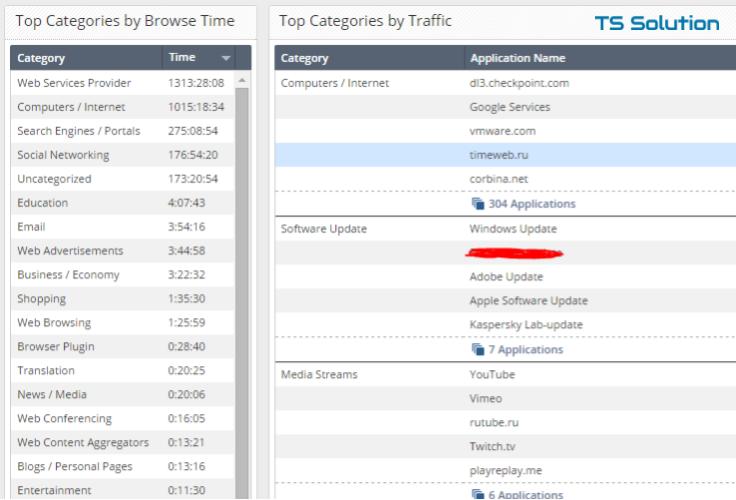

Exemple de rapport

C’est une surprise pour de nombreux responsables de la sécurité que tant de personnes utilisent des anonymiseurs sur leur réseau et qu’un trafic important les traverse. Ce qui s'est passé à l'intérieur de ces canaux ne pourra pas être découvert.

2) Torrents

Pour être honnête, j'ai été surpris lorsque j'ai reçu des statistiques similaires. Dans presque toutes les entreprises, le téléchargement via torrent (ou d'autres applications p2p) a été constaté. De plus, les volumes de trafic téléchargé évoluent simplement. Un de nos clients a constaté que les utilisateurs avaient téléchargé 2 To en une semaine! Il semblerait que tout le monde dispose depuis longtemps d'un accès Internet à domicile et à très haut débit. Pourquoi télécharger des torrents au travail?

Quel est le danger d'utiliser des torrents?

Le problème principal est l'énorme charge sur la bande passante du canal Internet. Souvent, cela affecte négativement le travail des applications commerciales, telles que la téléphonie IP, les ressources cloud de l'entreprise (CRM, e-mail), etc. De plus, lors de la planification de l'achat d'un pare-feu sur le périmètre du réseau, beaucoup choisissent une solution basée sur les statistiques de charge de canal disponibles. Nous avons examiné la charge moyenne de l'ordre de 400 Mbit / s au cours du mois dernier, ce qui signifie que le pare-feu devrait être pris plus puissant, et donc plus cher. Seulement maintenant, si vous bloquez tout le trafic «gauche», vous pouvez économiser considérablement sur l'achat de NGFW.

De plus, presque tous les fichiers téléchargés via torrent sont téléchargés en plusieurs parties. Et cela rend très difficile la vérification du trafic par des systèmes tels que Anti-Virus ou IPS.

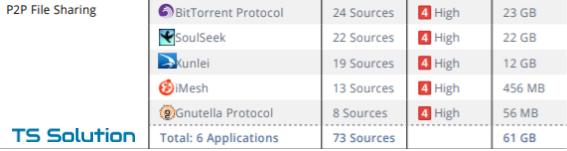

Exemple de rapport

3) Botnets

Dans 90% des cas, il a été possible de détecter des ordinateurs infectés faisant partie de réseaux de zombies. Formellement, un ordinateur infecté ne doit pas interférer avec le travail de l'utilisateur. Les fichiers ne sont pas supprimés, ni cryptés, aucune information n'est fusionnée. Cependant, il existe un «petit» utilitaire sur l'ordinateur qui «frappe» tout le temps au centre de commande et attend les instructions. Il convient de reconnaître qu'il existe également de faux positifs lorsque Check Point définit le trafic légitime comme un botnet. Chaque incident nécessite un examen attentif.

Pourquoi les ordinateurs bots sont-ils dangereux?

Les ordinateurs infectés peuvent vivre sur votre réseau pendant des années. Ils ne vous feront peut-être pas de mal, mais il est tout à fait impossible de prédire ce qu'ils pourront faire «un beau jour». Ils recevront une commande pour télécharger le virus de chiffrement et infecter l'ensemble du réseau.

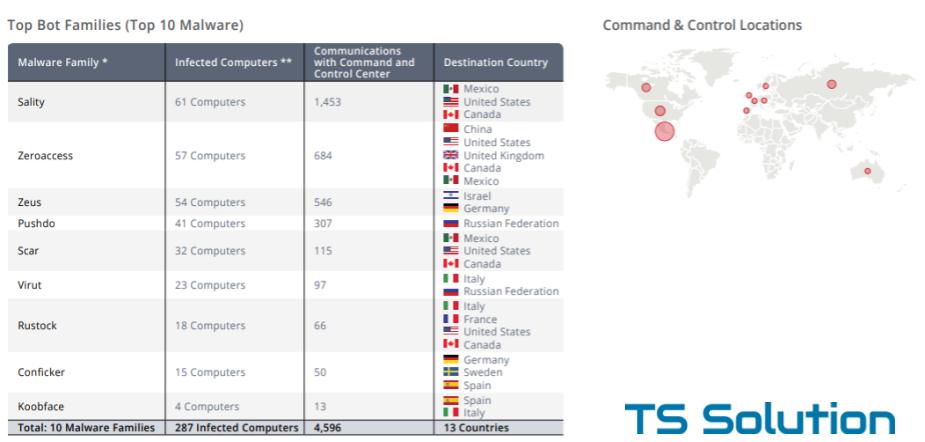

Exemple de rapport

4) Utilitaires d'accès à distance

Un autre incident désagréable. La grande majorité des entreprises montrent des personnes qui utilisent des utilitaires d'accès à distance à leurs ordinateurs de travail (TeamViewer, RDP, LogMeIn, etc.). Bien que personne ne garantisse que cet accès à distance est utilisé par les employés eux-mêmes. Il s'agit peut-être d'anciens employés ou d'une entreprise virale.

Pourquoi les utilitaires d'accès à distance sont-ils dangereux?

En plus du problème de l'accès non autorisé au réseau, il y a encore une chose - le transfert de fichiers. C'est particulièrement "triste" de voir quand un trafic décent - des gigaoctets - est pompé à travers ces sessions à distance! La plupart des utilitaires d'accès à distance chiffrent leurs connexions, il est donc impossible de savoir ce qui est téléchargé ou téléchargé. Mais dans l'ensemble, il s'agit d'un large canal de fuites possibles d'informations sur l'entreprise.

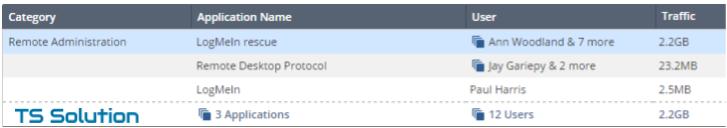

Exemple de rapport

5) Porno et autres «divertissements»

Aussi surprenant que cela puisse paraître, les gens regardent vraiment des vidéos pour adultes au travail. De plus, le volume de trafic est incroyable. Dans l'une des vérifications, nous avons constaté que pendant deux semaines, un employé de la société a «regardé» du porno à 26 gigaoctets.

Qu'est-ce que le porno dangereux au travail?

La question semble très drôle. Si vous ne tenez pas compte des normes morales et éthiques, le problème est probablement un peu différent - les utilisateurs consacrent beaucoup de temps au divertissement. YouTube, réseaux sociaux, messageries instantanées. Tout cela n'est manifestement pas propice à la productivité (même si l'on peut argumenter ici aussi). En général, avec CheckUP, vous pouvez voir qui passe du temps et quoi.

Exemple de rapport

6) Virus dans le courrier

CheckUP vous permet de vérifier non seulement le trafic des utilisateurs, mais également tout le courrier entrant. Et ce n'est pas seulement une vérification du spam, mais aussi une vérification des pièces jointes (doc, pdf, zip, etc.) et des liens dans le corps du message. De plus, la configuration de la vérification est assez simple. Le serveur de messagerie est configuré pour transmettre des copies de toutes les lettres directement à Check Point, sur lequel s'exécute MTA (Mail Transfer Agent). Sur Exchange, cela peut être fait en utilisant une copie carbone aveugle (Cci). Le principal avantage de cette vérification est que nous vérifions les lettres déjà après les solutions anti-spam existantes du client. Et quelle surprise ce client éprouve lorsqu'il découvre que des e-mails malveillants passent toujours, et en assez grand nombre. C'est-à-dire dans la plupart des cas, on découvre que les moyens actuels de protéger le trafic de messagerie ne peuvent pas faire face.

Quel est le danger des virus dans le courrier?

Question stupide. Selon des rapports récents, le courrier électronique est toujours en tête dans la diffusion de virus aux utilisateurs. De plus, le malware peut être soit un fichier joint soit un lien vers une ressource (lecteur Google, disque Yandex, etc.). Check Point vous permet de mettre en œuvre une analyse plus approfondie de ces choses en utilisant les technologies SandBlast (nous ne décrirons pas ce que c'est, ce n'est pas à ce sujet).

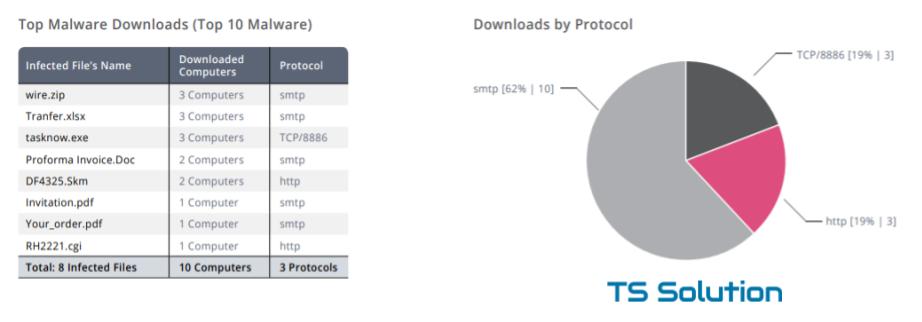

Exemple de rapport

Comme vous pouvez le voir, le trafic SMTP prévaut parmi les virus. De plus, les virus ne sont pas seulement des fichiers exe, mais aussi des documents .doc ou .pdf ordinaires que les utilisateurs ouvrent généralement sans crainte.

7) Phishing

Presque chaque CheckUP détecte des utilisateurs qui cliquent sur des liens de phishing. Office 356, paypai, sbenbank, fasebook, appie, ... Les exemples de sites de phishing peuvent durer indéfiniment. De manière générale, la direction des attaques de phishing connaît une augmentation sans précédent. Il est compréhensible pourquoi inventer des virus délicats et lutter avec des techniques de protection, si vous pouvez simplement tromper un utilisateur crédule. Une personne restera toujours le maillon faible de la sécurité de l'information d'une entreprise.

Quel est le danger du phishing?

On peut dire que le phishing est un problème personnel pour les utilisateurs. Eh bien, ils vont leur voler de l'argent de la carte, la prochaine fois ils seront plus intelligents. Cependant, les données d'entreprise peuvent être volées par phishing! Adresses postales, mots de passe, documents importants. Il convient de noter que les utilisateurs aiment très souvent utiliser des mots de passe d'entreprise pour s'inscrire sur des sites publics (réseaux sociaux, trackers torrent, etc.). Pourquoi se souvenir d'un tas de mots de passe quand vous pouvez en utiliser un partout?

Exemple de rapport

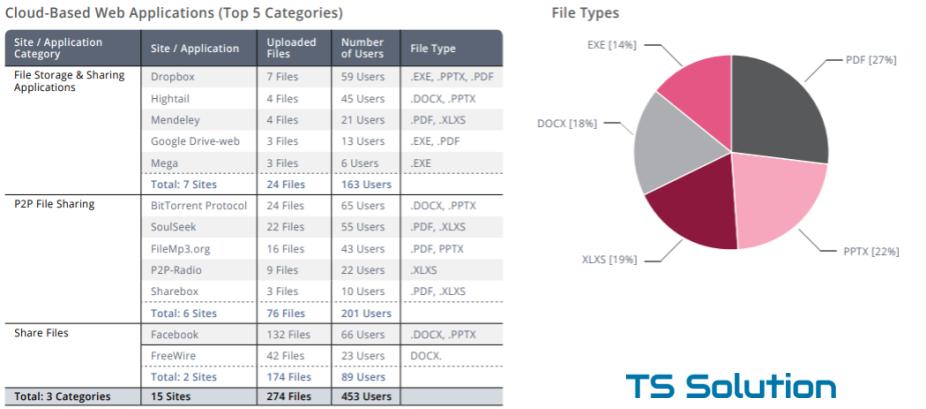

8) Téléchargez sur le cloud à partir du réseau d'entreprise

Un autre gros problème de sécurité est le stockage dans le cloud. Dropbox, GoogleDrive, lecteur Yandex, etc. Tout le monde utilise ces services sans exception. Mais c'est une chose de savoir que quelqu'un l'utilise peut-être sur le réseau d'entreprise, et c'est une autre chose de voir que des gigaoctets de trafic transitent par ces canaux. Dans 80% des cas, nous avons constaté un problème similaire avec les sociétés auditées.

Quel est le danger de ce téléchargement?

Tout est évident ici. Quelqu'un peut fusionner des données d'entreprise. Et si vous n'avez pas de solutions DLP, il est impossible de voir exactement ce qui «fusionne». Cependant, non seulement le téléchargement vers ces ressources cloud est dangereux. Pas moins dangereux et téléchargez! Les pirates sont habitués depuis longtemps à utiliser des stockages de fichiers publics pour propager des virus.

Exemple de rapport

Ce n'est qu'un exemple. En Russie, des choses comme Yandex.Disk, Cloud.Mail.ru, OneDrive, etc. sont plus courantes. L'image ci-dessus montre uniquement le nombre de fichiers, mais des statistiques sur les volumes peuvent également être affichées:

D'autres problèmes

Nous n'avons répertorié que les problèmes les plus courants pouvant être détectés à l'aide de Check Point Security CheckUP. On les retrouve dans presque tous les audits. Mais il y a beaucoup plus de problèmes et il y en a beaucoup plus graves:

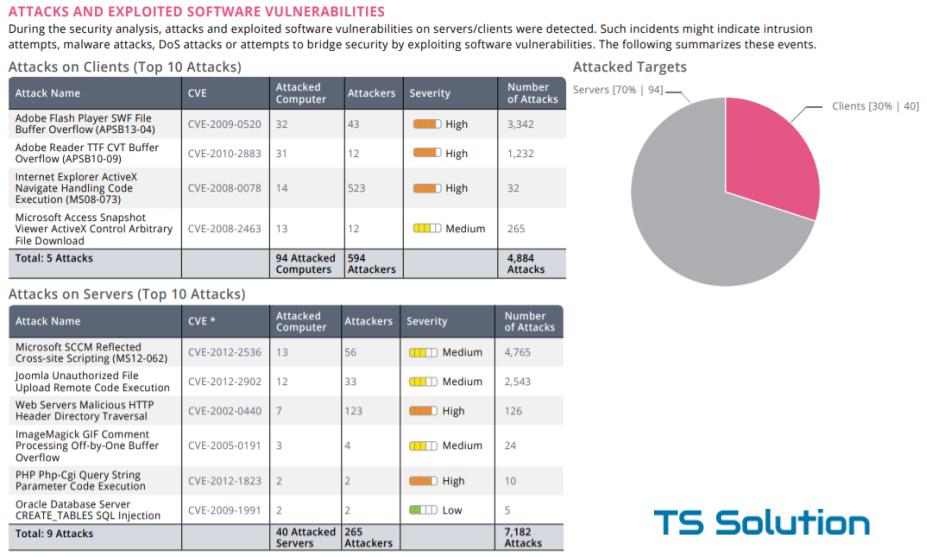

Exploiter les attaques

De plus, non seulement les ordinateurs des utilisateurs, mais aussi les serveurs de l'entreprise peuvent attaquer.

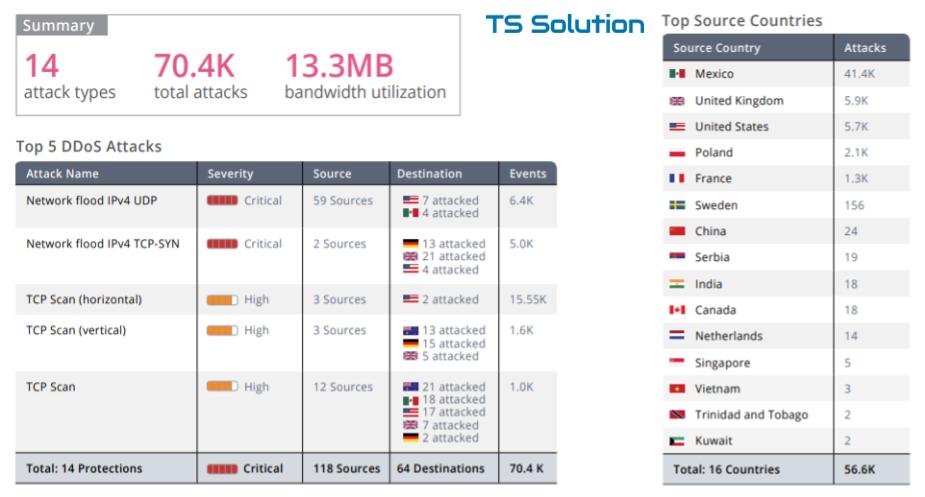

DDoS aux ressources de l'entreprise

Bien sûr, il existe également des incidents de téléchargement de virus (y compris 0 jour) que les outils de protection actuels ne détectent pas. Des problèmes similaires sont également très courants. Mais ils sont plus complexes dans leur architecture et nécessitent toujours une étude plus détaillée (au final, personne n'a annulé les faux positifs).

Conclusion

Avec cela, nous mettrons fin à nos petits problèmes de sécurité typiques du TOP-8. La principale chose

à retenir est que

la sécurité de l'information n'est pas un résultat, mais un processus continu . Et à cet égard, Check Point Security CheckUP fournit de très bonnes (mais pas complètes!) Analyses pour votre sécurité. Et le fait que cet audit puisse être réalisé gratuitement fait de CheckUP presque la meilleure solution dans son domaine.

Informations supplémentaires sur Security CheckUP.