Aujourd'hui, les réseaux Wi-Fi sans fil sont utilisés presque partout: en raison de la facilité d'utilisation du réseau, de la mobilité élevée des utilisateurs et du faible coût d'installation, cette technologie devient de plus en plus souvent une composante obligatoire non seulement des réseaux domestiques, mais aussi des réseaux d'entreprise. Dans le même temps, comme toute technologie de transfert de données, le Wi-Fi à usage non sécurisé comporte certaines menaces. Un attaquant, utilisant des paramètres de point d'accès incorrects ou la négligence de l'utilisateur, peut intercepter les données personnelles de l'utilisateur, mener une attaque sur son appareil ou pénétrer le réseau interne de l'entreprise.

Dans le cadre de l'étude, une analyse de sécurité du réseau invité de notre société, USSC-Guest, a été réalisée. Les tests ont été effectués selon le modèle d'un intrus externe, c'est-à-dire sans accès direct au réseau sélectionné, donc l'objectif principal d'un attaquant éventuel était d'obtenir un mot de passe pour s'y connecter.

Il convient de noter que la connaissance du mot de passe permettra à l'attaquant d'intercepter et de décrypter les données transmises sur le réseau, ainsi que de créer un faux point d'accès avec le même nom et la même méthode de connexion.

Le balayage initial des émissions sans fil a montré que l'algorithme WPA2 avec la technologie WPS désactivée est utilisé pour crypter les données transmises dans le réseau à l'étude. Au moment de la rédaction du présent document, WPA2 est l'algorithme le plus sécurisé pour protéger les réseaux sans fil et ne contient pas de vulnérabilités qui permettent à un attaquant de révéler un mot de passe dans un délai raisonnable. L'attaque appelée «KRACK», connue en 2017, n'a pas de mise en œuvre pratique ouverte. Deux scénarios d'attaque techniques restent disponibles pour l'attaquant: intercepter les paquets liés à l'authentification du client (prise de contact, prise de contact) avec une énumération supplémentaire du mot de passe dans le dictionnaire, et créer un faux point d'accès avec une attaque parallèle par déni de service sur un point d'accès réel.

Dictionnaire brute force attack

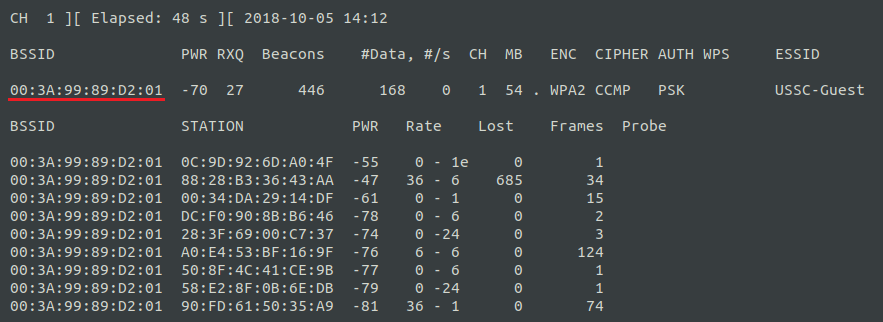

Afin de pouvoir intercepter les paquets associés à l'authentification client en direct, il est nécessaire de régler d'abord la carte réseau sur l'état "moniteur" - un état dans lequel la carte reçoit tous les paquets passant à sa fréquence dans la plage visible. Après cela, l'attaquant devient disponible avec des informations détaillées sur les points d'accès visibles et les clients actifs:

Figure 1. Résultat de l'analyse sans fil

Figure 1. Résultat de l'analyse sans filVous pouvez voir que depuis le bureau dans lequel les tests ont été effectués, deux points d'accès portant le nom "USSC-Guest" ont été trouvés. Pour mener l'attaque, un point d'accès avec une adresse MAC de 00: 3A: 99: 89: D2: 01 a été choisi comme le plus fréquemment utilisé dans la plage disponible:

Figure 2. Adresses MAC des utilisateurs du point d'accès sélectionné

Figure 2. Adresses MAC des utilisateurs du point d'accès sélectionnéQuelque temps après le début de l'analyse du réseau, une connexion a été établie pour un nouveau client, grâce à laquelle il a été possible d'intercepter les paquets d'authentification nécessaires. En témoigne la ligne "Poignée de main WPA: 00: 3A: 99: 89: D2: 01":

Figure 3. Le résultat de l'interception des paquets d'authentification

Figure 3. Le résultat de l'interception des paquets d'authentificationEnsuite, une tentative a été faite pour sélectionner un mot de passe pour les dictionnaires les plus populaires ("rockyou", "top-wpa-passwords" et un ensemble de mots de passe numériques). À la suite d'une attaque de recherche dans le dictionnaire, il n'a pas été possible de trouver le mot de passe pour la connexion. Dans le même temps, l'attaquant refusera très probablement de déterminer le mot de passe par une recherche exhaustive, car cette méthode lui prendra, au mieux, plusieurs années.

Créer un faux point d'accès

La mise en œuvre de ce scénario s'est déroulée en deux étapes:

- créer un faux point d'accès portant le même nom que le point d'accès attaqué, mais sans avoir besoin de saisir un mot de passe pour se connecter,

- mener une attaque par déni de service contre le point d'accès faisant l'objet de l'enquête.

Pour les utilisateurs, il semblait que le réseau invité USSC-Guest, auquel ils étaient déjà connectés, avait disparu de la liste des réseaux disponibles, et le même était apparu, mais sans authentification:

Figure 4. Résultat d'une attaque par déni de service contre le point d'accès faisant l'objet de l'enquêteLors de la connexion à un faux point d'accès, l'utilisateur était toujours invité à entrer le mot de passe pour WPA2. Ici, par exemple, il a cherché des utilisateurs iOS:

Figure 5. L'offre de saisir le mot de passe après la connexion au faux point d'accèsÉtant donné que le faux point d'accès était entièrement contrôlé par l'attaquant, toutes les données envoyées sur le réseau sans fil ont pu être interceptées et analysées par lui. Ainsi, par exemple, le mot de passe qui devait être entré dans le formulaire indiqué a été envoyé directement au serveur de l'intrus éventuel. Il a été supposé que l'utilisateur, se connectant à un faux point d'accès, considérerait cela comme un changement dans la méthode de connexion et entrerait les données nécessaires.

Les tests ont été effectués en semaine, de 12 à 15 heures. Pendant ce temps, quatre appareils différents ont été connectés au faux point d'accès, mais le mot de passe n'a pas été entré. D'autres tests ont été interrompus en raison du fait que le réseau invité faisant l'objet de l'enquête pourrait être nécessaire pour résoudre des problèmes opérationnels et devrait fonctionner normalement. Un attaquant, à son tour, avec une telle attaque pourrait paralyser complètement le fonctionnement d'un réseau sans fil spécifique et, après un certain temps, obtenir le mot de passe requis.

Conclusion

Selon les résultats de l'analyse de l'un des points d'accès du réseau invité USSC, il n'y a eu aucun problème dans les paramètres de sécurité: un algorithme WPA2-CCMP fiable avec un mot de passe fort est utilisé pour crypter les données transmises, la technologie WPS est désactivée. Malgré le fait que, si nécessaire, un attaquant peut arrêter le réseau sans fil et créer un faux point d'accès, pour implémenter cette attaque, l'attaquant devra se trouver à portée du réseau sans fil (par exemple, un étage plus bas), ce qui réduit considérablement la portée de ses recherches et complique l'attaque. .

À la fin de l'article, nous mettons en évidence les principales recommandations sur l'utilisation des réseaux Wi-Fi sans fil:

- pour assurer la sécurité des données transmises sur un réseau sans fil, utilisez le cryptage WPA2-CCMP avec un mot de passe fort (un mot de passe à un seul chiffre n'est pas fort),

- si possible, ne vous connectez pas aux réseaux Wi-Fi ouverts, même si leur nom vous semble vrai: ils peuvent être exploités ou même complètement contrôlés par un attaquant. Si ce n'est pas possible, utilisez un VPN,

- Les réseaux Wi-Fi fermés peuvent également être contrôlés par un attaquant. Si vous n'êtes pas sûr d'une connexion sécurisée, utilisez un VPN,

- lors de l'utilisation de réseaux sans fil, faites toujours attention au type de connexion utilisé par le navigateur: HTTP ou HTTPS. Sécurisé est le dernier type de connexion - HTTPS.

Publié par: Dmitry Morozov, Analyste adjoint, Centre analytique, UTSB LLC