Lorsque vous choisissez quelque chose pour vous-même - vous essayez de choisir le meilleur (de préférence pas très cher, bien sûr, mais quelque chose de bien). Et vous essayez de le choisir vous-même. Personne ne peut croire un mot - seulement une expérience personnelle, une vérification et des tests. Et, vraiment, parfois, vous pouvez obtenir des résultats incroyables, semble-t-il, à partir de choses très ordinaires. Incroyable à la fois dans le mauvais et dans le bon sens.

Cet article décrit une partie du test comparatif de deux points d'accès sélectionnés pour des cas spécifiques. Tous ceux qui sont intéressés - une soudure sous le chat.

Modèles de points:

Zyxel NWA1123-AC PRO et

Ubiquiti UniFi AP AC PROLes deux points sont de la même gamme de prix et sont conçus pour résoudre les mêmes problèmes.

Pour les équipements auxiliaires utilisés lors des tests:

Le serveur iperf est un ordinateur de bureau classique avec une carte réseau gigabit. Rien de spécial.

Le client wi-fi est le deuxième ordinateur portable hp probook 430 g4. Avec un module wi-fi capable de 5 GHz.

Routeur - c9 arcer.

La topologie du banc de test est aussi simple que possible:

Test fonctionnel

Tout ce qui tombe entre nos mains, nous courons selon le protocole standard. Nous avons certains développements sur lesquels nous nous appuyons. Certains points varient d'un savoir à l'autre, mais la fonctionnalité de base reste pratiquement inchangée quelle que soit la tâche. Il y a des points critiques, dont l'absence met immédiatement fin à l'utilisation de tels appareils sur le réseau (par exemple, s'il n'y a pas de ssh ou de snmp), et il y a des points optionnels, dont la présence sera un plus pour l'appareil lors de la synthèse des résultats du test. Par exemple, la présence d'un port de console. Il y a - eh bien, non - eh bien, pas vraiment ce que je voulais.

En parlant de consoleChez Zyxel, l'accès au port de la console est transmis.

C'est sans aucun doute un plus. Sur Ubiquiti, le port de la console est au même endroit que la plupart des fabricants (ce qui n'est absolument pas surprenant - beaucoup le font, mais il n'y a même pas de jambes):

Vous pouvez organiser un holivar séparément sur le sujet suivant: «sur un appareil normal, l'accès au port de la console ne devrait pas être nécessaire en principe», mais je suis enclin à croire qu'il sera meilleur et inutile que, du coup, il sera nécessaire et il n'est pas là ( comme avec la contraception).

Certains points seront monnaie courante, mais, malheureusement, ils doivent vraiment être vérifiés. Plus d'une ou deux fois, il y avait des appareils dans lesquels la spécification déclarait la prise en charge d'une fonctionnalité particulière et ces cases à cocher de paramètres sont même présentes dans la webcam, mais elles ne fonctionnent pas.

Par exemple, hiérarchiser le trafic. Vous activez la coche nécessaire dans les paramètres, vous commencez à collecter des paquets par l'analyseur de trafic, et dans eux, en fait, rien n'a changé dans les en-têtes. C'est triste.

Dans ce cas, les deux points ont fait un excellent travail. Il n'y a aucune réclamation et toute la fonctionnalité requise était implémentée. Même en quelque sorte ennuyeux. Ce n'est pas un choix de segment bas où vous pouvez voir le "défaut de segmentation" de nslookup'a (oui, il y a des endroits comme ça).

Liste fonctionnelle1. Prise en charge multi-SSID. La possibilité de lever au moins deux réseaux avec un SSID différent + la possibilité de lever un réseau caché.

2. Prise en charge 802.11i (sécurité, prise en charge du cryptage AES).

3. Prise en charge de 802.11q (la capacité de transmettre du trafic balisé).

3. Prise en charge de la gestion vlan.

4. La possibilité de changer la force du signal de l'émetteur radio.

5. Prise en charge de QOS et 802.1p (la possibilité de hiérarchiser le trafic).

6. Possibilité de limiter le nombre maximum de clients connectés au point d'accès.

7. Gestion des points via telnet / ssh / webGUI.

8.Supporte la surveillance et la gestion du point d'accès via snmp.

9. La capacité de travailler des points dans un mode centralisé / autonome.

10. Prise en charge de la découverte LLDP.

11. Le point possède un journal interne des événements système et la possibilité d'envoyer des journaux à un serveur distant.

12. La présence d'un analyseur de trafic interne au point (facultatif et facultatif, mais présent aux deux points).

13. La présence de l'analyseur de spectre et la capacité de détecter des points d'accès travaillant à côté d'autres points.

Après avoir vérifié les fonctionnalités principales, il ne serait pas mauvais de trouver quelque chose d'intéressant. Il est nécessaire de vérifier non seulement la présence d'une certaine fonctionnalité, mais également l'absence de "superflu".

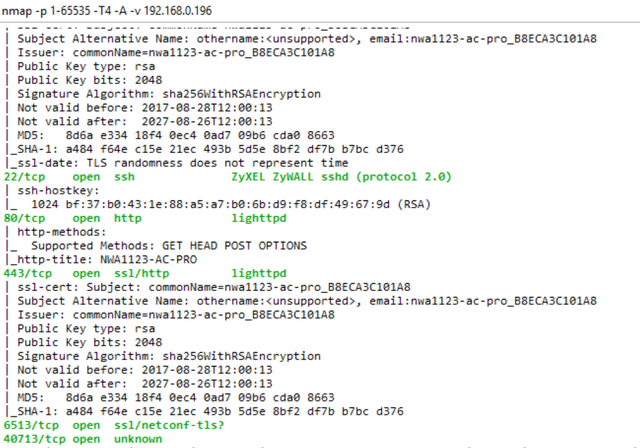

Nous exécutons nmap sur les deux points:

Zyxel

Ensuite, le 21ème port ouvert pour ftp n'est pas apparu à l'écran.

Aux deux points, ssh est ouvert, ce qui est bien. Sur Ubiquiti, seul ssh n'est rien de plus. Seulement hardcore. Sur Zyxel - ftp, ssh, http (ensemble standard) et quelque chose d'inconnu sur 40713 / tcp.

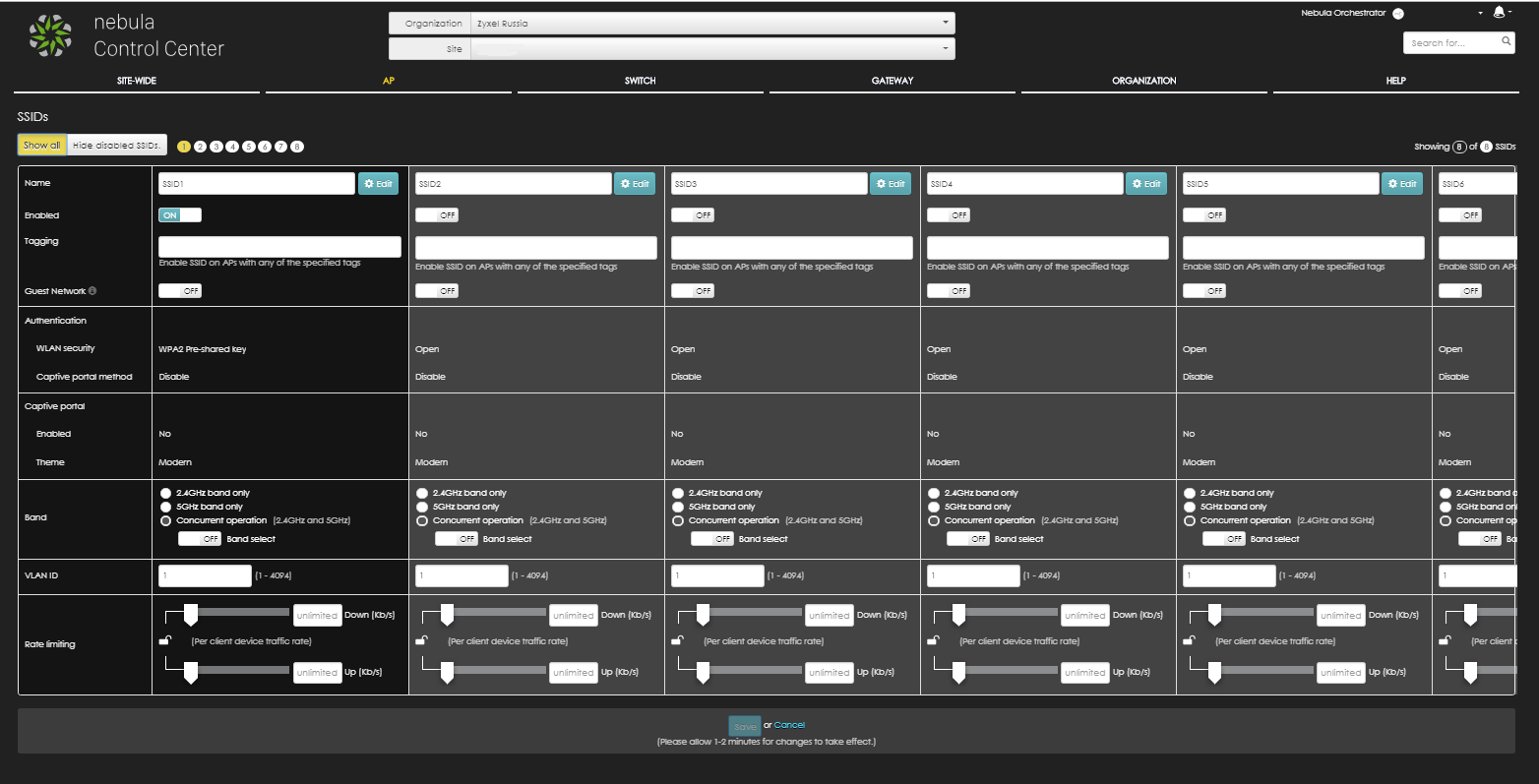

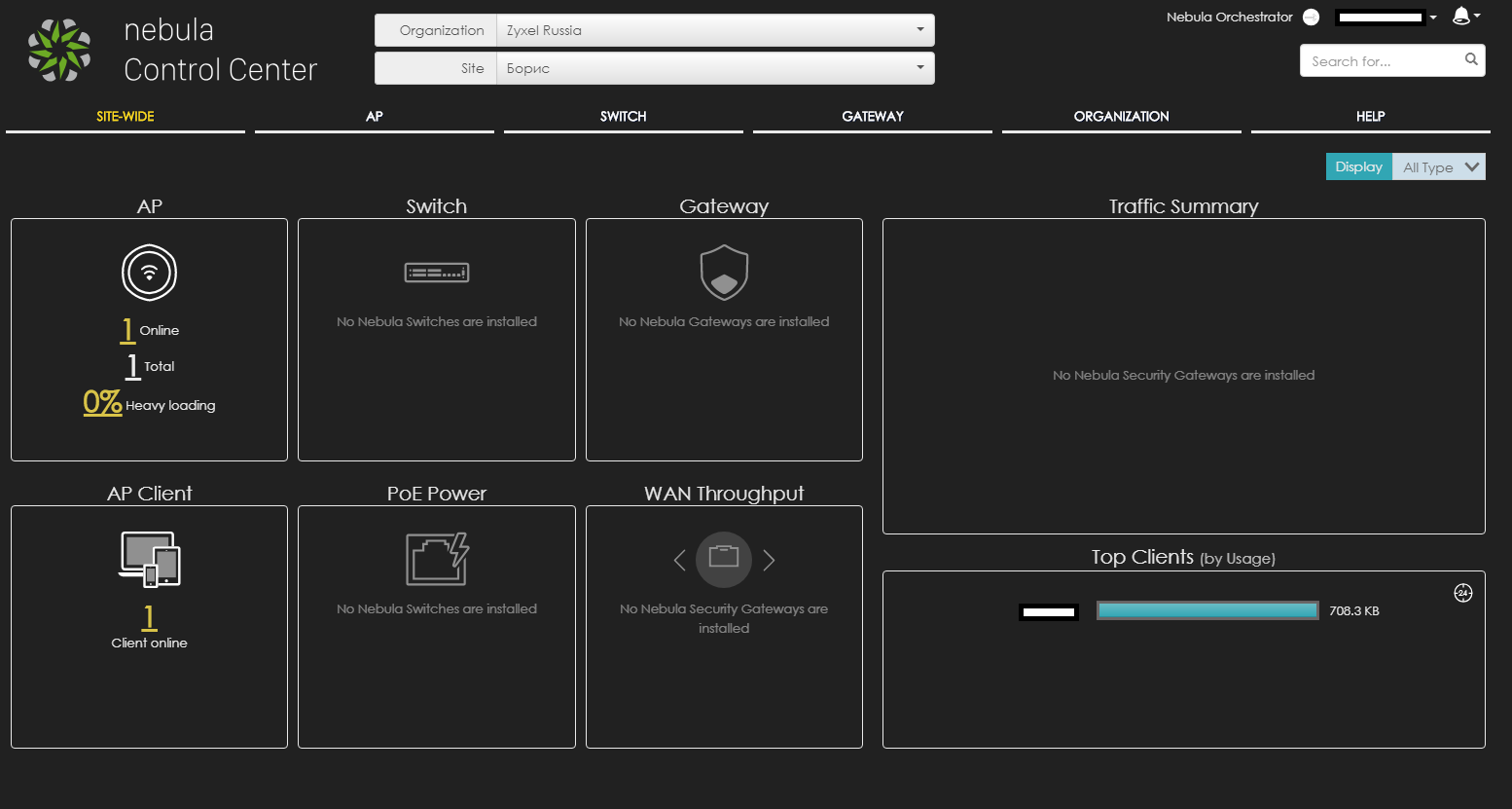

Comme il s'est avéré plus tard, il s'agit d'un service centralisé de gestion des points d'accès (non seulement eux, mais aussi le reste des équipements disponibles) via le cloud Nebula. En général, je l'aimais encore plus que la webcam du point lui-même. Quelques captures d'écran à comprendre approximativement (l'échelle sur la première est spécialement considérablement réduite pour que tout rentre):

Le login et le mot de passe par défaut pour Zyxel ne sont spécifiés nulle part sur le point, ils ont donc simplement utilisé une méduse (utilitaire standard pour la brute dans Kali linux). Nous avons obtenu une paire de nom d'utilisateur / mot de passe - 'admin / 1234', et d'Ubiquiti nous connaissons déjà les logos standard sous la forme de 'ubnt / ubnt'.

Il s'est avéré qu'à ce point Ubiquiti il n'y a pas de serveur web. Absolument. Gestion uniquement via le contrôleur et un utilitaire spécial. Le dossier / www est simplement vide et rien ne tourne sur le port 80/8080. Mais ici au moins la busybox standard (et assez gratuite sur les commandes), contrairement à Zyxel. Il y a un pas à gauche, un pas à droite - exécution.

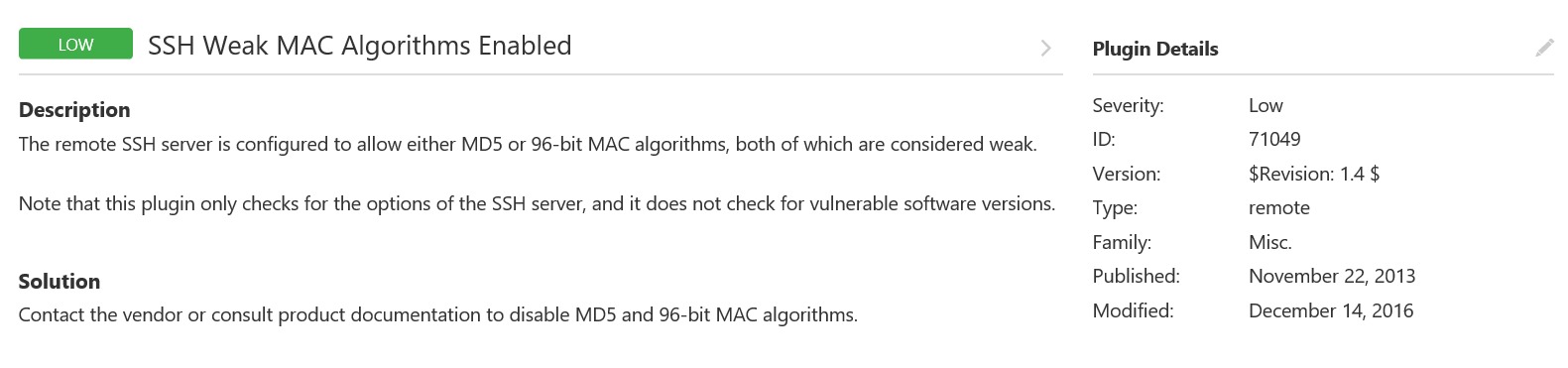

Les deux points sont passés par un scanner de vulnérabilité (Nessus). Il n'a rien montré de supercritique. Voici les résultats et une description détaillée de ce qui est trouvé.

192.168.0.196 - Zyxel

192.168.0.126 - Ubiquiti

Ubiquiti:

Un et non critique. Considérez - n'a rien trouvé.

Zyxel:

Ici, c'est plus intéressant, en bref: l'utilisation d'anciennes versions non sécurisées de SSL et de la communauté snmp publique standard qui, dans les paramètres, devrait être modifiée immédiatement, au démarrage.

tyk- Le service distant accepte les connexions chiffrées à l'aide de SSL 2.0 et / ou SSL 3.0. Ces versions SSL sont affectées par plusieurs erreurs cryptographiques.

- Le certificat de serveur X.509 ne peut pas être approuvé. La chaîne de certificats X.509 pour ce service n'est pas signée par une autorité de certification reconnue. Si l'hôte distant est un hôte public, cela annule l'utilisation de SSL, car n'importe qui peut mettre en place un homme au milieu de l'attaque contre l'hôte distant.

- La transmission IP est activée sur l'hôte distant. Un attaquant pourrait l'utiliser pour router des paquets via un hôte et potentiellement contourner certains pare-feu / routeurs / filtrage NAC.

- Communauté snmp par défaut (publique).

- Le démon SNMP répond avec plus de données à la requête GETBULK avec plus que la valeur normale pour max-répétitions. Un attaquant distant pourrait utiliser ce serveur SNMP pour mener une attaque de déni de service distribué déployée sur un hôte distant arbitraire.

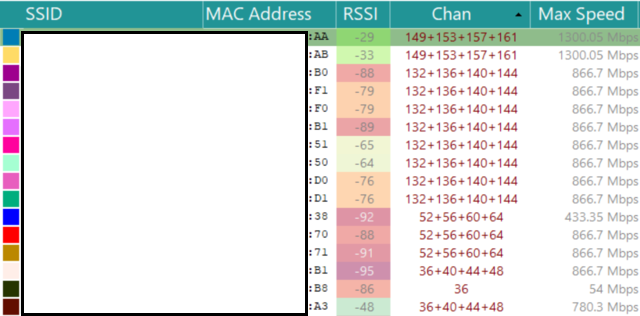

Test de charge

Voyons d'abord les réseaux autour. Nous ne regarderons que la gamme 5 GHz. Pour la numérisation, j'ai utilisé de l'acrylique, les points eux-mêmes s'ouvraient un par un, afin de ne pas interférer les uns avec les autres. De plus, pour la pureté de l'expérience, j'ai également désactivé l'adaptateur de routeur.

En conséquence, plus tard, j'ai dû effectuer plus de tests, mais dans un endroit différent et plus paisible, car dans le premier cas, le réseau d'entreprise d'une personne a été déployé à partir d'un très grand nombre de points, sur une très large gamme de canaux (vous pouvez voir dans les captures d'écran ci-dessous que beaucoup ne s'intégraient pas).

Le trafic a été poursuivi par iperf, en 5 threads. Au début, j'ai testé pendant 60 minutes, mais j'ai ensuite réalisé que ce n'était pas entièrement informatif et j'ai laissé une charge pendant 4 heures.

Qu'est-ce qui en est arrivé ci-dessous dans les spoilers:

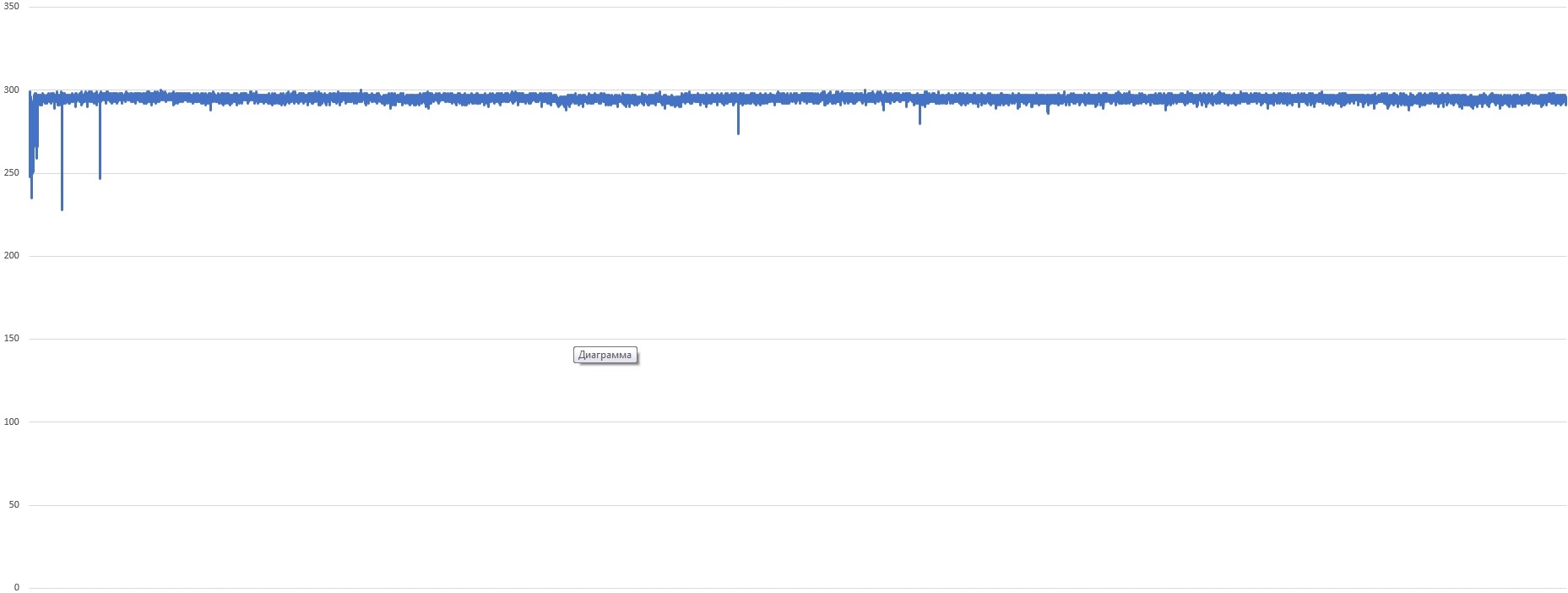

Ubiquiti

Valeur maximale: 300 Mbps (repose contre ce plafond et ne pose plus de problèmes)

Valeur minimale: 228 Mbps

Moyenne: 296,5 Mbps

C est la stabilité. Bonne connexion uniforme tout au long du temps. Il y a des prélèvements à court terme, mais ils sont insignifiants.

Statistiques sur le temps de travail:

(CPU jaune, bleu - mémoire + trafic)

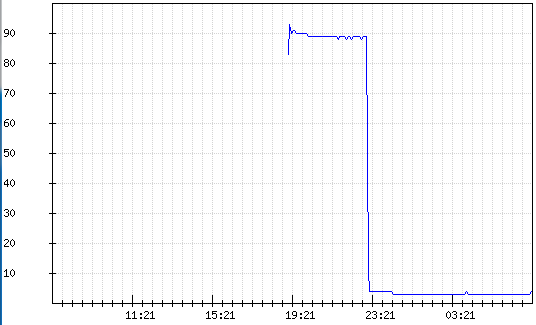

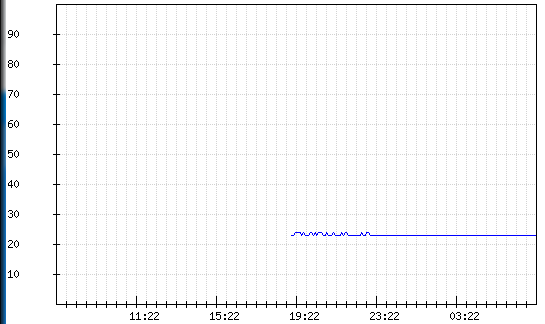

Zyxel

Valeur maximale: 584 Mbps

Valeur minimale: 324 Mbps

Moyenne: 426 Mbps

Mais la charge CPU était un peu surprise:

Au début du test, la charge a bondi à 91%. Je n'ai pas remarqué de problèmes particuliers lors de l'utilisation du point à ce moment: le point ne s'est pas réchauffé, la webcam n'a pas pris de retard, il n'y a pas eu de perte de paquets.

Le test visait les performances maximales possibles et, bien que ce ne soit pas une situation tout à fait standard, lorsqu'une énorme quantité de trafic est conduite sur une longue période de temps, nous avons un tel cas. (Accès à des serveurs avec beaucoup de données pour les clients "mobiles") Je pense que le test a été réussi. En tout cas, la question a été posée par le support de Zyxel et nous négocions actuellement sur cette situation.

Statistiques CPU / mémoire:

Résumé

Pour résumer le résultat intermédiaire, je peux dire que le point Zyxel semble beaucoup plus attractif en termes d'utilisation pour les tâches dont nous avions besoin. Avec une gamme fonctionnelle relativement identique, le choix sera toujours pour la stabilité sur une longue période de temps et, bien sûr, les performances.

Malheureusement, il est impossible de tout couvrir complètement avec des tests de laboratoire, d'émuler toutes les situations possibles qui peuvent survenir en production et de tout prévoir. Par conséquent, les deux points attendront certainement des tests sur le terrain dans des réseaux aussi proches que possible des conditions de combat.