Illustration de thehackernews.com

Illustration de thehackernews.comSignal a gagné en popularité après être devenu

le «messager préféré» d'

Edward Snowden . En 2015, il a

déclaré qu'il utilise quotidiennement l'application Signal pour communiquer avec les journalistes.

Le messager Signal est positionné comme un moyen particulièrement sûr d'échanger des informations qui utilise un cryptage de bout en bout, ce qui devrait exclure l'accès des tiers au contenu de la correspondance. Cependant, il s'est avéré que, dans certaines situations, tous les efforts pour crypter les informations de signal sont vains.

Le signal n'était initialement disponible que sous forme d'application pour téléphone mobile, mais la commodité nécessitait une version de bureau, qui est finalement apparue comme une

extension pour Chrome. Depuis fin octobre 2017

, une nouvelle version d'une application autonome ne dépendant pas du navigateur est

mise à la disposition des utilisateurs. À partir de ce moment, l'extension pour Chrome a reçu le statut de

fin de vie , et au moment de la publication de cet article, son support expire dans moins d'un mois. C'est là que commence la triste histoire.

Faites-le une fois

Le chercheur en sécurité de l'information, Matthew Sueish, a partagé la découverte que l'un des messagers cryptographiques les plus sécurisés a «planté» un cochon impressionnant chez ses utilisateurs. Signal messenger en cours de migration de l'extension pour Chrome vers un client de bureau à part entière

exporte les messages des utilisateurs vers des fichiers texte non chiffrés.

Matthew Sewish a découvert ce bug dangereux en travaillant sur macOS lorsqu'il a mis à jour Signal. Les journalistes de

BleepingComputer sont allés plus loin et ont découvert que le même problème se manifestait dans Linux Mint.

Lors de l'exportation de boîtes de dialogue sur un disque, Signal forme des dossiers séparés nommés par le nom et le numéro de téléphone des contacts. Tout le contenu de la boîte de dialogue est stocké au format JSON en texte brut. Le programme n'affiche aucun avertissement indiquant que les informations sont déchiffrées et stockées sur le disque. Ce moment est la clé de la menace de fuite de données confidentielles.

Le pire dans cette situation est que les messages non chiffrés restent sur le disque même après la fin de la mise à niveau, et vous devrez les supprimer manuellement, si, bien sûr, l'utilisateur devine même ...

Faites deux

Mais cela ne suffisait pas! Le deuxième problème dans Signal Desktop a été révélé par un autre chercheur, Nathan Soche.

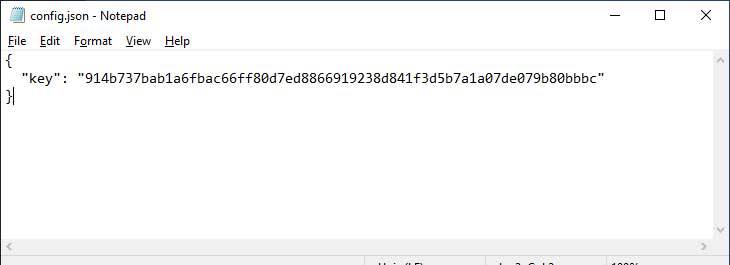

Nathan Söchi a appris que lors de l'installation de Signal Desktop, une base de données

db.sqlite chiffrée est

créée avec une archive de messages utilisateur. La clé de chiffrement de la base de données est générée par le messager sans interaction de l'utilisateur et est utilisée chaque fois que vous devez lire la base de données avec l'archive des messages. Qui aurait pensé que la clé est stockée localement et en texte clair? Cette clé se trouve sur le PC dans le

fichier% AppData% \ Signal \ config.json et sur le Mac dans

~ / Library / Application Support / Signal / config.json .

Faites trois, signalez que la flamme bleue brûle!

Apparemment, les problèmes avec Signal ne s'arrêtent pas là. Par exemple, un autre expert, Keith McCammon, souligne que Signal Desktop fait un mauvais travail de suppression des pièces jointes des messages "disparus".

La fonction de message «disparaissant» a été conçue par les développeurs de Signal comme une couche de sécurité supplémentaire, mais en réalité elle ne fonctionne pas de manière très fiable. Selon McCammon, toutes les pièces jointes restent sur le lecteur des utilisateurs de Signal même après avoir été supprimées.