Habr, ceci est une transcription des performances de CTO Qrator Labs Tyoma ximaera Gavrichenkova au RIPE77 à Amsterdam. Nous n'avons pas pu traduire son nom en russe tout en conservant le sens, et avons donc décidé d'aider Habr à entrer sur le marché anglophone et à tout laisser tel quel.

Ceci est une citation d'un de mes groupes préférés. Dave Gahan de Depeche Mode est la preuve vivante que vous pouvez dire le mot «mauvais» 65 fois en 5 minutes tout en restant une rock star. Voyons voir si je réussis.

Savez-vous que les gens adorent la géographie?

Tout cela, vous savez, des cartes à la mode et des plans architecturaux.

C'est peut-être la principale raison pour laquelle, en lisant la

section sur la sécurité de StackExchange, je rencontre constamment la même approche pour prévenir les cyberattaques.

Supposons que nous, en tant qu'entreprise, n'attendions pas les utilisateurs chinois de l'Inquisition,

pah . Pourquoi ne restreignons-nous pas simplement l'accès à partir de leurs adresses IP? Nous ne sommes finalement pas Facebook et nos services ne sont disponibles que dans un nombre limité de régions. Et, en fait, Facebook n'est pas non plus disponible en Chine, pourquoi devrions-nous nous inquiéter?

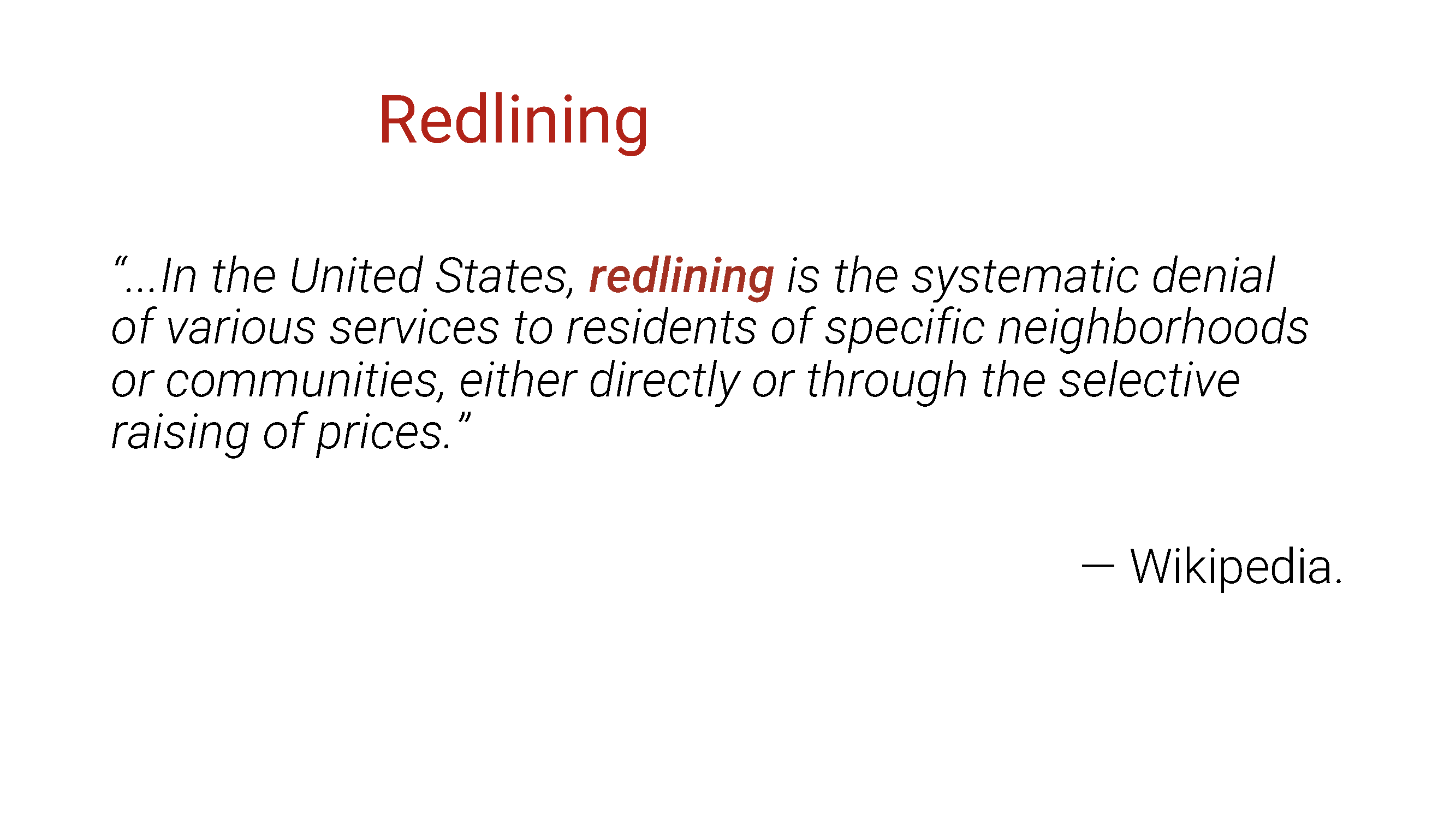

En dehors du monde des technologies de l'information, une technique similaire est parfois appelée

redlining . L'essence de ce phénomène est la suivante.

Supposons que vous soyez le directeur d'une flotte de taxis ou d'une pizzeria. Vous avez accumulé certaines statistiques selon lesquelles, dans certaines zones de la ville, votre courrier pourrait être volé, ou il est fort probable que votre voiture soit rayée. Eh bien, vous rassemblez tous les employés, tracez une ligne rouge épaisse sur le plan de la ville et annoncez que vous ne fournissez plus de services en dehors de la frontière rouge. (En raison des caractéristiques structurelles de la plupart des villes américaines, cela équivaut d'ailleurs à un déni de services sur une base ethnique et est considéré comme un gros problème.)

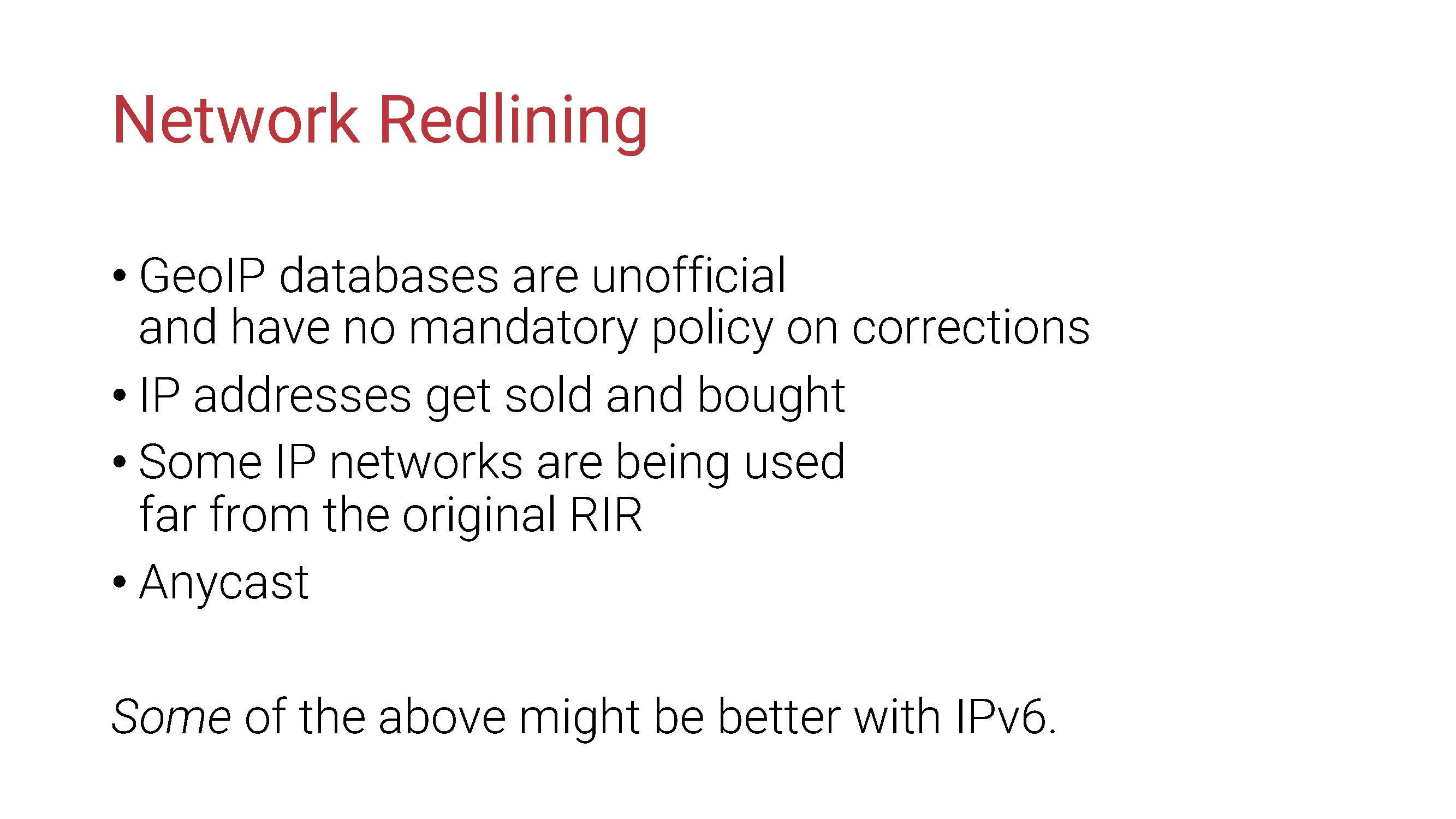

Nous pouvons faire de même avec les adresses IP, non? Toute adresse IP appartient à n'importe quel pays, par conséquent, il existe une base de données officielle gérée par l'IETF et RIPE, confirmant l'attribution de chaque adresse IP.

Faux!

Si nous nous limitons uniquement aux aspects techniques, alors, pour le moment, la première chose qui me vient à l'esprit est que les géobases sont des produits commerciaux de sociétés commerciales, chacune collectant des données de sa propre manière, souvent pas complètement claire. Ces produits peuvent être utilisés pour des études statistiques ou autres, cependant, fournir un large public d'un service de production basé sur un tel produit est une idiotie absolue pour d'innombrables raisons.

Le concept de «propriété» d'une adresse IP n'existe pas du tout. Une adresse IP n'est pas un numéro de téléphone; un registraire régional ne les transfère pas à la propriété, ce qui est explicitement écrit dans ses politiques. S'il existe une entité dans le monde à laquelle les adresses IP «appartiennent», c'est bien l'

IANA , pas un pays ou une entreprise.

En guise de remarque, le processus de protection de (votre) droit d'auteur est devenu parfois compliqué.

Bien sûr, une partie de cela (bien que pas du tout) pourrait s'améliorer avec l'avènement d'IPv6. Cependant, nous parlons maintenant d'attaques DDoS; l'ère des vrais DDoS IPv6 n'est pas encore arrivée et, à mesure que nous acquérons de l'expérience, des situations complètement différentes peuvent survenir. En général, il est encore trop tôt pour y penser.

Mais revenons à DDoS: que faire si nous savons avec certitude que le côté éloigné fait quelque chose de clairement malveillant?

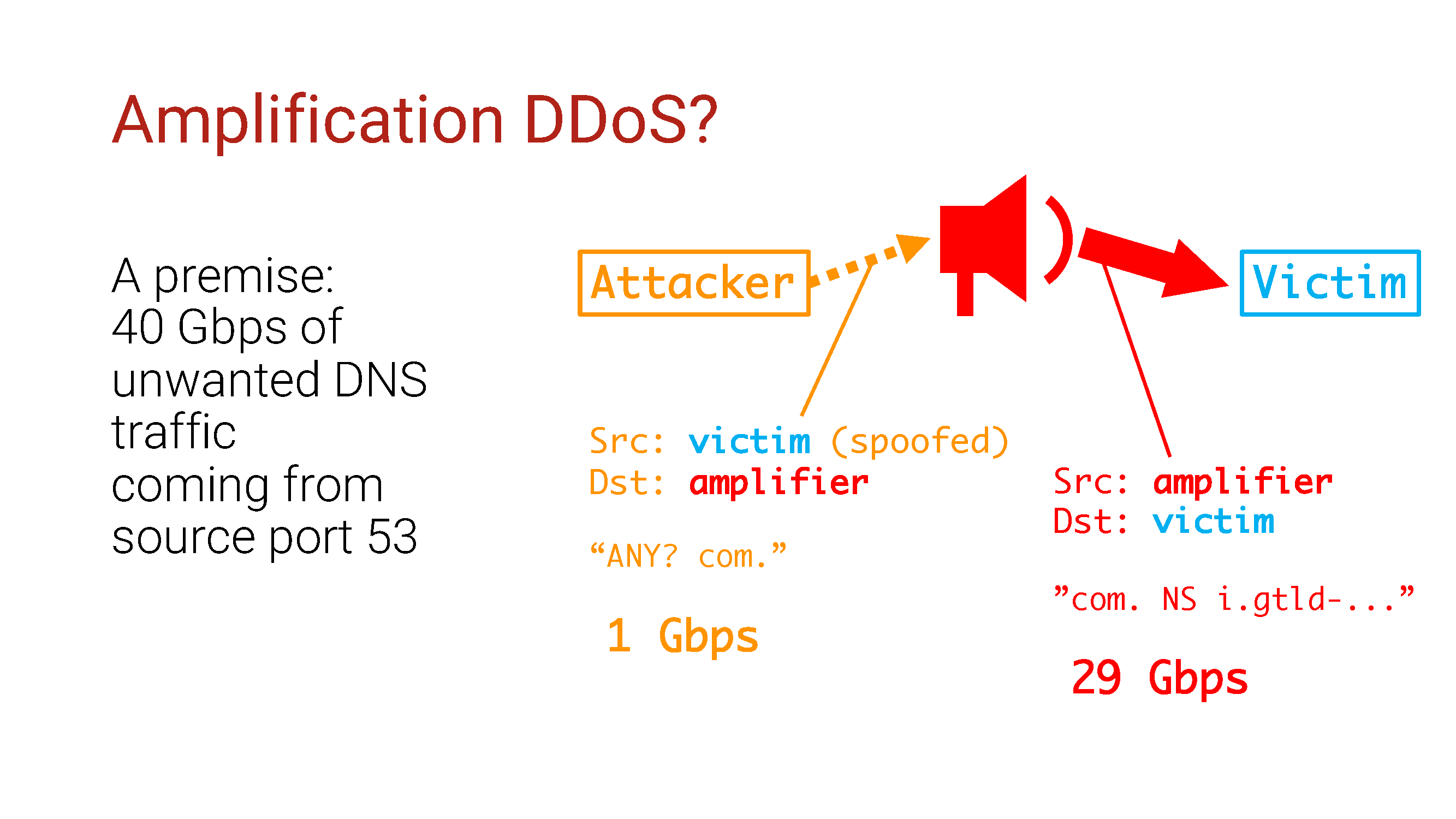

Notre configuration: trafic 40G, probablement du trafic DNS, car il provient du port 53.

Comme nous le savons, ce comportement est typique des attaques DDoS d'amplification DNS. Les attaques d'amplification utilisent un serveur vulnérable afin, vous savez ... d'augmenter le trafic, et l'adresse IP source en eux sera ce même serveur vulnérable.

Et si nous utilisons la technologie dont

nous disposons pour restreindre l'accès à ces serveurs vulnérables? Que tous ces réflecteurs DNS soient finalement corrigés afin qu'ils cessent d'être une menace, non?

Non, pas comme ça!

Ceci est une vraie histoire.

Les événements décrits se sont produits au Minnesota en 1987 . À la demande des survivants, tous les noms ont été changés. Par respect pour les morts, les autres événements ont été affichés exactement comme ils se sont produits.

La société a reçu des gigaoctets face à face de trafic DNS et a décidé de les traiter en utilisant des adresses IP sur liste noire.

Après deux heures, les attaquants l'ont remarqué et ont immédiatement changé le schéma d'attaque. Leur capacité à mener des attaques d'amplification avant cela était basée sur leur capacité à générer des paquets avec de fausses adresses IP source, ils ont donc continué à le faire, mais d'une manière légèrement différente.

Ils ont commencé à inonder la victime directement avec du trafic UDP avec le port source 53 et de fausses adresses IP de l'ensemble du pool d'adresses IPv4. Le script NetFlow utilisé par la société a décidé que l'attaque d'amplification était en cours et a commencé à interdire les sources.

Comme vous pouvez deviner tout l'espace d'adressage IPv4 en quelques heures, comme vous l'avez peut-être deviné, il a fallu un certain temps pour que l'équipement réseau manque de mémoire et s'arrête complètement.

Pour aggraver la situation, les attaquants ont commencé par trier les préfixes d'utilisateur final des fournisseurs de large bande les plus populaires et les plus importants de ce pays, de sorte que le site était inaccessible aux visiteurs bien avant le déni de service complet.

Une leçon suit: ne générez pas automatiquement de listes noires si vous n'avez pas vérifié l'adresse IP de la source d'attaque. Surtout lorsqu'il s'agit d'attaques comme l'amplification / réflexion. Ils peuvent ne pas sembler ce qu'ils sont vraiment.

Après cela, la question demeure.

Et si nous confirmons au moins le fait qu'un amplificateur malveillant se trouve réellement sur la ressource distante? Analysons Internet et collectons les adresses IP avec tous les amplificateurs potentiels. Ensuite, si nous voyons l'un d'eux dans le champ source du package, nous les bloquons simplement - ce sont des amplificateurs de toute façon, non?

Devinez quoi? Pas comme ça!

Il existe un certain nombre de raisons, chacune faisant valoir que cela ne devrait jamais être fait. Il existe des millions d'amplificateurs potentiels partout sur Internet, et vous pouvez être trompé extrêmement facilement en bloquant une fois de plus un nombre excessif d'adresses IP. Internet IPv6 n'est généralement pas si facile à analyser.

Mais ce qui est vraiment drôle ici, c'est que dans une telle situation, le potentiel de réponses non seulement fausses positives mais également fausses négatives augmente. Merci à quoi?

Redlining sur d'autres réseaux!

Les gens détestent les scanners réseau. Ils les bloquent, car leur équipement

IDS glamour marque les scanners comme une menace directe. Ils bloquent les scanners de mille façons différentes, et un attaquant peut avoir accès à des amplificateurs avec lesquels vous ne pouvez rien faire. Personne ne vous demandera à l'avance à quel point votre scanner est doux et moelleux. IDS n'a pas de concept de «bon scanner externe».

Voici les principales conclusions:

- N'essayez pas d'utiliser des listes noires sans être sûr que le côté distant n'est pas faux;

- N'utilisez pas de listes noires lorsque cela ne peut pas être fait ou lorsqu'il existe une meilleure solution;

- Enfin, arrêtez de briser Internet d'une manière pour laquelle il n'est pas conçu!

Et rappelez-vous: une décision complexe est généralement meilleure qu'une simple, car les décisions simples ont tendance à avoir des conséquences complexes.