source d'image

DNS (Eng. Domain Name System - un système de noms de domaine) - un système informatique distribué pour obtenir des informations sur les domaines.

TLS ( Transport Layer Security Protocol) - fournit un transfert de données sécurisé entre les nœuds Internet.

Après la nouvelle, "Google Public DNS a discrètement activé le support DNS sur TLS", j'ai décidé de l'essayer. J'ai un Stunnel qui créera un tunnel TCP crypté. Mais les programmes communiquent généralement avec DNS en utilisant le protocole UDP . Par conséquent, nous avons besoin d'un proxy qui transmettra les paquets UDP vers et depuis le flux TCP. Nous l'écrirons sur Lua .

Toute la différence entre les paquets DNS TCP et UDP:

4.2.2. Utilisation TCP

Les messages envoyés via des connexions TCP utilisent le port de serveur 53 (décimal). Le message est préfixé par un champ de longueur de deux octets qui donne la longueur du message, à l'exclusion du champ de longueur de deux octets. Ce champ de longueur permet au traitement de bas niveau d'assembler un message complet avant de commencer à l'analyser.

RFC1035: NOMS DE DOMAINE - MISE EN ŒUVRE ET SPÉCIFICATION

Autrement dit, nous faisons là:

- nous prenons un paquet de UDP

- ajoutez-y au début quelques octets dans lesquels la taille de ce paquet est indiquée

- envoyer au canal TCP

Et en sens inverse:

- nous lisons quelques octets de TCP, nous obtenons la taille du paquet

- nous lisons un paquet de TCP

- l'envoyer au destinataire via UDP

Personnaliser Stunnel

- Téléchargez le certificat racine Root-R2.crt dans le répertoire avec la configuration Stunnel

- Convertir le certificat en PEM

openssl x509 -inform DER -in Root-R2.crt -out Root-R2.pem -text

Nous écrivons dans stunnel.conf:

[dns] client = yes accept = 127.0.0.1:53 connect = 8.8.8.8:853 CAfile = Root-R2.pem verifyChain = yes checkIP = 8.8.8.8

Autrement dit, Stunnel:

- acceptera le TCP non chiffré à 127.0.0.1:53

- ouvrira un tunnel TLS chiffré pour l'adresse 8.8.8.8:853 (Google DNS)

- va transférer des données dans les deux sens

Lancer Stunnel

Le fonctionnement du tunnel peut être vérifié avec la commande:

nslookup -vc ya.ru 127.0.0.1

L'option -vc force nslookup à utiliser une connexion TCP vers un serveur DNS au lieu d'UDP.

Résultat:

*** Can't find server name for address 127.0.0.1: Non-existent domain Server: UnKnown Address: 127.0.0.1 Non-authoritative answer: Name: ya.ru Address: ( IP )

Écrire un script

J'écris en Lua 5.3 . Des opérations binaires avec des nombres y sont déjà disponibles. Eh bien, nous aurons besoin du module Lua Socket .

Nom du fichier: simple-udp-to-tcp-dns-proxy.lua

local socket = require "socket"

--[[--

Écrivons une fonction simple qui vous permettra d'envoyer un paquetage de vidage à la console. Je veux voir ce que fait le proxy.

--]]--

function serialize(data)

--[[--

UDP à TCP et retour

Nous écrivons deux fonctions qui fonctionneront avec deux canaux de transmission de données.

--]]--

--[[--

Les deux fonctions exécutent coroutine.yield () immédiatement après le lancement. Cela vous permet de passer les paramètres de la fonction au premier appel, puis de faire coroutine.resume (co) sans paramètres supplémentaires.

principal

Et maintenant, la fonction principale qui préparera et démarrera la boucle principale.

--]]--

function main() local tcp_dns_socket = socket.tcp()

--[[--

Nous lançons la fonction principale. Si la connexion est soudainement fermée, après une seconde, nous la rétablirons en appelant le principal.

--]]--

repeat local ok, err = coroutine.resume(coroutine.create(main)) -- main if not ok then print(err) end socket.sleep(1) -- until false

vérifier

Run stunnel

Exécutez notre script

lua5.3 simple-udp-to-tcp-dns-proxy.lua

Vérifiez l'opération de script avec la commande

nslookup ya.ru 127.0.0.1

Cette fois, sans le '-vc', c'est ainsi que nous avons écrit et démarré le proxy, qui encapsule les requêtes DNS UDP dans le tunnel TCP.

Résultat:

*** Can't find server name for address 127.0.0.1: Non-existent domain Server: UnKnown Address: 127.0.0.1 Non-authoritative answer: Name: ya.ru Address: ( IP )

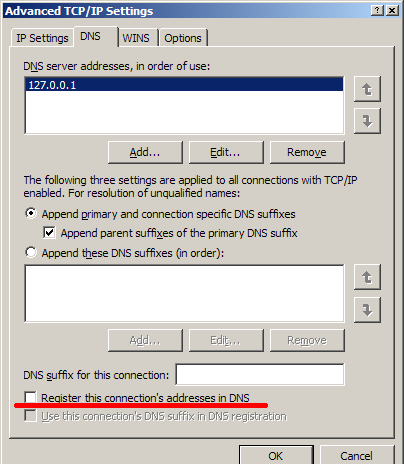

Si tout va bien, vous pouvez spécifier dans les paramètres de connexion le serveur DNS "127.0.0.1"

conclusion

Désormais, nos requêtes DNS sont protégées par TLS .

Juste après la connexion, Windows essaie de nous enregistrer sur les serveurs DNS de Google via notre tunnel. Ceci est désactivé dans les paramètres DNS avancés en décochant.

Il y a toujours une demande pour time.windows.com. Il n'est plus aussi personnel, mais je n'ai jamais trouvé comment l'éteindre. La synchronisation automatique de l'heure est désactivée.

liens

- RFC1035: NOMS DE DOMAINE - MISE EN ŒUVRE ET SPÉCIFICATION

- DNS sur TLS

- simple-udp-to-tcp-dns-proxy.lua

- Composer manuellement une requête DNS