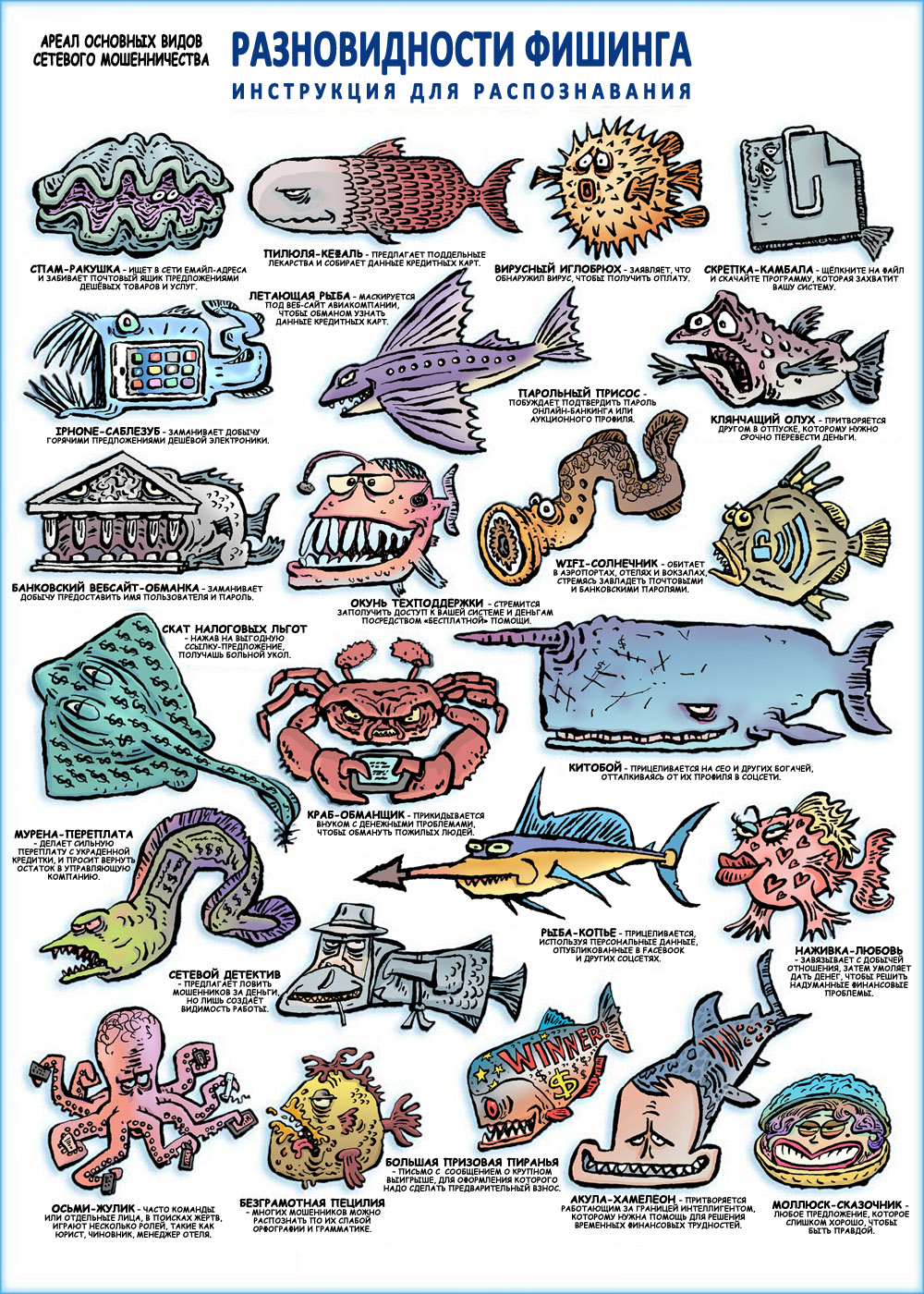

Mon neveu et moi avons décidé de contribuer à la lutte contre le phishing et préparé un mémo. Il est distribué gratuitement. Vous pouvez le télécharger et l'imprimer, l'accrocher dans votre bureau; publier dans les réseaux sociaux, ajouter au livret ou au livre.

Voici un rappel:

Expliquez maintenant pourquoi le phishing est toujours d'actualité et pourquoi il le restera à l'avenir.

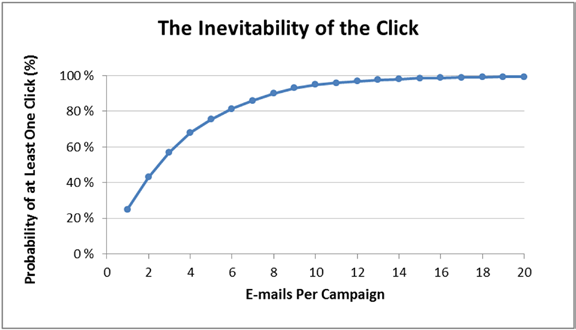

L'hameçonnage et l'inévitabilité d'un «clic»

Dans le rapport Verizon 2013, les chiffres suivants sont donnés. Si un e-mail de phishing est envoyé à six destinataires, la probabilité qu'au moins l'un des destinataires suive un lien malveillant ou ouvre une pièce jointe malveillante est de 80%. Pour 10 destinataires, cette probabilité augmente à 90% et pour 20 destinataires, elle augmente à près de 100%.

Envoyer aux employés d'une grande entreprise plusieurs milliers, voire plusieurs millions d'e-mails de phishing est une tâche triviale pour un méchant. Et même si le système de sécurité en bloque 95%, certains e-mails de phishing parviendront toujours à leurs victimes potentielles. Et certaines de ces victimes potentielles réaliseront certainement leur potentiel (c'est-à-dire qu'elles cliqueront sur un lien malveillant ou ouvriront une pièce jointe malveillante), conformément aux chiffres donnés un peu plus haut (de Verizon). En conséquence, le méchant pourra pirater au moins un lieu de travail, etc. préparer un pied pour une cyberattaque.

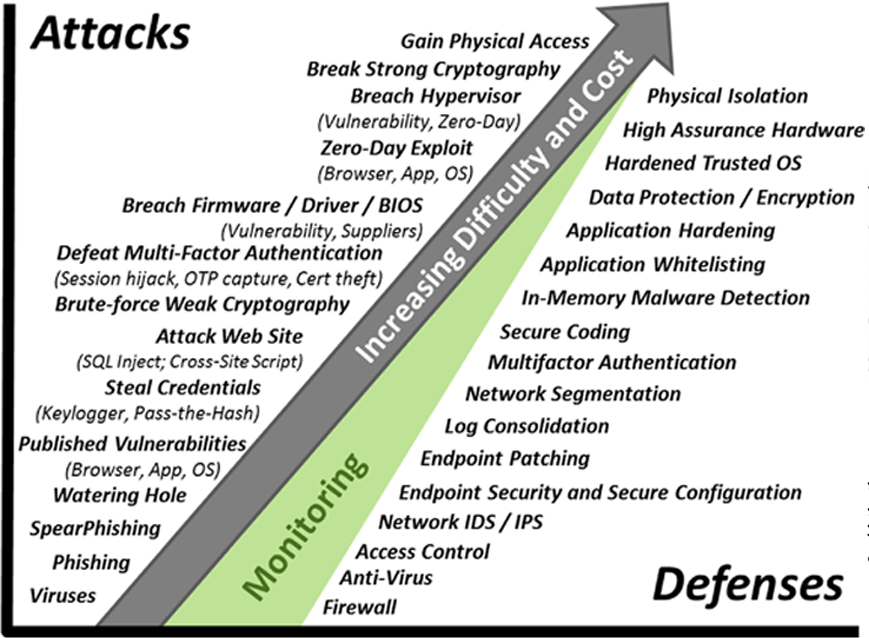

La progression de la complication des cyberattaques et de la cyberdéfense

Pour chaque remède, le méchant potentiel a une utilité, une technique ou une procédure spéciale qui vous permet de surmonter ce remède particulier. La figure (extraite du livre «Enterprise Cybersecurity: How to Build a Successful Cyberdefense Program Against Advanced Threats») montre la progression de la sophistication des défenses de cybersécurité - et la progression correspondante des tactiques sophistiquées que les méchants utilisent pour surmonter ces défenses. Il n'existe pas de défense «idéale» et «indestructible». La protection ne devrait être que suffisante - pour mettre un méchant potentiel dans une situation où le piratage deviendra excessivement cher pour lui.

Dans le même temps, il est important de comprendre que dans la grande majorité des cyberattaques, les méchants utilisent un arsenal relativement simple: phishing ciblé, vulnérabilités publiées, vol de connexions et de mots de passe, piratage de sites Web. Ils utilisent rarement l'arsenal avancé. Ils n'ont pas besoin de s'encombrer de choses aussi avancées que les exploits zero-day, le piratage d'un hyperviseur, le piratage d'une cryptographie puissante, l'accès physique. Parce que des méthodes plus simples, beaucoup plus simples et moins chères, sont toujours efficaces.

Par conséquent, lors de la conception de la cyberdéfense d'une entreprise, avant d'investir dans des équipements de sécurité avancés, tels que des mesures de protection cryptographiques et du matériel avec une sécurité garantie, assurez-vous que l'équipement de sécurité de base fonctionne correctement. Tout d'abord, la protection contre le phishing. Sinon, ces investissements ne seront d'aucune utilité.

Vous pouvez télécharger un mémo sur les types de phishing ici .