Dans cet article, nous examinerons les options de création de réseaux distribués à l'aide de Check Point. J'essaierai de décrire les principales fonctionnalités du VPN de site à site de Check Point, d'envisager plusieurs scénarios typiques, de décrire les avantages et les inconvénients de chacun d'entre eux et d'essayer de dire comment vous pouvez économiser lors de la planification d'un réseau VPN distribué.

Check Point utilise IPSec standard

C'est la première chose à savoir sur le VPN de site à site de Check Point. Et cette thèse répond à l'une des questions les plus courantes concernant Check Point VPN:

- Est-il possible de "se faire des amis" avec d'autres appareils?

- Oui, tu peux!

Le soi-disant VPN tiers. Puisqu'IPSec standard est utilisé, un VPN peut être construit avec n'importe quel appareil qui prend en charge IPSec. Personnellement, j'ai essayé de construire un VPN avec Cisco ASA, Cisco Router, D-Link, Mikrotik, StoneGate. Tout fonctionne, bien qu'il existe certaines fonctionnalités. L'essentiel est de régler correctement tous les paramètres pour les première et deuxième phases. Paramètres pris en charge pour la connexion IPSec:

Méthode de cryptage: IKEv1, IKEv2Association de sécurité IKE (phase 1)- Algorithme de cryptage: AES-128, AES-256, DES, 3DES, CAST

- Intégrité des données: SHA1, SHA256, SHA384, MD5, AES-XCBC

- Groupe Diffie-Hellman: Groupe 1, Groupe 2, Groupe 5, Groupe 14, Groupe 19, Groupe 20

Association de sécurité IKE (phase 2)- Algorithme de chiffrement: AES-128, AES-256, AES-GCM-128, AES-GCM-256, DES, 3DES, DES-40CP, CAST, CAST-40, NULL

- Intégrité des données: SHA1, SHA256, SHA384, MD5, AES-XCBC

Options supplémentaires:- Utilisez le mode agressif (Phase 1)

- Utilisez Perfect Forward Secrecy (Phase 2)

- Prise en charge de la compression IP (phase 2)

Parce que Vous pouvez créer un VPN non seulement avec Check Point, puis la question se pose immédiatement, que «installer» dans les succursales?

Quel équipement utiliser pour les succursales?

Il n'y a que deux options. Considérez-les et essayez de décrire les avantages et les inconvénients de chacun d'eux.

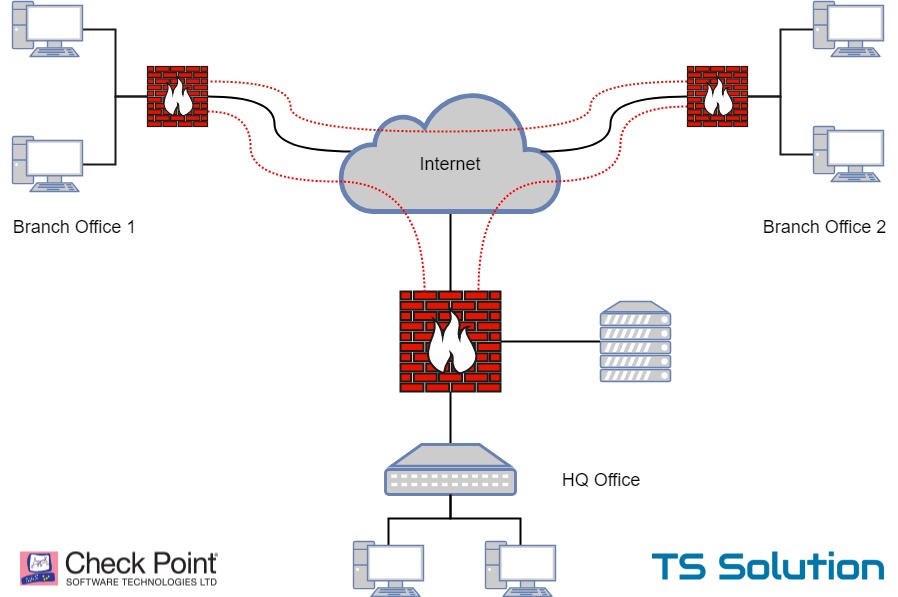

1. Check Point à la succursale

C'est l'option la plus simple. Check Point est installé au bureau central (siège) et dans les succursales (succursale).

Pour . Le principal avantage est la facilité d'utilisation. Vous gérez les politiques de sécurité à partir d'un seul endroit (Security Management Server). Tous les journaux sont stockés en un seul endroit. Il est possible de générer des rapports et de voir la vue d'ensemble. L'administration du réseau distribué est grandement simplifiée. Vous n'avez peut-être même pas besoin d'un système de surveillance; certaines des fonctions sont exécutées par défaut par un serveur de gestion central. La configuration VPN est accélérée, il n'est pas nécessaire de modifier sans fin les listes d'accès. En gros, cela peut être comparé à Cisco DMVPN (plus à ce sujet plus tard).

Inconvénients Le seul point négatif est les coûts financiers. Bien sûr, la question du «cher ou peu coûteux» est un peu philosophique et je ne discuterai pas de ce sujet. Mais même la plus petite succursale (même un guichet automatique) nécessitera l'installation d'une passerelle Check Point. Un peu plus tard, nous discuterons de modèles spécifiques pour de telles tâches.

Qui utilise cette option (Check Point à la succursale)? En fait, presque tous les secteurs d'activité: banques, commerce de détail, industrie, soins de santé, sociétés pétrolières et gazières.

Fig. 1. Check Point SmartConsole avec affichage de toutes les passerelles de succursales

Fig. 1. Check Point SmartConsole avec affichage de toutes les passerelles de succursales2. NE PAS vérifier le point à la succursale

Également une option assez courante. Au centre (HQ) est défini Check Point, et dans les succursales (Branch) - tout autre appareil prenant en charge IPSec VPN.

Pour . Le seul avantage est peut-être des coûts financiers minimes. Vous pouvez mettre le Mikrotik ou D-Link le moins cher, un VPN au bureau central fonctionnera bien.

Inconvénients Les inconvénients sont beaucoup plus. En fait, vous perdez tous les avantages décrits dans la version précédente. Vous devez «modifier» les paramètres de chacune des branches. S'il y en a 2 à 3, alors ce n'est peut-être pas un gros problème. Mais s'il y en a plus de 5 à 10, il sera alors sérieusement question de poursuivre la mise à l'échelle. Gestion de la configuration, politiques d'accès, surveillance, tout cela devra être organisé sur la base de solutions tierces (éventuellement open source). Un autre gros inconvénient - il est impossible d'organiser une réservation d'un canal VPN.

Qui utilise cette option (PAS Check Point à la succursale)? En règle générale, il s'agit d'une petite entreprise avec un petit nombre de succursales.

Type d'accès Internet pour les affiliés. Indépendant ou centralisé?

Le choix de l'appareil pour la succursale dépend du type de connexion Internet. Il existe également deux options et chacune a ses avantages et ses inconvénients.

1. Accès Internet indépendant

Utilisé le plus souvent. Le canal VPN est utilisé exclusivement pour accéder aux ressources du bureau central (où se trouve Check Point).

Pour . L'accès à Internet ne dépend pas du canal VPN et de l'équipement du central. C'est-à-dire il y a si tout est «tombé» dans le bureau central, la succursale conservera l'accès à Internet, perdra tout simplement l'accès à certaines ressources de l'entreprise.

Inconvénients Complique considérablement la gestion des politiques de sécurité. En fait, si vous avez pour tâche de sécuriser des succursales, vous devez appliquer des mesures de protection telles que IPS, antivirus en streaming, filtrage d'URL, etc. Cela entraîne de nombreux problèmes de gestion et de surveillance de la sécurité des informations.

Recommandations Avec cette option, bien sûr, il est préférable d'utiliser Check Points dans les succursales. Vous pourrez gérer toute cette «économie» de manière centralisée. Vous pouvez créer une stratégie d'accès Internet standard et la déployer dans toutes les succursales. La surveillance est également grandement simplifiée. Vous verrez tous les incidents IB en un seul endroit avec la possibilité de corrélation des événements.

2. Accès Internet centralisé

Cette option est utilisée beaucoup moins souvent. Un VPN est en cours de construction vers le bureau central (où se trouve Check Point) et absolument tout le trafic des succursales y est encapsulé. L'accès à Internet n'est possible que par le bureau central.

Pour . Dans ce cas, vous ne vous souciez pas essentiellement de ce qui se trouve dans la branche, l'essentiel est de construire un VPN au centre. Il ne devrait pas non plus y avoir de gros problèmes avec la configuration. en fait, il n'y aura qu'une seule règle - «tout le trafic en vpn». Toutes les politiques de sécurité et listes d'accès que vous configurerez uniquement au bureau central. Comme vous le savez, avec cette option, vous économisez considérablement sur l'achat de Check Point.

Inconvénients Il y a toujours un problème d'évolutivité, de gestion et de surveillance (bien que ce ne soit pas aussi critique qu'avec un accès indépendant à Internet). De plus, le travail des succursales dépend entièrement du bureau central. En cas d'urgence, l'ensemble du réseau «tombera». Les affiliés se retrouveront sans Internet.

Recommandations Cette option est parfaite pour un petit nombre de branches (2-4). Bien sûr, si vous êtes satisfait des risques exprimés (dépendance vis-à-vis du centre). Lorsque vous choisissez un appareil Check Point pour le bureau central, il convient de prendre en compte le trafic des succursales et de calculer soigneusement les performances requises. Essentiellement, vous recevrez une gestion centralisée du trafic des succursales avec des coûts financiers minimes. Cependant, avec un grand nombre de succursales (et un trafic «sérieux»), un tel schéma est fortement déconseillé. Trop de conséquences en cas d'échec. Le dépannage sera plus compliqué et le bureau central aura besoin d'un matériel très puissant, qui peut éventuellement devenir plus cher que si les succursales avaient leurs propres passerelles Check Point.

Économies possibles sur les licences

Si vous décidez d'utiliser Check Point dans les succursales et que vous n'avez besoin que d'un VPN (par exemple, avec une connexion Internet centralisée), vous pouvez économiser considérablement sur les licences. Le VPN IPSec Blade ne bénéficie d'aucune licence. Après avoir acheté un appareil, vous obtiendrez toujours les fonctionnalités de pare-feu et VPN. Vous n'avez pas besoin d'acheter une extension de services pour cela, tout fonctionnera quand même.

La seule chose que vous devez acheter est un service de support technique afin que vous puissiez contacter le support et remplacer l'appareil en cas de panne. Cependant, il

existe également une option pour économiser de l'argent (bien que je ne le recommande pas). Si vous avez confiance en vos connaissances et que vous n'avez pas besoin de contacter le support, vous ne pouvez pas acheter une extension du support technique.

Vous pouvez acheter un ou deux appareils en pièces détachées et si l'une des branches tombe en panne, il vous suffit de changer cet appareil. Avec un grand nombre de succursales, il peut être économiquement plus rentable d'acheter une paire d'appareils de rechange que d'acheter une assistance pour toutes les autres. Je répète que je ne recommande pas cette option.

Modèles de point de contrôle de point de branchement (SMB)

Selon certains, Check Point est un fournisseur exclusivement destiné aux grandes entreprises. Cependant, dans la gamme, il existe plusieurs options de périphériques pour le secteur SMB. Surtout si ce "morceau de fer" sera utilisé pour les succursales, étant sous le contrôle du serveur de gestion central au siège social.

Fig. 2. Liste des points de contrôle

Fig. 2. Liste des points de contrôleNous avons déjà publié un

article séparé sur les solutions SMB , je vais donc simplement énumérer les modèles les plus souvent utilisés pour les succursales:

- 5000e série (5100, 5200) pour les grandes succursales (150-200 personnes);

- 3000e série (3100, 3200) pour les succursales de taille moyenne (100-150 personnes);

- 1400e série (1430, 1450, 1470, 1490) pour les petites branches (moins de 100 personnes).

Les données sur le nombre de personnes sont exclusivement notre opinion subjective basée sur l'expérience. Nous recommandons fortement de prêter attention à la série 1400. Ce sont des modèles relativement nouveaux basés sur des processeurs ARM. Ils ont certaines limitations technologiques par rapport aux modèles plus anciens (car ils utilisent un OS différent - Gaia Embedded), cependant, avec un serveur de gestion, ces restrictions sont insignifiantes, en particulier pour les réseaux de succursales.

Topologies VPN (Démarrer, Maillage)

Parlons de choses plus «techniques» et commençons par les topologies VPN (VPN Community in Check Point terminology). Comme d'autres fournisseurs, Check Point a deux types:

- Etoile Le nom parle de lui-même. Les canaux VPN de toutes les succursales convergent vers le centre. Avec cette topologie, même si les succursales doivent communiquer entre elles, le trafic passera par le centre. Parfois, ce n'est pas très pratique et pratique. Bien que dans la pratique, cette topologie soit le plus souvent utilisée.

- Mesh Topologie "chacun avec chacun". Il n'y a plus de centre. Toutes les passerelles placées dans une communauté VPN maillée peuvent créer des tunnels entre elles.

Il convient de noter qu'en même temps, personne ne vous dérange pour combiner ces deux topologies. Par exemple, liez deux communautés de démarrage via un maillage:

Fig. 3. Étoile + maille

Fig. 3. Étoile + mailleDeux types de tunnels

Enfin, nous sommes arrivés au point où nous pouvons discuter de ce que le VPN Check Point est vraiment pratique, à condition que les succursales aient également Check Point. Lors de la construction d'un tunnel VPN, nous avons le choix entre deux types:

1. VPN basé sur le domaine

Le sens est assez simple. Dans les propriétés de la passerelle de branche (et du centre également), vous spécifiez les réseaux qui se trouvent derrière le point de contrôle, c'est-à-dire réseaux locaux d'agences.

Fig. 4. Définition du domaine VPN

Fig. 4. Définition du domaine VPNÉtant donné que toutes les passerelles sont sous le contrôle d'un serveur de gestion, ces informations sont «fouillées» entre tous les participants de la communauté VPN (qu'il s'agisse de Star ou de Mesh). Ainsi, il n'est pas nécessaire de modifier les paramètres VPN sur chacune des passerelles, ils sauront déjà où, quel réseau et avec quels paramètres IPSec pour construire un VPN. Pas de pairs prescripteurs ni de listes d'accès. La configuration est rapide et facile. À mon avis, c'est encore plus pratique que DMVPN. Le VPN basé sur le domaine est le plus souvent utilisé dans la pratique.

2. Basé sur l'itinéraire

Ce type de VPN semblera très familier aux fans de Cisco. Un VTI (Virtual Tunnel Interface) est créé sur les passerelles et un canal VPN avec des adresses de tunnel est levé. Trafic chiffré acheminé dans un tunnel. De plus, les itinéraires peuvent être statiques ou dynamiques. Par exemple, vous pouvez augmenter un tel VPN avec toutes les branches et exécuter OSPF. Ainsi, toutes les passerelles connaîtront tous les réseaux disponibles et «enrouleront» automatiquement le trafic nécessaire dans le tunnel souhaité. Je pense que cela peut être comparé aux tunnels GRE.

Recommandations

Le VPN basé sur l'itinéraire est beaucoup moins utilisé depuis Dans la plupart des cas, le VPN basé sur le domaine suffit, ce qui est plus facile à comprendre et plus rapide à configurer. Dans le même temps, le VPN basé sur le domaine peut être utilisé dans le cas d'équipements tiers (PAS Check Point) dans les succursales. Encore une fois, sur la base de mon expérience personnelle, je peux recommander d'utiliser un VPN basé sur un domaine. Il y aura beaucoup moins de problèmes. Route Based est préférable de ne pas utiliser du tout (nombreuses limitations, dégradation des performances). Bien sûr, tout dépend de vos tâches et chaque cas doit être considéré séparément.

VPN sur certificats ou clé pré-partagée

Comme tout appareil compatible IPSec, Check Point peut créer un VPN basé sur une clé pré-partagée et basée sur des certificats. Je n'expliquerai pas quel est l'avantage d'un canal VPN sur les certificats. Je dirai simplement qu'un autre avantage de la construction d'un réseau distribué sur les solutions Check Point est la présence d'une autorité de certification (CA) intégrée. Cette autorité de certification est toujours présente par défaut sur le serveur d'administration et génère automatiquement des certificats pour toutes les passerelles Check Point qui sont sous son contrôle. Il n'est pas nécessaire de «souffrir» avec une autorité de certification tierce (même si elle peut également être «vissée» à Check Point).

Basculement VPN

Souvent, ils oublient cette opportunité. Mais elle l'est. Une succursale et un bureau central peuvent avoir deux canaux Internet. Si la succursale a également Check Point, nous pouvons configurer un VPN à sécurité intégrée (basé sur le domaine). Ne négligez pas cette fonctionnalité de Check Point, d'autant plus qu'elle est configurée littéralement en quelques clics.

Licence du serveur d'administration

Un autre point important qui est oublié lors de la planification d'un réseau distribué. Security Management Server est autorisé par le nombre de passerelles qu'il peut gérer. Il existe des licences pour gérer 5 passerelles, 10, 25, 50, 150 et plus. Dans le même temps, les prix sont très différents. Le cluster compte comme deux passerelles! Soyez prudent lorsque vous planifiez votre budget.

Avantages supplémentaires de Check Point VPN

D'un point de vue technique, les VPN Check Point présentent de nombreux autres avantages. On pourrait dire par mode filaire, la possibilité de garder constamment le tunnel même s'il n'y a pas de trafic, la possibilité de créer des règles différentes pour le trafic chiffré et régulier, la possibilité d'exclure un certain type de trafic du tunnel, etc. Mais je ne voudrais pas entrer dans ces détails techniques pour ne fatiguer personne. Si vous êtes intéressé par quelque chose de spécifique, demandez-le dans les commentaires. J'ai essayé de marcher davantage sur les caractéristiques architecturales.

PS Merci à

Ilya Gorelkin (société Check Point) pour leur aide dans la préparation du matériel.