Institut de technologie du Massachusetts. Cours magistral # 6.858. "Sécurité des systèmes informatiques." Nikolai Zeldovich, James Mickens. 2014 année

Computer Systems Security est un cours sur le développement et la mise en œuvre de systèmes informatiques sécurisés. Les conférences couvrent les modèles de menace, les attaques qui compromettent la sécurité et les techniques de sécurité basées sur des travaux scientifiques récents. Les sujets incluent la sécurité du système d'exploitation (OS), les fonctionnalités, la gestion du flux d'informations, la sécurité des langues, les protocoles réseau, la sécurité matérielle et la sécurité des applications Web.

Cours 1: «Introduction: modèles de menace»

Partie 1 /

Partie 2 /

Partie 3Conférence 2: «Contrôle des attaques de pirates»

Partie 1 /

Partie 2 /

Partie 3Conférence 3: «Débordements de tampon: exploits et protection»

Partie 1 /

Partie 2 /

Partie 3Conférence 4: «Séparation des privilèges»

Partie 1 /

Partie 2 /

Partie 3Conférence 5: «D'où viennent les systèmes de sécurité?»

Partie 1 /

Partie 2Conférence 6: «Opportunités»

Partie 1 /

Partie 2 /

Partie 3Conférence 7: «Native Client Sandbox»

Partie 1 /

Partie 2 /

Partie 3Conférence 8: «Modèle de sécurité réseau»

Partie 1 /

Partie 2 /

Partie 3Conférence 9: «Sécurité des applications Web»,

partie 1 /

partie 2 /

partie 3Conférence 10: «Exécution symbolique»

Partie 1 /

Partie 2 /

Partie 3Conférence 11: «Ur / Web Programming Language»

Partie 1 /

Partie 2 /

Partie 3Conférence 12: Sécurité du réseau,

partie 1 /

partie 2 /

partie 3Conférence 13: «Protocoles réseau»,

partie 1 /

partie 2 /

partie 3Conférence 14: «SSL et HTTPS»

Partie 1 /

Partie 2 /

Partie 3Conférence 15: «Logiciel médical»

Partie 1 /

Partie 2 /

Partie 3 Soit dit en passant, n'hésitez pas à poser des questions, si vous voulez en savoir plus, plongez profondément dans les causes de l'un de ces incidents. Une autre chose intéressante que j'ai découverte est que les fournisseurs eux-mêmes sont une source d'infection relativement courante, et parfois ils ne s'en rendent même pas compte. Dans le même temps, il existe une «installation d'usine de virus». Par conséquent, je vais passer aux cas où le fournisseur lui-même s'est avéré être un distributeur de logiciels malveillants.

J'ai parlé avec le chef de la sécurité de la Veterans Administration, VA. Ils ont environ 153 cliniques aux États-Unis. Un jour, ils avaient un fournisseur qui avait l'intention de mettre à jour le logiciel d'un équipement médical.

Dans le même temps, les programmes antivirus ont littéralement crié partout où Bob est entré parce qu'il a utilisé sa propre clé USB infectée par le virus pendant le processus de mise à jour. Il a infecté les machines par accident, car le malware s'est en quelque sorte installé sur son lecteur flash.

On pense que si vous n'êtes pas en ligne, vous êtes en sécurité. Mais si vous y réfléchissez, vous vous rendrez compte que malgré le fait que peu de gens utilisaient Internet il y a 20 ans, les gens souffraient encore de virus informatiques. Le porteur d'infection virale le plus courant dans la clinique est une clé USB. Je connaissais deux fabricants, je ne peux pas vous dire leurs noms, ce qui a presque envoyé des appareils médicaux infectés par des logiciels malveillants aux cliniques. Heureusement, ils l'ont réalisé avant d'inclure cet équipement dans leur gamme de produits.

Combien d'entre vous ont effectué des travaux de programmation ou ont traité une distribution de logiciels à l'aide du cloud? Quelques personnes, super.

La communauté médicale utilise également la technologie cloud. Cela leur donne plus de contrôle sur la distribution, mais est associé à des risques qui sont qualitativement différents des risques de votre logiciel typique. Si vous souhaitez recevoir une mise à jour pour un éditeur de texte, c'est une chose, et si vous souhaitez recevoir une mise à jour pour un appareil respiratoire - une question complètement différente.

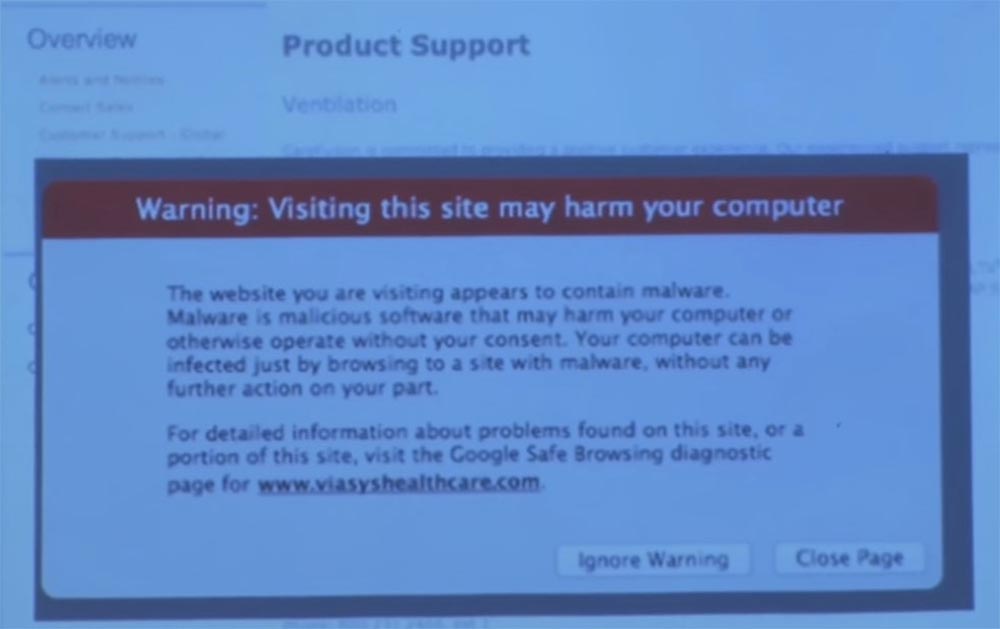

J'ai remarqué que la FDA a publié un avis sur la mise à jour du firmware de cet appareil, disant que le fabricant a publié un lien sur le site où vous pouvez télécharger cette mise à jour. Je voulais vérifier leurs signatures numériques PGP, mais je ne pouvais les trouver nulle part, mais au bas de la page de support produit se trouvait un lien avec l'inscription "Cliquez ici pour mettre à jour le logiciel". J'ai pensé: "super, laissez-moi essayer!", A cliqué et une boîte de dialogue apparaît immédiatement avec le texte suivant: "Avertissement: la visite de ce site peut endommager votre ordinateur. Le site Web que vous vous apprêtez à visiter contient probablement des logiciels malveillants."

Quelqu'un a-t-il déjà vu une telle fenêtre? Tu sais ce que c'est? Que se passe-t-il ici?

Public: Cela a probablement fonctionné pour votre logiciel antivirus?

Professeur: presque deviné, mais ce n'est pas mon antivirus, mais quelque chose de similaire.

Public: il s'agit probablement d'un avertissement du navigateur Chrome!

Professeur: oui, on dirait que j'ai utilisé Chrome dans ce cas. Google a ce qu'on appelle le service de navigation Web sécurisée.

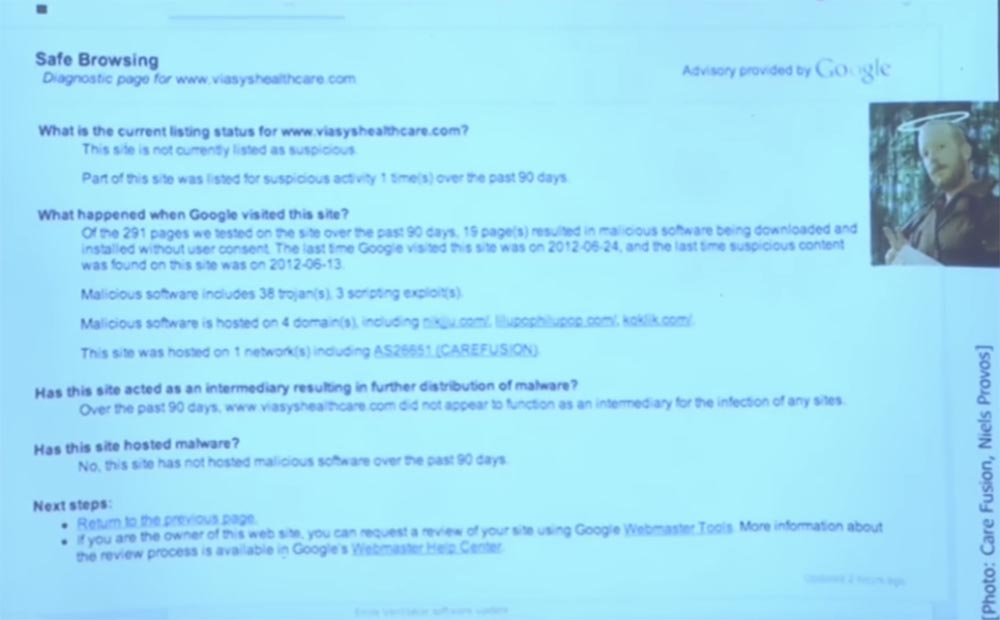

Le gars qui a développé ce service est Niels Provos. Je le considère comme l'un des principaux programmeurs d'OpenSSH; il est également originaire du Michigan. Il a créé ce service sur Google, qui parcourt simplement Internet, télécharge des exécutables aléatoires, puis les exécute. Fait intéressant, ils ont créé un tas de machines virtuelles. C'est ma compréhension de la technologie Niels, je peux déformer l'essence, mais je comprends qu'ils créent de nombreuses machines virtuelles, leur téléchargent ces fichiers exécutables, les démarrent et voient si la machine virtuelle est infectée par un virus.

Si cela se produit, ce site est marqué comme un distributeur de logiciels malveillants. La propagation de virus n'est peut-être pas l'intention des propriétaires de ce site, mais si le site vous permet de télécharger des logiciels infectés, il sera certainement inclus dans la liste des distributeurs de logiciels malveillants.

C'est ce que l'on peut appeler des «téléchargements en voiture», c'est un moyen très courant d'obtenir sur Internet des logiciels malveillants que les spammeurs et la cybercriminalité utilisent.

Mais dans ce cas, il semble que leur site ait été simplement piraté, et au lieu de m'envoyer une mise à jour du firmware de l'appareil de respiration artificielle, ils allaient me fournir des malwares. Dans tous les cas, l'échantillon Google a montré que toutes les demandes de mise à jour du firmware de cet appareil respiratoire au cours des 90 derniers jours ont envoyé l'utilisateur sur ce site. Supposons que la FDA publie cette revue, vous êtes ingénieur biomédical, travaillez dans une clinique et votre travail consiste à assurer la sécurité et l'efficacité des dispositifs médicaux. Vous allez simplement télécharger ce programme.

Sur quel bouton pensez-vous qu'un tel ingénieur cliquera? Quitter la page ou ignorer l'avertissement? Je suis sûr que 99% des ingénieurs cliqueraient sur le bouton ignorer! Et il y a des milliers de ces ingénieurs, et ils se promènent dans l'hôpital avec des logiciels malveillants dans leurs ordinateurs portables. J'espère que les virus n'entrent pas dans le programme du ventilateur, mais seulement dans les ordinateurs locaux.

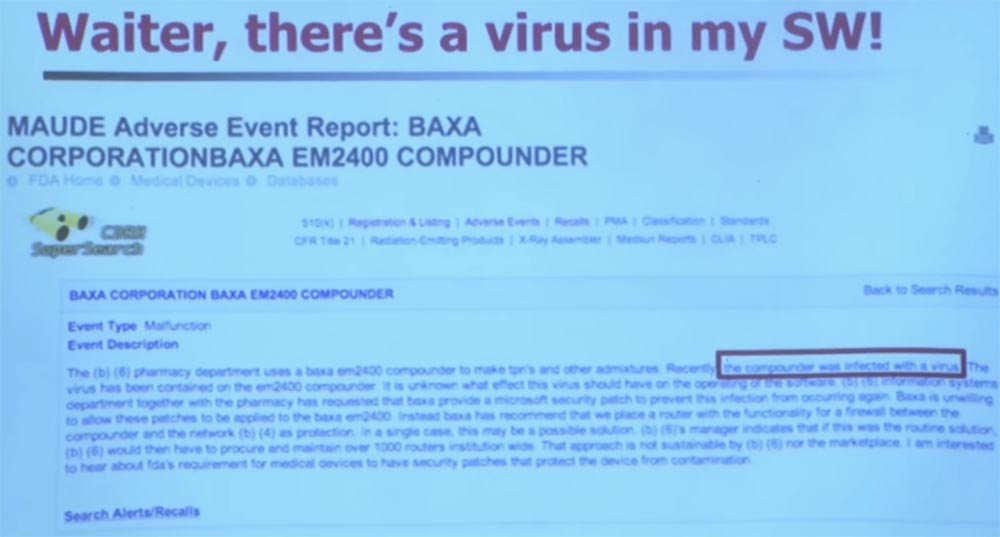

Vous pouvez faire une chose aussi intéressante - pour rechercher le mot-clé «virus informatique» dans la base de données MAUDE et regarder le résultat - il y aura toutes les histoires présentées par les cliniques et les fabricants de matériel médical. La chose la plus intéressante à lire sur un appareil appelé Compounder, j'en ai un dans mon laboratoire. Il est assez difficile de l'obtenir, il produit des médicaments liquides. 16 entonnoirs sont situés dans la partie supérieure du mélangeur, où les sérums peuvent être placés, et en sortie, le mélange souhaité est obtenu dans un compte-gouttes, à partir duquel le médicament pénètre le patient dans une veine. De nombreuses cliniques ont de tels dispositifs pour la production de cocktails médicinaux. Ainsi, MAUDE a publié un rapport selon lequel l'un de ces composés était infecté par un virus.

Nous avons acheté un tel compandeur et avons constaté qu'il fonctionnait sous Windows XP Embedded. Par conséquent, il était vulnérable aux logiciels malveillants, comme toute autre édition de Windows XP. Mais j'ai été un peu surpris par la réaction du constructeur qui a suivi ce message. Je pensais qu'ils avaient changé le dossier, mais leur réponse était habituelle: «Eh bien, oui, nous n'installons pas régulièrement de mises à jour et de correctifs du système d'exploitation.» C'est ce qui m'a surpris et ma première réaction a été: «Quoi, quoi? Que voulez-vous dire? Ne saviez-vous pas que Windows XP n'était pas pris en charge depuis plusieurs années? De quel type de mises à jour parlez-vous? "

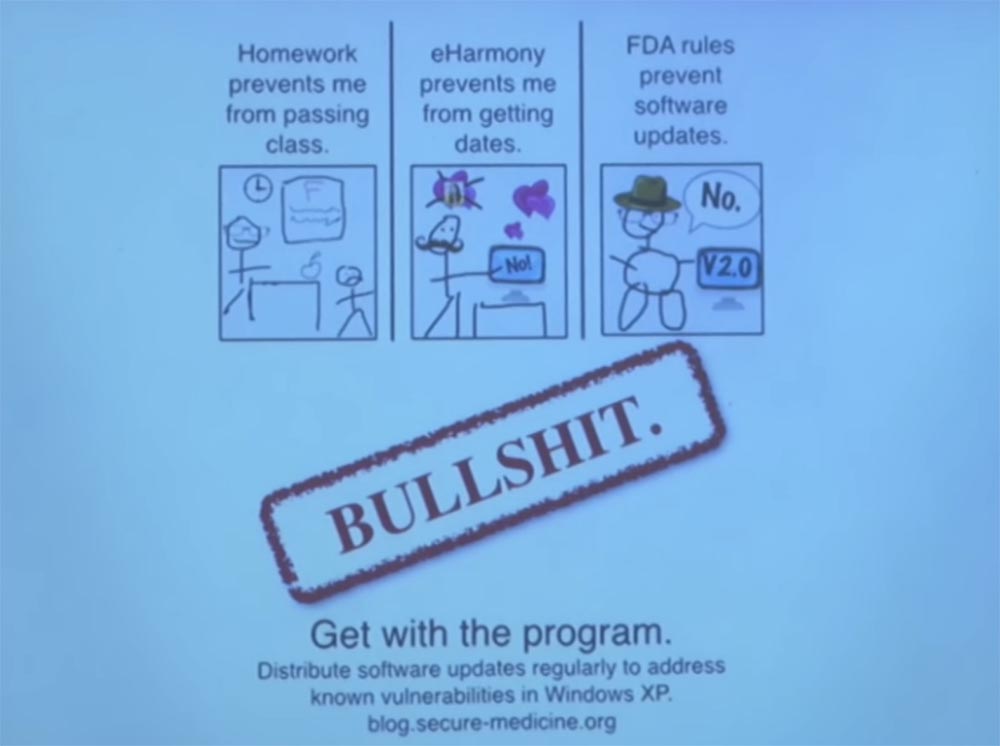

Ainsi, il y a une incompréhension totale de ce à quoi s'attendre d'une mise à jour du système d'exploitation. Permettez-moi de clarifier la situation. La FDA attend des fabricants qu'ils maintiennent le logiciel à jour. Mais de nombreux fabricants affirment qu'ils ne sont pas en mesure d'effectuer des mises à jour en raison de règles FDA inexistantes. Donc, si jamais vous rencontrez un fabricant d'un appareil médical affirmant que les règles de la FDA lui interdisent de mettre à jour le logiciel, dites-lui simplement qu'il ment.

À cette occasion, le professeur Freeman a créé cette affiche. Alors, allons-y: «Les devoirs m'empêchent d'aller à l'école», «eHarmony m'empêche de sortir ensemble» et «Les règles de la FDA m'empêchent de mettre à jour le logiciel». Et sous ces déclarations il y a un timbre: "Bullshit"!

Oui, il est vrai que publier une mise à jour logicielle est un effort. Cela prend du temps d'ingénierie. Ce n'est pas un processus facile. Il y a un grand nombre d'approbations et d'approbations du travail effectué. Mais c'est ce que vous devez faire si vous êtes impliqué dans la production de dispositifs médicaux. C'est exactement ce que l'on attend de vous si vous êtes employé dans cette industrie.

Par conséquent, la question se pose souvent: devons-nous nous en préoccuper? Y a-t-il des problèmes délibérés? Quelle est leur importance?

La bonne nouvelle est que je ne connais aucun cas spécifique où une attaque de pirate ciblée serait effectuée sur du matériel médical, et j'espère que cela n'arrivera jamais. Mais je pense qu'il serait stupide de supposer que les mauvaises personnes n'existent pas du tout.

Donc, si vous regardez en arrière, vous vous souvenez de l'incident de 1982 à Chicago, où quelqu'un a délibérément falsifié le véritable Tylenol sur les étagères des pharmacies en y introduisant du cyanure. Plusieurs personnes ont avalé de telles pilules et sont mortes. Un peu plus tard, lors des funérailles, certains des proches du défunt ont pris des médicaments dans la même fiole et sont également morts.

En quelques jours, les États-Unis ont saisi du Tylenol dans tous les rayons de médicaments. Vous ne pouviez pas trouver un seul flacon de ce médicament dans toute l'Amérique. Un an plus tard, le Congrès a adopté une nouvelle législation dans le domaine pharmaceutique, exigeant la protection des médicaments contre l'ouverture non autorisée des emballages et la sécurité physique des médicaments en vente libre.

Ce cas était la raison pour laquelle lorsque vous ouvrez le flacon avec le médicament, vous voyez une feuille métallique de protection.

Nous savons donc que les mauvaises personnes existent vraiment. Les cas que nous connaissons concernent davantage la stupidité ordinaire, mais le danger existe toujours. Sur la diapositive suivante, vous voyez une femme qui dit qu'elle a eu l'un des épisodes les plus graves qu'elle ait jamais connus après que quelqu'un a publié une animation clignotante sur le site Web du groupe de soutien pour l'épilepsie. Donc, dans ce cas, il y a de la méchanceté. C'était probablement quelqu'un qui n'était pas au courant des conséquences de leurs actions, car vous pourriez sérieusement blesser un patient sensible à de telles choses. Mais, encore une fois, de mauvaises personnes existent.

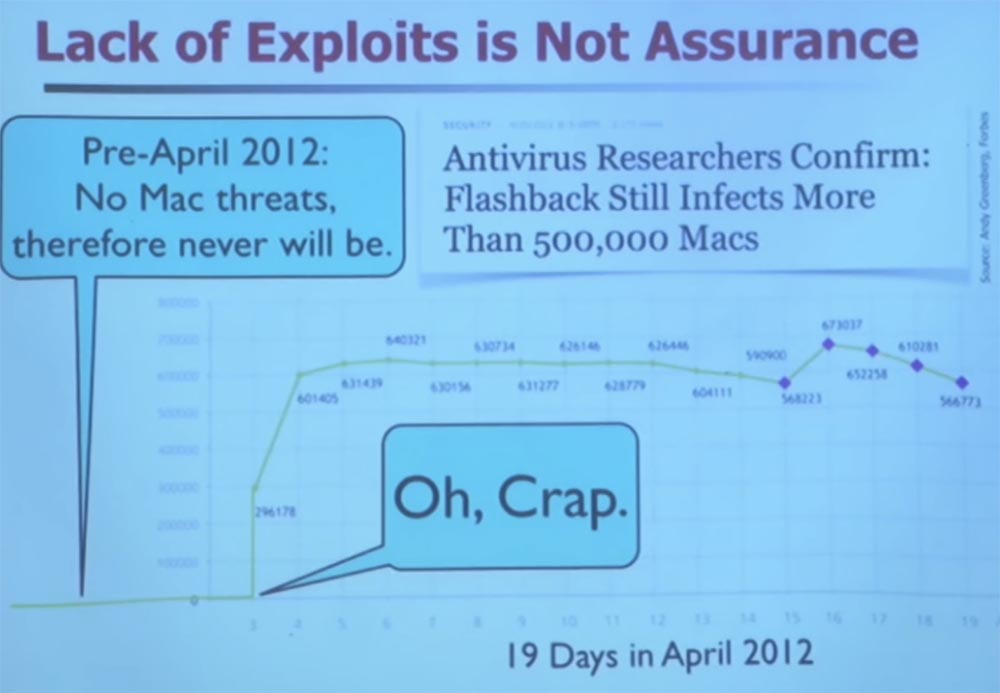

Ainsi, l'un des problèmes liés à l'absence d'une culture de la pensée est que la plupart des fabricants de dispositifs médicaux pensent statistiquement, prédisant les performances futures des dispositifs sur la base des données passées. Mais comme nous le savons, en fait, dans le monde de la sécurité, le fait que vous ne voyiez aucun problème pour le moment peut signifier que bientôt tout un tas d'entre eux apparaîtra.

Par exemple, regardez le Mac - il y a deux ans, aucun virus ne pouvait infecter ces ordinateurs. Mais une nuit, plus d'un demi-million de Mac ont été infectés par le virus Flashback.

Par conséquent, l'un des problèmes consiste à combler le fossé culturel. Afin de progresser et de mettre en œuvre des paramètres de sécurité dans la gestion des risques lors de l'utilisation de dispositifs médicaux, vous n'avez pas besoin de compter sur le fait qu'ils n'ont jusqu'à présent pas rencontré de problèmes particuliers. J'espère que nous pourrons empêcher les informations d'un tel effondrement dans les nouvelles hebdomadaires mondiales, mais cela peut arriver de toute façon.

Maintenant, j'essaie de tirer une certaine analogie. Avant de passer à la résolution de problèmes, je veux vous rappeler une histoire avec des médecins qui ont nié avoir à se laver les mains. Cependant, il y avait une raison à cela. Dans les années 1800, il n'y avait pas d'eau courante dans les hôpitaux, les gants en latex n'avaient pas encore été inventés, donc la procédure pour se laver les mains était en fait assez compliquée.

On peut en dire autant de la sécurité, dans presque tous les contextes. Il n'y a pas de poussière magique que vous pourriez pulvériser et il n'y a pas de gants en latex magique que vous pouvez porter pour ajouter de la sécurité à vos appareils. Par conséquent, lorsque vous demandez à un fabricant ou à un médecin, par exemple, de protéger votre appareil, cela peut être une tâche assez difficile. Je pense que cela prendra un certain temps.

Si les opposants au lavage des mains étaient vivants, ils diraient que tous les médecins sont des gentlemen, donc leurs ordinateurs sont en sécurité. Mais je reste optimiste, car la plupart des fabricants avec qui je parle comprennent maintenant que c'est un vrai problème.

Ils ne savent tout simplement pas quoi faire ensuite. Peut-être qu'à l'avenir, ils vous embaucheront pour les aider à résoudre ces problèmes de sécurité.

Mais tout se résume au fait qu'il est très difficile d'ajouter de la sécurité en fait, apporter des modifications au logiciel fini est dans certains cas très difficile et souvent très cher. Vous devez vraiment concevoir la sécurité dès le départ pour que tout se passe bien. Par conséquent, la FDA attend des fabricants qu'ils commencent à tout faire correctement lorsqu'ils travaillent toujours avec un stylo et du papier, sur des panneaux de construction, avant de fabriquer un dispositif médical.

Alors qu'avons-nous avec le temps? 40 minutes, super. Je dis plus vite que ce à quoi je m'attendais. Désolé, si vous enregistrez, je vais essayer de parler plus lentement.

Je veux parler un peu des technologies qui rendent les dispositifs médicaux plus fiables, alors j'essaierai de vous faire exploser le cerveau, d'accord? Alors, pourquoi faites-vous confiance au capteur, disons, dans votre smartphone? Je vois que vous avez un smartphone, savez-vous quels sont les capteurs qu'il contient?

Public:

Public: GPS.

Professeur: GPS, accéléromètre, j'ai entendu. D'autres réflexions? Que pourrions-nous trouver d'autre au téléphone?

Public: boussole.

Professeur: Boussole, lumière, champ électromagnétique, capteurs de température? Techniquement, la caméra a une matrice CCD, donc les capteurs sont partout. Les dispositifs médicaux ont également des capteurs.

Pourquoi faites-vous confiance à ce que le capteur dit à votre processeur? Si vous écrivez un logiciel et que le capteur indique qu'aujourd'hui il fait 77 degrés, ou 25 degrés Celsius, pourquoi croyez-vous cela?

Mon laboratoire travaille beaucoup sur les capteurs. Maintenant, je vais vous dire de regarder l'un de ces capteurs, c'est un capteur sans batterie équipé d'un microcontrôleur MSP430. Mais il n'y a pas de piles, car il a un condensateur de 10 μF qui recueille l'énergie de transmission radio pour alimenter le microprocesseur.

Il a toutes ces petites choses amusantes, comme un accéléromètre 3D, des capteurs de température et des capteurs de lumière. Mais ils sont assez difficiles à allumer. Encore une fois, pourquoi faites-vous confiance aux lectures de tous les composants inclus dans ce capteur? Après tout, quelque chose transforme les phénomènes physiques en ces petites impulsions électriques. Il y a une circonstance importante pour laquelle vous ne pouvez pas faire entièrement confiance à ce que ce capteur montre.

C'est le travail d'un de mes assistants de laboratoire, Denis Fu-kun, qui roule une planche sur le lac Michigan. Mais le reste du temps, il aime interférer avec les capteurs. Oubliez la sécurité pendant un moment - en 2009, un homme a rapporté que chaque fois que son téléphone portable sonnait dans la cuisine, le four s'allumait dans la cuisinière. Vous pouvez trouver cet article dans le New York Times. Il se trouve que la fréquence de résonance de l'appel était juste parfaite pour déclencher le capteur pour allumer le four de la cuisine.

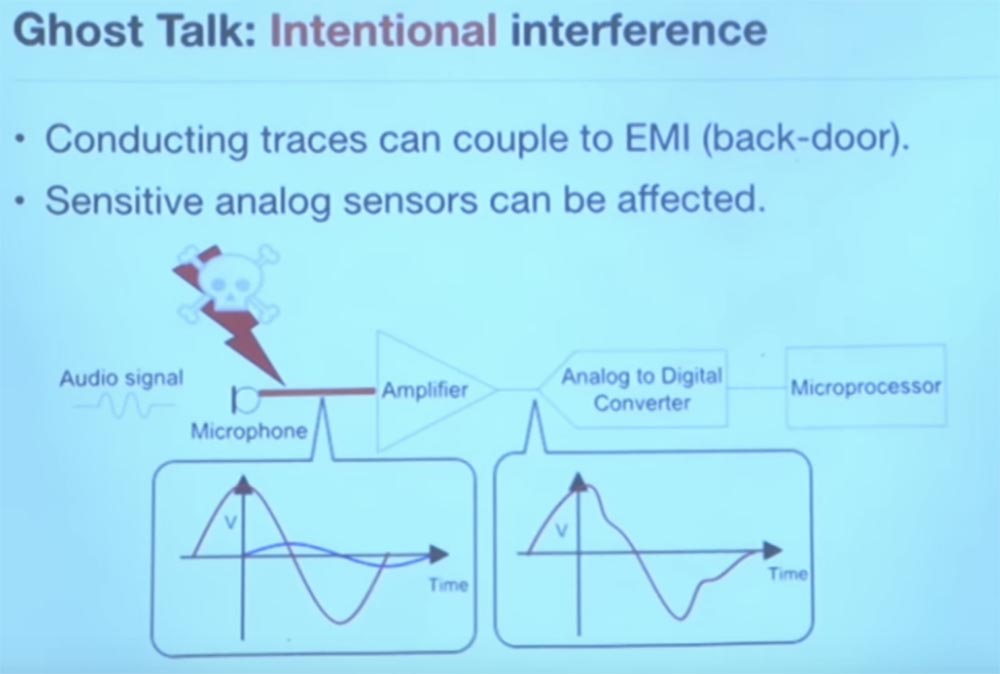

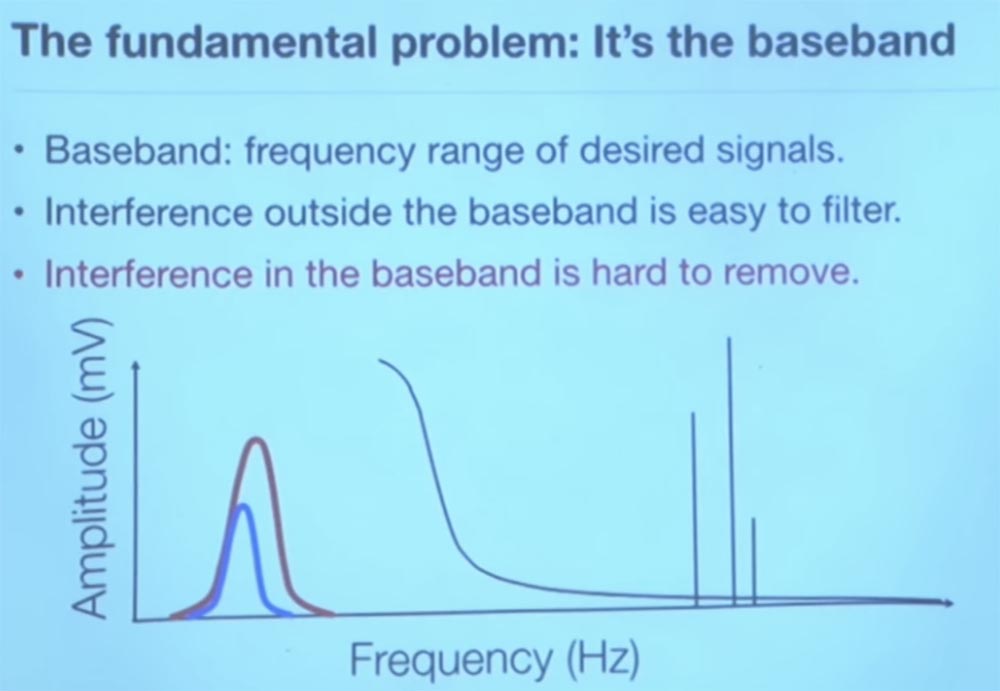

Il y a donc des interférences partout. Il s'agit d'une bataille constante d'appareils qui parlent dans la même gamme de fréquences. Mais il existe des technologies qui peuvent réduire ces interférences. Le problème est ce qui se passe pendant l'interférence de fréquence du signal. Je veux parler un peu des appareils analogiques.

Dites-moi, le cours magistral 6.003 existe-t-il toujours? Vraiment? Super. Je vous conseillerais à tous de le parcourir si vous ne l'avez pas déjà fait. C'est l'un des cours les plus incroyables pour une personne dans le domaine de l'informatique, car vous n'avez pas besoin de plonger trop profondément dans les circuits électriques.

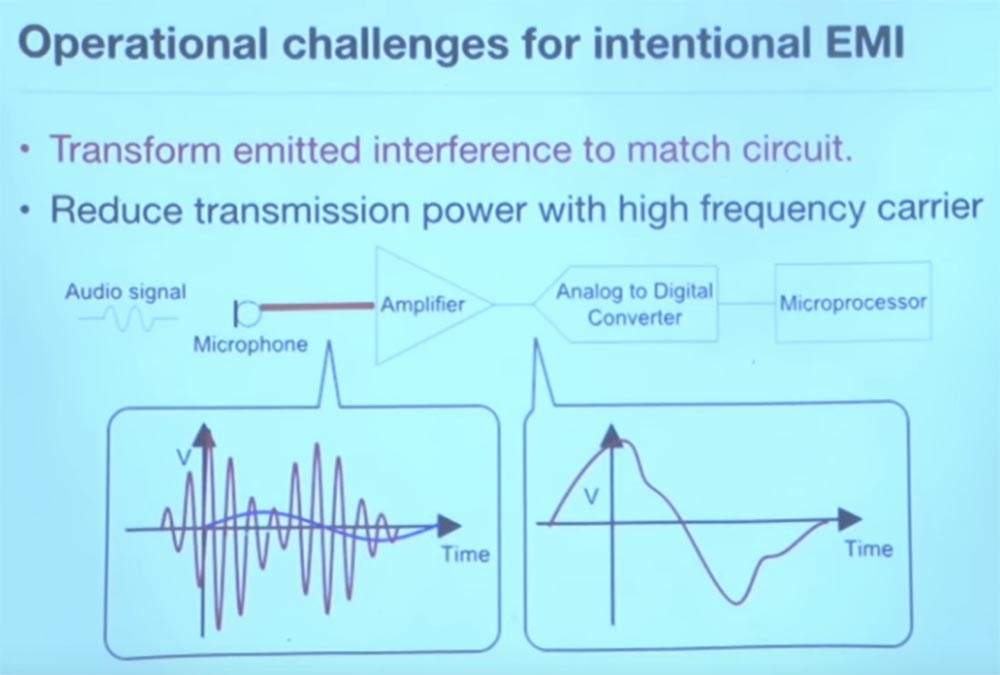

Donc, je me demandais, j'essayais de comprendre pourquoi je devais croire en ce que le capteur me disait. J'ai commencé à étudier le schéma structurel. Par exemple, si vous avez un casque Bluetooth, vous y trouverez un microphone, un morceau de fil, un amplificateur, un autre fil qui va à un convertisseur qui convertit le signal analogique en numérique, il peut y avoir une sorte de filtre, puis tout va au microprocesseur. Mais il y a toutes ces choses qui interfèrent avec les données avant qu'elles n'entrent dans votre logiciel. Cependant, le logiciel croit simplement tout ce que dit le fil. Savez-vous ce qui m'intéressait exactement?

, . , - , ? , , - .

, ? , ? , ? , ?

, , , , .

, , . . , , , , , . . , , . , , .

. Bluetooth-, . , , . , -.

, , - . - USB- . . , .

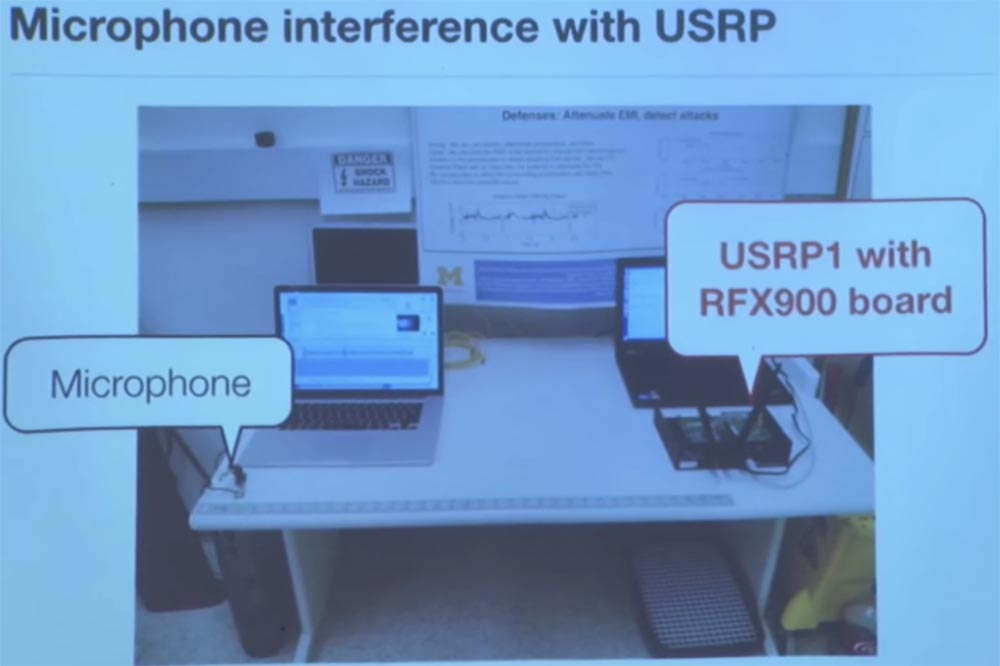

, – . , . , software radio, . Python . .

, Weezer — «Island in the Sun».

! , , - . , , Hi-Fi. – .

, , .

bluetooth-, , . FCC, , . , , , .

. , Bluetooth . DTMF-, . , .

, , , , .

Bluetooth , , , , , . .

, , . - - , .

, , . . , . -, , , - .

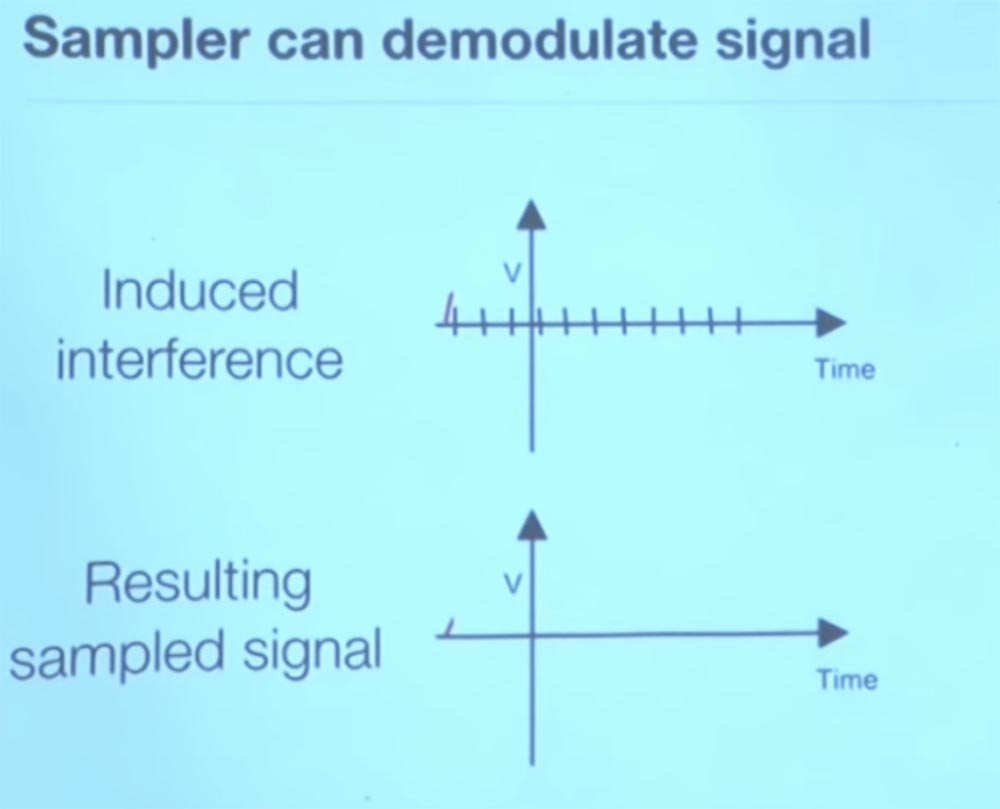

, , . , . , , . , , .

. . , . , , , .

, , , . - , : «- - - ». , , . , , , , , .

, , , .

, – .

, ? , . , 826 , . .

, – 826 . , , , . , , . , , . , , , . 1, . , .

, , . .

, . , , . , , – .

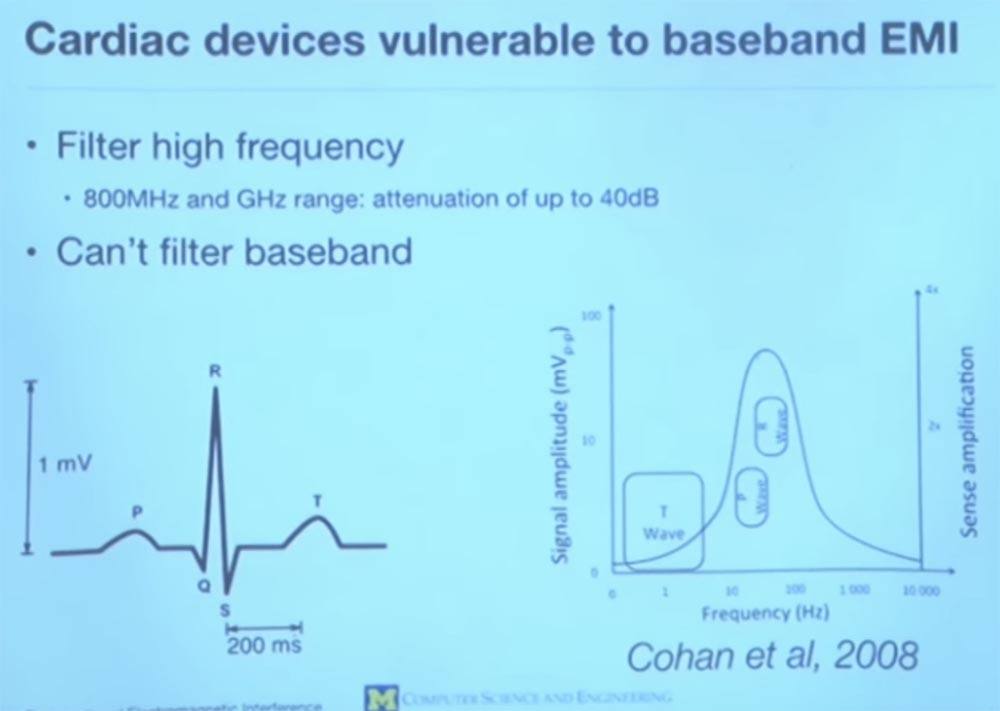

, , . , P, Q, R, S, T. QRS – , . — R, , . , , P T.

, , 100 . , .

, . . , , . , .

— . , . , . , , . , , . . , , 3D , , 4D. , .

, , .

. . , , , , , . 2D- . , – , .

49:50

Cours MIT "Sécurité des systèmes informatiques". 15: « », 3.

Merci de rester avec nous. Aimez-vous nos articles? Vous voulez voir des matériaux plus intéressants? Soutenez-nous en passant une commande ou en le recommandant à vos amis, une

réduction de 30% pour les utilisateurs Habr sur un analogue unique de serveurs d'entrée de gamme que nous avons inventés pour vous: Toute la vérité sur VPS (KVM) E5-2650 v4 (6 cœurs) 10 Go DDR4 240 Go SSD 1 Gbps à partir de 20 $ ou comment diviser le serveur? (les options sont disponibles avec RAID1 et RAID10, jusqu'à 24 cœurs et jusqu'à 40 Go de DDR4).

VPS (KVM) E5-2650 v4 (6 cœurs) 10 Go DDR4 240 Go SSD 1 Gbit / s jusqu'en décembre gratuitement en payant pour une période de six mois, vous pouvez commander

ici .

Dell R730xd 2 fois moins cher? Nous avons seulement

2 x Intel Dodeca-Core Xeon E5-2650v4 128 Go DDR4 6x480 Go SSD 1 Gbps 100 TV à partir de 249 $ aux Pays-Bas et aux États-Unis! Pour en savoir plus sur la

création d'un bâtiment d'infrastructure. classe utilisant des serveurs Dell R730xd E5-2650 v4 coûtant 9 000 euros pour un sou?