Institut de technologie du Massachusetts. Cours magistral # 6.858. "Sécurité des systèmes informatiques." Nikolai Zeldovich, James Mickens. 2014 année

Computer Systems Security est un cours sur le développement et la mise en œuvre de systèmes informatiques sécurisés. Les conférences couvrent les modèles de menace, les attaques qui compromettent la sécurité et les techniques de sécurité basées sur des travaux scientifiques récents. Les sujets incluent la sécurité du système d'exploitation (OS), les fonctionnalités, la gestion du flux d'informations, la sécurité des langues, les protocoles réseau, la sécurité matérielle et la sécurité des applications Web.

Cours 1: «Introduction: modèles de menace»

Partie 1 /

Partie 2 /

Partie 3Conférence 2: «Contrôle des attaques de pirates»

Partie 1 /

Partie 2 /

Partie 3Conférence 3: «Débordements de tampon: exploits et protection»

Partie 1 /

Partie 2 /

Partie 3Conférence 4: «Séparation des privilèges»

Partie 1 /

Partie 2 /

Partie 3Conférence 5: «D'où viennent les systèmes de sécurité?»

Partie 1 /

Partie 2Conférence 6: «Opportunités»

Partie 1 /

Partie 2 /

Partie 3Conférence 7: «Native Client Sandbox»

Partie 1 /

Partie 2 /

Partie 3Conférence 8: «Modèle de sécurité réseau»

Partie 1 /

Partie 2 /

Partie 3Conférence 9: «Sécurité des applications Web»,

partie 1 /

partie 2 /

partie 3Conférence 10: «Exécution symbolique»

Partie 1 /

Partie 2 /

Partie 3Conférence 11: «Ur / Web Programming Language»

Partie 1 /

Partie 2 /

Partie 3Conférence 12: Sécurité du réseau,

partie 1 /

partie 2 /

partie 3Conférence 13: «Protocoles réseau»,

partie 1 /

partie 2 /

partie 3Conférence 14: «SSL et HTTPS»

Partie 1 /

Partie 2 /

Partie 3Conférence 15: «Logiciel médical»

Partie 1 /

Partie 2 /

Partie 3 La diapositive suivante montre que l'appareil le considérait comme visible, bien qu'en réalité cela ne se soit pas produit. Gardez à l'esprit que nous devions avoir une ligne droite, car il n'y a pas de patient et il n'y a pas de rythme cardiaque.

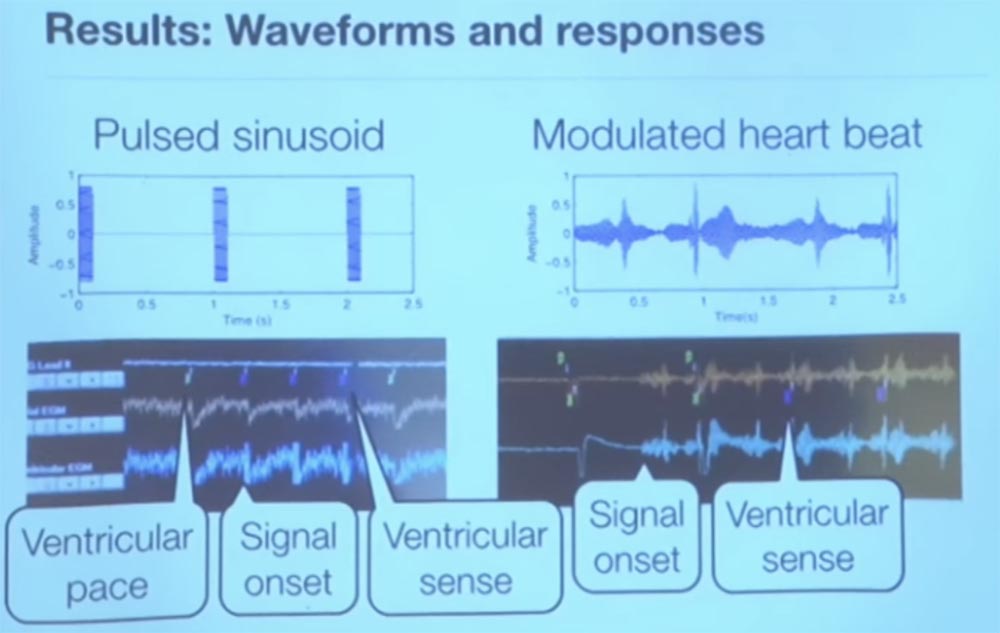

Pour des raisons d'intérêt, nous avons essayé quelques signaux différents représentant une impulsion sinusoïdale. C'était vraiment une onde sinusoïdale, lancée à une vitesse inimaginable, mais toujours compatible avec le rythme du rythme cardiaque. Chaque seconde, nous envoyons une impulsion - vous la voyez à gauche, et à droite montre un signal qui est modulé, c'est un peu bruyant.

Il s'agit donc d'une capture d'écran du programmateur de stimulateur cardiaque, qui montre en temps réel la sortie de télémétrie. Les petites marques vertes en haut, VP, indiquent que le programmeur envoie le rythme des ventricules cardiaques au stimulateur cardiaque. La signification du stimulateur cardiaque est de créer un rythme cardiaque artificiel, c'est-à-dire de provoquer une pulsation du tissu cardiaque.

La chose intéressante est que lorsque nous avons commencé à envoyer nos interférences, le programmeur a reçu un VS, ou une sensation d'activité ventriculaire. Ce sont les trois petites marques violettes dans la rangée du haut. Grâce à cela, le stimulateur cardiaque a pensé que le cœur battait tout seul, il a donc décidé de désactiver la stimulation pour économiser de l'énergie. Lorsque nous avons cessé de transmettre des interférences, il a recommencé la stimulation cardiaque.

À droite, vous voyez où commence l'interférence et comment le stimulateur perçoit la sensation d'activité ventriculaire qui lui est transmise. Il commence à penser que le cœur fonctionne seul et n'a pas besoin de dépenser de l'énergie pour maintenir l'activité cardiaque. Ainsi, nous pouvons provoquer des interférences et ainsi tromper le microprocesseur afin qu'il croit en l'excellent état du cœur du patient.

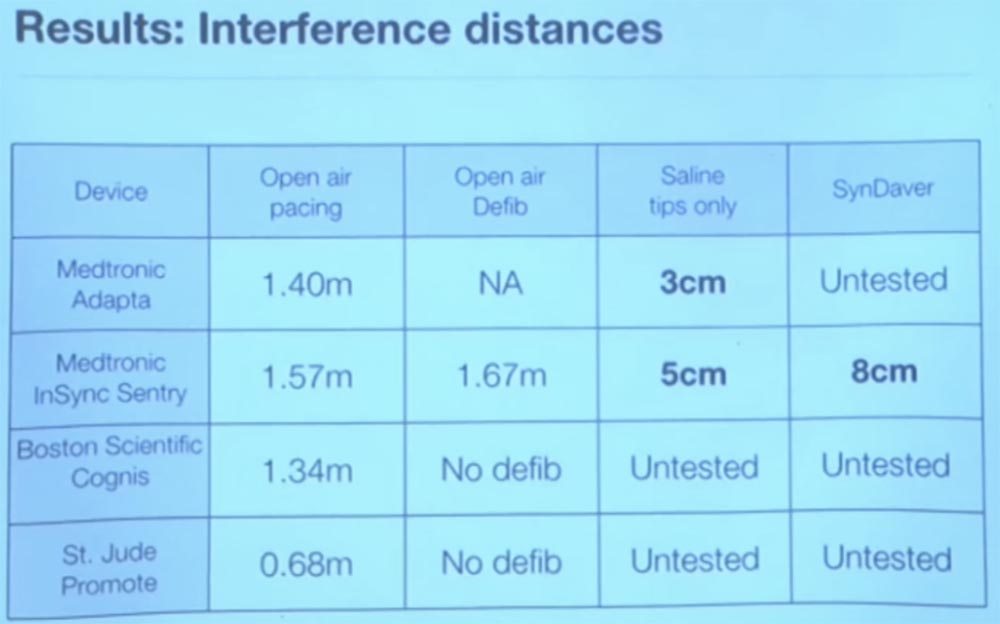

La bonne nouvelle est que cela ne fonctionne que in vitro, in vitro, en dehors du corps humain vivant. Lorsque nous avons essayé de le faire dans du sérum physiologique ou dans tout ce qui se rapprochait d'un vrai corps humain dans ses paramètres, cela n'a fondamentalement pas fonctionné. En effet, le corps humain absorbe l'énergie des ondes radio et celles-ci ne sont pas réellement captées par le capteur. Mieux encore, nous avons obtenu des expériences avec une solution saline, quelque part à une distance de 3 cm.La diapositive montre la distance de propagation du bruit dans divers milieux obtenue au cours de l'expérience par différents groupes de recherche.

En général, cela signifie qu'il n'y a aucune raison particulière de s'inquiéter de changer le mode de fonctionnement de l'implant en raison d'interférences externes. Mais nous ne savons pas comment d'autres dispositifs médicaux vitaux réagiront aux interférences. Nous n'avons pas testé le fonctionnement des pompes à insuline, bien qu'il existe de nombreux types d'appareils de ce type. Il existe des capteurs transdermiques de glucose, je ne serai pas surpris si quelqu'un présent les utilise, ils sont assez courants, mais nous ne savons tout simplement pas comment ils réagissent aux interférences externes.

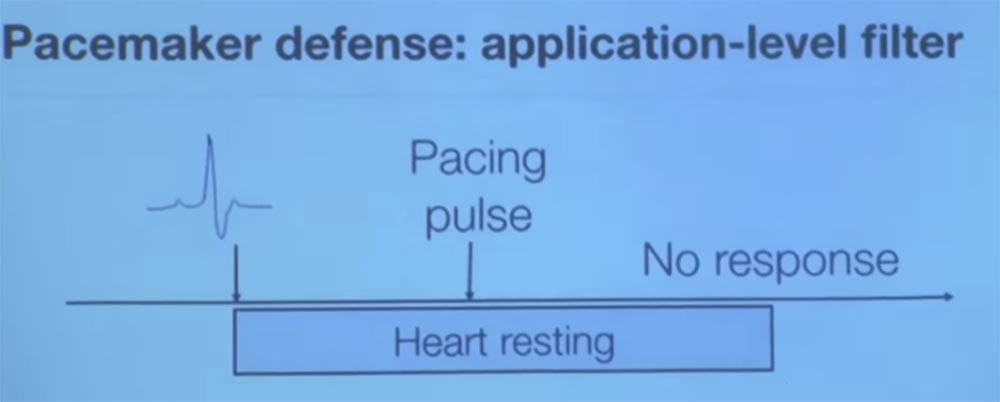

Je ne pense pas qu'un filtre analogique puisse distinguer un bon signal d'un mauvais, vous devez donc rapprocher votre filtre du niveau de l'application. L'une des méthodes de protection que nous avons testées était la suivante. Cette méthode a aussi ses limites, mais l'idée principale est la suivante. Imaginez que vous êtes un stimulateur cardiaque et que vous voulez savoir si vous recevez un signal fiable ou non?

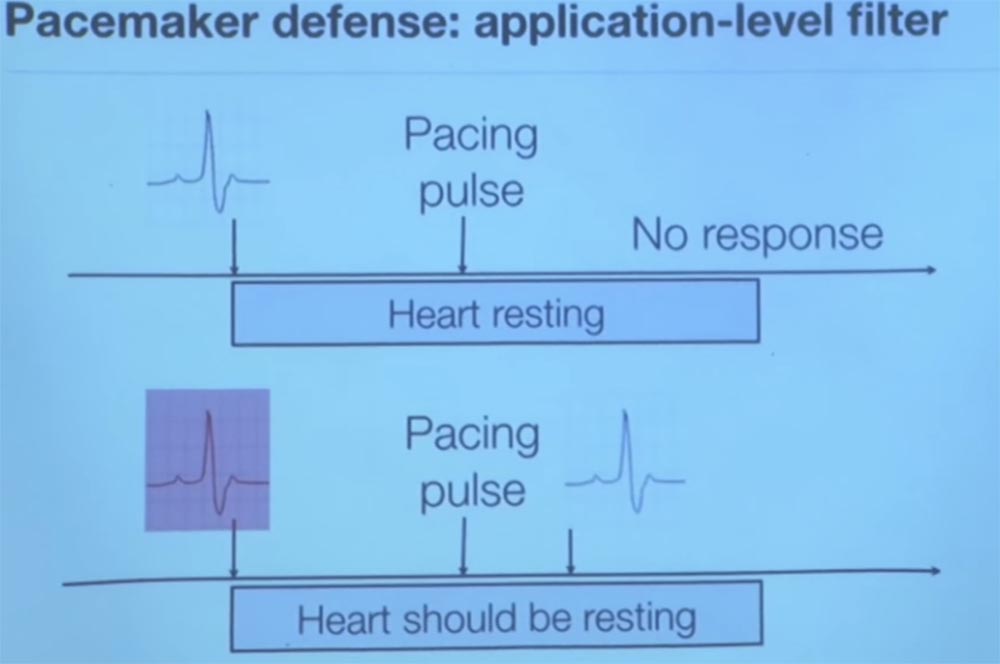

Pour ce faire, de temps en temps, vous commencez à envoyer des impulsions de test pour contrôler l'activité de l'ennemi. Lorsque nous avons travaillé avec des électrophysiologistes, nous avons appris une chose si intéressante. Nous avons appris que si vous envoyez une impulsion à un cœur qui, récemment, il y a quelque 200 millisecondes, s'est déjà contracté, c'est-à-dire qu'il a frappé, le tissu cardiaque est physiquement incapable d'envoyer une impulsion électrique en réponse à la polarisation, car il est au repos.

Donc, nous leur avons demandé ce qui se passe si une impulsion supplémentaire est envoyée immédiatement après la contraction ventriculaire? On nous a dit que si le cœur frappait vraiment, comme votre capteur vous l'a dit, vous n'obtiendrez aucune réponse, c'est physiologiquement impossible.

Par conséquent, si nous voyons que le cœur nous envoie un signal électrique après avoir frappé il y a moins de 200 ms, cela prouve que nous avons été trompés sur le battement d'impulsion précédent. Si cela se produit, nous recevons alors des interférences électromagnétiques délibérées.

Ainsi, l'idée principale est que nous réexaminerons cette question, en nous appuyant sur la connaissance de la physiologie du corps humain pour une plus grande fiabilité des résultats. Une autre approche était que nous n'avons pas considéré le cas de la propagation d'un rythme cardiaque retardé, car les interférences électromagnétiques se propagent à la vitesse de la lumière. Si vous avez deux capteurs de stimulateur cardiaque dans différentes parties du corps et qu'ils reçoivent le même signal cardiaque en même temps, il y a clairement un problème. Parce que le retard électrochimique, comme un signal électrique provenant d'un nerf vague, monte et descend dans votre cœur.

Il existe d'autres moyens pour essayer de déterminer si un signal physiologique est fiable, mais il s'agit d'une théorie complètement nouvelle. Il se passe peu de choses dans ce domaine, de sorte qu'il offre de nombreux projets intéressants pour la recherche dans les études supérieures et de premier cycle.

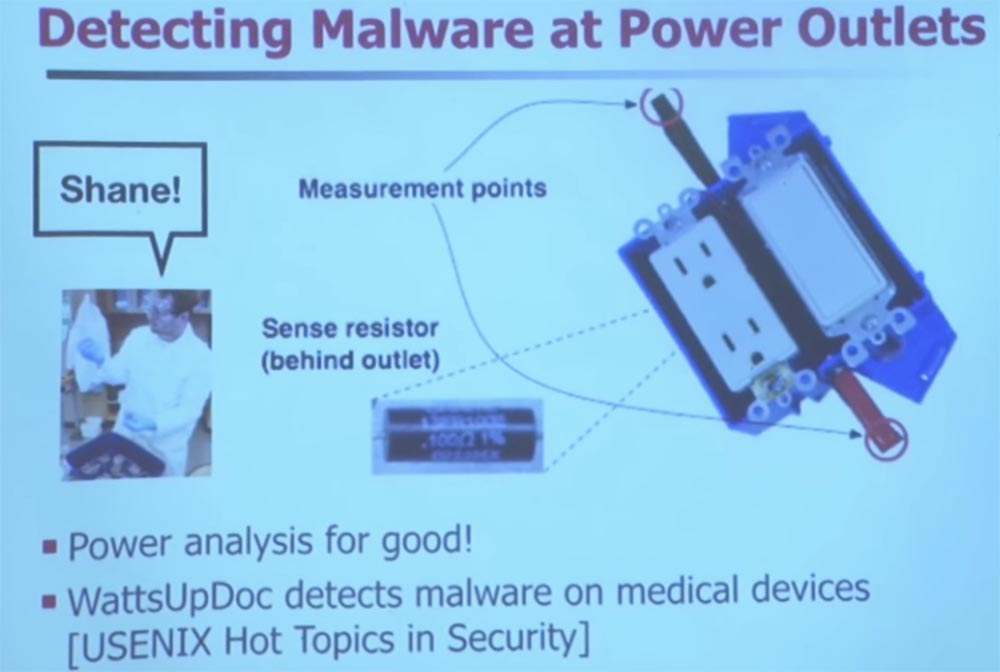

Et maintenant, je veux vous parler d'un autre projet qui a permis de détecter des logiciels malveillants via des prises électriques. Il y a quelques années, un de mes élèves, Shane, a déclaré: "Hé, j'ai conçu cette prise de courant et maintenant je peux dire quel site vous consultez." Il a inséré une résistance sensible à l'intérieur d'une prise conventionnelle, qui mesure le soi-disant déphasage de la puissance réactive. Cela concerne principalement le proxy pour télécharger des informations sur votre ordinateur.

Grâce à ce capteur, il peut dire comment le processeur de votre ordinateur modifie la charge et comment celle-ci affecte les paramètres de l'électricité consommée. Ce n'est pas nouveau. Quelqu'un at-il entendu un tel terme - protection TEMPEST? Je te vois au courant. TEMPEST existe depuis de nombreuses années. Comme les signaux fuient de partout, il existe tout un art pour arrêter les fuites de signaux. J'aime garder tous mes anciens ordinateurs - j'ai même une machine avec un noyau exo, c'est un vieux Pentium 4. Ils ont été libérés avant de proposer une gestion avancée de l'alimentation. Donc, si vous mesuriez la consommation d'électricité de l'ancien Pentium, elle serait restée inchangée quelle que soit la charge du processeur.

Peu importe qu'il ait travaillé en boucle fermée ou qu'il ait été engagé dans le traitement de processus informatiques. Mais si vous achetez un ordinateur moderne, qu'il s'agisse d'un ordinateur de bureau ou d'un smartphone, la consommation d'énergie dépendra de la charge de travail. Sean a donc découvert ce qui se passait dans ce cas.

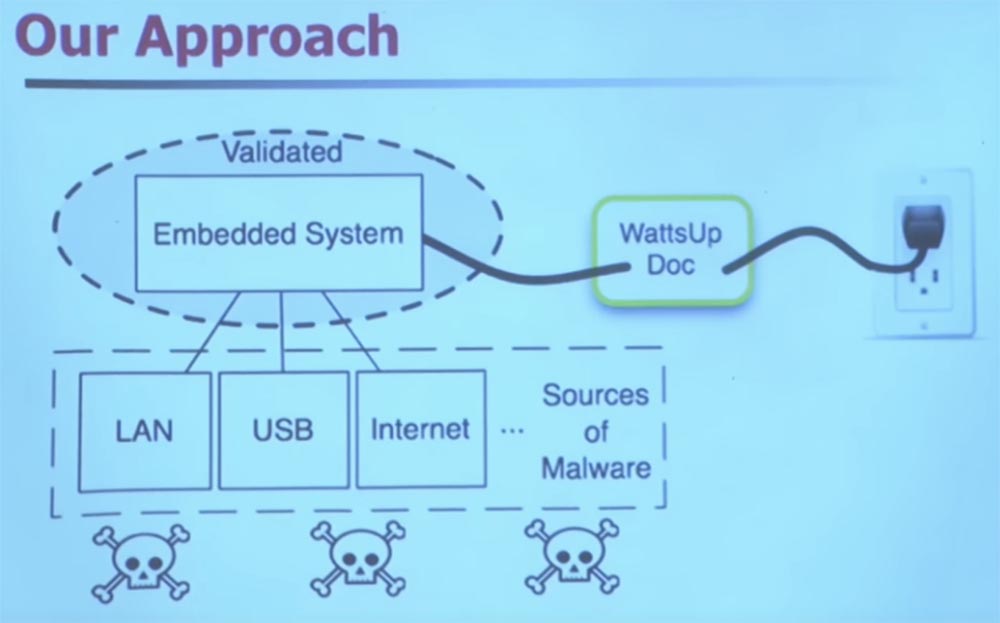

Si vous avez un système embarqué très difficile à changer et que vous souhaitez le doter de fonctionnalités de sécurité, vous pouvez utiliser une rallonge intelligente.

Il utilise l'apprentissage automatique pour classer le domaine fréquentiel de votre consommation d'énergie. Il ne suit pas la quantité d'électricité que vous consommez, mais plutôt la fréquence à laquelle vous le faites.

Permettez-moi de vous donner un indice. Imaginez que vous avez un appareil médical infecté par des logiciels malveillants. Supposons que ce virus se réveille toutes les quelques minutes pour envoyer du spam. Comment cela peut-il changer la consommation d'énergie?

C'est vrai, une interruption de sommeil sera déclenchée toutes les quelques minutes et le processeur se réveillera. Cela augmentera probablement son besoin de ressources mémoire. Il va effectuer plusieurs cycles ou insérer plusieurs cycles supplémentaires dans ce qui était auparavant un ensemble constant d'instructions de travail.

Les appareils médicaux exécutent un petit ensemble d'instructions, contrairement aux ordinateurs à usage général, et c'est une image courante de leur travail. Par conséquent, lorsque vous obtenez soudainement un logiciel malveillant, il modifie immédiatement le modèle de consommation d'énergie, le comportement de l'alimentation et, grâce à cela, il peut être suivi. Vous faites la transformation de Fourier, appliquez d'autres technologies "magiques" avec la participation de l'apprentissage automatique. Le diable est dans les détails. Vous pouvez utiliser l'apprentissage automatique afin de déterminer la présence de logiciels malveillants et d'autres anomalies avec une très grande précision et une proportion minimale d'erreurs.

Il s'agit d'un projet sur lequel Sean travaille depuis plusieurs années. Il a initialement créé ce projet pour déterminer le site Web que vous parcouriez. Malheureusement, il l'a présenté à un tas de conférences précisément dans ce but, et tout le monde lui a dit: "Eh bien, pourquoi en aviez-vous besoin?" Cependant, cela s'est avéré très utile, car il a choisi les 50 meilleurs sites évalués par Alexa. Et puis il a compilé le profil énergétique de son ordinateur pour l'utiliser pour l'apprentissage automatique, et là encore, avec une très grande précision, il a pu déterminer quel site était visité sur d'autres ordinateurs. Nous avons été vraiment surpris que cela fonctionne généralement. Et nous ne savons toujours pas exactement pourquoi cela est possible, mais nous soupçonnons fortement que le système de gestion de contenu des sites Web Drupal est à blâmer.

Qui écrit toujours le code HTML d'Emacs? Génial, moi aussi. C'est pourquoi j'ai toutes ces erreurs sur mon site. Mais il y a quelques années, il y avait un mouvement actif, en particulier dans les institutions, de sorte que le code créait automatiquement un fichier de contenu de page Web qui suit une structure régulière. Par exemple, si vous allez sur cnn.com, ils ont toujours des publicités dans le coin supérieur droit, avec une animation flash, qui dure exactement 22 secondes. Ainsi, lorsque vous accédez à cette page, le processeur de votre ordinateur commence à la traiter, c'est-à-dire qu'un navigateur Web affecte le modèle de consommation d'énergie familier, et ses modifications peuvent être corrigées comme caractéristiques pour ce site particulier.

Le seul site que nous ne pouvions pas classer en toute confiance était GoDaddy. Nous ne savons pas pourquoi, et cela ne nous dérange pas beaucoup, car ce problème est loin des problèmes de sécurité.

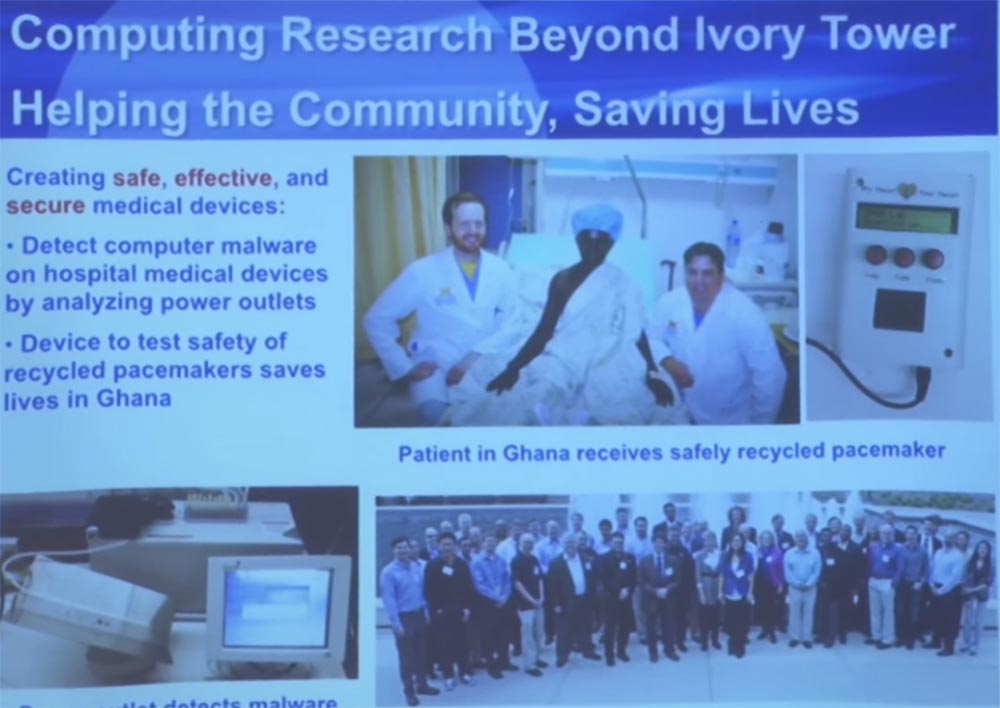

Lorsque vous aidez vos collègues de différentes cliniques, ils vous parlent souvent à nouveau pour obtenir de l'aide. Nous avons travaillé sur l'un des projets intéressants liés aux problèmes de fourniture de stimulateurs cardiaques dans les pays en développement, en particulier au Ghana, qui ont littéralement donné une seconde vie aux patients. Parce que si vous n'avez pas de système de santé dans votre pays, il est très difficile, disons, d'obtenir 40 000 $ pour un stimulateur cardiaque et une équipe de chirurgiens.

Ils ont été engagés dans la restauration de stimulateurs cardiaques et de défibrillateurs défectueux, puis ils ont été stérilisés. C'est assez intéressant. Vous devez utiliser une chambre à gaz avec de l'oxyde d'éthylène pour stériliser afin d'éliminer tous les pyrogènes - substances qui provoquent de la fièvre. Ces dispositifs sont stérilisés puis réimplantés chez les patients. Ce monsieur sur la photo souffrait d'un rythme cardiaque lent, ce qui était une condamnation à mort pour lui. Mais comme il a pu obtenir un stimulateur cardiaque, cela lui a donné des années de vie supplémentaires.

Donc, le problème avec lequel ils sont venus vers nous était de savoir comment ils peuvent savoir que ces appareils sont toujours sûrs, car ils n'ont même pas été utilisés. De toute évidence, vous pouvez regarder la durée de vie de la batterie - c'est la première chose que vous faites. Si la charge est trop faible, l'appareil ne peut pas être implanté. Et d'autres choses? Par exemple, si le métal est un peu rouillé? Comment pouvons-nous vérifier l'appareil du début à la fin pour savoir s'il peut reconnaître correctement l'arythmie?

Les étudiants de mon laboratoire ont créé un testeur spécial qui envoie aux stimulateurs cardiaques les équivalents électriques des arythmies cardiaques, des anomalies autres que la sinusoïde de la fréquence cardiaque normale.

Le stimulateur cardiaque pense qu'il est connecté au patient et commence à répondre. Ensuite, nous vérifions la réponse pour voir si elle diagnostique vraiment l'arythmie cardiaque et si elle envoie correctement les coups de sauvetage.

Ce développement est actuellement soumis à un processus de sélection complet de la FDA pour obtenir l'approbation d'utilisation. Jusqu'à présent, il s'agit d'un programme incomplet appelé «Mon cœur est votre cœur». Vous pouvez trouver des informations détaillées sur elle si vous êtes intéressé.

De plus, nous interagissons souvent avec la communauté des fabricants de dispositifs médicaux. Nous les invitons chaque été au Centre de sécurité des dispositifs médicaux à Ann Arbor avec les cliniques responsables de la gestion des cliniques, et ils partagent leurs plaintes et leurs préoccupations concernant les dispositifs médicaux à la table générale. Nous avions une seule entreprise, à laquelle nous avons simplement montré tous les problèmes existants, pour lesquels personne ne se tournerait vers le fabricant de matériel médical. Il s'agit d'une nouvelle culture de communication.

Je ne sais donc pas si vous avez effectué une analyse de sécurité ou une rétro-ingénierie. Je vois quelques personnes. C'est une chose très scrupuleuse, presque un art, car vous avez affaire à des éléments sociaux dans la production, en particulier dans la production de dispositifs médicaux, parce que la vie est en jeu. Il peut être très, très difficile de partager ce genre de problèmes avec des gens qui sont vraiment capables de les résoudre. Par conséquent, cela nécessite souvent un contact personnel.

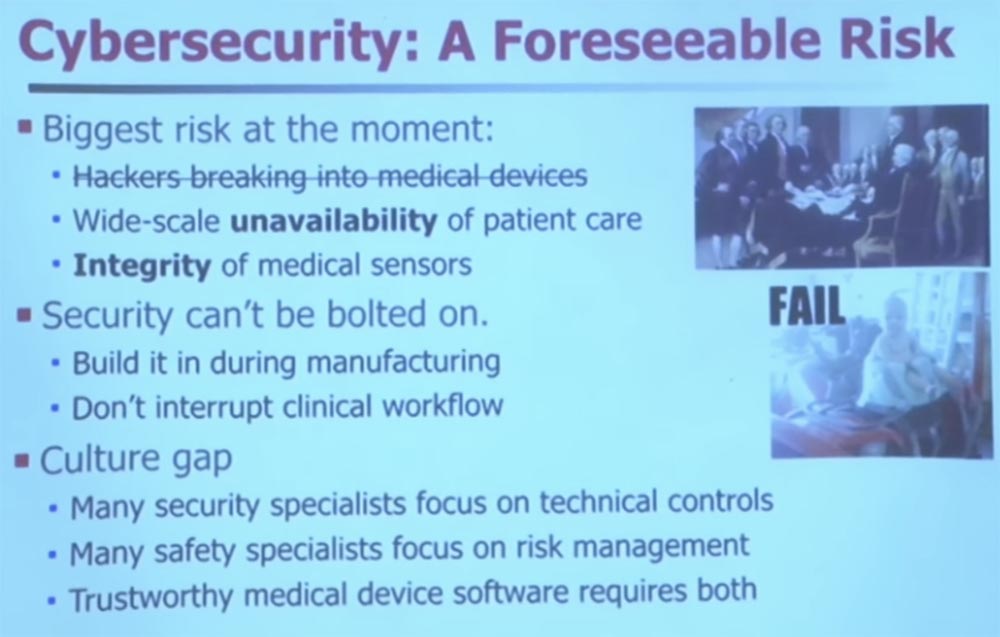

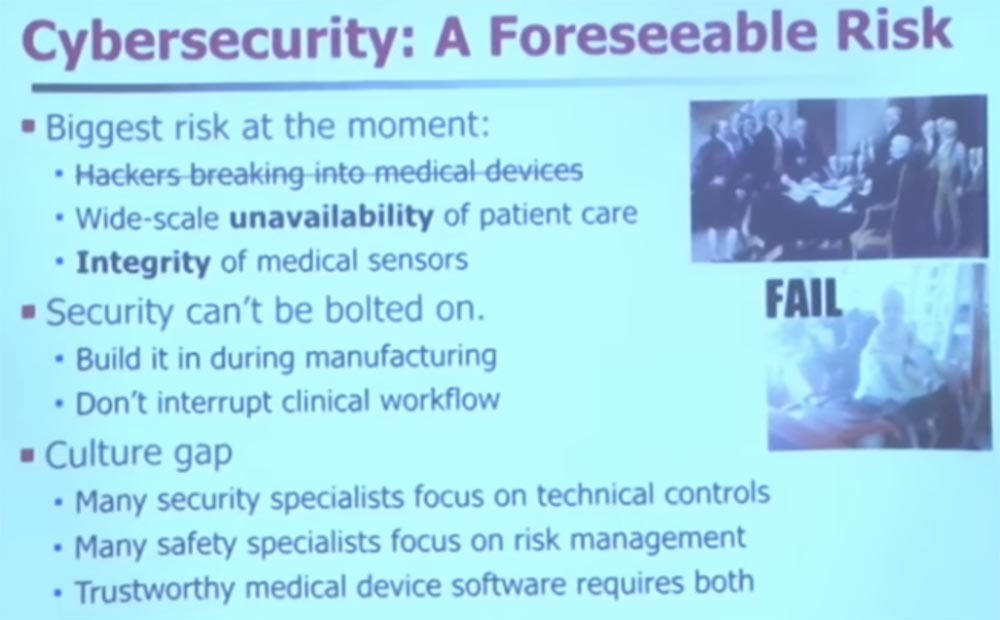

Je veux gagner un peu plus de temps. J'espère que nous aurons des questions, car je pense que nous avons cinq ou 10 minutes. Mais je veux dissiper quelques mythes. Vous connaissez probablement beaucoup de titres de journaux et d'émissions de télévision sur la façon dont les pirates informatiques s'introduisent dans les appareils médicaux. C'est peut-être un problème, mais ce n'est pas le seul et, de plus, pas le problème le plus important. Il est difficile de le considérer comme un problème lorsque vous analysez la sécurité, car il y a en fait deux autres problèmes importants.

Le premier est le manque d'accès à grande échelle aux appareils en raison de l'inaccessibilité des soins aux patients. Par conséquent, oubliez les adversaires externes - que faire si vous avez simplement des programmes malveillants qui pénètrent accidentellement dans les appareils médicaux, car ils fonctionnent tous sous le même système d'exploitation? Que se passe-t-il lorsque 50 000 pompes d'injection tombent en panne en même temps? Dans ce cas, il est très difficile d'assurer des soins appropriés aux patients.

Un de mes collègues m'a écrit que son laboratoire de cathétérisme était fermé.

Les laboratoires de cathétérisme sont une spécialisation relativement nouvelle. Il s'agit d'un type spécial de salle d'opération pour une chirurgie invasive minimale. Ils ont dû fermer un tel laboratoire dans leur clinique parce qu'une infirmière avait accidentellement introduit un virus à partir d'une clé USB, à partir de laquelle elle voulait transférer des photos de famille vers Yahoo. Quelque part, des logiciels malveillants ont pénétré à l'intérieur et infecté leur laboratoire de cathétérisme. Par conséquent, ils ont dû le fermer et arrêter tout travail.

Donc, si vous attendez une angioplastie, ce centre médical particulier n'est plus à votre disposition. Vous devrez utiliser l'un des centres de sauvegarde. Ainsi, la disponibilité du matériel médical pour le personnel médical est l'une des clés qui est souvent oubliée en termes de sécurité.

Le deuxième problème important est l'intégrité du capteur. Si votre appareil médical est infecté par des logiciels malveillants, son fonctionnement change d'une manière que ses développeurs ne pouvaient pas prévoir. Voici un exemple très simple. Disons que certains logiciels malveillants entrent dans une minuterie. Ils le réveillent pour envoyer des paquets réseau et du spam. Cela prend du temps. Que se passe-t-il si votre dispositif médical suppose qu'il contrôle entièrement les interruptions du capteur pour collecter les lectures, puis que les interruptions sont ignorées? Peut-être que ce capteur régule les paramètres d'alimentation de l'appareil médical, mais à cause de logiciels malveillants, il a raté le prochain témoignage. - , . .

, . , , , . , , .

, - , . , ?

. , Windows 95. , OS / 2, Windows XP.

, , . , , .

- , . , , . .

, , Gmail . , «», .

- , «». , . : « Dos Equis, ?», – , -, .

, , . , . , , — . , « , ». . , , , , «» , ?

– , . , , , . , , , , , ? ? , , … .

, , , , . , , .

, , , , . , CBC, , . , .

, , « ». . , , ? , ?

, , . , , , !

: « , . , . , -? ? , ? , 30 ». , , . , . . -, , . , , .

, . -, . .

. , , . , .

, , , , . . — . , .

, 5-10 , . . , . , , , - .

:

: ?

: , , . , , — . . , . . . , , , . , , .

. , . . , . , , , , . . , , .

: , , — , , , . .

: , , , , , ? . , , . — , .

, , , .

, , . — , , . -, «- » CHS, Mandiant. , . , , . — , ? , , (, 2013 , 180 206 29 ).

. , , , , .

, , , . , , . , , , .

.

Merci de rester avec nous. Aimez-vous nos articles? Vous voulez voir des matériaux plus intéressants? Soutenez-nous en passant une commande ou en le recommandant à vos amis, une

réduction de 30% pour les utilisateurs Habr sur un analogue unique de serveurs d'entrée de gamme que nous avons inventés pour vous: Toute la vérité sur VPS (KVM) E5-2650 v4 (6 cœurs) 10 Go DDR4 240 Go SSD 1 Gbps à partir de 20 $ ou comment diviser le serveur? (les options sont disponibles avec RAID1 et RAID10, jusqu'à 24 cœurs et jusqu'à 40 Go de DDR4).

VPS (KVM) E5-2650 v4 (6 cœurs) 10 Go DDR4 240 Go SSD 1 Gbit / s jusqu'en décembre gratuitement en payant pour une période de six mois, vous pouvez commander

ici .

Dell R730xd 2 fois moins cher? Nous avons seulement

2 x Intel Dodeca-Core Xeon E5-2650v4 128 Go DDR4 6x480 Go SSD 1 Gbps 100 TV à partir de 249 $ aux Pays-Bas et aux États-Unis! Pour en savoir plus sur la

création d'un bâtiment d'infrastructure. classe utilisant des serveurs Dell R730xd E5-2650 v4 coûtant 9 000 euros pour un sou?