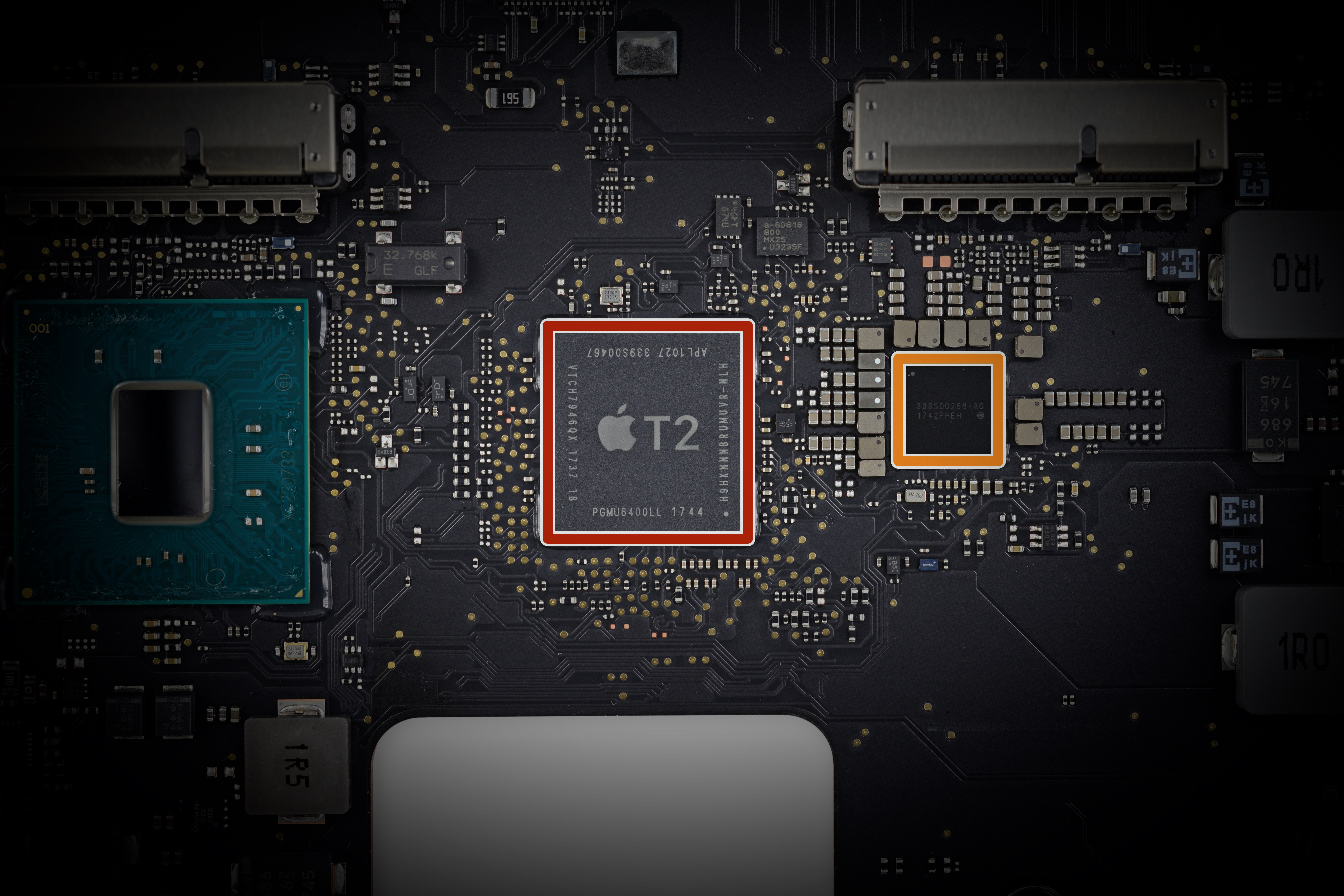

Apple a publié de la

documentation sur la puce de sécurité T2, qui est intégrée aux derniers modèles d'ordinateurs portables de marque, y compris le MacBook Pro introduit plus tôt cette année et le MacBook Air qui vient d'être annoncé.

Jusqu'à aujourd'hui, la puce était peu connue. Mais maintenant, il s'avère que c'est une puce très intéressante. Il a un certain nombre de fonctions de sécurité, y compris le stockage et la protection des clés de cryptage de l'appareil, des données d'empreintes digitales et de la fonction de démarrage sécurisé. De plus, le

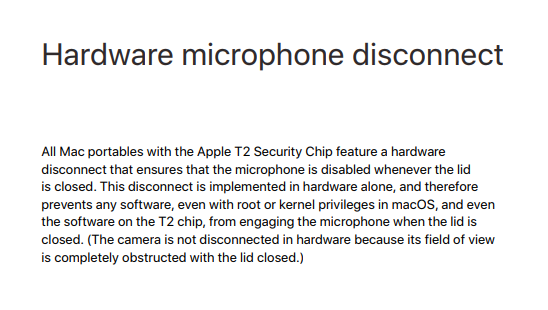

matériel de la puce coupe le microphone de la caméra intégrée lors de la fermeture du couvercle de l'ordinateur portable.

«Cette sourdine est implémentée au niveau matériel et ne permet donc à aucun logiciel, même avec des privilèges root ou noyau dans macOS, et même des logiciels sur la puce T2, d'activer le microphone lorsque le couvercle est fermé», dit le manuel, où la sourdine matérielle fonctionne Le microphone reçoit un paragraphe.

Il ajoute également que le caméscope lui

- même

ne désactive pas le matériel, car "son champ de vision est complètement bloqué par le couvercle fermé".

Apple a déclaré que la nouvelle fonctionnalité ajoute un niveau de sécurité «sans précédent» pour le Mac. Nous parlons de protection contre les logiciels malveillants, les chevaux de Troie et les RAT, qui se sont récemment généralisés pour le système d'exploitation macOS (sous Windows, de tels programmes existent en grand nombre il y a longtemps).

La menace de connecter des pirates à des webcams sur des ordinateurs portables est devenue réalité il y a quelques années, avec la prolifération des outils d'administration à distance (RAT). Puis, chez les utilisateurs, l'habitude de coller une webcam pour ordinateur portable avec un ruban électrique ou un autocollant opaque s'est répandue.

Jusqu'à un certain point, certains utilisateurs pensaient qu'il était presque impossible d'activer des webcams sur les ordinateurs portables Apple à l'insu de l'utilisateur. Mais l'année dernière, un

malware Fruitfly a été découvert qui a dissipé ce mythe.

À première vue, le malware est assez simple et ne comprend que deux fichiers:

~/.client

SHA256: ce07d208a2d89b4e0134f5282d9df580960d5c81412965a6d1a0786b27e7f044

~/Library/LaunchAgents/com.client.client.plist

SHA256: 83b712ec6b0b2d093d75c4553c66b95a3d1a1ca43e01c5e47aae49effce31ee3Le fichier .plist lui-même maintient le .client en permanence. Mais ce dernier est beaucoup plus intéressant: il s'agit d'un script Perl minifié et obscurci qui, entre autres, établit une connexion avec l'un des serveurs de gestion.

Mais la partie la plus intéressante du script se trouve à la fin de la section __DATA__. Un fichier binaire Mach-O y a été trouvé, un deuxième script Perl et une classe Java extraits par le script, écrits dans le dossier / tmp / et exécutés. Dans le cas de la classe Java, il commence par définir pple.awt.UIElement sur true, c'est-à-dire qu'il n'apparaît pas dans le Dock.

C'est ce binaire qui prend des captures d'écran (depuis l'écran) et accède à la webcam. Les chercheurs notent que pour cela, le malware utilise des appels système véritablement «antiques» qui étaient utilisés avant OS X.

SGGetChannelDeviceList

SGSetChannelDevice

SGSetChannelDeviceInput

SGInitialize

SGSetDataRef

SGNewChannel

QTNewGWorld

SGSetGWorld

SGSetChannelBounds

SGSetChannelUsage

SGSetDataProc

SGStartRecord

SGGetChannelSampleDescriptionDe là, ils concluent que les auteurs n'ont pas d'expérience en développement moderne pour Mac, mais utilisent l'ancienne documentation, qui fait allusion à leur origine étrangère d'une région où la technologie Apple n'est pas installée partout. De plus, le binaire inclut la source de la bibliothèque libjpeg ouverte dans la version 1998. D'une manière ou d'une autre, mais le logiciel malveillant remplit correctement ses fonctions et espionne les utilisateurs de Mac via la webcam intégrée de l'ordinateur portable.

On sait que l'espionnage par le biais de webcams pour ordinateurs portables est utilisé non seulement par des pirates informatiques curieux pour le divertissement, mais également par des services spéciaux. Dans les services de renseignement britanniques, le GCHQ opère depuis de nombreuses années pour développer de tels chevaux de Troie dans le cadre du programme

Optic Nerve . Même certains techniciens bien connus comme Mark Zuckerberg ont

enregistré la webcam sur un ordinateur portable

avec du ruban électrique .