Des chercheurs de l'Université de Radboad (Pays-Bas) ont

évoqué les vulnérabilités du système de protection de certains disques SSD. Ils permettent à un attaquant de contourner la fonction de chiffrement du disque et d'accéder aux informations sur le disque sans avoir à connaître le mot de passe d'accès.

Certes, le problème rencontré ne concerne que les modèles SSD qui prennent en charge le chiffrement matériel en raison de la présence d'une puce intégrée, séparée du module principal.

Ces appareils sont appelés - SSD avec cryptage matériel intégré. Ils sont devenus très populaires au cours des dernières années, car on pense que le cryptage du contenu du lecteur bloque l'accès aux données pour les cybercriminels. Cependant, il existe un moyen de contourner la protection - les cybercriminels peuvent voler les mots de passe d'accès en manipulant le contenu de la RAM.

Mais ce n'est pas tout, le

problème est qu'il existe un moyen d'accéder aux données sans mot de passe - pour cela, il est nécessaire d'utiliser la vulnérabilité dans le firmware SED. Des vulnérabilités de ce type affectent les spécifications de

sécurité ATA et

TCG Opal .

Le problème principal est qu'en plus des mots de passe d'accès définis par les propriétaires du SSD, il existe également un mot de passe principal défini en usine. Si vous changez ce mot de passe, la vulnérabilité discutée ci-dessus est éliminée, sinon, le SSD et ses données sont ouverts aux attaquants - bien sûr, ceux qui savent exactement quoi faire.

Mais il y a aussi un hic: le fait est qu'en raison d'une pénurie de fabricants de tels appareils, le mot de passe de cryptage sélectionné par l'utilisateur et la clé de cryptage DEK ne sont pas connectés cryptographiquement. En d'autres termes, un attaquant peut trouver la valeur DEK (les données nécessaires sont cachées à l'intérieur de la puce SED) puis l'utiliser pour décrypter les données sans avoir à connaître le mot de passe défini par l'utilisateur.

«L'absence d'un ensemble cryptographique est un désastre. En raison d'une faille, les données utilisateur sont faiblement protégées. Les données stockées sur disque peuvent être facilement restaurées et copiées », explique l'un des chercheurs qui a découvert le problème. Les experts ont publié les résultats des études et leurs conclusions sous la forme d'un article (

vous pouvez le télécharger

ici ).

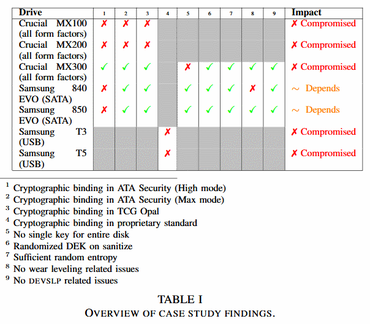

Malheureusement, les scientifiques ont pu examiner un petit nombre de disques SSD, leurs modèles sont indiqués ci-dessous. Néanmoins, tous les appareils étudiés se sont révélés vulnérables.

Les chercheurs ont examiné les SSD externes et intégrés avec prise en charge du chiffrement matériel. À leur avis, une gamme beaucoup plus large de ces appareils est susceptible de se fissurer. L'étude a été achevée en avril de cette année, jusqu'à présent, les scientifiques et la police néerlandaise ont tenté d'informer tous les fabricants des appareils étudiés du problème.

Il est rapporté que des sociétés telles que Crucial (Micron) et Samsung ont publié une mise à jour du firmware pour les disques SSD, résolvant ainsi le problème. Certes, cela peut ne pas être suffisant.

Le fait est que les chercheurs ont commencé à approfondir leurs travaux en menant une étude sur la sécurité des données des utilisateurs de différents systèmes. Les utilisateurs de Windows sont les plus à risque car certains services exacerbent le problème dans ce système d'exploitation. Ainsi, le problème peut être appelé Windows BitLocker, un système logiciel pour crypter les données sur un disque fonctionnant sous Windows OS.

Dès que BitLocker

découvre des SSD avec prise en charge du chiffrement matériel, le service est désactivé et les données ne sont pas chiffrées à l'aide de Windows, le système d'exploitation «espère» une prise en charge matérielle. Ainsi, les utilisateurs qui travaillent toujours avec SSD rucial et Samsung et qui n'ont pas mis à jour le micrologiciel de leurs disques, gardent en fait leurs données accessibles à tous.

La bonne nouvelle est que BitLocker peut toujours fonctionner dans ce cas, pour cela, vous devez modifier certains paramètres de

stratégie de groupe . Mais dans ce cas, vous devez formater le disque et commencer à travailler avec lui à partir de zéro.

Mais dans ce cas, la protection est double et il n'y a pas de problèmes particuliers, en fait, non. Selon les chercheurs qui ont découvert le problème, sa racine réside dans les spécifications créées par les développeurs du chiffrement matériel.