Tôt ou tard, cela se produit: vous ouvrez YouTube sur votre téléphone mobile, mais au lieu d'un tas de vidéos, vous obtenez une offre de mise à jour urgente. Ou enfin prenez le temps de jouer sur la Playstation, mais les mises à jour viennent d'arriver, vous les téléchargez et les installez pendant une demi-heure, puis éteignez la console. Ou allez dans la zone d'administration de WordPress pour écrire un excellent article, mais il est temps de mettre à jour WordPress lui-même et les plugins.

Le problème d'aujourd'hui concerne les mises à jour du système d'exploitation Android, les correctifs pour deux plugins dans WordPress, en bref, ce que vous devrez faire si vous avez un smartphone ou un site Web. Les mises à jour des plugins Wordpress sont intéressantes en ce qu'elles montrent ce qui se passera si vous ne passez toujours pas de temps à mettre à jour le code.

Vulnérabilité dans le plugin WordPress pour la conformité au RGPDLes nouvelles .

Recherche .

À propos du RGPD cette année, nous avons eu un

problème distinct . Des normes strictes pour la protection des données privées des citoyens de l'UE sont utiles pour les utilisateurs même d'autres pays, mais pour les propriétaires de sites et les services réseau, elles posent toujours un certain casse-tête. De nombreux propriétaires de sites WordPress résolvent le problème du respect de la loi de la manière habituelle - en installant le plugin. L'un de ces plugins,

WP GDPR Compliance , comme il s'est avéré, résout un problème et en ajoute un autre.

Le plugin est assez simple - il ajoute des liens vers l'accord de confidentialité dans les formulaires pour les commentaires ou les informations personnelles (si vous achetez quelque chose) et suit le fait du consentement du client au traitement des données personnelles. Les spécialistes de Wordfence ont constaté que le plugin version 1.4.2 et plus ancien contenait une vulnérabilité grave: l'entrée utilisateur n'est pas vérifiée, et avec un message préparé, vous pouvez écraser les paramètres du moteur WordPress lui-même. Une vulnérabilité a été découverte à la suite d'une attaque active sur des sites avec le plug-in installé: inconnu ouvert par défaut, enregistrement de l'utilisateur fermé sur le site et attribution du statut d'administrateur à tous les nouveaux utilisateurs.

Cela ouvre un accès complet aux données stockées sur le site: ainsi, le plugin pour la conformité aux normes GDPR conduit potentiellement à des problèmes avec ce même GDPR. Selon la législation, la fuite des données des utilisateurs doit être traitée en conséquence et les informations sur l'incident doivent être transmises aux autorités compétentes. L'attaque a été découverte en raison de l'impossibilité de balayer les traces, bien qu'une tentative de nettoyage des journaux ait eu lieu. Pour ce scénario d'attaque, on ne sait pas dans quel but les sites ont été piratés. Un autre scénario

découvert par Sucuri impliquait le téléchargement de données à partir d'un domaine spécifique. Ce site a été rapidement désactivé, donc (vraisemblablement) le code malveillant sur les sites victimes n'est pas chargé. Au lieu de cela, les sites affectés sont simplement lents, avec des erreurs et pas complètement ouverts.

Et voici à quoi cela ressemblait du côté d'un administrateur de site sans méfiance: vous allez dans le panneau d'administration et un nouveau plug-in y est installé (injectant du code PHP dans toutes les pages du site), il y a des noms inconnus dans la liste des administrateurs, et ce qui se passe n'est pas clair. Dans la version 1.4.3 du plugin, la vulnérabilité a été supprimée et selon les estimations du site WordPress, elle a été installée sur plus de cent mille sites.

Le plugin WP GDPR fonctionne avec l'un des systèmes de commerce électronique les plus populaires pour la plate-forme WordPress connue sous le nom de

WooCommerce . Une grave vulnérabilité a été découverte en elle (

news ). La plate-forme offre plusieurs niveaux d'accès au contenu du site, et il n'est pas nécessaire d'être administrateur pour gérer la boutique, il y a un rôle spécial de gestionnaire de boutique. Un tel «zavskladom» peut théoriquement obtenir des droits d'administrateur en raison de la vulnérabilité trouvée par les spécialistes de RIPSTech.

La vulnérabilité est intéressante: le rôle de responsable de boutique implique la possibilité d'éditer des utilisateurs de rang inférieur, plus précisément, uniquement des acheteurs. Cette fonctionnalité a été (non sans l'aide de béquilles) intégrée au système de contrôle des droits de la plateforme WordPress. Tant que le plugin est là, tout fonctionne: le rôle de responsable de boutique a la possibilité de modifier les profils, et le système WooCommerce précise que ce ne sont que des acheteurs. Mais si vous supprimez le plugin, cela devient plus intéressant: un utilisateur avec le rôle de responsable de boutique reste un utilisateur WordPress, et les droits d'édition d'autres profils sont étendus à l'ensemble de la plateforme, y compris les administrateurs de site.

Ainsi, l'attaque se déroule en deux étapes: une faille de sécurité permet au gestionnaire insatisfait des conditions de travail de supprimer le plugin WooCommerce. Le second permet d'obtenir des droits d'administrateur; Certes, si le plug-in de la boutique en ligne est démoli, l'attaquant devient l'administrateur d'un site presque vide. Selon WordPress, le plugin WooCommerce a été installé sur plus de 4 millions de sites, ce qui représente un tiers du commerce électronique en ligne. La vulnérabilité a été corrigée en octobre et les dernières versions du plugin WooCommerce ne sont pas affectées.

La mise à jour Android ferme sept vulnérabilités critiquesLes nouvelles .

Bulletin de sécurité Android de novembre.

Plugins WordPress mis à jour, il est temps de mettre à jour Android. Dans la prochaine série de correctifs du 5 novembre, sept vulnérabilités critiques ont été corrigées dans le code Android. Quatre d'entre eux ont été trouvés dans le composant Media Framework - au même endroit où la vulnérabilité bien connue

StageFright a été trouvée il y a trois ans. Ils permettent d'exécuter à distance du code arbitraire lors de l'ouverture d'un site Web avec un élément média «préparé». Trois vulnérabilités plus critiques ont été découvertes dans le code propriétaire de Qualcomm. Google ne divulgue pas d'informations détaillées à leur sujet, en attendant que cela soit fait par le fournisseur d'équipement. De plus, 18 vulnérabilités ont été corrigées dans la bibliothèque libxaac, un module expérimental pour compresser et décoder le contenu multimédia, qu'il a été décidé de ne plus inclure dans la base de code principale d'Android.

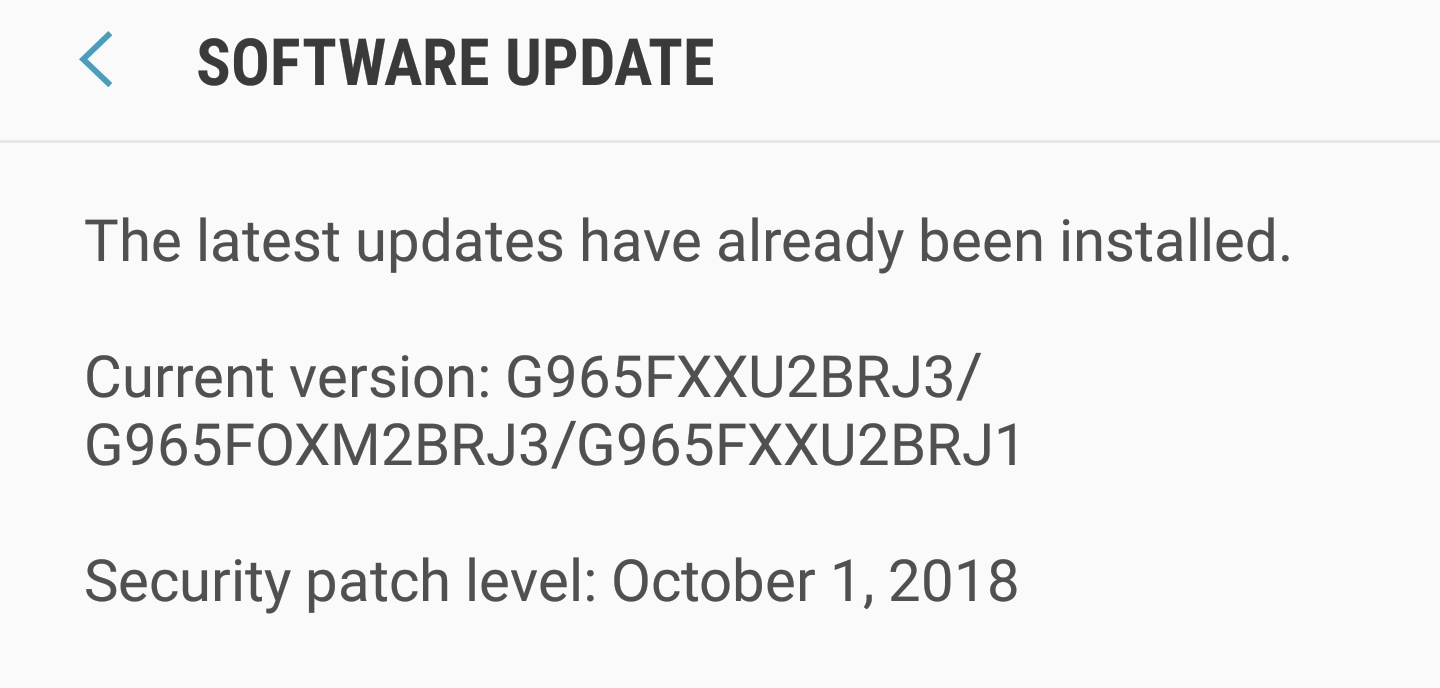

Les mises à jour couvrent des problèmes principalement dans la dernière (neuvième) version d'Android, mais un certain nombre de vulnérabilités, y compris une vulnérabilité critique dans le Media Framework, ont été corrigées pour les versions antérieures du système d'exploitation, en commençant par la septième. Les fabricants de smartphones reçoivent des informations sur les correctifs à venir un mois avant la publication afin de préparer à l'avance les mises à jour. Mais, comme le montre la capture d'écran ci-dessus, au cours de la semaine, la mise à jour n'a pas été livrée sur tous les smartphones pris en charge.

Nous attendons et mis à jour.

Avis de non-responsabilité: les opinions exprimées dans ce recueil ne coïncident pas toujours avec la position officielle de Kaspersky Lab. Chers rédacteurs recommandent généralement de traiter toute opinion avec un scepticisme sain.