Institut de technologie du Massachusetts. Cours magistral # 6.858. "Sécurité des systèmes informatiques." Nikolai Zeldovich, James Mickens. 2014 année

Computer Systems Security est un cours sur le développement et la mise en œuvre de systèmes informatiques sécurisés. Les conférences couvrent les modèles de menace, les attaques qui compromettent la sécurité et les techniques de sécurité basées sur des travaux scientifiques récents. Les sujets incluent la sécurité du système d'exploitation (OS), les fonctionnalités, la gestion du flux d'informations, la sécurité des langues, les protocoles réseau, la sécurité matérielle et la sécurité des applications Web.

Cours 1: «Introduction: modèles de menace»

Partie 1 /

Partie 2 /

Partie 3Conférence 2: «Contrôle des attaques de pirates»

Partie 1 /

Partie 2 /

Partie 3Conférence 3: «Débordements de tampon: exploits et protection»

Partie 1 /

Partie 2 /

Partie 3Conférence 4: «Séparation des privilèges»

Partie 1 /

Partie 2 /

Partie 3Conférence 5: «D'où viennent les systèmes de sécurité?»

Partie 1 /

Partie 2Conférence 6: «Opportunités»

Partie 1 /

Partie 2 /

Partie 3Conférence 7: «Native Client Sandbox»

Partie 1 /

Partie 2 /

Partie 3Conférence 8: «Modèle de sécurité réseau»

Partie 1 /

Partie 2 /

Partie 3Conférence 9: «Sécurité des applications Web»,

partie 1 /

partie 2 /

partie 3Conférence 10: «Exécution symbolique»

Partie 1 /

Partie 2 /

Partie 3Conférence 11: «Ur / Web Programming Language»

Partie 1 /

Partie 2 /

Partie 3Conférence 12: Sécurité du réseau,

partie 1 /

partie 2 /

partie 3Conférence 13: «Protocoles réseau»,

partie 1 /

partie 2 /

partie 3Conférence 14: «SSL et HTTPS»

Partie 1 /

Partie 2 /

Partie 3Conférence 15: «Logiciel médical»

Partie 1 /

Partie 2 /

Partie 3Conférence 16: «Side Channel Attacks»

Partie 1 /

Partie 2 /

Partie 3Conférence 17: «Authentification des utilisateurs»,

partie 1 /

partie 2 /

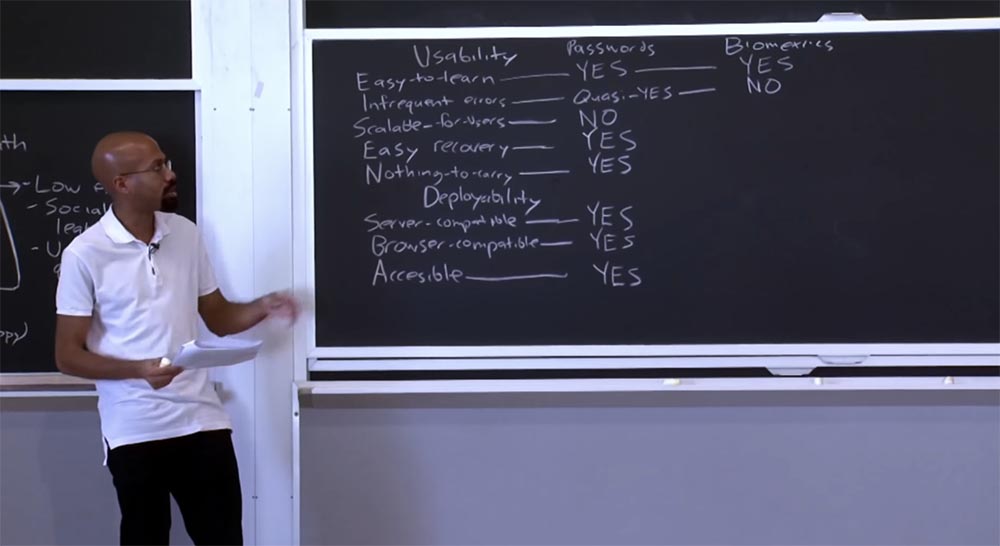

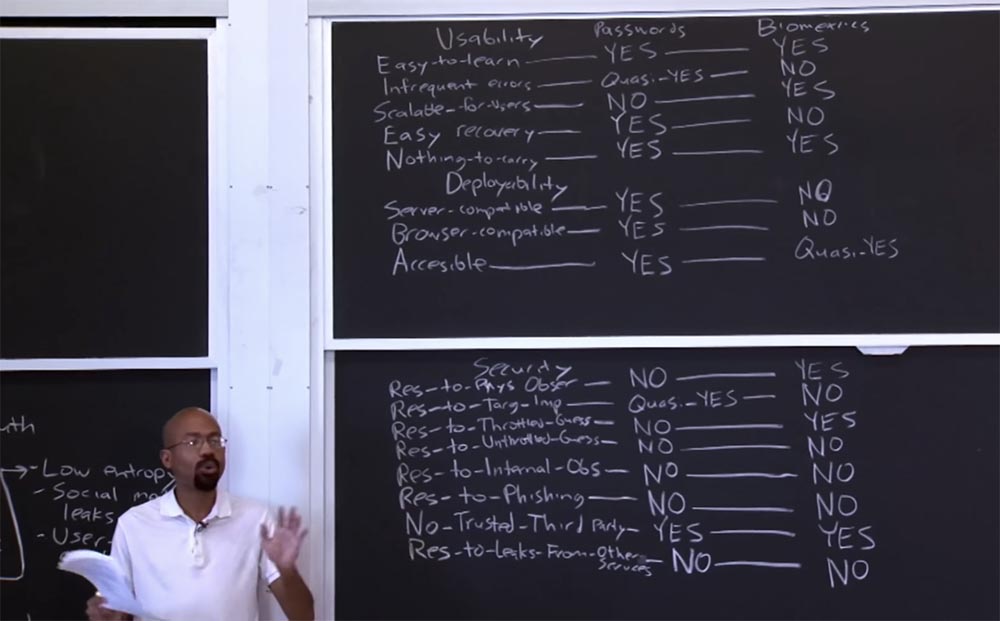

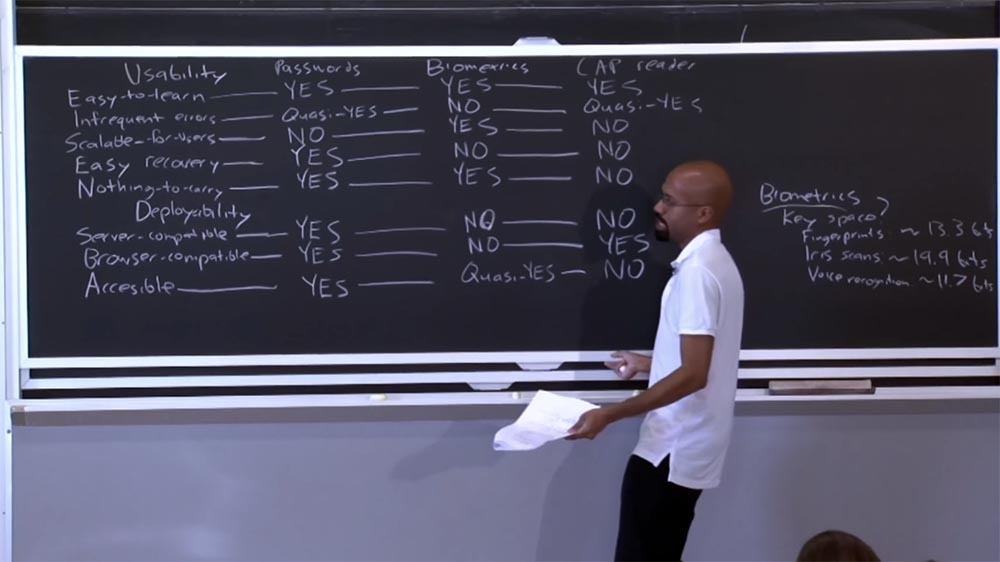

partie 3 La sécurité de la biométrie est donc relative - vous voyez quelle entropie elle a, ce n'est pas beaucoup mieux que l'entropie des mots de passe. Si vous vous souvenez, l'entropie des mots de passe varie de 10 à 20 bits. C'est un peu inquiétant, mais cela vous permet toujours de comparer la biométrie avec les mots de passe. Ainsi, selon les auteurs, la biométrie est facile à apprendre, car il vous suffit de positionner votre corps d'une certaine manière, de rapprocher votre œil du scanner rétinien, etc., de sorte qu'en ce sens, la biométrie et les mots de passe répondent également aux exigences.

Étudiant: quelles sont les raisons de ces valeurs limites d'entropie, par exemple, l'empreinte digitale et la rétine?

Professeur: Je pense que ces valeurs sont dues à l'équipement utilisé, le «hardware». Si vous avez un scanner avec une résolution de scan plus élevée, ces valeurs d'entropie seront plus élevées. Je pense qu'il y a une certaine limite minimale garantie de reconnaissance d'un individu, comme l'ADN et similaires, et il est évident que ce ne sont pas des limites fondamentales de l'entropie.

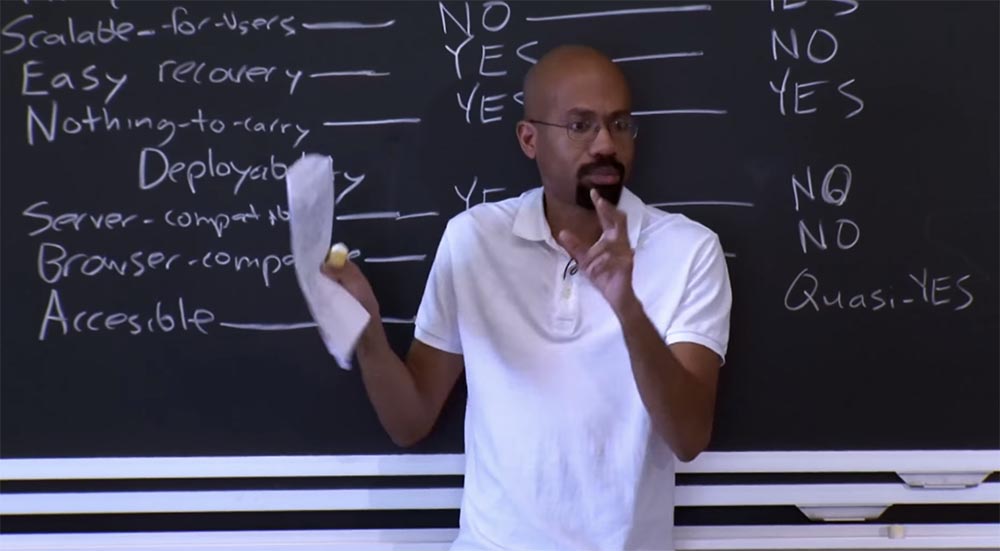

Ainsi, les auteurs disent que la biométrie est facilement étudiée, car il est facile d'apprendre à utiliser les scanners. Fait intéressant, la biométrie a certaines fonctionnalités, elle est donc plus sujette à la distorsion que les mots de passe. Par exemple, votre voix peut changer, vous pouvez rauque en raison d'un rhume, de sorte que la biométrie ne répond pas à l'exigence de rares erreurs d'utilisation et les auteurs écrivent le mot «non» ici.

L'exigence d'évolutivité est respectée, les auteurs indiquent donc oui. La biométrie y correspond, car fondamentalement vous vous mettez à la disposition des services auxquels vous souhaitez vous connecter, c'est donc une très bonne opportunité de biométrie.

En ce qui concerne l'exigence d'une récupération facile, les auteurs indiquent une divergence et écrivent «non». Parce que si quelqu'un vole l'empreinte digitale de votre rétine pour l'authentification, la restauration de votre accès sera très problématique, car vous ne pourrez pas acquérir de nouveaux yeux. Par conséquent, une récupération facile en ce qui concerne la biométrie est un gros problème.

L'exigence «rien de plus», c'est-à-dire la possibilité de ne pas utiliser d'appareils supplémentaires pour l'authentification, est entièrement remplie ici, car vous portez automatiquement tout ce dont vous avez besoin pour l'authentification.

En termes d'exigences de déployabilité, la biométrie n'a pas d'avantages particuliers par rapport aux mots de passe. Il ne répond pas aux exigences de compatibilité du serveur. Il ne répond pas non plus à l'exigence de compatibilité avec les navigateurs, car les navigateurs n'ont pas de scanners rétiniens et similaires.

L'exigence d'accessibilité est conditionnelle, par conséquent, les auteurs indiquent «conditionnellement oui».

Je pense que cette convention s'explique par d'éventuelles erreurs de saisie de données pour les personnes handicapées et certaines difficultés à utiliser la biométrie, même par des personnes ordinaires, ainsi que par les aspects physiques complexes de ce système. Ainsi, la disponibilité de la biométrie est à un niveau bas, ce qui est plutôt décevant.

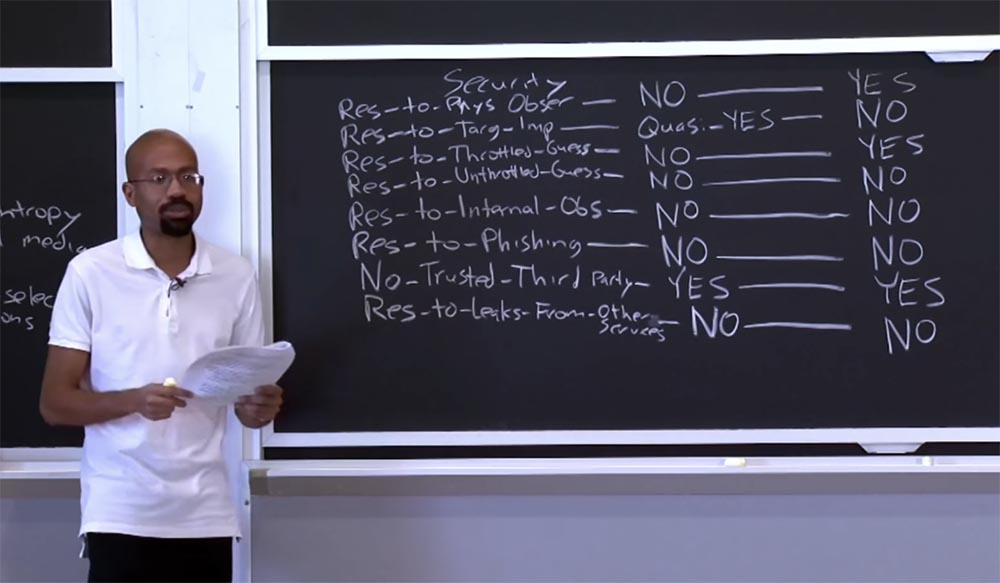

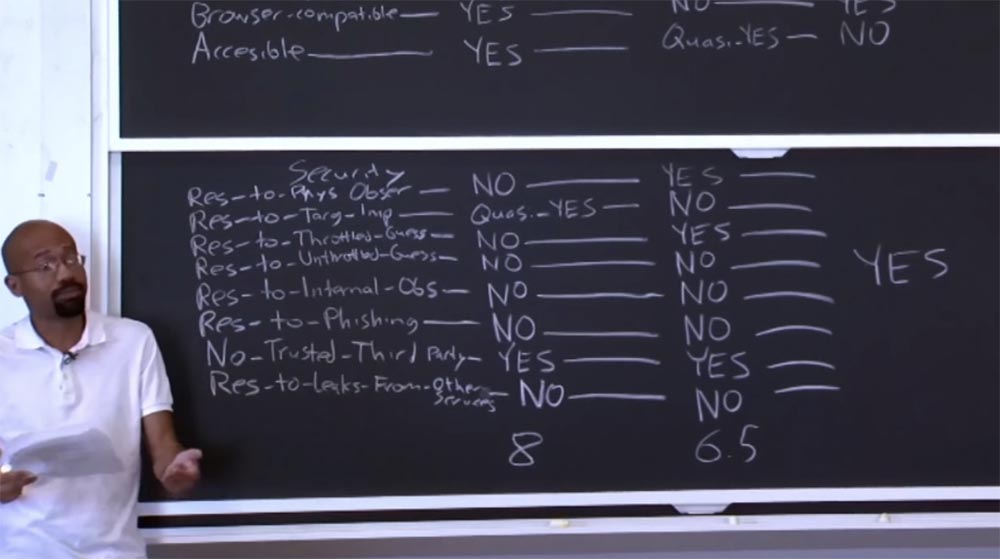

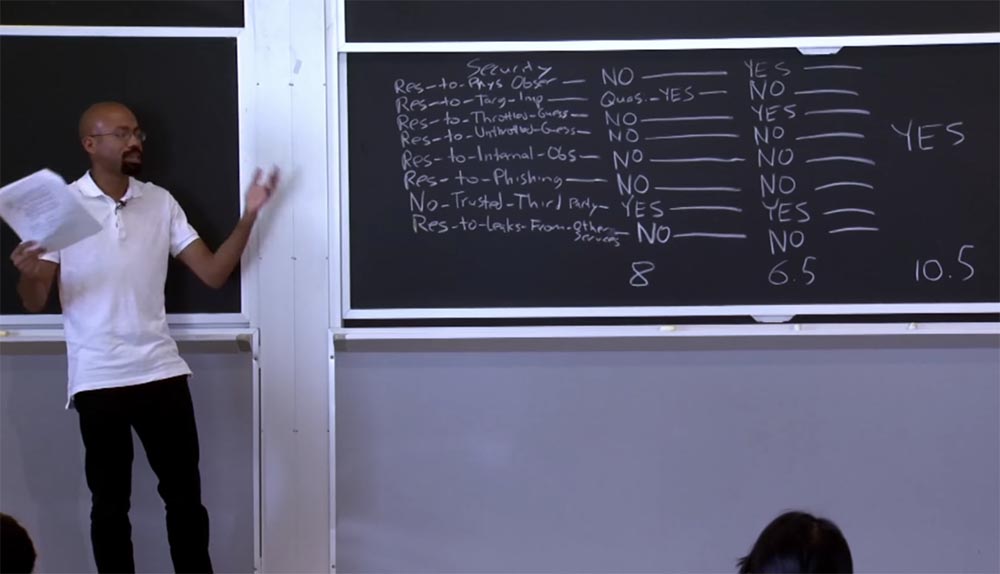

Tenez compte des exigences de sécurité. Concernant la résistance à l'observation physique, les auteurs disent oui. Cela signifie que si quelqu'un regarde comment vous utilisez le scanner d'iris ou le scanner d'empreintes digitales, cela ne lui donnera pas la possibilité de vous faire passer pour vous. Peut-être, en ce qui concerne la reconnaissance vocale, ce n'est pas très fiable, car la voix peut être enregistrée et reproduite.

Étudiant: cependant, un attaquant peut prendre votre photo, utiliser une vitre spéciale et obtenir une impression rétine haute résolution, ou même copier vos empreintes digitales sur un film spécial.

Professeur: vous avez raison, il y a des difficultés car, en utilisant une approche scientifique de la technologie moderne, quelqu'un peut essayer de vous imiter, mais en ce qui concerne la sécurité, il existe une méthodologie spéciale pour empêcher de telles opportunités. C'est pourquoi, dans certains cas, les auteurs de l'article ne disent pas catégoriquement «oui», mais utilisent «oui conditionnel», c'est-à-dire le respect conditionnel des exigences. Mais ici, nous entendons l'observation physique, et non l'utilisation de moyens techniques pour voler vos paramètres biométriques.

En ce qui concerne la résistance à l'usurpation d'identité d'une autre personne, les auteurs indiquent «non» uniquement pour les raisons dont vous venez de parler. Parce que si je veux imiter juste pour vous, je trouverai du verre qui copiera l'empreinte de votre rétine ou utilisera un film sur lequel il y aura des copies de vos empreintes digitales, et je pourrai l'utiliser pour mon activité criminelle.

Les auteurs indiquent que la biométrie résiste aux tentatives de devinettes intenses, mais n'est pas résistante aux devinettes non intensives. La raison est la suivante. Dans le premier cas, l'attaquant ne peut pas résister à la protection d'Antihammering, mais s'il peut deviner à la vitesse qu'il veut, alors la situation est différente. Si vous vous souvenez, l'entropie de la biométrie n'est pas assez grande. Par conséquent, si nous en avons un qui utilise la supposition non forcée, nous disons non, la biométrie dans ce sens est faible.

Par rapport à l'exigence précédente, nous pouvons dire que bien que la biométrie ait un petit espace d'entropie, elle a une grande distribution aléatoire d'indicateurs dans cet espace d'entropie. C'est sa différence avec les mots de passe, car les mots de passe ont à la fois un petit espace d'entropie et des groupes de valeurs proches à l'intérieur.

La biométrie ne résiste pas à l'exigence de résistance à l'observation interne, les auteurs disent "non". En effet, quelqu'un peut endommager le lecteur d'empreintes digitales et accéder à votre empreinte digitale, qui est essentiellement un secret statique et peut être réutilisée.

Concernant la résistance au phishing, les auteurs disent également non. En ce qui concerne le manque de confiance envers un tiers, «oui» est indiqué. Il est intéressant d'exiger une résistance aux fuites par le biais d'autres services - ici, ils disent non. C'est pratiquement la même raison pour laquelle les mots de passe ne répondent pas à cette exigence, car vos données biométriques sont des jetons statiques. Par conséquent, si j'utilise mon empreinte digitale rétine pour l'authentification sur Amazon.com et qu'une fuite de données en résulte, vos données peuvent être utilisées pour la personnalisation sur Facebook.

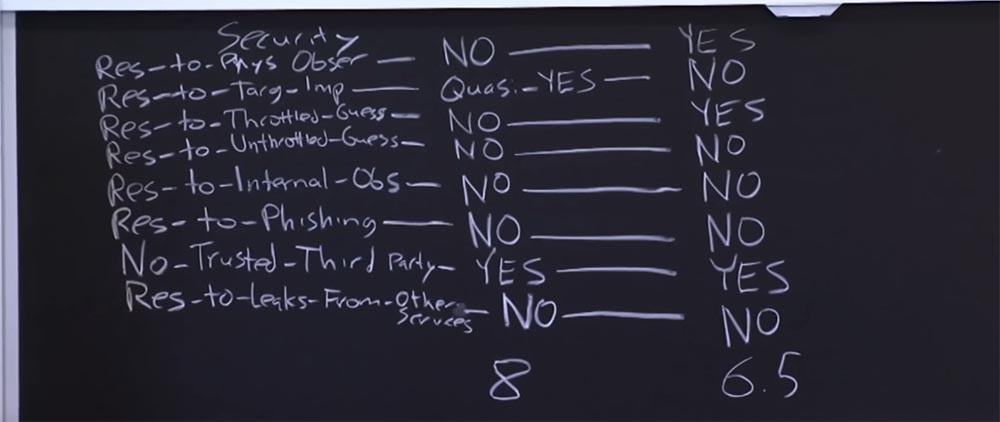

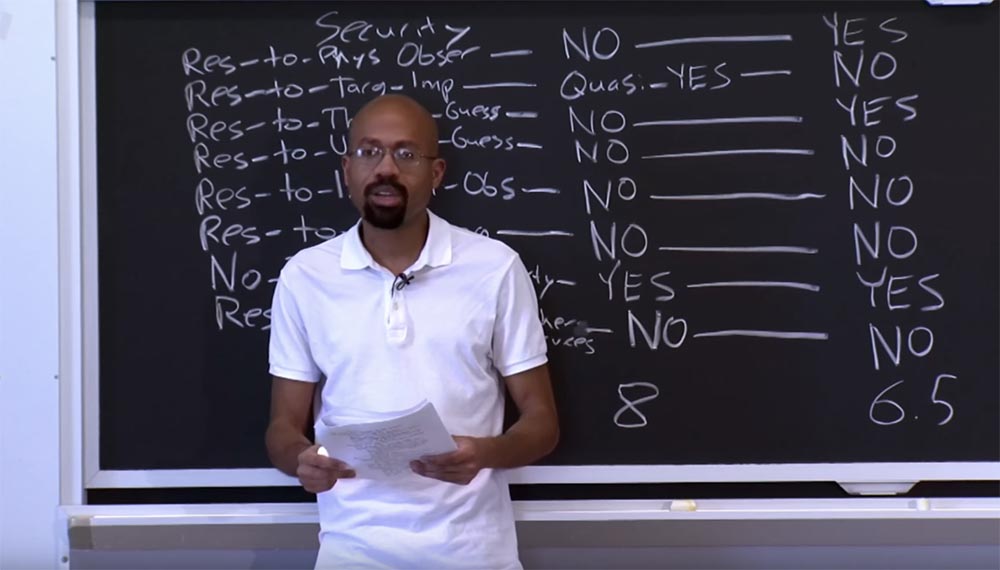

Alors, que signifient les deux colonnes avec ces «oui», «conditionnellement oui» et «non»? L'une, juste une des nombreuses façons d'interpréter cela, est que nous pouvons résumer les résultats.

Supposons que chaque «oui» correspond à 1 point, chaque «non» correspond à 0 point et chaque «oui» conditionnel est égal à 0,5 point. Vous devez comprendre que si un tel système de notation, s'il n'est pas complètement aléatoire, il est tout à fait aléatoire.

Cependant, c'est un exercice assez intéressant pour comprendre ce que l'article de la conférence discute. Ainsi, nous calculons le résultat pour tous les paramètres de la table. Nous verrons que les mots de passe gagnent un score total de 8 points et la biométrie - 6,5 points. Et que signifient ces 2 chiffres?

Je pense que ce sont des chiffres très intéressants, car ils n'ont pas une caractéristique quantitative, mais qualitative. Ces chiffres ne signifient pas que lors du développement de schémas de sécurité, ces résultats doivent être strictement pris en compte, ils montrent seulement que la biométrie n'efface pas les mots de passe. Cela ne signifie pas que nous pourrons mieux résister aux attaques par force brute en utilisant des mots de passe, seuls les auteurs de l'article, après avoir placé ce tableau, recommandent de prêter attention au fait que les mots de passe sont meilleurs à certains égards, la biométrie est un peu pire et que la biométrie présente également des avantages et des inconvénients.

Cela signifie que dans une situation de sécurité particulière, vous pouvez comparer les performances et choisir les facteurs de protection les plus appropriés. Ainsi, ces points montrent que ces deux méthodes d'authentification sont quelque peu fortes et faibles à certains égards.

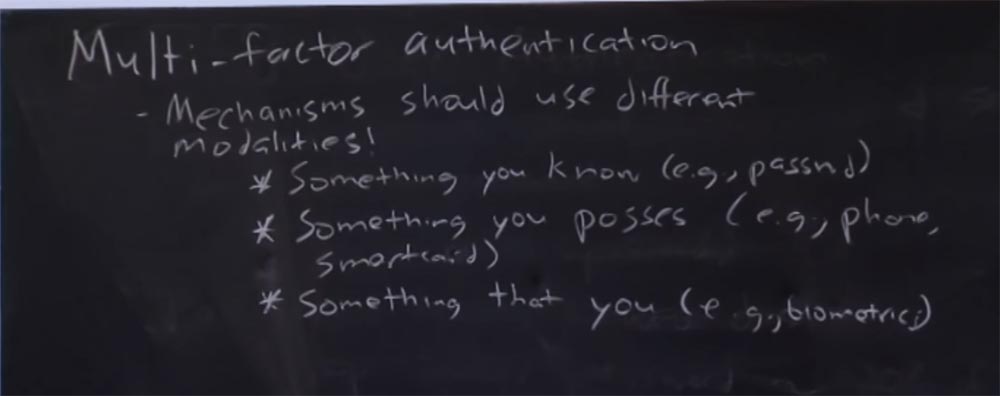

Donc, en considérant ce tableau, nous pouvons dire qu'il est très difficile de dire que certains schémas d'authentification ont des avantages écrasants par rapport à un autre. Par conséquent, il convient de réfléchir à la manière de combiner plusieurs schémas d'authentification différents. Les auteurs ont tenté de traduire cette idée en un schéma qu'ils ont appelé «authentification multifacteur», authentification multifacteur ou MFA. Son idée est d'utiliser une sécurité approfondie, c'est-à-dire de forcer l'utilisateur à appliquer deux ou plusieurs mécanismes d'authentification différents. Chacun de ces mécanismes devrait utiliser des procédures ou des conditions différentes. Il est entendu que ces mécanismes doivent avoir des méthodes d'authentification différentes.

Par exemple, l'un de ces mécanismes devrait utiliser simultanément:

- quelque chose que vous savez, comme un mot de passe;

- quelque chose que vous avez à votre disposition, comme un téléphone portable ou une carte à puce;

- quelque chose que vous êtes, par exemple, un indicateur biométrique.

L'idée est que si vous utilisez quelque chose comme ce mécanisme, l'attaquant devra voler beaucoup de choses différentes afin de pouvoir vous imiter. Par exemple, un pirate peut voler votre mot de passe, mais ne peut pas voler votre téléphone. L'exemple le plus courant d'un tel mécanisme est l'authentification à deux facteurs de Google, par exemple, dans un compte Gmail.

Supposons que vous ayez un mot de passe pour entrer votre courrier, mais en plus, vous recevrez un SMS sur votre téléphone avec un code que vous devez utiliser pour confirmer que cette boîte aux lettres vous appartient. Et si vous entrez ce code, cela signifie que si quelqu'un a pris possession de votre mot de passe, le téléphone vous appartient toujours. Ainsi, ce mécanisme vous protège du piratage total.

AWS, le service cloud sécurisé d'Amazon, utilise également l'authentification à deux facteurs pour ses services, et vous passez par une telle authentification pour, par exemple, gérer votre machine virtuelle et autres. Ils ont également la fonction d'installer une application mobile sur votre téléphone qui vous permet de saisir votre mot de passe. Ils utilisent également un élément appelé dongle de sécurité personnalisé ou la clé de sécurité électronique d'un utilisateur, qui vous permet d'effectuer une authentification à deux facteurs.

Tout cela semble très bien, mais il y a une chose qui éclipse l'utilisation de l'authentification à deux facteurs. L'expérience a montré que si vous fournissez à l'utilisateur une deuxième méthode d'authentification en plus des mots de passe, l'utilisateur commence à appliquer des mots de passe plus faibles. Parce qu'il pense que puisque sa sécurité est assurée par deux mécanismes de sécurité, le mot de passe peut être très simple. Nous pouvons conclure que parfois, plus vous fournissez de protection aux utilisateurs, plus ils sont sérieux pour d'autres mesures de protection supplémentaires.

Étudiant: de nombreux services permettent d'identifier les 4 derniers chiffres d'une carte de crédit, ce qui peut être facilement deviné.

Professeur: vous avez raison, en ce sens, l'utilisation des cartes de crédit est très intéressante, car en plus de ces 4 chiffres, la protection utilise de nombreux autres schémas pour prévenir la fraude, mais du point de vue du calcul automatique des combinaisons de nombres c'est assez intéressant. Vous avez peut-être remarqué que si vous utilisez votre carte à l'étranger, après l'avoir insérée dans le guichet automatique, ils peuvent vous appeler de la banque et vous demander: «Avez-vous utilisé votre carte maintenant?» Et vous répondez: «oui, oui Je l'ai utilisé. "Il est donc beaucoup plus facile de sécuriser les distributeurs automatiques de billets que lorsque vous utilisez votre carte sur des sites Web ou pour faire du shopping dans des magasins en ligne.

Parce que pour une raison quelconque, les informations de votre carte peuvent être en dehors de votre profil sécurisé. Par exemple, dans de nombreuses librairies en ligne telles que «My Little Pony», si vous n'entrez pas de mot de passe de confirmation envoyé à votre e-mail ou téléphone en quelques minutes, votre carte de crédit sera bloquée. La raison pour laquelle ils le font, c'est parce qu'ils doivent choisir entre les intérêts d'une personne qui peut leur apporter de l'argent et les intérêts d'un attaquant qui peut leur voler cet argent. Il s'agit d'un moyen de sécurité qui est placé en arrière-plan d'une infrastructure de site de commerce électronique qui utilise l'analyse des machines pour prévenir la fraude et les menaces similaires.

Alors, quelles peuvent être les réponses aux questions des devoirs? Par exemple, la question de savoir quels facteurs potentiels influencent le choix du schéma d'authentification dans un tas de scénarios différents. Je veux dire, à un niveau élevé, il n'y a pas de concepts clairs que cette méthode d'authentification est vraie ou fausse. Nous devons nous fier au résultat de notre discussion d'aujourd'hui et l'aborder de cette façon: "dans ce scénario, je penserai davantage à cette méthode d'authentification, et dans ce scénario - à une autre méthode".

Par exemple, l'une des questions concerne l'authentification sur les ordinateurs publics du système universitaire Athena et la façon dont les développeurs du système s'en sont occupés.

Il est possible qu'une chose qui soit assez difficile à fournir dans ce cas soit la résistance à l'observation interne. Parce que dans ce cas, nous pouvons avoir des logiciels malveillants, des ordinateurs inconnus sur le réseau, etc. Peut-être avec cela à l'esprit, vous devriez considérer la biométrie, qui dans ce cas semble être une bonne idée. Parce que dans la plupart des cas, un lecteur biométrique est l'équipement préféré et fiable, car il est très difficile de truquer les paramètres de votre rétine ou de vos empreintes digitales.

Certes, si vous ne pouvez pas garantir la résistance à la surveillance interne, la biométrie peut être une mauvaise idée, car, par exemple, voler les empreintes digitales de quelqu'un dans la base de données peut être dangereux, car ces informations ont été utilisées pour accéder à tous les services " Athènes. "

Donc, si vous revenez à la question de savoir quelles choses doivent être prises en charge en premier lieu, il peut y avoir une variété de réponses. Par exemple, les banques devraient être largement préoccupées par la sécurité des distributeurs automatiques de billets, de sorte que la résilience à la surveillance physique devrait être une exigence principale.

Autrement dit, si j'ai l'occasion d'observer comment vous interagissez avec un GAB, cela ne devrait pas me donner la possibilité de vous faire passer pour vous. De plus, cela vaut la peine de penser aux voleurs, car si je perds ma carte de crédit, cela ne devrait pas être le cas pour que quelqu'un puisse l'utiliser pour acheter des choses à mon insu. Si vous revenez à ce qui précède, la sécurité d'une carte bancaire doit être assurée par différents mécanismes.

Si vous l'examinez du point de vue de l'utilisation de la biométrie, la question se pose: les banques font-elles confiance aux distributeurs automatiques de billets? Font-ils confiance à ces terminaux physiques? D'une part, vous pouvez dire «oui», car ils ont été créés par les banques elles-mêmes, mais d'autre part, seul Zeus sait ce qui peut leur arriver. Dans certains pays, le système d'utilisation de faux distributeurs automatiques de billets, ou distributeurs automatiques de billets, qui ont une apparence similaire aux vrais distributeurs automatiques de billets, est très populaire. Lorsque vous y insérez une carte, un lecteur intrus vole vos informations entre vous et la banque, ou ce faux GAB ne communique pas du tout avec la banque, il vole simplement vos données. La banque ne devrait donc pas faire confiance à ces terminaux. Et dans ce cas, la biométrie ne serait pas une bonne idée. Cela peut sembler une bonne idée, mais vous n'êtes pas protégé du fait que quelqu'un vole votre argent, même si ses paramètres ne correspondent pas à votre identification biométrique.

, - - , «» « ». , , , , , , - . , , , .

, , , .

, , CAP – (CAP — Chip Authentication Program, ). , , .

CAP – ? , , . .

PIN-. , MasterCard, , CAP – - . , , PIN, 8- . , , -, , , . .

CAP- , , «». « », , « » . , PIN- .

«», PIN- , , , CAP – .

«», CAP – , . , , CAP – .

«» , . , «», CAP- , HTML JavaScripts .

CAP- , 8- , .

, . , 8- , CAP-, . , , , .

, , - , , , .

, . , , . -, , — .

, CAP- . CAP- ? ? , 10,5 !

, . CAP- , , 8- - -. , . , , . , , , .

, CAP- -, , - , , , , , , «», . .

, . , !

.

Merci de rester avec nous. Aimez-vous nos articles? Vous voulez voir des matériaux plus intéressants? Soutenez-nous en passant une commande ou en le recommandant à vos amis, une

réduction de 30% pour les utilisateurs Habr sur un analogue unique de serveurs d'entrée de gamme que nous avons inventés pour vous: Toute la vérité sur VPS (KVM) E5-2650 v4 (6 cœurs) 10 Go DDR4 240 Go SSD 1 Gbps à partir de 20 $ ou comment diviser le serveur? (les options sont disponibles avec RAID1 et RAID10, jusqu'à 24 cœurs et jusqu'à 40 Go de DDR4).

VPS (KVM) E5-2650 v4 (6 cœurs) 10 Go DDR4 240 Go SSD 1 Gbit / s jusqu'en décembre gratuitement en payant pour une période de six mois, vous pouvez commander

ici .

Dell R730xd 2 fois moins cher? Nous avons seulement

2 x Intel Dodeca-Core Xeon E5-2650v4 128 Go DDR4 6x480 Go SSD 1 Gbps 100 TV à partir de 249 $ aux Pays-Bas et aux États-Unis! Pour en savoir plus sur la

création d'un bâtiment d'infrastructure. classe utilisant des serveurs Dell R730xd E5-2650 v4 coûtant 9 000 euros pour un sou?