À quelle fréquence utilisez-vous des compléments déjà créés avec Splukbase, au lieu d'écrire le vôtre? Ont-ils toujours ce que vous aimeriez voir? Tout fonctionne bien en eux, même s'ils sont installés exactement selon les instructions? Aujourd'hui, nous allons parler des fonctionnalités de l'utilisation des applications Splunk.

À savoir, nous apprendrons à comprendre comment les demandes sont générées dans les applications, afin qu'à l'avenir, sur la base de celles-ci, nous puissions faire quelque chose de spécifique pour notre tâche. Et considérez également plusieurs raisons pour lesquelles souvent les applications commencent à fonctionner de manière tordue ou ne fonctionnent pas du tout.

Pourquoi parlons-nous de cela? Parce que de nombreuses applications ont une structure de requête plus complexe que celle utilisée par les utilisateurs ordinaires lorsqu'ils écrivent leurs propres applications. Mais en même temps, il est souvent nécessaire de comprendre comment une table particulière est construite afin de l'ajuster par vous-même.

Quelles puces sont utilisées par les développeurs d'applications avancés:

- Type d'événement

- Macros

- Alertts

- Recherches

Nous allons maintenant essayer de montrer de quoi il s'agit et comment le comprendre à l'aide d'exemples de plusieurs requêtes.

Exemple n ° 1

Prenez une requête de l'

application Splunk pour l'infrastructure Windows , qui devrait nous donner le nombre de nouveaux utilisateurs dans Active Directory. Nous obtenons le tableau suivant en conséquence:

Supposons que nous ne soyons pas satisfaits de quelque chose dans ce tableau: nous devons ajouter un autre champ, effectuer un filtrage supplémentaire par utilisateur sujet ou autre chose. Semble être compliqué? Maintenant, ouvrez la requête de recherche et modifiez tout!

Mais ... quelque chose s'est mal passé.

Au lieu d'une requête standard et claire, un design étrange est apparu entre guillemets simples. Faisons connaissance, ceci est une macro.

Une macro dans Splunk est une requête de recherche réutilisable. Les macros sont créées lorsque, dans le cadre d'une application, il faut souvent effectuer le même type de transformation, et afin de ne pas les répéter dans chaque requête, elles les enregistrent séparément. La macro dans la requête peut être reconnue par une telle structure `macros_name`. De plus, les macros peuvent nécessiter une sorte de variable d'entrée, ces macros dans la requête ont la structure `macros_name (value)`.

Ensuite, ouvrez le texte de la macro, il se trouve ici

Paramètres - Recherche avancée - Rechercher des macros .

En général, une telle demande semble plus courante et vous pouvez déjà travailler avec elle. Mais il y a une mise en garde, si vous essayez de trouver un champ tel que type d'événement dans les journaux, vous ne trouverez rien. Ceci est un autre outil Splunk.

Eventtype est un outil de filtrage. Il est utilisé dans les cas où les événements nécessaires sont sélectionnés selon une variété de critères. Par conséquent, avec l'aide de eventtype, nous pouvons une fois configurer les événements qui appartiendront à ce type, leur donner un nom adéquat et les utiliser dans toutes les requêtes futures.

Vous pouvez trouver Eventtype dans

Paramètres - Types d'événements.Sous «eventtype = wineventlog_security» se trouve la recherche suivante:

Ainsi, nous avons «déroulé» l'une des demandes de l'application. Maintenant, nous savons sur la base de quelles données et quelles transformations ont été effectuées afin d'obtenir un résultat, ce qui signifie que si nécessaire, nous pouvons les corriger ou créer nos propres données similaires. Faites juste attention, n'essayez pas de modifier les macros et les types d'événements intégrés dans les applications. Ils peuvent être référencés par d'autres tableaux de bord, puis les résultats changeront également. Pour éviter cela, il est préférable de collecter tous les fragments en une seule recherche ou de créer de nouvelles macros et types d'événements.

Je constate tout de suite que c'est loin d'être l'histoire la plus compliquée et la plus compliquée. Eventtype peut faire référence à tout autre type d'événement, et cet autre au troisième et ainsi de suite. Certaines macros peuvent faire référence à des répertoires, qui sont formés à l'aide d'autres macros, etc.

Exemple n ° 2

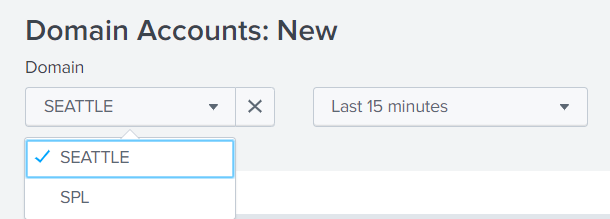

Prenons un autre exemple: créer une liste de domaines.

Examinons la demande que cette liste forme pour nous.

Et encore une fois, nous voyons une macro qui remplace presque la totalité de la demande.

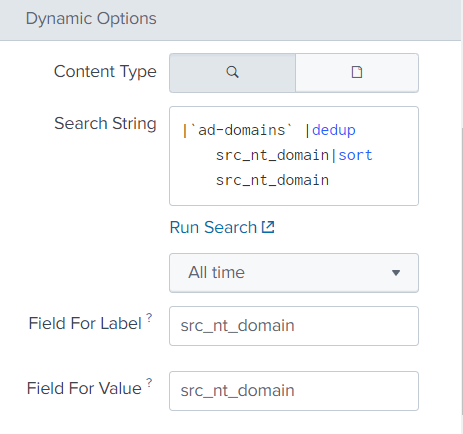

Nous allons dans le menu avec des macros (

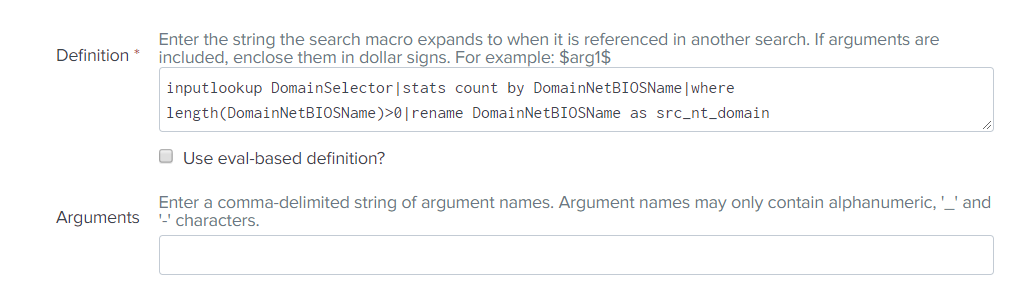

Paramètres - Recherche avancée - Rechercher des macros ) et voyons que notre macro prend la base du répertoire avec les domaines.

Des questions se posent: de quel type de référence s'agit-il, comment et où a-t-il obtenu nos données, si nous avons téléchargé l'application sur Internet et que nous n'avons reçu aucune information de référence.

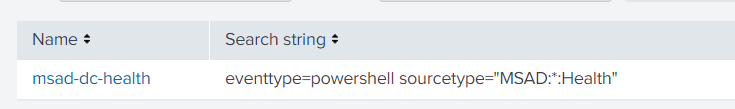

Nous rappelons que les répertoires peuvent être créés non seulement à partir de fichiers téléchargés, mais également à l'aide de recherches ou d'alertes. Nous allons dans la section appropriée (

Paramètres - Recherches, rapports et alertes ) et y trouvons vraiment un objet qui, par son nom, est similaire à quelque chose dont nous avons besoin. (DomainSelector_Lookup)

Il s'agit d'une alerte qui s'exécute selon un calendrier, se déclenche à une certaine fréquence et met à jour le répertoire.

Mais voyons d'où il tire le nom de domaine, et pour cela, ouvrons une requête de recherche. Et en elle ... encore une macro.

Qui a de nouveau un lien vers le type d'événement.

Et dans lequel il existe un autre lien vers le type d'événement

Et seulement maintenant, nous sommes arrivés à la fin de cette chaîne complexe:

Dans deux exemples, nous avons examiné ce qui se cache derrière les tablettes et les graphiques d'une application telle que Splunk App for Windows Infrastructure. Une telle architecture montre un haut niveau d'élaboration du modèle de données, ce qui signifie la qualité de l'application, mais elle cause beaucoup de peine aux utilisateurs qui veulent comprendre ce qui s'y passe.

Dépannage

Comme indiqué au début de l'article, disons quelques mots sur les raisons pour lesquelles l'application peut ne pas fonctionner comme prévu.

Considérez cet exemple: nous avons installé l'application Splunk pour l'infrastructure Windows, installé les modules complémentaires qui lui sont nécessaires et configuré le chargement des données sur le splank. Mais quand nous entrons dans l'application, nous voyons juste une telle image:

Pourquoi est-ce possible? Pour être honnête, il peut y avoir plusieurs raisons, mais nous allons maintenant considérer les deux plus probables et les plus courantes.

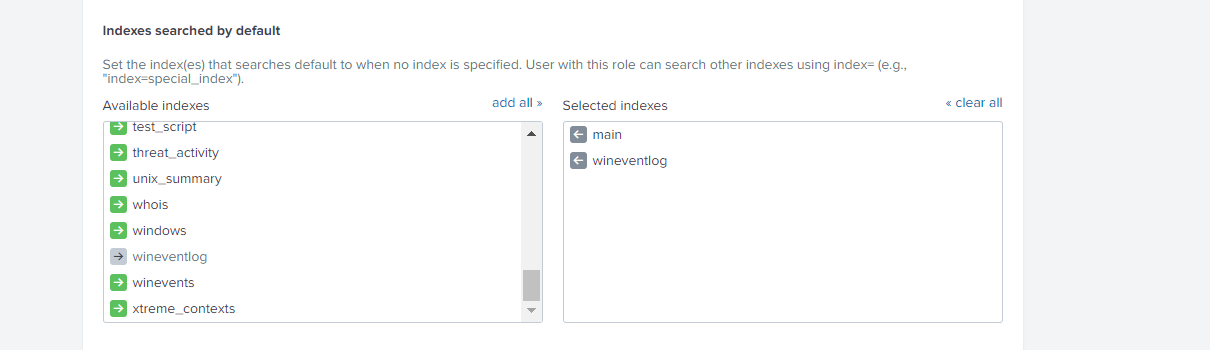

1. Index par défaut

Comme vous pouvez le voir, dans toutes les requêtes de recherche qui étaient dans la première partie de l'article, la partie classique de l'index = ... est manquante. Lorsque la requête n'indique pas quel index la recherche est effectuée, la recherche ne se poursuit que pour les index qui figurent dans la liste Index par défaut. Par défaut, seul l'index principal est inclus, nous devons donc ajouter les indices dont nous avons besoin à ce groupe.

Cela peut être fait comme suit:

Paramètres - Utilisateurs et authentification - Contrôles d'accès - Rôles - <les rôles qui fonctionneront avec cette application> - Index recherchés par défautEnsuite, ajoutez les index souhaités aux index sélectionnés.

2. Alertes planifiées

De nombreux filtres sont basés sur des répertoires et des répertoires sur des alertes. Peut-être que ces alertes n'ont pas encore fonctionné et n'ont pas rempli les répertoires avec les informations nécessaires. Vous devez voir quand ils fonctionnent et, si nécessaire, modifier l'heure et l'intervalle des mises à jour du répertoire. (

Paramètres - Recherches, rapports et alertes )

Dans cet article, nous avons examiné un exemple d'application d'infrastructure Windows, mais la même chose se produit dans de nombreuses applications créées par des splankers expérimentés.

Si vous voulez mieux les comprendre, afin que ce ne soit pas une boîte noire pour vous, transformant des informations afin de créer des analyses de haute qualité basées sur ces données, alors vous devez étudier plus en détail les

macros et les

types d'événements .

Cours Splunk chez

Splunk Fundamentals 2 .