Clause de non-responsabilité

Cet article fournit uniquement des exemples de scénarios d'implémentation NGFW typiques. Ne prenez pas le schéma proposé pour le modèle fini. Dans la vraie vie, presque chaque implémentation est unique. Il existe de nombreux pièges à rechercher avant de planifier la topologie de votre réseau. Mais en général, toutes les options «tourneront» autour de plusieurs concepts. Nous allons essayer d'en discuter.

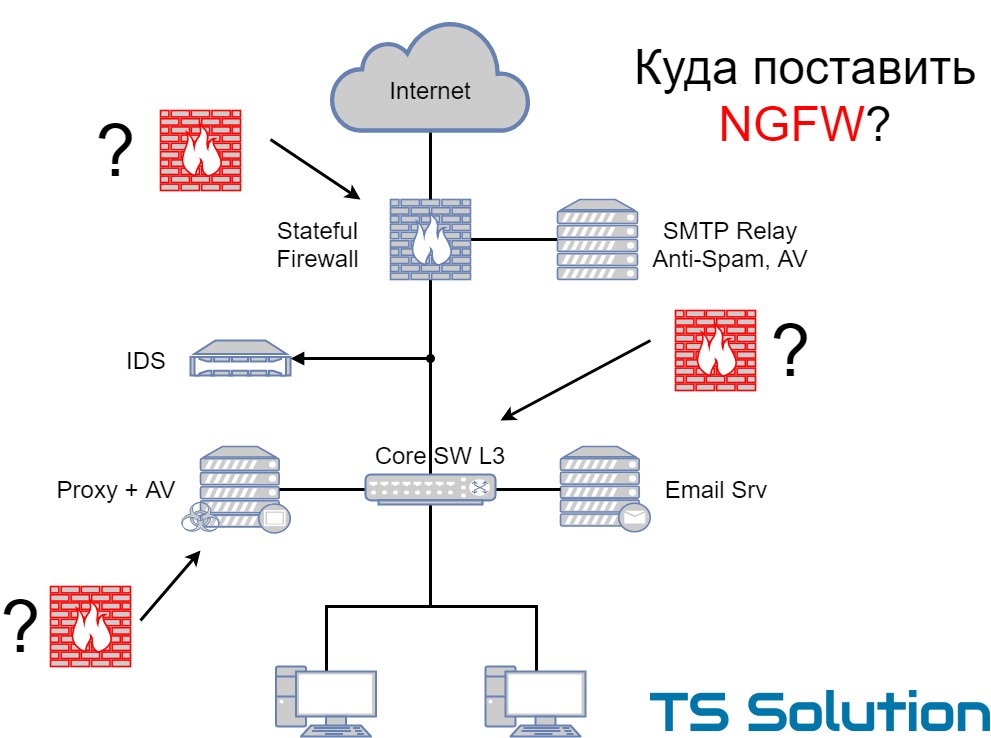

Architecture de réseau typique en termes de sécurité de l'information

Avant de décrire les options d'implémentation de NGFW, je voudrais discuter de quelques scénarios typiques d'utilisation de pare-feu. Nous considérerons les outils les plus courants qui sont disponibles dans presque toutes les entreprises (bien sûr, aussi simplifiés et superficiels que possible, sinon un livre entier se révélera). Le plus souvent en pratique, vous pouvez trouver les trois options les plus courantes:

1) Avancé

Schéma assez typique. Sur le périmètre du réseau, un pare-feu dynamique est utilisé, qui comprend au moins trois segments: Internet, DMZ et réseau local. Dans le même ME, le VPN de site à site et le VPN RA peuvent être organisés. En DMZ, les services publics sont généralement localisés. Le plus souvent, il existe une sorte de solution anti-spam avec une fonctionnalité antivirus.

Le commutateur central (L3) est responsable du routage du trafic local, qui comprend également au moins deux segments: un segment utilisateur et un segment serveur. Le segment de serveur dispose d'un serveur proxy avec fonctionnalité antivirus et d'un serveur de messagerie d'entreprise. Assez souvent, le segment serveur est protégé par un ME supplémentaire (virtuel ou «iron»).

En tant que mesure de protection supplémentaire, IPS peut être appliqué, qui surveille une copie du trafic (connecté au port SPAN). En pratique, peu osent mettre IPS en mode inline.

Je suis sûr que beaucoup ont deviné leur réseau dans ce schéma.

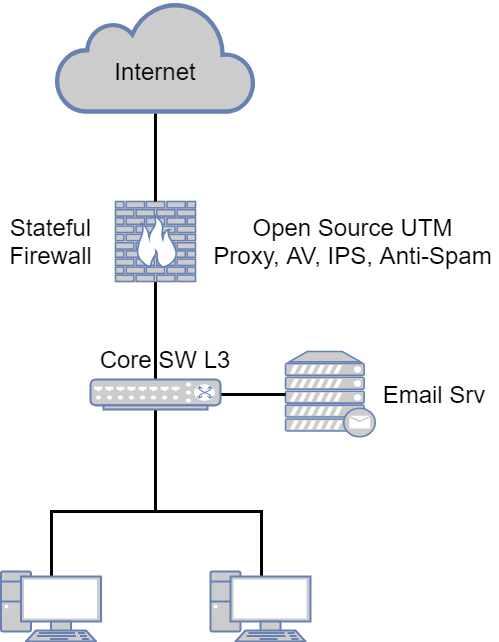

2) Simplifié

Cette option est également assez courante. Presque toutes les fonctionnalités de sécurité sont déployées dans une seule solution UTM (pare-feu, proxy, AV, anti-spam, IPS). Pour acheminer le trafic local, un commutateur de noyau (Core SW L3) est utilisé. Le segment de serveur avec le serveur de messagerie et d'autres services de l'entreprise y est mis en évidence.

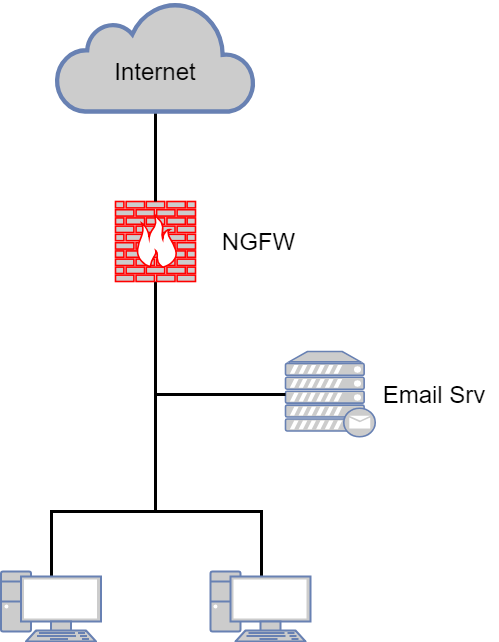

3) SMB

L'option la plus simple. Il diffère du précédent par l'absence d'un commutateur de noyau. C'est-à-dire Le trafic entre les segments locaux et Internet est acheminé via un seul appareil UTM. Cette option se retrouve souvent dans les petites entreprises où il y a peu de trafic.

Comme je l'ai écrit ci-dessus, il s'agit d'une description très superficielle de trois scénarios typiques d'utilisation des pare-feu les plus courants.

NGFW

Le pare-feu de nouvelle génération est le pare-feu de nouvelle génération. Nous avons discuté à plusieurs reprises de

ce que c'est, de sa différence avec UTM , de

ce que sont les leaders du marché et de ce à quoi vous devez faire attention lors de votre choix. Initialement, la principale chose pour laquelle NGFW a été introduit était le contrôle des applications et l'inspection approfondie des paquets (sans ce dernier, le premier est impossible sans lui). Les applications sont comprises non seulement comme des applications «épaisses» classiques, mais aussi comme des micro-applications au format Web. Un exemple est la publication, la vidéo, le chat sur les réseaux sociaux.

Cependant, presque tous les NGFW modernes intègrent beaucoup plus de fonctions:

- Contrôle d'application

- Filtrage d'URL

- VPN

- IPS

- Anti virus

- Anti-spam

Certaines solutions ont des fonctionnalités supplémentaires:

- DLP

- Sandboxing

- Analyseur de journaux et unité de corrélation

En raison d'une telle grande disponibilité des fonctions, des questions se posent lors de la mise en œuvre. Si vous deviez acheter un serveur proxy (ironport par exemple), il y aurait alors beaucoup moins de scénarios d'application. Il en va de même pour les solutions anti-spam hautement ciblées.

Mais que faire avec des «moissonneuses» comme la NGFW moderne? Où mettre et comment utiliser? Examinons quelques scénarios typiques et discutons de la meilleure façon de l'implémenter. Toutes les conclusions ultérieures sont très

subjectives et basées uniquement sur l'expérience personnelle et conformément à certaines «meilleures pratiques».

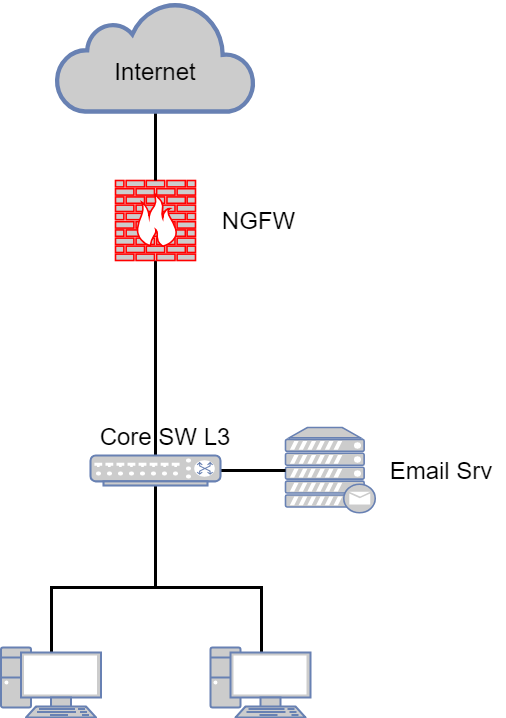

1) NGFW comme dispositif périphérique

L'option d'implémentation la plus simple et la plus correcte. Pour cela, NGFW a également pensé à se tenir à la lisière du réseau.

Quels sont les avantages:

Quels sont les avantages:- Il n'est pas nécessaire d'utiliser un proxy dédié. La plupart des NGFW peuvent fonctionner en mode proxy, mais toutes les fonctionnalités nécessaires fonctionnent également en mode «route par défaut» pour tous les réseaux locaux. Configurez la passerelle par défaut et oubliez. Aucun proxy explicite dans les navigateurs des utilisateurs.

- Par défaut, IPS est présent et immédiatement en mode en ligne. Vous pouvez définir Détecter si vous avez peur des problèmes. Pas besoin de penser à comment envelopper le trafic via un périphérique IPS dédié et à retourner rapidement le trafic en cas de problème.

- Anti-virus pour le trafic Web, y compris pour le trafic HTTPS (avec inspection SSL activée).

- Antivirus pour le trafic de messagerie. Vérifiez les liens et les pièces jointes.

- Fonctionnalité anti-spam.

- Possibilité d'implémenter rapidement la fonctionnalité du "sandbox" (sandbox). Presque tous les NGFW modernes ont la possibilité d'activer le bac à sable (cloud ou local).

- Rapports intégrés pour tous les incidents de sécurité de l'information.

Comme vous pouvez le voir, le schéma est grandement simplifié. Supprime plusieurs pare-feu traditionnels. D'une part, c'est un plus (l'administration est simplifiée) d'autre part, moins (un seul point de défaillance). Nous ne discuterons pas maintenant de ce qui est mieux. Nous discutons juste du concept.

Que rechercher lors du choix de NGFW, qui se tiendra sur le périmètre du réseau:- La plus grande attention ici devrait être accordée à la fonctionnalité de vérification du courrier (bien sûr, si vous souhaitez supprimer la solution anti-spam actuelle). Pour un travail complet avec le courrier, NGFW doit avoir un MTA (agent de transfert de courrier) à bord. En fait, dans ce mode, NGFW remplace le relais SMTP, ce qui vous permet d'effectuer une analyse approfondie du trafic de messagerie. Y compris la vérification des pièces jointes dans le bac à sable. S'il n'y a pas de MTA, vous devez au moins quitter le relais SMTP.

- Même si MTA est présent dans NGFW, lisez attentivement les options de filtrage du courrier. L'un des critères les plus importants est la présence de quarantaine (ou les moyens de l'organiser).

- Naturellement, l'inspection HTTPS doit être prise en charge. Sans cette fonction, NGFW n'a plus qu'un nom.

- Le nombre d'applications que NGFW peut distinguer. Assurez-vous de vérifier si la solution que vous choisissez détermine les applications dont vous avez besoin (y compris les applications Web).

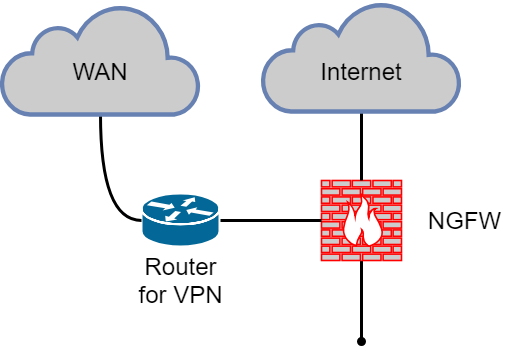

Limitations ou problèmes possiblesSouvent, un routeur plutôt qu'un ME est utilisé comme périphérique périphérique. De plus, dans le schéma actuel, il est possible d'appliquer une fonctionnalité qui n'est pas disponible à l'état pur sur NGFW (diverses technologies WAN, protocoles de routage, etc.). Cela doit être considéré et soigneusement planifié avant la mise en œuvre. Il peut être logique de quitter le routeur et de l'utiliser en parallèle (par exemple, pour organiser un réseau WAN). Un exemple:

Résumé

RésuméComme je l'ai écrit ci-dessus, l'option «NGFW sur le périmètre du réseau» est une option idéale dans laquelle vous obtenez le maximum de ses capacités. Mais n'oubliez pas que NGFW n'est pas un routeur. Les fonctions habituelles (bgp, gre, ip sla, etc.) peuvent être absentes ou présentes dans une fonctionnalité très tronquée.

2) NGFW en tant que serveur proxy

Curieusement, mais c'est aussi une option assez courante. Bien que NGFW n'ait pas été développé comme proxy. Schéma typique:

Les avantages de cette option:

Les avantages de cette option:- Rapidité de mise en œuvre. Remplacez l'ancien proxy et vous avez terminé.

- Pas besoin de changer le schéma ou le routage actuel.

Sur ce, les pros finissent probablement. Bien que les avantages annoncés deviennent très souvent décisifs pour de nombreuses entreprises.

Que rechercher lors du choix de NGFW, qui servira de proxy:- Le point le plus important ici est la méthode d'authentification des utilisateurs (NTLM, Kerberos, Captive Portal, etc.). Assurez-vous de vérifier que la solution que vous choisissez prend en charge la méthode d'autorisation actuelle ou est en mesure de la remplacer par quelque chose d'adéquat.

- Vérifiez que vous êtes satisfait des rapports NGFW intégrés sur les utilisateurs (trafic consommé, ressources visitées, etc.).

- Possibilités de limiter le trafic - QoS, restrictions sur la vitesse (mise en forme) et le volume de trafic téléchargé (limitation).

Limitations ou problèmes possibles:- La première chose à retenir est que NGFW en mode proxy est presque toujours une fonctionnalité tronquée. Vous ne pouvez pas l'utiliser à 100%. Surtout quand il s'agit de vérifier le trafic de messagerie.

- Bande passante réduite. Presque toutes les solutions NGFW en mode proxy affichent une vitesse inférieure par utilisateur.

- Vous serez toujours obligé d'utiliser IPS. Parce que une partie de votre trafic peut aller sur Internet via un proxy.

RésuméConseils personnalisés - si vous pouvez éviter «NGFW en tant que proxy», alors évitez. Dans la pratique, commencez soudainement à «grimper» sur les fonctionnalités non documentées. Et le plus gros inconvénient est l'incapacité de vérifier complètement le courrier (techniquement, bien sûr, cela peut être fait, mais ce sera une «béquille»).

3) NGFW comme noyau

Une option courante pour les petits réseaux. Le routage de tout le trafic (Internet, local, serveur) se bloque sur NGFW. Le commutateur L3 est absent ou simplement pas utilisé pour le routage.

Les avantages de cette option:

Les avantages de cette option:- Facilité d'administration. Toutes les listes d'accès en un seul endroit.

- Vitesse de déploiement. En règle générale, NGFW est défini de cette façon dans les topologies où, avant cela, le ME a joué le rôle de cœur de réseau.

- Tous les avantages de l'option «NGFW sur le périmètre du réseau».

Que rechercher lors du choix de NGFW en mode noyauPresque tout est le même que pour «NGFW sur le périmètre du réseau». Mais dans ce cas, il convient de prêter une attention particulière à la présence de la fonction MTA. Dans un si petit réseau, il est conseillé de se passer d'un appareil supplémentaire sous forme de relais SMTP. Il est préférable que cette fonctionnalité soit présente dans votre NGFW.

Limitations ou problèmes possibles:- Le problème principal est peut-être un point de défaillance unique. Lors de la sélection d'un périphérique, assurez-vous de prendre en compte votre trafic local afin que le modèle NGFW sélectionné puisse gérer la charge.

- Le réseau est moins flexible en termes de changement. Moins d'appareils de routage - moins de capacités de gestion du trafic.

RésuméC'est peut-être idéal pour les petites entreprises. Bien sûr, si vous assumez le risque d'un seul point de défaillance.

4) NGFW en mode pont

Une option moins populaire, mais toujours plus courante que nous le souhaiterions. Dans ce cas, la logique de réseau actuelle ne change pas du tout, le trafic au deuxième niveau passe par NGFW, qui fonctionne en mode pont:

Dans ce cas, cela n'a aucun sens de laisser un IPS tiers (en particulier pour la surveillance du trafic). NGFW remplira sa fonction. Cette option est le plus souvent utilisée dans les infrastructures plus avancées, où les changements de topologie pour une raison quelconque sont impossibles ou extrêmement indésirables.

Les avantages de cette option:- Rapidité de mise en œuvre. Vous n'avez pas besoin de changer la logique du réseau, tout au plus de brancher le câble ou «d'envelopper» le VLAN.

- Moins de saut - logique de réseau plus simple.

C’est probablement tout.

Que rechercher lors du choix de NGFW en mode «bridge»:- Sur les limites du mode «bridge»! Lisez-les attentivement.

- Il est conseillé d'avoir des modules de contournement pour que le trafic circule à travers l'appareil, même s'il est éteint.

Limitations ou problèmes possiblesEt voici de nombreux pièges. Je n'ai pas vu une seule solution NGFW qui fonctionnerait correctement en mode pont. Peut-être que je n'ai pas eu de chance. Mais dans cet article, je ne partage que mon expérience. En plus des limitations officielles (documentées) des fonctionnalités, des «non officielles» sous forme de bugs et de nombreux problèmes apparaissent toujours. Bien sûr, tout dépend des fonctions que vous utilisez en mode bridge. Si vous configurez uniquement le pare-feu, il n'y aura pratiquement aucun problème. Cependant, si vous activez des choses comme IPS, le contrôle des applications, l'inspection HTTPS ou même le sandboxing, préparez-vous à des surprises.

RésuméComme pour les proxys, il est conseillé d'éviter le mode bridge. Si cela n'est pas possible, il est fortement conseillé de tester ce mode sur votre infrastructure. Prenez ensuite une décision.

Tolérance aux pannes

Je ne pouvais m'empêcher d'évoquer ce point. Presque toutes les solutions NGFW prennent en charge deux modes de clustering:

- Haute disponibilité Un nœud de cluster est actif et achemine le trafic, le deuxième nœud est passif et est en attente à chaud, prêt à devenir actif en cas de problème avec le premier.

- Partage de charge Les deux nœuds sont actifs et le trafic est «divisé» entre eux.

Trop de personnes dépendent fortement du mode de partage de charge lors de la planification et de la mise en œuvre de NGFW.

- Si le trafic est partagé entre les appareils, la charge sur eux sera deux fois moins élevée, ce qui signifie que les appareils peuvent être affaiblis et moins chers?

- Non!

Comme le montrent de nombreux tests, il est impossible de parvenir à un équilibrage du trafic adéquat. Et le maximum que le partage de charge vous donnera est de réduire la charge sur les appareils de 15%, pas plus. De plus, ce mode a presque toujours des limitations qui ne sont pas en Haute Disponibilité. Assurez-vous de les vérifier. Et lorsque vous choisissez un appareil, comptez toujours sur un seul matériel pour gérer tout le trafic.

RésuméUtilisez le mode Haute disponibilité.

NGFW virtuel ou matériel

Une autre question très courante lors de la planification de NGFW. Choisissez une solution ou une appliance virtuelle. Il n'y a pas de réponse unique. Tout dépend de votre infrastructure actuelle, de votre budget et des options de changement de logique réseau. Mais nous avons encore des recommandations générales pour différentes options de mise en œuvre:

- NGFW sur le périmètre du réseau. Ici, la meilleure option est de loin l'appareil. C'est logique, car le périmètre du réseau doit avoir une distinction physique. Si vous voulez toujours une solution virtuelle, il est TRÈS recommandé que NGFW soit déployé sur un serveur dédié qui se distingue physiquement du réseau local. En fait, vous obtenez la même appliance, juste au lieu du «matériel» du vendeur, vous utilisez votre serveur avec un hyperviseur. Vous devez également aborder soigneusement les paramètres de l'hyperviseur lui-même afin qu'il ne soit pas accessible à partir d'un réseau externe.

- NGFW comme proxy. Il n'y a pas beaucoup de différence que choisir. À mon avis, une solution virtuelle serait une option plus préférable et plus pratique.

- NGFW comme cœur du réseau. Exigences de base comme au premier paragraphe. Parce que Si NGFW est directement connecté à Internet, la solution doit être physiquement séparée des serveurs de l'entreprise - appliance ou machine virtuelle sur un serveur dédié. Parce que NGFW dans ce cas joue également le rôle d'un noyau, alors vous devez comprendre combien de ports physiques vous avez besoin et quels ports (1g, 10g, optique). Cela affecte également grandement le choix.

- NGFW en mode pont. Pour cette option, un périphérique matériel est fortement recommandé, car la présence de modules de contournement est souhaitable (le trafic passera même lorsque l'appareil est éteint).

Jetons un coup d'œil aux avantages et aux inconvénients d'une solution virtuelle.

Avantages d'une solution virtuelle:- Les principaux avantages d'une solution virtuelle sont la facilité de gestion (sauvegarde, instantané) et la rapidité de déploiement.

- Très souvent aussi, il est moins cher et évolue mieux. En règle générale, les licences sont basées sur le nombre de cœurs utilisés. Si nécessaire, vous pouvez simplement acheter plusieurs cœurs.

Inconvénients d'une solution virtuelle:- Il n'y a aucune garantie sur le matériel. Si le serveur tombe en panne, vous devez le gérer vous-même.

- Si vous êtes un responsable de la sécurité, vous devrez interagir avec le service informatique. Curieusement, dans de nombreuses entreprises, c'est un très gros problème.

Pour les appareils, l'inverse est vrai. De plus, davantage de ports physiques sont disponibles prêts à l'emploi.

Conclusion

J'espère que cet article ne s'est pas avéré trop ennuyeux et superficiel. Je voulais souligner les points principaux et ne pas étirer la «conférence» pendant plusieurs heures de lecture. Je serais heureux si cet article est vraiment utile à quelqu'un. Si vous avez des questions ou des commentaires, je suis prêt à en discuter dans les commentaires ou les messages privés.

PS Obtenez une licence d'essai et testez la solution qui vous intéresse

ici