Comment libérer la boîte des anciens téléphones, ordinateurs portables et disques durs sans se soucier du fait que vos données tomberont entre les mains de quelqu'un

Le développement rapide de la technologie au cours des dernières années affecte directement la durée de vie de l'électronique utilisateur. Non seulement des raisons économiques, mais les passionnés de technologie qui souhaitent disposer des gadgets les plus récents et les plus cool sont obligés de raccourcir le cycle de vie des produits des fabricants d'appareils.

Le remplacement des téléphones et des ordinateurs portables tous les deux ans augmente les risques associés aux données personnelles et à la sécurité des consommateurs, car beaucoup d'entre eux n'effacent pas correctement les données de leurs appareils avant de les vendre ou de les jeter. Et ne les blâmez pas trop pour cela, car il est sûr d'effacer les données des appareils modernes - la tâche n'est pas aussi simple qu'elle y paraît.

Continuez à lire si vous voulez savoir pourquoi il en est ainsi et comment le chiffrement peut aider à réduire ces risques. Et aussi quoi de mieux - vendre de vieux appareils ou tout simplement détruire?

Quelle est votre cote de menace?

Pour décider comment vous débarrasser d'un ordinateur portable, d'un téléphone ou d'un lecteur, sans risquer de compromettre les données stockées, vous devez déterminer qui peut être intéressé par ces informations et quelles astuces ils seront prêts à faire.

Les recommandations de cet article sont destinées aux utilisateurs qui souhaitent protéger leurs données contre les cybercriminels typiques ou les acheteurs curieux. Il est peu probable que ces personnes disposent des ressources, des compétences et de l'intérêt nécessaires pour exécuter des procédures de récupération de données complexes et longues. Les coûts ne coûteront tout simplement pas les résultats.

Le nettoyage des données est nécessaire pour réduire les risques: quelle est la valeur des données que vous essayez de détruire et quelles sont les ressources de quelqu'un qui peut y accéder?

«Pour la plupart des utilisateurs, il suffira probablement de s'assurer qu'ils ne sont pas trop faciles à obtenir; que les coûts de tentative de récupération de données seront beaucoup plus précieux que les données, et il est beaucoup plus facile de vendre l'appareil pour des pièces ou de le remettre en service », a déclaré Greg Andrzejewski, directeur de la recherche et du développement de Gillware, une entreprise de récupération de données utilisée par Dell. , Western Digital et d'autres sociétés technologiques.

En revanche, dans le cas d'activistes politiques agissant dans des conditions de répression par le gouvernement ou les dirigeants de grandes entreprises, les ressources et la motivation des personnes qui peuvent cibler leurs données seront très différentes de celles auxquelles sera confronté un consommateur ordinaire. Dans de tels cas, il vaut mieux ne pas vendre de vieux appareils et ne pas les remettre à des centres de recyclage, qui peuvent les restaurer et les remettre en service.

"L'utilisateur doit décider: que pourrait-il arriver si quelqu'un avait accès à certaines de mes données?" », A déclaré Nathan Little, directeur du développement de produits chez Gillware Forensics, la division Gillware Digital Forensics. "Vaut-il la peine de vendre le téléphone pour 50 $ ou est-il plus sûr de le stocker ou de le détruire physiquement et de le jeter?"

Cryptage

Avant de discuter de la destruction des données, vous devez parler du chiffrement, car la meilleure façon de minimiser les risques associés aux données personnelles lors de la vente d'un ordinateur portable, d'un téléphone mobile ou d'un autre appareil informatique est d'activer le chiffrement du disque ou du stockage au début de l'utilisation des appareils.

Cela garantit que même si des données restent sur l'appareil lorsque vous vous en débarrassez, elles seront inutiles pour une personne qui n'a pas de code de cryptage ou de mot de passe qui révèle ce code. Et, bien sûr, le cryptage protégera vos données en cas de vol ou de perte de l'appareil.

Tous les principaux systèmes d'exploitation prennent en charge le chiffrement complet du disque. MacOS a FileVault, Linux a LUKS (Linux Unified Key Setup-on-disk-format), Windows a BitLocker dans les versions Pro et Enterprise et une version limitée de Device Encryption dans Windows Home, si l'appareil a une puce cryptographique spéciale Trusted Platform Module (TPM) 2.0. Il existe des produits open source tiers tels que VeraCrypt, qui peuvent chiffrer les disques externes et les disques principaux sur lesquels le système d'exploitation s'exécute.

Certaines de ces solutions chiffrent la clé de chiffrement principale en utilisant le mot de passe de l'utilisateur avec lequel il se connecte, ou en utilisant un mot de passe distinct qui doit être entré au démarrage et le stocker dans un endroit spécial sur le disque. Par conséquent, il est important d'utiliser de longues phrases de code difficiles à deviner et qui ne peuvent pas être facilement craquées à l'aide de méthodes de force brute.

Cela signifie également que vous devez toujours nettoyer le disque avant de le vendre ou de le traiter. Cela contribuera à garantir que la clé de chiffrement protégée par mot de passe stockée sur le lecteur est supprimée et que les données sont définitivement perdues.

Certains périphériques de stockage fournissent un chiffrement automatique à l'aide de puces et de micrologiciels spéciaux et chiffrent les données avant d'écrire sur le disque. Cependant, ces options de chiffrement n'ont pas de code source et ne publient pas de documentation, il est donc difficile de savoir si elles fonctionnent correctement.

Dans une

étude de 2015

sur plusieurs disques durs externes Western Digital qui fournissent le cryptage, plusieurs failles graves ont été identifiées qui pourraient permettre à un attaquant de récupérer des données ou des clés de cryptage. Les disques utilisaient des contrôleurs de pont USB, cryptage, produits par d'autres sociétés - ce problème n'est donc pas limité à un seul fabricant.

La conclusion est la suivante: même si vous disposez d'un lecteur de chiffrement, il peut être judicieux d'utiliser un chiffrement différent par-dessus celui existant. Les systèmes de cryptage des systèmes d'exploitation modernes sont largement utilisés et étudiés par de nombreux experts en sécurité depuis plusieurs années. VeraCrypt, une ramification du projet TrueCrypt

maintenant abandonné , a

également été vérifiée par des experts en sécurité.

Même si vous venez de réaliser l'importance du chiffrement de disque, il n'est pas trop tard pour l'activer maintenant. Plus vous l'allumez rapidement, moins il est probable que quelqu'un puisse récupérer les données de votre appareil après l'avoir vendu ou pris pour recyclage.

Assurez-vous que vous stockez les clés de récupération de votre chiffreur dans un endroit sûr et sauvegardez régulièrement les fichiers importants, de préférence sur un lecteur chiffré distinct. Si votre disque tombe en panne avant de vous en débarrasser, aucune entreprise ne vous aidera à récupérer des données si vous ne disposez pas de clés de récupération pour les partitions chiffrées.

Effacer les données des disques durs

Les disques durs stockent les données sur des disques en rotation recouverts de matériau magnétique. Ils sont le type de lecteur standard dans l'industrie informatique depuis de nombreuses décennies et sont bien connus, il existe donc de nombreuses méthodes de nettoyage pour eux, à savoir la suppression sécurisée des données.

La spécification ATA, l'interface de communication standard entre un ordinateur et un lecteur, inclut même la commande

SECURITY ERASE UNIT , mieux connue sous le nom de Secure Erase, qui peut être implémentée par les fabricants de disques durs et de disques SSD. L'exécution de la commande Secure Erase sur le disque dur ou le SSD effacera les données dans toutes les cellules et ramènera le disque à son état d'usine.

Windows

Tout d'abord, il convient de noter que le formatage rapide proposé par défaut dans Windows ne détruit pas toutes les données. Il nettoie uniquement le système de fichiers, l'index des enregistrements, où les informations sur les fichiers et leur emplacement physique sur le disque sont stockées. Le formatage rapide marque les emplacements physiques comme espace libre pour la réutilisation, mais les anciennes données resteront dans les secteurs physiques jusqu'à ce qu'elles soient lentement remplacées à l'avenir par d'autres programmes. Par conséquent, le formatage rapide ne peut pas être considéré comme un nettoyage des données pour les appareils dont ils vont se débarrasser.

Microsoft offre la possibilité de remplacer tous les secteurs du disque par des zéros, ce qui rend pratiquement impossible la restauration des données utiles, ou du moins commercialement non rentable pour les sociétés de récupération. Il s'agit de l'utilitaire de ligne de commande DiskPart et de son option «tout nettoyer».

Pour utiliser DiskPart sur le lecteur principal sur lequel le système d'exploitation est installé, vous devez démarrer à partir

du support d'

installation de Windows (CD ou lecteur flash) et

passer en mode de récupération . Après cela, sélectionnez la ligne de commande et entrez "diskpart".

La commande «list disk» répertorie tous les disques disponibles avec des numéros (0, 1, etc.) qui les identifient. Après avoir défini le disque que vous souhaitez effacer, entrez «select disk #», où # indique le numéro du disque. Entrez ensuite «nettoyer tout» et soyez patient, car cette opération peut prendre très longtemps.

Assurez-vous de sélectionner le bon lecteur, car cette opération est irréversible. Notez également que l'exécution d'une commande de nettoyage, sans le paramètre all, détruira uniquement le premier secteur du disque contenant les informations de partition, mais n'écrasera pas tous les secteurs avec des zéros.

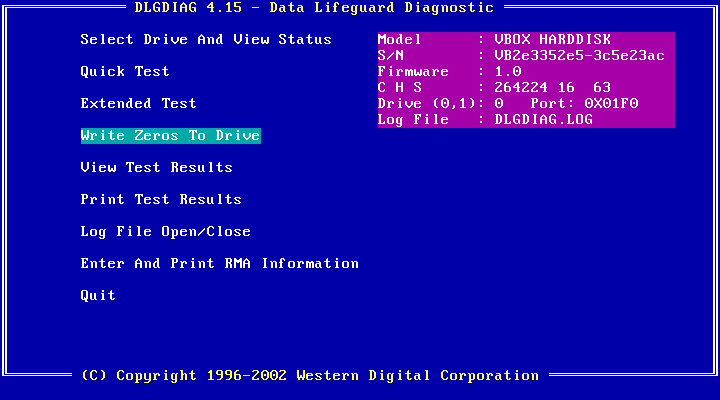

Les fabricants de disques durs produisent leurs propres programmes de diagnostic spéciaux, par exemple,

Seagate SeaTools ou

Western Digital Data Lifeguard Diagnostics , qui peuvent effacer les données en toute sécurité en remplissant les disques avec des zéros.

Ces utilitaires des fabricants sont généralement disponibles en deux versions - pour l'installation et le lancement sous Windows et pour le lancement sous DOS, lors du démarrage à partir d'un CD ou d'un lecteur flash amorçable. Pour effacer le disque contenant le système d'exploitation, cette dernière option est requise, car vous ne pouvez pas effacer le disque dur de l'intérieur du système d'exploitation qui fonctionne avec.

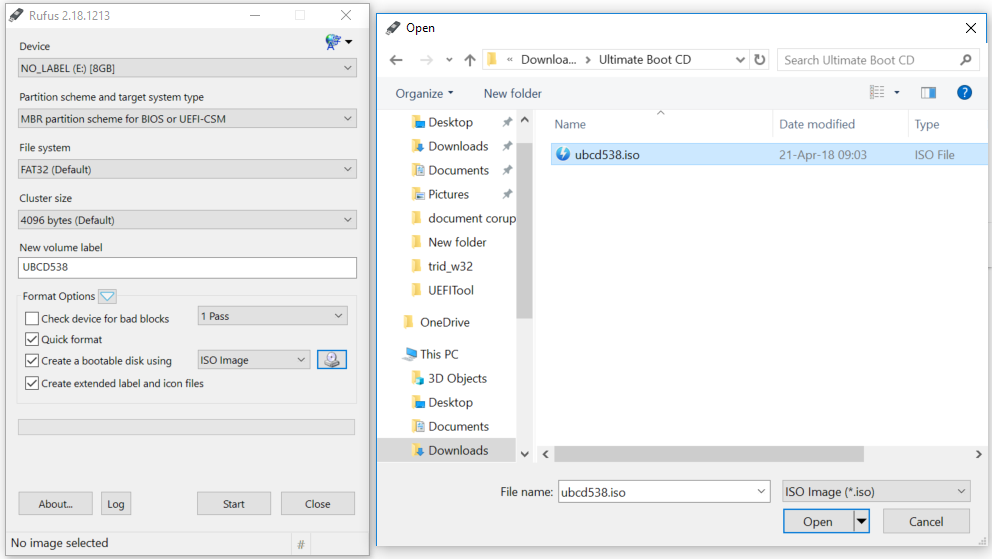

Pour créer des CD ou des lecteurs flash amorçables et y écrire ces utilitaires, vous devrez suivre les instructions jointes à ces utilitaires. Cependant, il existe un moyen plus simple: il existe des CD amorçables, pris en charge par une communauté de passionnés, sur lesquels des ensembles de programmes de récupération, d'administration et de diagnostic sont déjà enregistrés, y compris des utilitaires de fabricants de disques durs, qui à notre époque sont parfois difficiles à obtenir, comme certains fabricants en ont acheté d'autres, après quoi leurs anciens sites et liens de téléchargement ont cessé de fonctionner.

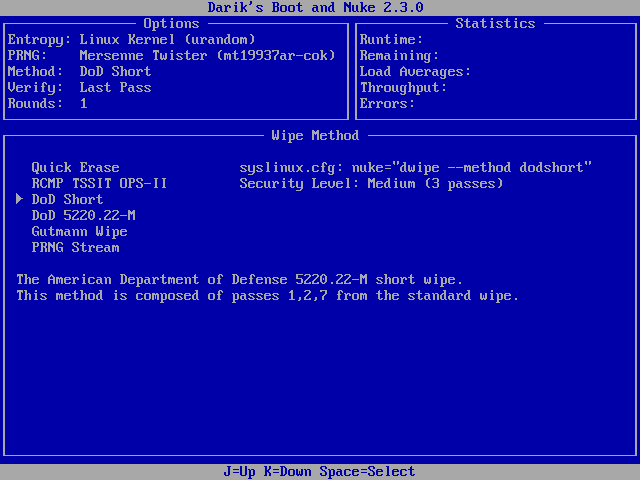

Un exemple est le projet Ultimate Boot CD (UBCD) activement mis à jour, et il peut être gravé sur USB avec des logiciels tels que Rufus ou Universal USB Installer. Vous pouvez également trouver Darik's Boot and Nuke (DBAN), un programme de suppression de données tiers populaire qui prend en charge des procédures de suppression de données plus sophistiquées, telles que celles répertoriées dans les instructions de nettoyage du ministère américain de la Défense et d'autres agences gouvernementales.

Ces normes nécessitent l'effacement des informations sensibles, par exemple des données confidentielles, en écrasant le disque entier en plusieurs passes et en utilisant différentes séquences de données, mais cela peut prendre très longtemps et sera probablement excessif pour l'utilisateur moyen.

MacOS

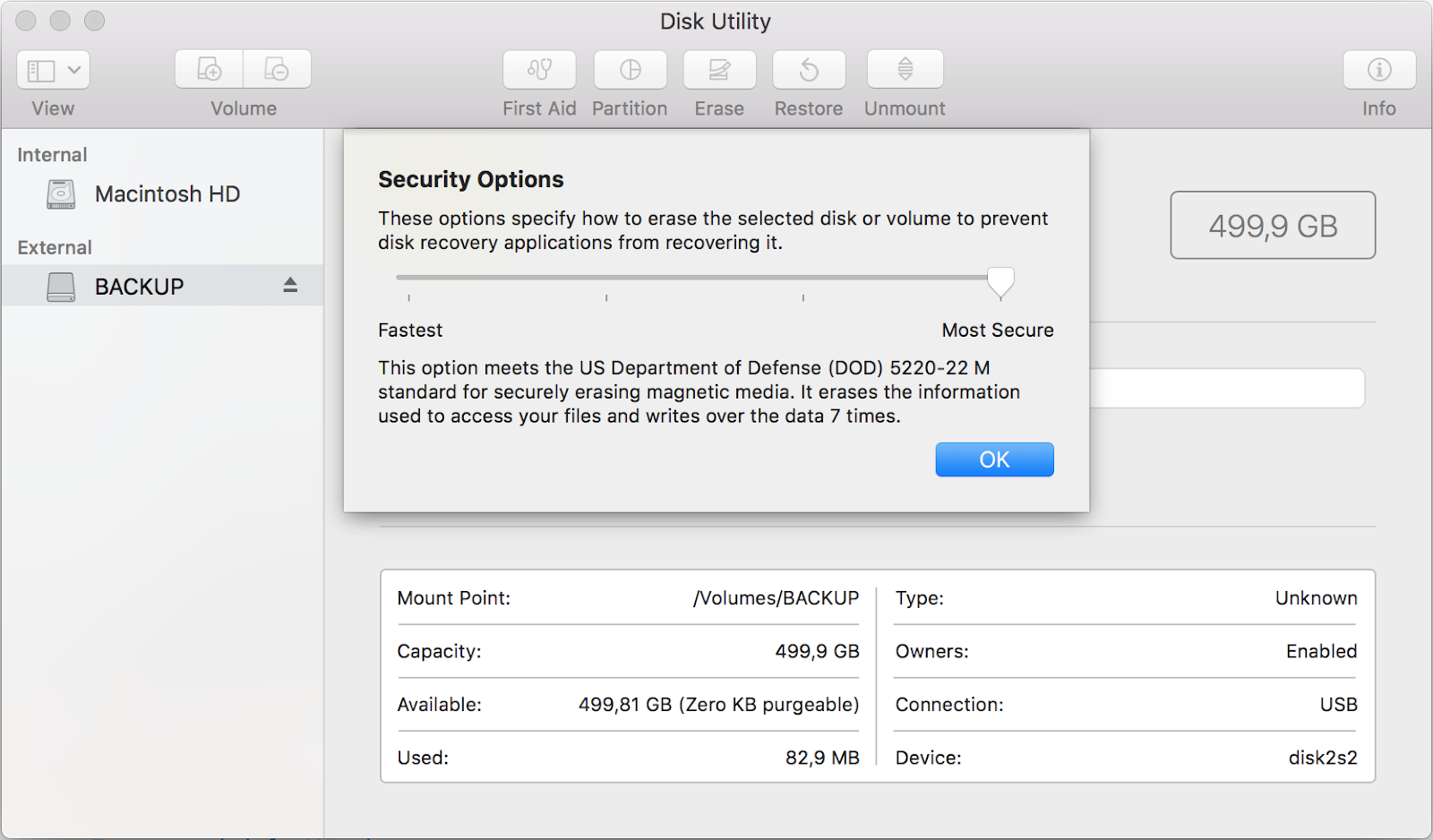

Le programme Utilitaire de disque sur MacOS (anciennement OS X) fournit plusieurs options pour effacer les données d'un disque dans la section Options de sécurité, y compris l'écrasement en plusieurs passes qui répond à la spécification DoD 5220.22-M.

Sur MacOS, vous pouvez le trouver dans la section / Applications / Utilitaires / et l'utiliser pour effacer les disques externes. Pour nettoyer le disque avec le volume de démarrage du système, les utilisateurs peuvent démarrer en

mode de récupération et

exécuter le programme à partir de là. Il n'y a pas d'effacement sécurisé pour les SSD.

Disques durs électroniques (SSD)

Dans de nombreux ordinateurs portables modernes, tels qu'un MacBook ou des ultrabooks pour Windows, les disques SSD remplacent les disques durs habituels, ce qui rend notre tâche un peu plus compliquée. Ces disques ne stockent pas de données sur des disques magnétiques, mais sur des puces de mémoire flash et utilisent des algorithmes de gestion de stockage sophistiqués qui rendent les méthodes traditionnelles d'effacement et de remplissage nul moins fiables.

Un SSD possède une table interne qui mappe les unités d'adresse logique (LBA) aux pages ou aux rangées de cellules physiques d'une puce de mémoire. Un bloc peut être composé de plusieurs pages, jusqu'à 256 pièces.

Lorsqu'une application doit écraser des données existantes, le SSD ne rafraîchit pas les mêmes pages physiques. Il écrit de nouvelles données sur des pages vierges car il est plus rapide et égalise également l'usure des cellules de mémoire. Ensuite, la table LBA est mise à jour afin que les programmes voient la nouvelle version des données au même endroit qu'auparavant.

En raison de cette astuce, les anciennes versions des données restent intactes sur les pages marquées comme «précédemment utilisées» [périmées]. Ils seront éventuellement effacés lorsque d'autres pages du même bloc sont utilisées ou lorsque les données qu'elles contiennent sont intentionnellement transférées vers des pages vierges dans d'autres blocs.

Ce processus est appelé garbage collection et est nécessaire pour pouvoir effacer des blocs entiers et les redémarrer au travail. C'est également l'une des raisons pour lesquelles les SSD ont des stocks de blocs vides supplémentaires, et pourquoi la commande TRIM a été introduite, ce qui permet au système d'exploitation d'indiquer aux SSD les pages incorrectes.

Windows

Pour la plupart des consommateurs, la solution la plus simple pour effacer un SSD sera d'identifier son fabricant et son modèle, puis d'utiliser l'utilitaire fourni par le fabricant pour lancer la procédure de suppression sécurisée interne (

Intel ,

Samsung ,

Toshiba OCZ ,

SanDisk ,

Kingston ,

Crucial ,

Western Digital ,

Seagate ,

Corsair ,

Plextor ). Comme dans le cas du disque dur, cette procédure doit être lancée en dehors du système d'exploitation et le micrologiciel l'exécutera.

La plupart des applications pour travailler avec des SSD nécessitent une installation sous Windows, après quoi il est proposé de créer une clé USB amorçable avec un programme qui détruira les données en toute sécurité.

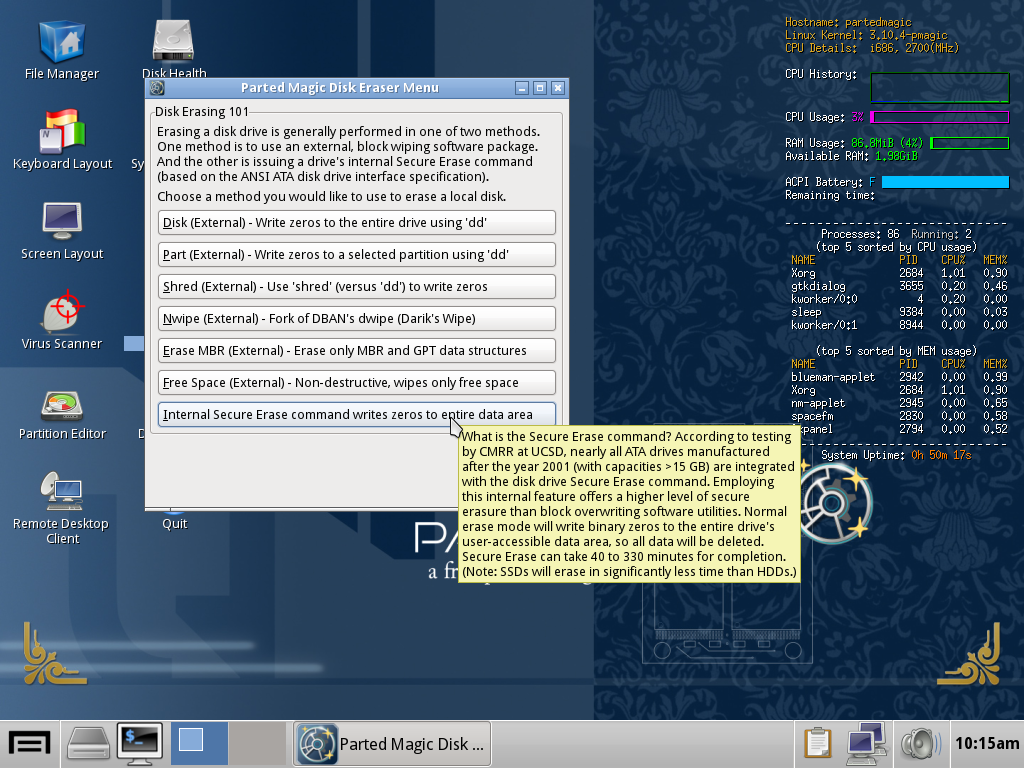

Parted Magic

Parted Magic , un programme de gestion de partition autrefois gratuit qui demande maintenant 11 $, et

HDDerase , un utilitaire DOS initialement développé au California Memory and Recording Research Center font partie des programmes tiers qui donnent la commande ATA Secure Erase pour le disque dur et le SSD. L'Université de San Diego, cependant, n'a pas été mise à jour en 2008, ce qui peut ne pas fonctionner avec des lecteurs modernes.

Le CD Ultimate Boot mentionné ci-dessus contient HDDerase et la dernière version gratuite de Parted Magic de 2013. Parted Magic est meilleur, il offre une interface graphique, mais la dernière version gratuite a quelques

problèmes connus , à cause desquels les disques peuvent se transformer en brique - ces problèmes ont été corrigés uniquement dans les versions ultérieures. Vous pouvez également utiliser l'

utilitaire hdparm pour Linux pour ATA Secure Erase, mais son utilisation est assez laborieuse.

Il est important de se rappeler que lorsque vous utilisez la commande ATA Secure Erase, vous devez définir un mot de passe pour le lecteur. Choisissez quelque chose de simple et facile à retenir, et n'utilisez pas de mot de passe vide, car certains BIOS ne reconnaissent pas ces mots de passe et ne vous permettront pas d'utiliser le disque à l'avenir.

Il est également déconseillé de démarrer l'effacement sécurisé des disques externes connectés via USB, car certaines interfaces peuvent ne pas prendre en charge cette commande, et certaines personnes ont signalé que les disques externes se sont transformés en briques.

Une alternative à l'effacement sécurisé peut être la réécriture multiple de disques SSD, mais une telle opération peut prendre plusieurs heures voire plusieurs jours, selon la taille du disque, et n'est pas toujours fiable. Il existe également un risque de défaillance du disque en raison d'une surcharge.

MacOS

Les options d'effacement sécurisé de macOS Disk Utility pour les disques durs ne conviennent pas aux SSD. Apple a

déclaré dans la documentation que ces options ne sont "pas nécessaires pour les SSD, car l'effacement standard rend difficile la récupération des données à partir des SSD".

Cependant, c'est difficile - cela ne signifie pas impossible, par conséquent, la société recommande d'activer le cryptage FileVault au début de l'utilisation du SSD.

Pièges

L'utilisation des outils d'effacement des données proposés par les fabricants de lecteurs, et en particulier l'exécution de la commande Secure Erase, sera l'option la plus sûre, car ces sociétés devraient connaître le mieux le fonctionnement de leurs produits. Cependant, au cours des années d'utilisation de ces programmes, plusieurs messages ont été saisis concernant leur fonctionnement incorrect.

En 2011, des chercheurs de l'Université de Californie à San Diego ont décidé d'étudier l'efficacité des techniques courantes de nettoyage des données sur les SSD et ont trouvé de sérieux problèmes avec la mise en œuvre de l'équipe ATA Secure Erase. Sur les 12 SSD testés de divers fabricants, seulement 8 ont pris en charge cette équipe et seulement 4 l'ont exécutée de manière fiable.

Sur deux de ces lecteurs, les tentatives d'exécution de la commande ont renvoyé une erreur et seul le premier bloc a été supprimé. Pour aggraver les choses, un lecteur a signalé l'exécution réussie d'une commande sans rien effacer du tout.

L'étude a également révélé qu'une double réécriture complète du SSD permettait un assez bon nettoyage de la plupart des disques, mais pas de tous. Par exemple, les chercheurs ont pu récupérer un gigaoctet de données, soit 1% à partir de l'un des disques vérifiés même après 20 écrasements, en utilisant un équipement spécial connecté directement aux puces mémoire.

Le nettoyage de fichiers, qui fonctionnait généralement pour le disque dur, au cours duquel l'emplacement physique du fichier était écrasé à plusieurs reprises avec des données aléatoires, s'est avéré être totalement inapproprié pour le SSD. Les chercheurs ont pu récupérer de 4% à 75% du contenu des fichiers prétendument effacés par cette méthode.

Steven Swanson, directeur du laboratoire NVM à l'Université de Californie et l'un des chercheurs qui ont participé aux travaux, m'a dit que la situation aurait dû s'améliorer depuis 2011, en particulier parce que leur travail avait attiré beaucoup d'attention à l'époque et mis la pression sur les fabricants de SSD. Il estime que les SSD modernes de fabricants réputés devraient avoir des implémentations normales de l'équipe de nettoyage.

«Je confierais le programme à une entreprise réputée pour nettoyer mon SSD avant la vente», a-t-il déclaré.Après la désinstallation, vous pouvez utiliser live-Linux pour vérifier qu'à un niveau élevé il ne reste plus de données utiles sur le disque. Certains petits résidus de données peuvent exister dans les puces de mémoire, et dans ce test, ils ne seront pas visibles, mais il est peu probable qu'ils soient utiles aux cybercriminels.Pour extraire ces informations, il faudrait un équipement spécial capable de lire les informations des puces flash contournant le contrôleur SSD, et une telle opération ne serait pas effectuée par un acheteur curieux ou un cybercriminel accidentel.Un autre problème est que les disques SSD échouent parfois sans avertissement, et non en raison de la détérioration des cellules de mémoire, qui se produit avec le temps avec tous les disques. Divers experts qui ont procédé à une vérification approfondie des SSD m'ont dit qu'ils avaient rencontré des situations dans lesquelles les SSD avaient simplement cessé de fonctionner et devaient être jetés."Ils ont un tas de composants électroniques à l'intérieur", a déclaré Swanson. - Le logiciel exécuté sur le SSD est très compliqué, et s'il est en mauvais état, rien ne peut être fait et le SSD s'arrête. Un tel échec est beaucoup plus probable qu'un échec de la puce flash. »Rutger Plack, expert médico-légal en chef de la firme néerlandaise Fox-IT, m'a dit que lui et ses collègues avaient effectué des tests pour effacer les SSD pour voir s'ils pouvaient être utilisés pour leur travail au lieu du disque dur - par exemple, pour collecter des preuves à partir des ordinateurs des utilisateurs pendant les procédures judiciaires et les enquêtes sur les incidents. Ils ont décidé de rejeter cette idée en raison de problèmes de fiabilité.L'objectif était de voir si les données peuvent être récupérées après un écrasement standard en plusieurs passes, ce qui est souvent utilisé pour nettoyer les disques, a déclaré Plack. «De nombreux SSD se sont cassés lorsque nous avons essayé de les effacer en toute sécurité ou de leur écrire trop de données.»Appareils mobiles

Avec les appareils mobiles, tout est à certains égards plus simple, bien qu'ils utilisent également la mémoire flash avec les mêmes défauts dans les procédures de nettoyage qu'avec les SSD.Les dernières versions d'Android et iOS prennent en charge le cryptage de l'ensemble de l'appareil, beaucoup l'incluent par défaut, mais c'est une tendance assez nouvelle, et un grand nombre de téléphones non cryptés sont toujours activement utilisés, en particulier dans l'écosystème Android.Effacement de données dans Android

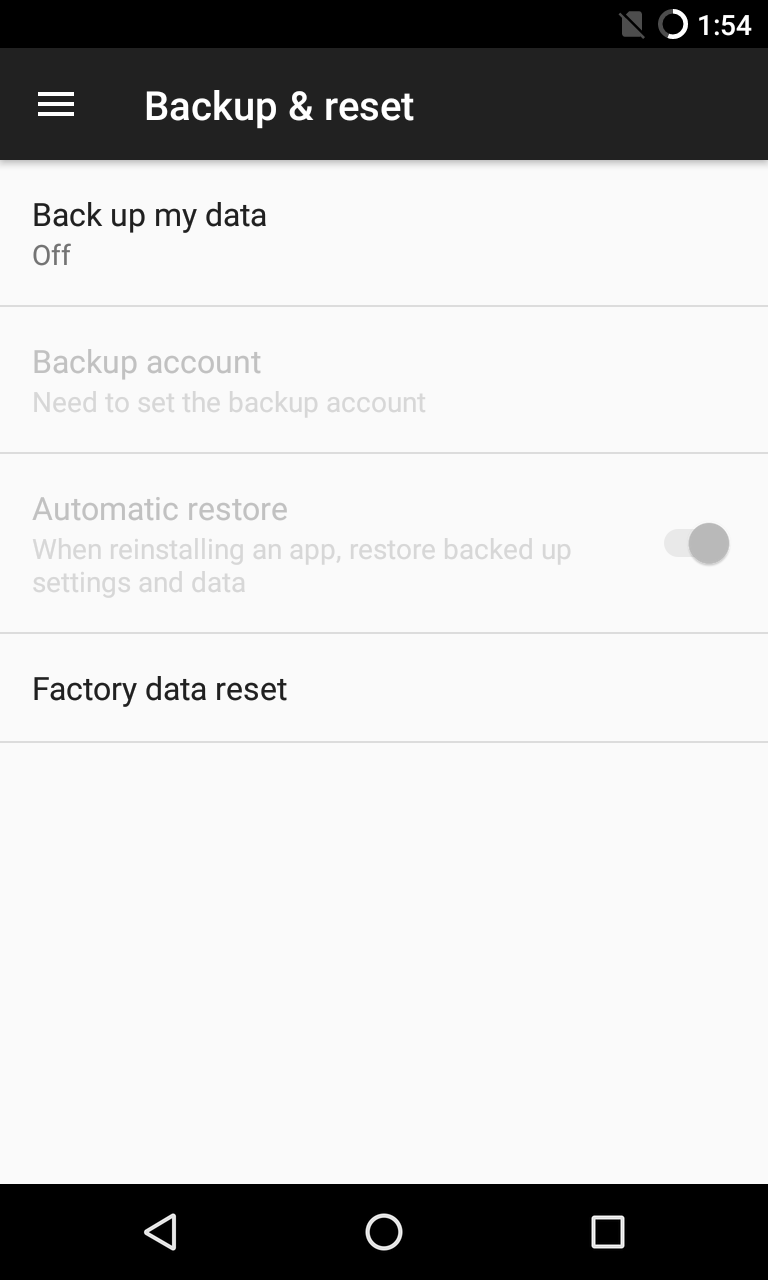

Android a la possibilité de revenir aux paramètres d'usine , en effaçant la section de données contenant des informations sensibles et les paramètres d'application et de système d'exploitation. Les téléphones prenant en charge les cartes microSD externes ont la possibilité d'effacer et de formater le stockage externe [ainsi que de crypter / env. trad.].

L'effacement en toute sécurité des données d'appareils Android plus anciens qui ne prennent pas en charge le cryptage complet est assez problématique, comme le montre l' étude.à partir de 2015, menée par des spécialistes de l'Université de Cambridge. Ils ont analysé l'efficacité de la fonction de réinitialisation d'usine dans un téléphone 21 utilisé avec les versions Android 2.3 à 4.3, et ont constaté qu'ils pouvaient récupérer des e-mails, des messages texte, des clés pour accéder à Google et d'autres données sensibles.Le cryptage complet de base a été ajouté dans Android 4.4 et amélioré dans Android 5.0. Cependant, il n'était pas nécessaire de l'inclure par défaut jusqu'à la version 6.0, et même alors, cette exigence ne s'appliquait qu'aux nouveaux appareils fournis avec cette version, et non aux anciens téléphones qui recevaient des mises à jour logicielles.Les appareils les moins chers qui ne prennent pas en charge les vitesses AES (Advanced Encryption Standard) supérieures à 50 Mbps n'incluent pas d'exigences de chiffrement obligatoires, même dans la dernière version d'Android 8.1. Selon les statistiques , seuls 68% des téléphones entrés sur Google Play au cours des 7 jours de juillet avaient installé la version 6.0 ou ultérieure d'Android.Rutger Plack m'a dit qu'au fil des ans, la société a existé, ils ont reçu beaucoup de messages de personnes qui ont lancé une réinitialisation des paramètres d'usine des appareils Android qui les ont vendus, puis ont découvert le vol de leurs informations personnelles.Si un téléphone Android non crypté lance une réinitialisation aux paramètres d'usine et que vous avez accès à sa puce ou à sa carte, la récupération des données est très simple, a déclaré Plack. «Internet regorge de logiciels de récupération de données avec une interface simple, et il est très utile pour récupérer des fichiers supprimés accidentellement. Cependant, du point de vue des gens qui vendent le téléphone et ne se doutent de rien, c'est assez effrayant. »"Je crains que si vous avez un vieux téléphone Android, je ne recommanderais pas de le vendre", m'a dit Ross Anderson, professeur de sécurité en ingénierie à l'Université de Cambridge Computer Lab. "Vous devez avoir une bonne compréhension de l'effacement des données, car la réinitialisation aux paramètres d'usine ne fonctionne souvent pas comme il se doit."Plack a convenu que la vente d'un appareil sur Android est une mauvaise idée et que l'utilisation du cryptage complet est le meilleur moyen d'empêcher la récupération de données pour les nouveaux appareils. Il a également souligné qu'il est important de mettre un mot de passe fort sur l'appareil, car la sécurité des données même cryptées en dépend.

L'effacement en toute sécurité des données d'appareils Android plus anciens qui ne prennent pas en charge le cryptage complet est assez problématique, comme le montre l' étude.à partir de 2015, menée par des spécialistes de l'Université de Cambridge. Ils ont analysé l'efficacité de la fonction de réinitialisation d'usine dans un téléphone 21 utilisé avec les versions Android 2.3 à 4.3, et ont constaté qu'ils pouvaient récupérer des e-mails, des messages texte, des clés pour accéder à Google et d'autres données sensibles.Le cryptage complet de base a été ajouté dans Android 4.4 et amélioré dans Android 5.0. Cependant, il n'était pas nécessaire de l'inclure par défaut jusqu'à la version 6.0, et même alors, cette exigence ne s'appliquait qu'aux nouveaux appareils fournis avec cette version, et non aux anciens téléphones qui recevaient des mises à jour logicielles.Les appareils les moins chers qui ne prennent pas en charge les vitesses AES (Advanced Encryption Standard) supérieures à 50 Mbps n'incluent pas d'exigences de chiffrement obligatoires, même dans la dernière version d'Android 8.1. Selon les statistiques , seuls 68% des téléphones entrés sur Google Play au cours des 7 jours de juillet avaient installé la version 6.0 ou ultérieure d'Android.Rutger Plack m'a dit qu'au fil des ans, la société a existé, ils ont reçu beaucoup de messages de personnes qui ont lancé une réinitialisation des paramètres d'usine des appareils Android qui les ont vendus, puis ont découvert le vol de leurs informations personnelles.Si un téléphone Android non crypté lance une réinitialisation aux paramètres d'usine et que vous avez accès à sa puce ou à sa carte, la récupération des données est très simple, a déclaré Plack. «Internet regorge de logiciels de récupération de données avec une interface simple, et il est très utile pour récupérer des fichiers supprimés accidentellement. Cependant, du point de vue des gens qui vendent le téléphone et ne se doutent de rien, c'est assez effrayant. »"Je crains que si vous avez un vieux téléphone Android, je ne recommanderais pas de le vendre", m'a dit Ross Anderson, professeur de sécurité en ingénierie à l'Université de Cambridge Computer Lab. "Vous devez avoir une bonne compréhension de l'effacement des données, car la réinitialisation aux paramètres d'usine ne fonctionne souvent pas comme il se doit."Plack a convenu que la vente d'un appareil sur Android est une mauvaise idée et que l'utilisation du cryptage complet est le meilleur moyen d'empêcher la récupération de données pour les nouveaux appareils. Il a également souligné qu'il est important de mettre un mot de passe fort sur l'appareil, car la sécurité des données même cryptées en dépend.Effacement des données IOS

Apple, en tant que seul fabricant d'appareils iOS, a un contrôle total sur cet écosystème et met bien à jour les utilisateurs d'iPhone et d'iPad vers les dernières versions du système d'exploitation. La société a ajouté le cryptage complet de l'appareil dans iOS 8, et il est activé par défaut. De plus, à partir de l'iPhone 5S, les appareils disposent d'un coprocesseur de sécurité Secure Enclave qui traite les opérations cryptographiques et stocke la clé de chiffrement.Ce processeur dédié empêche les attaques par force brute sur le mot de passe du téléphone, augmentant le délai d'entrée après chaque entrée de mot de passe ayant échoué. Certains appareils vendus par les forces de l'ordre peuvent censés déchiffrer des mots de passe à 6 chiffres pendant trois jours au maximum.Les utilisateurs doivent donc envisager d'utiliser des mots de passe alphanumériques longs .Tous les appareils iOS peuvent être ramenés à l'état d'usine en les connectant à un ordinateur et en utilisant Apple iTunes . Vous pouvez également les effacer sans ordinateur , via le menu Paramètres> Général> Menu Réinitialiser.Destruction physique

Si votre téléphone portable, disque dur ou SSD contient des données très sensibles, il est préférable de ne pas les vendre. Le meilleur choix serait de les stocker dans un endroit sûr d'où ils ne peuvent pas être volés, ou de les détruire soigneusement afin que les données ne puissent pas être récupérées.Il existe des entreprises spécialisées dans la destruction de dispositifs de stockage d'informations, dont certaines fournissent même des certificats de destruction, mais leurs services s'adressent aux entreprises et peuvent être assez coûteux.Détruire le disque dur est assez simple. Vous pouvez percer des trous ou enfoncer quelques clous dans le boîtier, ce qui endommagera les disques. Bien entendu, il est toujours nécessaire d'utiliser une protection lors de telles opérations.Nillan Little de Gillware a déclaré que le perçage de trous, le pliage de disques ou leur division en morceaux peuvent être considérés comme des méthodes très efficaces pour détruire les disques durs."Les données ne peuvent être récupérées dans aucun laboratoire commercial", a déclaré le collègue de Little, Greg Andrzezewski. «En théorie, quelque chose peut être lu à l'aide d'un équipement très spécialisé, comme un microscope électronique à balayage, mais des laboratoires commerciaux, comme nous, tentent de réparer des disques. «Nous ne pouvons rien récupérer du disque dur, dont les disques sont gravement endommagés.»Un SSD possède plusieurs puces de mémoire, et toutes doivent être détruites afin que les données ne puissent pas être récupérées. Le SSD SATA 2.5 "habituel a un boîtier de protection qui doit être retiré pour écraser chaque puce. Le SSD au format M.2 a toutes les puces en vue, et il est plus facile de les détruire.Bien qu'il puisse sembler que tout est plus facile avec les téléphones, en fait ils nécessiteront plus d'efforts, car les puces de stockage sont intégrées dans leurs cartes et sont bien protégées.Pour y accéder, vous devez démonter l'appareil - c'est un processus minutieux, dont les détails varient d'un modèle à l'autre.Les téléphones modernes sont assez solides, donc utiliser le feu pour les détruire, comme certains le recommandent, serait une mauvaise idée. Tout d'abord, vous devez toujours les démonter et retirer les piles intégrées, car il est dangereux de les brûler - il existe un risque d'explosion. Deuxièmement, une flamme très chaude et puissante est nécessaire pour endommager les composants internes."Nous avons eu un cas où le téléphone avec le corps a brûlé dans un baril et le téléphone a fondu au-delà de la reconnaissance - il était difficile de dire s'il s'agissait d'un téléphone ou d'un portefeuille", a déclaré Little. «C'était un bout de téléphone, et nous avons encore pu retirer la puce et la lire partiellement, déterminer de quel téléphone il s'agissait et lire des messages texte et des images.»Une alternative à l'effacement des données serait "de détruire physiquement l'appareil, de l'écraser à un point tel que les corps des puces sont brisés en morceaux", m'a dit Ross Anderson. "Une autre alternative serait de placer le téléphone dans les eaux profondes ou de l'enterrer là où il ne peut pas être trouvé."Mais casser un téléphone dans un boîtier métallique avec un marteau sera assez difficile. Si vous décidez de le faire, il est recommandé de retirer d'abord la batterie, vous devez donc toujours ouvrir le téléphone.