Source

SourceCe n'est un secret pour personne que dans le domaine de l'Internet des objets (Internet des objets, IoT), le moindre ordre est peut-être en termes de sécurité de l'information (SI). Aujourd'hui,

nous assistons à une technologie en évolution, à un paysage de l'industrie en constante évolution, à des prévisions qui s'écartent parfois de la réalité, à des dizaines d'organisations essayant de se déclarer législateurs dans un domaine ou un autre, au moins «pendant une heure». La pertinence du problème est soulignée par des incidents épiques. Industroyer, BrickerBot, Mirai - et ce n'est que la pointe visible de l'iceberg, mais que «le jour à venir nous prépare»? Si vous continuez à évoluer avec le flux, les botnets et autres "malwares" deviendront les propriétaires de l'Internet des objets. Et les choses aux fonctionnalités mal conçues domineront ceux qui essaient de devenir leur maître.

En novembre 2018, l'

ENISA (Agence de l'Union européenne pour la sécurité des réseaux et de l'information) a publié le document

«Bonnes pratiques pour la sécurité de l'Internet des objets dans le contexte de la fabrication intelligente» , qui compile toutes sortes de pratiques de cybersécurité pour l'Internet des objets industriel, avec une centaine analysées des documents présentant les meilleures pratiques dans ce domaine. Que cache cette tentative d'embrasser l'immense? L'article donne un aperçu du contenu.

L'Internet des objets industriel (IIoT), y compris, mais sans s'y limiter, les objets de l'infrastructure d'information critique (CII), est quelque peu différent de l'IoT classique. Les opérateurs de systèmes IIoT sont habitués à mettre en œuvre des solutions techniques assez matures avec un horizon opérationnel de plusieurs décennies. Ainsi, l'introduction de la modernisation et de l'innovation à l'aide de solutions IIoT est limitée par la dynamique du marché en l'absence d'un système de normes généralement accepté et de régimes de licences généralement acceptés.

Une autre question: que faire de la mer d'informations accumulées dans le domaine de la sécurité de l'information IoT au cours des 3-4 dernières années? Que faut-il prendre comme base et qu'est-ce qui est secondaire? Et si des informations contradictoires se trouvent dans différents documents, qu'est-ce qui est le plus important? L'une des réponses peut être l'étude de rapports analytiques, dans lesquels l'expérience accumulée est généralisée et harmonisée, en tenant compte du nombre maximal de sources disponibles.

L'ENISA propose donc une synthèse d'expériences basée sur l'utilisation des meilleures pratiques. Pour démontrer que cette approche n'est pas la seule, envisagez une autre possibilité, à savoir la création d'une collection de toutes sortes de normes.

Sur le site Web de l'Institut national des normes et de la technologie (NIST), vous trouverez le document

«Draft NISTIR 8200. Rapport interinstitutions sur l'état de la normalisation internationale de la cybersécurité pour l'Internet des objets (IoT)» . La version est datée de février 2018 et porte toujours le statut de projet. Il analyse les normes existantes, réparties dans les 11 domaines suivants: techniques cryptographiques, gestion des incidents cybernétiques, assurance du matériel, gestion des identités et des accès, systèmes de gestion de la sécurité des informations (ISMS), évaluation de la sécurité des systèmes informatiques, sécurité du réseau, automatisation de la sécurité et surveillance continue (SACM). ), Software Assurance, Supply Chain Risk Management (SCRM), System Security Engineering.

La liste des normes prend plus d'une centaine de pages! Cela signifie qu'il contient des centaines de titres, ce sont des dizaines de milliers de pages, ce qui peut prendre des années à étudier, et de nombreux documents sont payés. Dans le même temps, plusieurs lacunes dans la normalisation de l'industrie ont été identifiées, qui seront évidemment comblées.

Je pense que le lecteur a déjà compris de quel côté sont le bon sens et les sympathies de l'auteur. Revenons donc aux meilleures pratiques de l'ENISA. Ils s'appuient sur l'analyse d'une centaine de documents déjà publiés. Cependant, nous n'avons pas besoin de lire tous ces documents, car les experts de l'ENISA ont déjà rassemblé tous les plus importants dans leur rapport.

La structure du document est présentée ci-dessous, et nous allons maintenant nous familiariser avec elle en détail.

Figure 1. Structure du document «Bonnes pratiques pour la sécurité de l'Internet des objets dans le contexte de la fabrication intelligente»

Figure 1. Structure du document «Bonnes pratiques pour la sécurité de l'Internet des objets dans le contexte de la fabrication intelligente»La première partie est une introduction.

Dans la deuxième partie, d'abord la terminologie de base (2.1) est donnée, puis les défis de sécurité (2.2), qui comprennent:

- Composants vulnérables

- lacunes dans la gestion des processus (gestion des processus);

- Connectivité accrue

- interaction des technologies opérationnelles et de l'information (convergence IT / OT);

- héritage des problèmes des systèmes de contrôle industriels (Legacy industrial control systems);

- Protocoles non sécurisés

- Facteur humain

- fonctionnalité excessive (fonctionnalités inutilisées);

- la nécessité de prendre en compte les aspects de la sécurité fonctionnelle (aspects de sécurité);

- mise en œuvre de mises à jour liées à la sécurité de l'information (mises à jour de sécurité);

- mise en place du cycle de vie SI (cycle de vie produit sécurisé).

La section 2.3, en référence à l'ISA, fournit une architecture de référence, qui, cependant, est quelque peu contraire à l'architecture généralement acceptée de l'ISA (Purdu), puisque RTU et PLC sont affectés au 2e plutôt qu'au 1er niveau (comme c'est la pratique dans ISA).

Figure 2. Architecture de référence IIoT

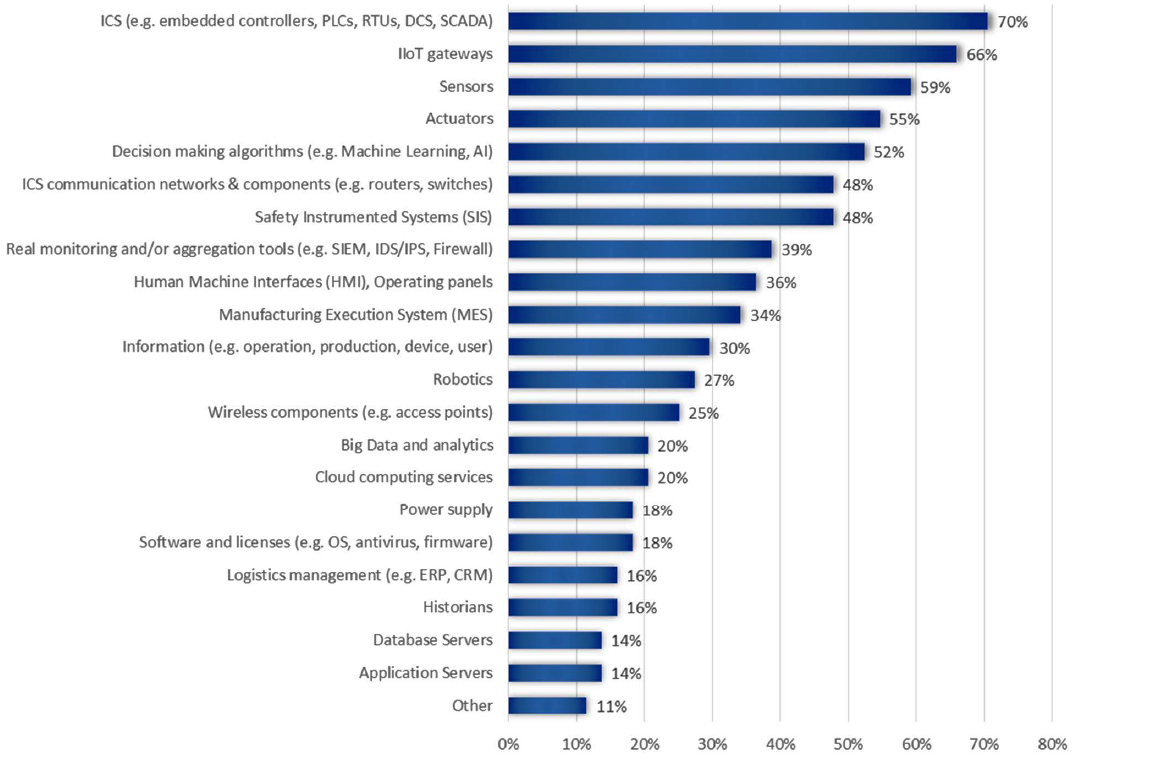

Figure 2. Architecture de référence IIoTL'architecture de référence est la contribution à la formation de la taxonomie des actifs, qui est effectuée dans la section 2.4. Sur la base de données d'experts, la criticité des actifs a été évaluée en fonction de leur impact sur la sécurité de l'information. Nous ne parlons pas de représentativité (le rapport indique que des experts de 42 organisations différentes y ont participé), et vous pouvez percevoir ces statistiques comme «une opinion». Les pourcentages sur le graphique indiquent le pourcentage d'experts qui ont évalué un actif comme le plus critique.

Figure 3. Résultats d'une évaluation par des experts de la criticité des actifs de l'IdO

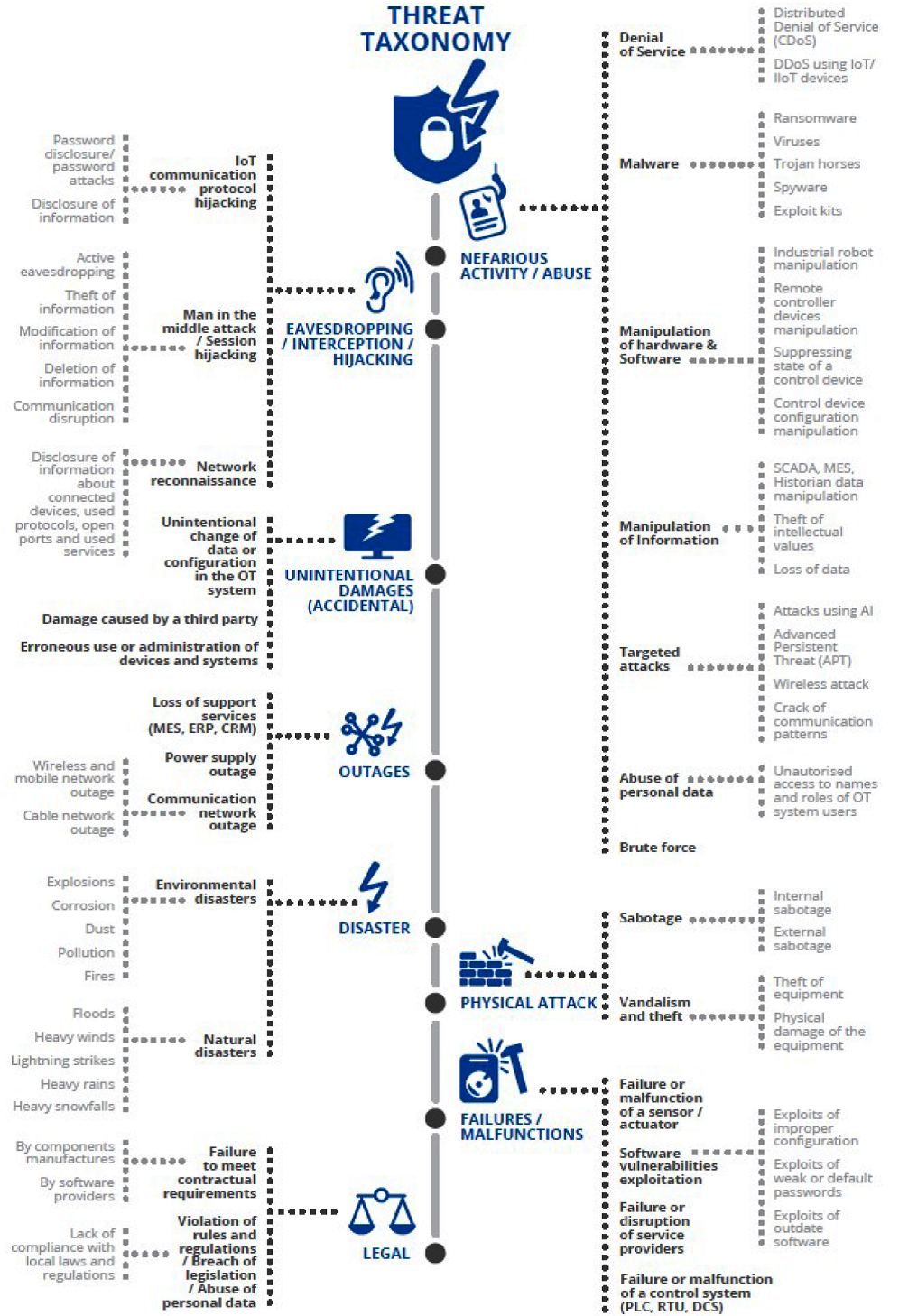

Figure 3. Résultats d'une évaluation par des experts de la criticité des actifs de l'IdOLa section 3.1 fournit une classification et une description des menaces possibles en relation avec la zone IIoT. De plus, les classes d'actifs susceptibles d'être affectées sont associées à chaque menace. Les principales classes de menaces sont mises en évidence:

- Activité néfaste / abus (activité déloyale et abus) - divers types de manipulations effectuées avec des données et des appareils;

- Écoute / Interception / Détournement (écoute / interception / piratage) - collecte d'informations et piratage du système;

- Dommages involontaires (accidentels) - erreurs de configuration, d'administration et d'application;

- Pannes - pannes associées à une perte de courant, de communications ou de services;

- Catastrophe (catastrophe) - influences externes destructrices de nature naturelle et humaine;

- Attaque physique (attaques physiques) - vol, vandalisme et sabotage (panne), effectué directement sur l'équipement;

- Échecs / dysfonctionnements - peuvent survenir en raison de pannes matérielles accidentelles, en raison de défaillances de service du fournisseur, et également en raison de problèmes dans le développement de logiciels qui conduisent à des vulnérabilités;

- Juridique (questions juridiques) - écarts par rapport aux exigences des lois et des contrats.

Figure 3. Taxonomie des menaces

Figure 3. Taxonomie des menacesLa section 3.2 décrit des exemples typiques d'attaques contre des composants de systèmes IIoT.

La section la plus importante du document est la 4e, qui passe en revue les meilleures pratiques de protection des composants IIoT. Trois catégories sont incluses dans les pratiques: politiques, pratiques organisationnelles et pratiques techniques.

Figure 4. Structure des meilleures pratiques pour garantir l'IIoT IS

Figure 4. Structure des meilleures pratiques pour garantir l'IIoT ISLa différence fondamentale entre les politiques et les pratiques organisationnelles n'est pas expliquée et le niveau procédural est présent dans les deux cas. Par exemple, la gestion des risques et des menaces est tombée dans la politique et la gestion de la vulnérabilité dans les pratiques organisationnelles. La seule différence que vous pouvez constater est que les politiques sont appliquées principalement pour les développeurs et les pratiques organisationnelles pour les organisations d'exploitation.

Les politiques (4.2) décrivent 4 catégories et 24 pratiques. La section organisationnelle (4.3) décrit 27 pratiques divisées en 6 catégories, et la section technique (4.4) décrit 59 pratiques divisées en 10 catégories.

L'annexe A note que cette ENISA poursuit les recherches déclarées en 2017 dans

les recommandations de sécurité de base pour l'IdO dans le contexte du document

sur les infrastructures d'informations critiques . Bien sûr, l'IoT est un concept plus large que l'IdO, et, de ce point de vue, on pourrait prendre le document de l'année dernière comme base de cette revue, cependant, on veut toujours traiter de nouveaux documents.

L'annexe B est la principale partie sémantique du document. La liste des pratiques de la section 4 est présentée sous forme de tableaux où des liens vers des groupes de menaces sont établis et des liens vers des documents soutenant l'utilisation d'une pratique particulière sont donnés, bien que, malheureusement, sans spécifier une page ou un paragraphe spécifique. Par exemple, voici quelques points liés à la sécurité des services cloud.

Figure 5. Un fragment de la description des meilleures pratiques pour assurer l'IIoT IS

Figure 5. Un fragment de la description des meilleures pratiques pour assurer l'IIoT ISL'annexe C contient une liste des documents cités (il y en a environ 100 au total) qui ont été élaborés et ont constitué la base des meilleures pratiques développées.

L'annexe D répertorie les incidents les plus importants de violation de SI dans les applications industrielles.

Conclusions

«Bonnes pratiques pour la sécurité de l'Internet des objets dans le contexte de la fabrication intelligente» , développé en novembre 2018, est actuellement l'un des documents les plus détaillés dans le domaine de la sécurité de l'information de l'Internet des objets. Il n'y a pas d'informations techniques détaillées sur la mise en œuvre de 110 pratiques décrites, cependant, il existe un ensemble de connaissances accumulées obtenues sur la base de l'analyse de centaines de documents provenant des principales organisations d'experts dans le domaine de l'IoT.

Le document se concentre sur l'IIoT, en tenant compte de l'architecture industrielle et des actifs associés, des menaces et des scénarios d'attaques possibles. Plus général à l'IoT est le document précurseur de l'ENISA,

Baseline Security Recommendations for IoT in the context of Critical Information Infrastructures , publié en 2017.

Les «choses prédatrices du siècle» et la tendance, inaperçue pour nous, à gagner le pouvoir des choses sur les gens ne sont pour l'instant freinées que par la résistance dispersée des mesures visant à assurer la sécurité de l'information. Notre avenir dépend à bien des égards de l'efficacité des mesures de SI.