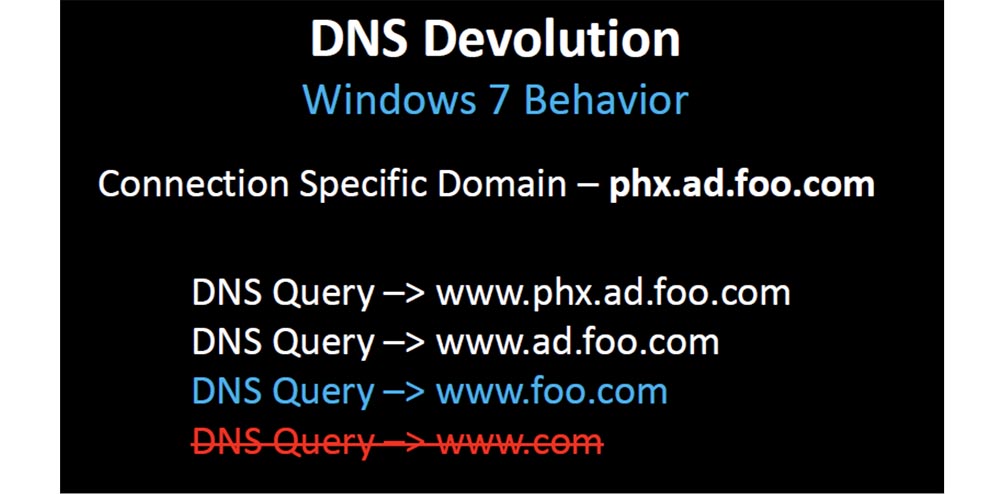

DEFCON 21. La conférence DNS peut être dangereuse pour votre santé. Partie 1Il a été supposé que les limites de domaine de l'organisation étaient foo.com et que vous ne voudriez jamais utiliser

www.com . Microsoft a modifié ce comportement DNS car, de toute évidence, toutes les organisations n'ont pas deux niveaux pour les noms de domaine.

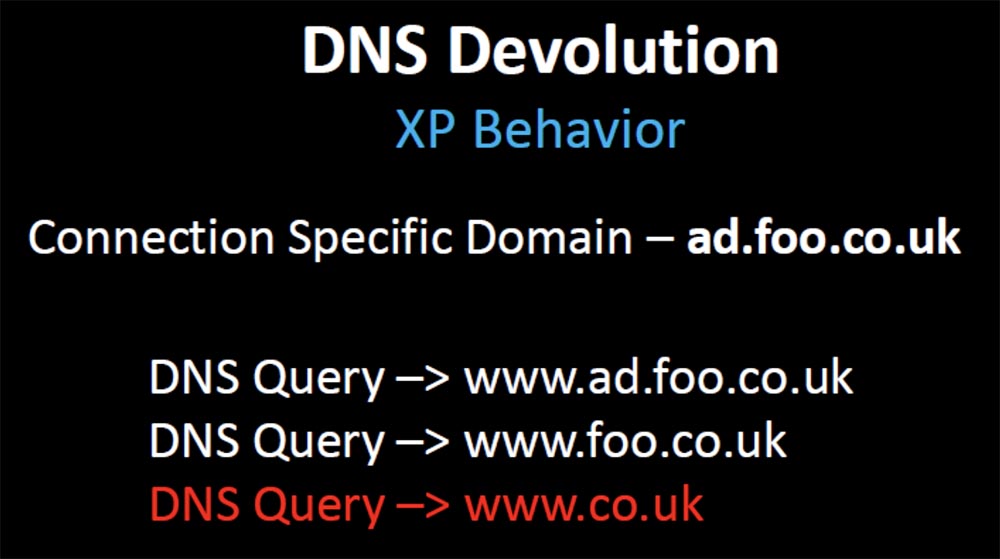

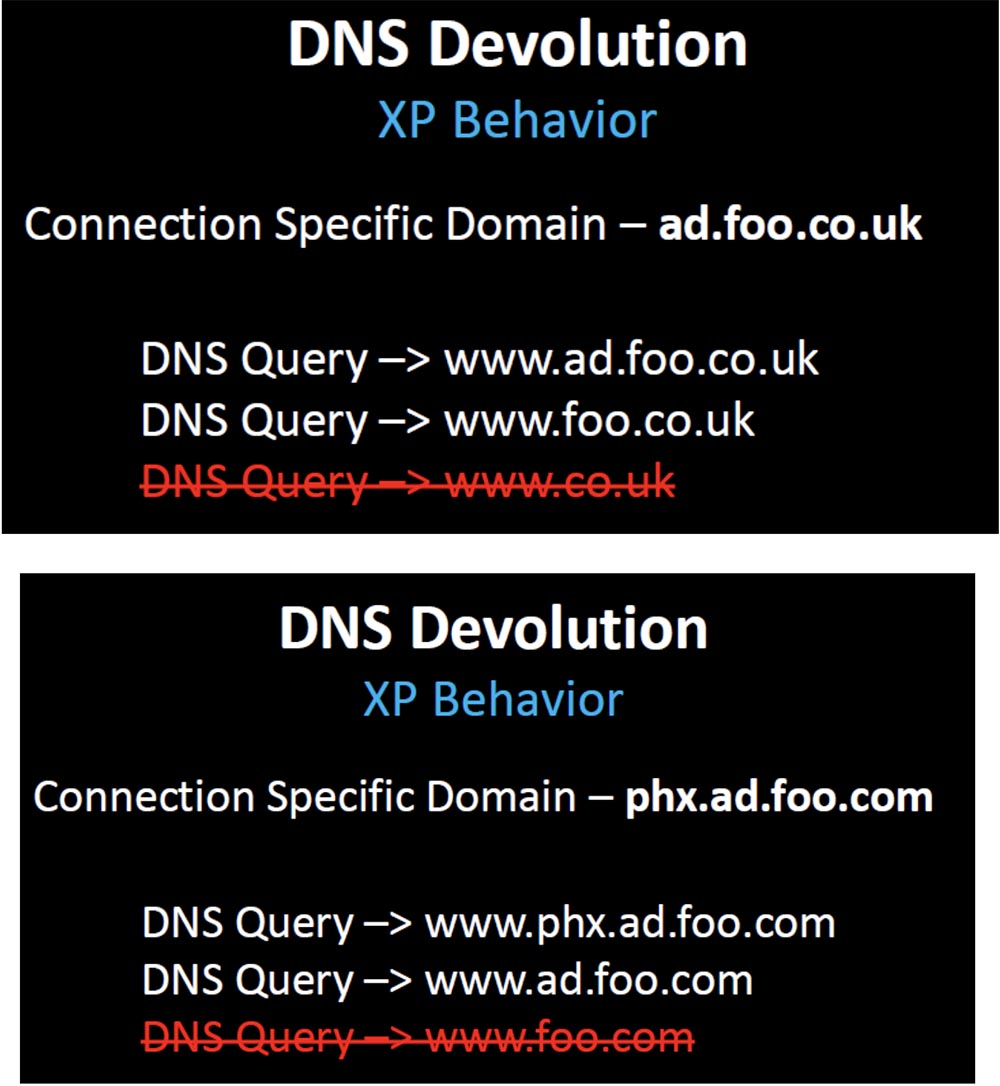

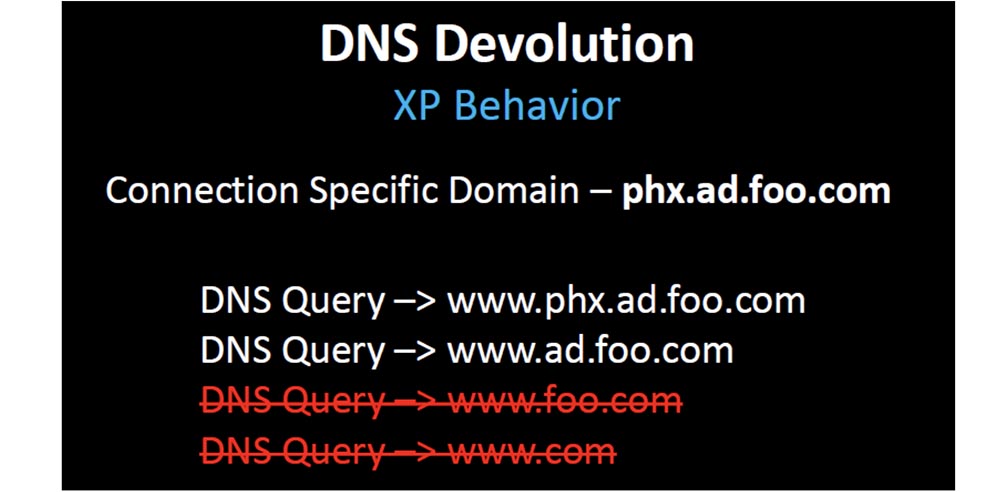

Si votre domaine de premier niveau est le Royaume-Uni, lors de la connexion à un domaine ad.foo.co.uk spécifique, le comportement DNS par défaut ressemblera à ceci:

Autrement dit, la demande sera envoyée en dehors des frontières de votre nom de domaine sur

www.co.uk. Par conséquent, un correctif aléatoire a été créé, un correctif de sécurité qui a réduit les limites organisationnelles du domaine à 3, auquel cas la dévolution DNS s'est arrêtée après la deuxième demande

www.foo.co.uk.

Mais dans notre exemple de nom de domaine, ce correctif de sécurité, conçu pour arrêter la publicité inutile, a brisé des centaines de milliers d'entreprises clientes dont la conception du nom de domaine dépendait du comportement DNS d'origine. Que font ces entreprises? Modifient-ils la conception de l'infrastructure pour correspondre au nouveau comportement qui prend en compte ce correctif aléatoire? Non, ils changent le comportement à ce qu'il était avant.

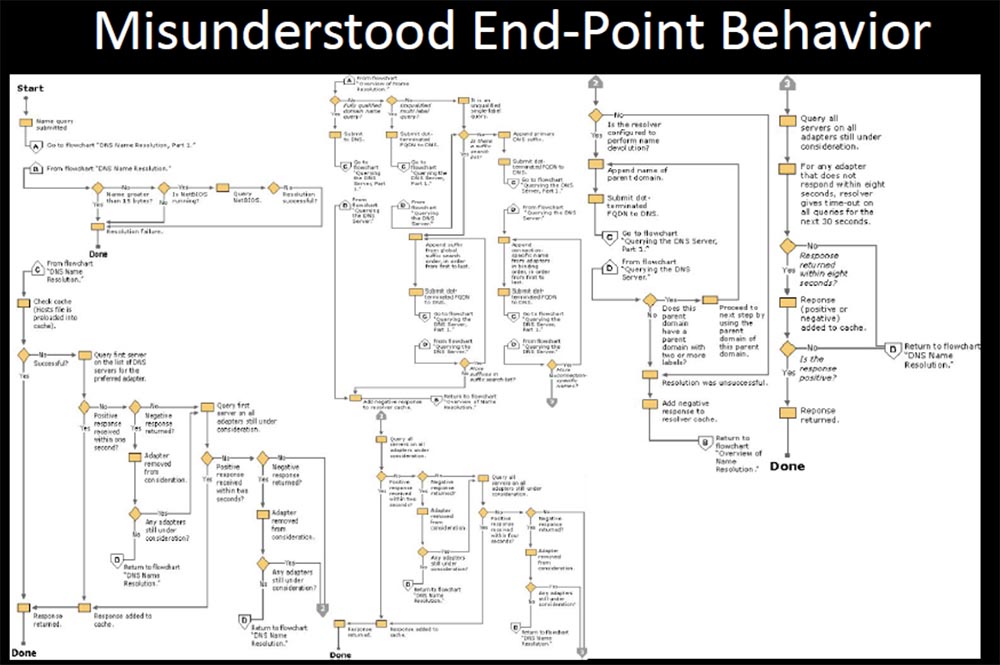

La diapositive suivante montre l'arbre de décision que Microsoft utilise avant de créer une requête DNS.

Je sais que cela a l'air simple (rires), et bien sûr, vous êtes surpris que quelqu'un puisse le mal comprendre.

Après cela, il y a eu des dizaines de correctifs et de mises à jour de ce comportement DNS, qui ont changé d'une version à l'autre. Mais ils l'ont documenté une fois, et si l'une des branches de cet arbre a changé, cela a complètement cassé votre façon d'utiliser DNS, et vous ne pouvez pas modifier les paramètres pour restaurer le comportement d'origine. Vous avez eu un problème car à chaque nouvelle mise à jour, vos paramètres se comportent différemment. Peut-être que quelque chose va se casser, ou peut-être pas, c'est-à-dire que quelque chose auquel vous ne vous attendez pas du tout peut arriver.

Ainsi, les entreprises apportent des modifications par le biais de la modification des registres ou des stratégies de groupe, essayant de restaurer le comportement DNS d'origine, mais certaines d'entre elles ne peuvent pas le faire correctement lorsque le comportement a été modifié par un autre groupe de correctifs. Ils tentent d'annuler les modifications pour restaurer ce comportement perdu, car ils souhaitent que les clients puissent à nouveau accéder à foo.com.

Mais dans la plupart des cas, lorsqu'ils ne peuvent pas restaurer une dévolution à deux niveaux, ils se débarrassent simplement de la restriction à deux niveaux d'origine. Merci, Microsoft, pour Windows 7 - vous pouvez maintenant modifier les trois niveaux de domaine par défaut par 2, mais le système ne vous permet pas de les réduire à un.

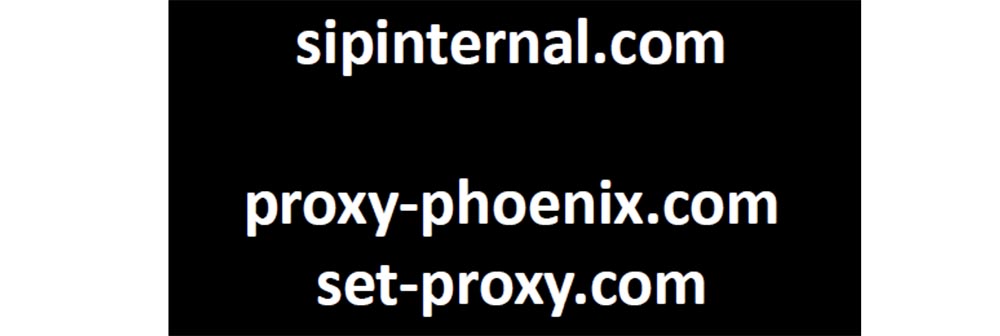

Vous pourriez penser que maintenant tout est corrigé, mais qu'en est-il des appareils BYOD et des appareils mobiles utilisant la configuration XP? J'ai décidé de vérifier combien de configurations endommagées peuvent encore exister là-bas. J'ai enregistré plusieurs domaines qui sont couramment utilisés uniquement dans un environnement d'entreprise.

Le premier domaine est l'acronyme de Microsoft Office Communicator, qui demande un serveur SIP interne. Les deux noms suivants que j'ai trouvés sur Google sont les noms abrégés des clés de registre clés que contient le proxy Web, j'ai donc attribué ces noms à mes serveurs et attendu que les clients me contactent. Et ils l'ont fait.

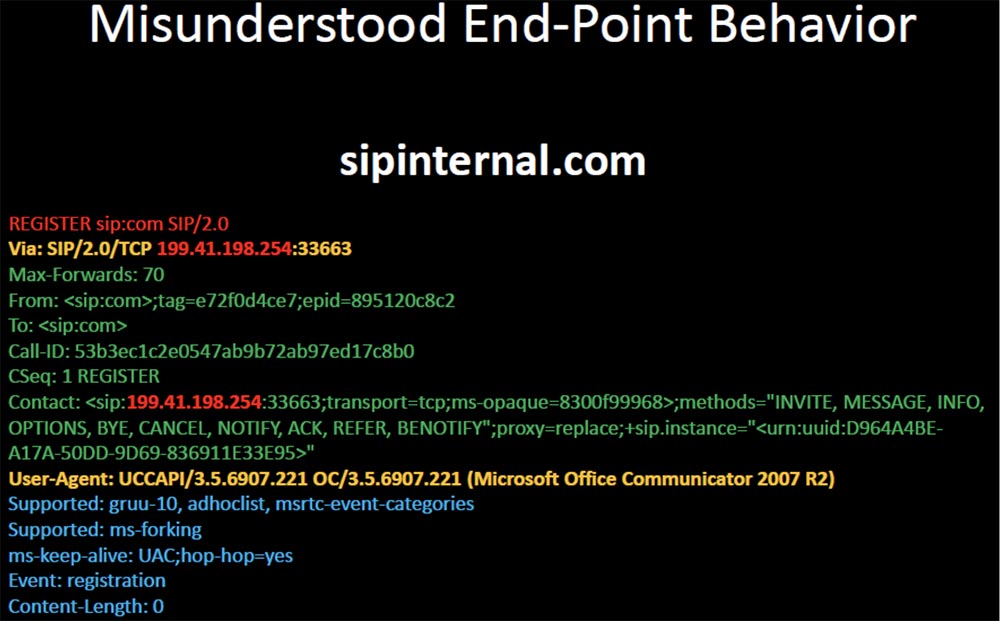

Après avoir enregistré sipinternal.com, j'ai commencé à recevoir des demandes des clients du communicateur de bureau - la diapositive montre un exemple d'une demande d'enregistrement d'une des ressources de DHL, et il s'est avéré qu'il y a des milliers d'appareils aléatoires dans le monde qui ont essayé de s'inscrire avec moi.

J'ai joué un peu avec eux, et cela ressemblait à plusieurs attaques qu'un serveur SIP malveillant mène contre les communicateurs clients. Ce sera ma prochaine histoire sur proxy-phoenix.com

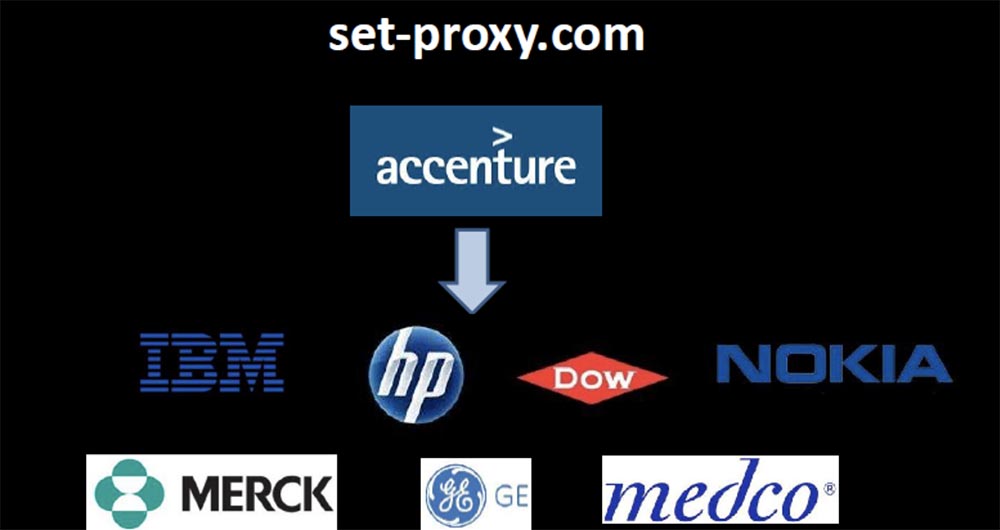

Il y avait plusieurs utilisateurs finaux d'IBM et de HP qui ont commencé à me demander de devenir leur serveur proxy, et maintenant ils ont un client à Phoenix qui "bouscule" proxy-phoenix comme un nom court pour ses utilisateurs. Je pensais que c'était intéressant. Mais set-proxy.com s'est avéré encore plus intéressant.

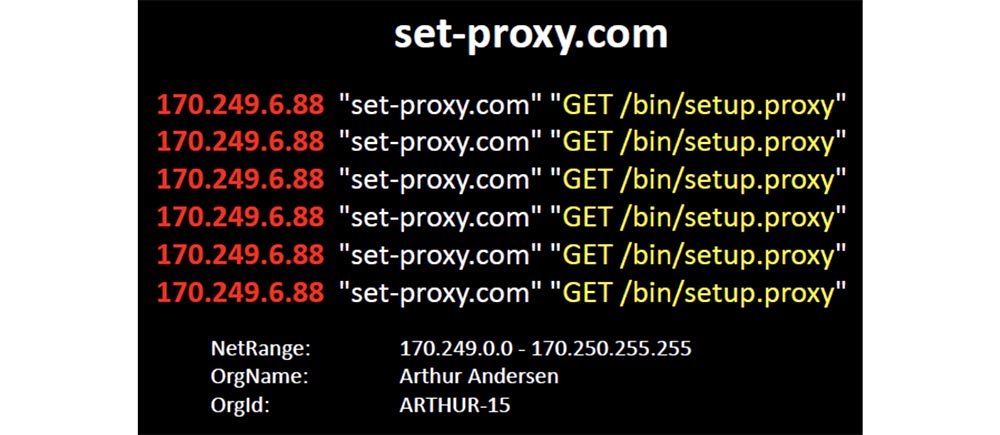

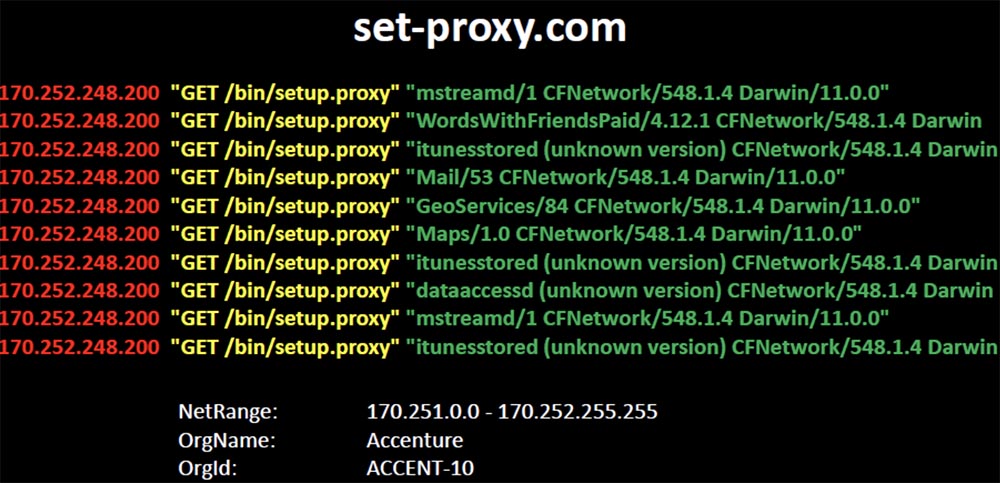

Les premières demandes que j'ai reçues étaient des tentatives de milliers de clients Windows de télécharger un fichier de package d'installation de proxy. J'ai découvert que l'adresse IP source était enregistrée auprès d'Arthur Andersen, une firme comptable infructueuse qui a fait faillite avec Enron.

Accenture s'est séparé de son groupe de consultants, ce qui est plus logique dans la partie suivante. Cela montre que leur politique d'utilisation des appareils mobiles s'est effondrée (rires).

Ils promeuvent une configuration qui fait référence à l'emplacement du package proxy par le nom de domaine abrégé. Et des milliers d'iPhone et d'iPad ont répondu à ce nom court et ont commencé à me demander de leur fournir ces packages de fichiers. Même le fait que cette configuration ne permette pas aux clients d'obtenir ce qu'ils ont demandé ne les a pas fait réfléchir, et ils sont allés directement sur Internet, contournant le proxy, pour me demander ces fichiers.

Après avoir regardé de plus près, j'ai remarqué que je recevais des demandes non seulement d'Accenture, mais aussi de leurs clients connectés au réseau de cette entreprise. Ainsi, à travers un DNS incorrect, Accenture a compromis non seulement son réseau local, mais aussi les réseaux de tous les clients qui y sont connectés, permettant le piratage de tous les appareils qui s'y trouvent. J'ai été directement contacté par des appareils appartenant à des employés d'IBM, HP, Dow, Nokia, GE, Merck, Medco. Ils m'ont tous demandé d'être leur mandataire, et je vous dirai que j'attendais le meilleur d'Accenture.

De telles leçons peuvent en être tirées. Surveillez votre trafic DNS, car si Windows se comporte de la même manière maintenant, cela ne signifie pas du tout qu'il se comportera de la même manière après le deuxième mardi du mois (rires).

Ne faites pas confiance aux attentes basées sur le fait que les choses se passeront comme elles le devraient, regardez le trafic et apprenez à comprendre à quoi devrait ressembler le trafic DNS normal sur votre réseau. Vous devez comprendre clairement à quoi ressemble le trafic normal avant d'apporter des modifications aux paramètres afin de pouvoir les comparer ultérieurement.

Légende: «Vous n'êtes pas propriétaire de ce domaine. Je le suis. "

J'ai démontré quelques façons assez uniques dans lesquelles un bit «flip» dans DNS peut être dangereux. Cependant, le squattage de bits n'est pas une menace énorme, il est donc plus intéressant d'effectuer des tours avec un comportement DNS inattendu provoqué par une combinaison de «correctifs» Microsoft avec la configuration d'origine, ce qui le rend complètement inintelligible.

Cependant, l'une des pires choses que les entreprises font en matière de DNS est l'automutilation à 100% par négligence.

J'ai vu des entreprises qui à plusieurs reprises, au cours de plusieurs années, parfois par accident, et parfois intentionnellement, ont créé toutes les conditions pour qu'un attaquant puisse prendre le contrôle de toutes les parties de leur infrastructure.

Le problème est qu'en fait, les entreprises utilisent les domaines dont elles ne sont pas propriétaires. Ces domaines, placés dans les chaînes de recherche de suffixes, «poussent» tous leurs clients à accéder inévitablement à Internet externe lorsqu'ils ont besoin d'une assistance technique.

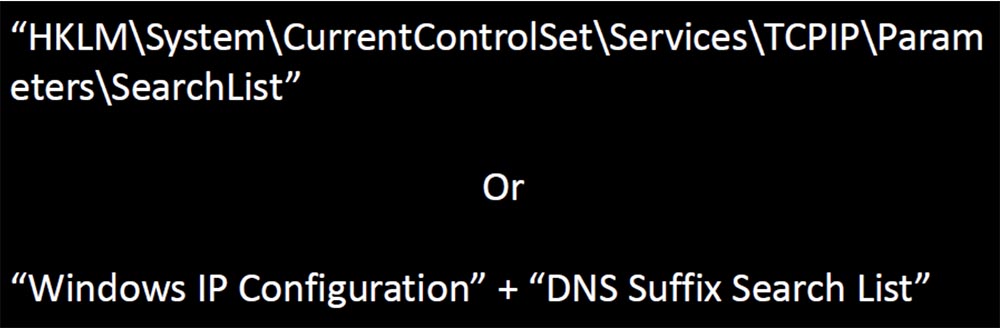

J'ai décidé d'étudier combien d'entreprises sont obligées de le faire, et cela n'a pas été difficile pour moi. J'ai commencé par demander de l'aide à Google pour trouver les noms de clés de registre qui stockent la liste de recherche pour la sortie de la configuration IP de Windows et la liste de recherche de suffixe DNS.

Les forums de support technique encouragent les utilisateurs à publier des informations sur la configuration du poste de travail pour obtenir de l'aide sur le dépannage.

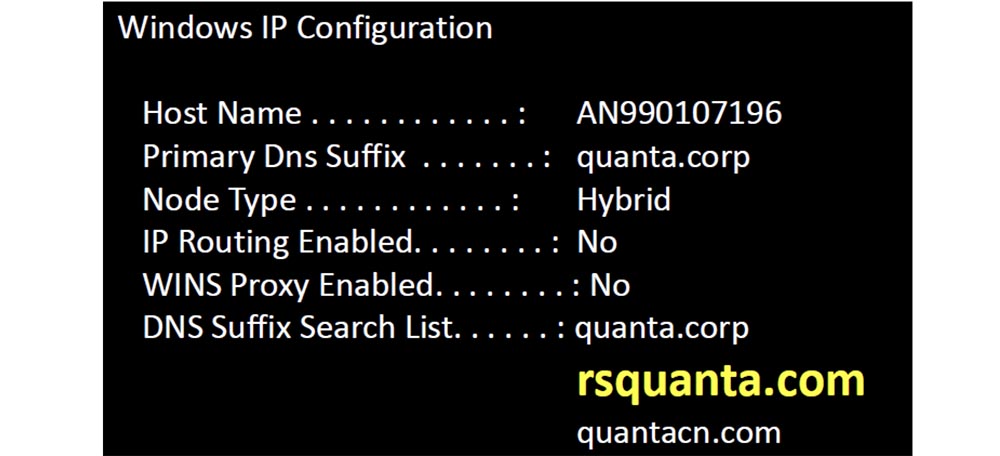

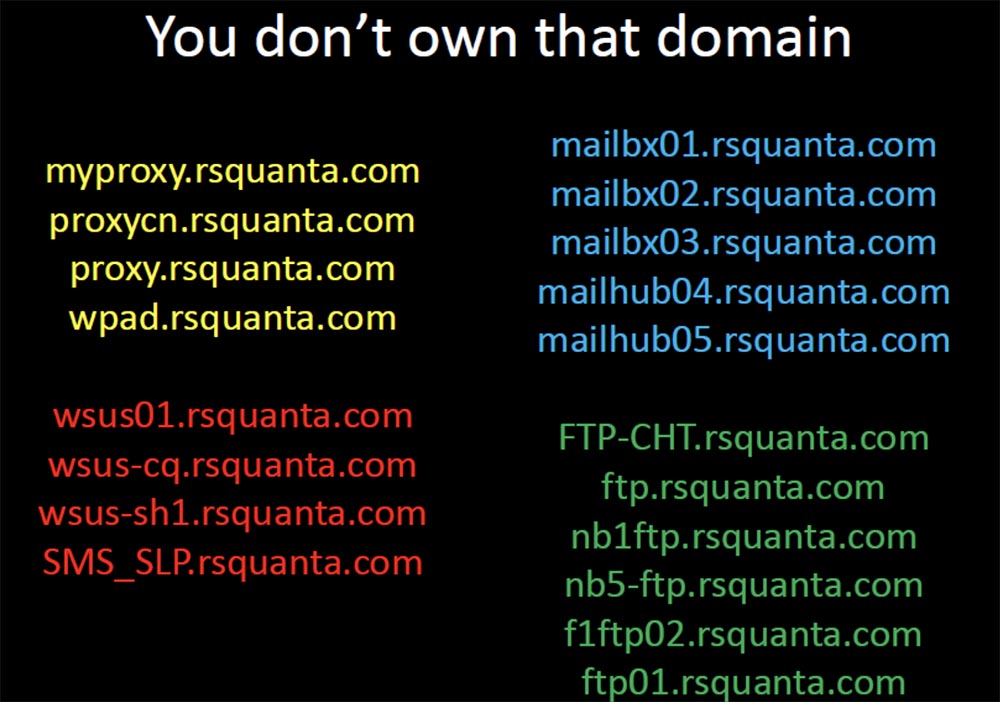

J'ai étudié Google et créé une liste unique de domaines, puis j'ai commencé à les enregistrer. En regardant la configuration IP, je suis tombé sur le suffixe DNS rsquanta et en ai fait la base de ma liste d'enregistrement de domaine.

Après avoir enregistré les domaines avec les noms déformés indiqués sur la diapositive suivante, j'ai commencé à recevoir des milliers de demandes d'appareils mobiles qui ne savaient même pas quelle entreprise ils contactaient. Mais je l'ai découvert. Il s'est avéré que le suffixe de nom de domaine rsquanta.com appartient à une grande entreprise taïwanaise de matériel informatique, Quanta Computer, qui emploie 60 000 personnes.

Ils ont conçu et fabriqué l'ordinateur portable de cent dollars pour enfants OLPC et ont collaboré avec Facebook pour concevoir et assembler leurs nouveaux serveurs en fonction de leurs appareils. J'ai reçu des demandes d'auto-détection de proxys, serveurs SMS, serveurs de messagerie, serveurs de transfert de fichiers. Il y avait des dizaines de façons dont je pouvais calmement saisir ces appareils en Thaïlande et introduire des exploits pour voler des informations d'identification ou intercepter des fichiers transférés. Après m'avoir demandé de les aider à trouver les bonnes ressources, une attaque d'homme au milieu aurait l'air banale.

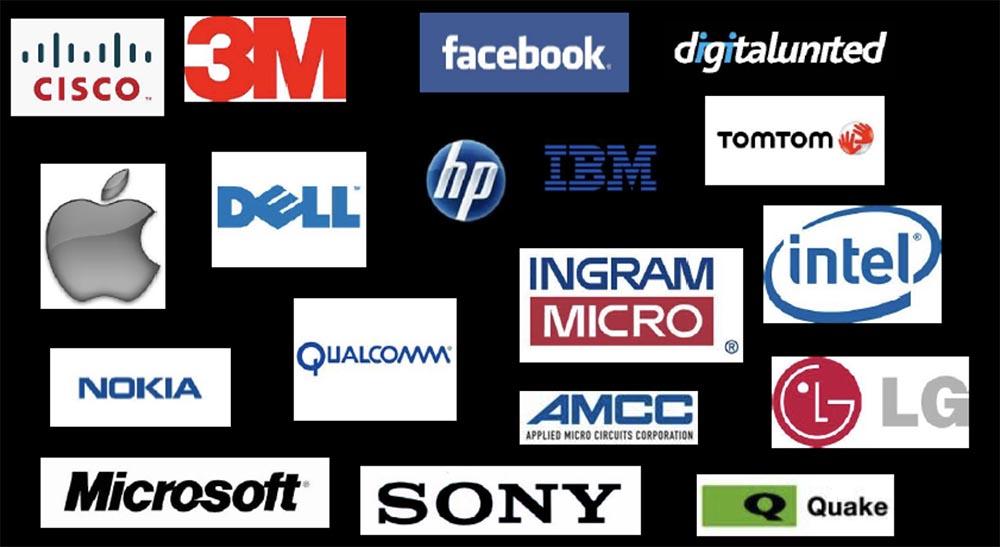

Mais quand j'ai déterminé les sources des demandes que j'ai reçues à mes serveurs factices, cela m'a vraiment frappé. J'ai constaté que le trafic régulier provenait des réseaux clients, ce qui indiquait l'existence de périphériques Quanta Computer chez Cisco, Apple, 3m et Dell.

Par conséquent, ils étaient censés avoir du personnel sur le terrain dont le devoir était d'aider à mettre en œuvre l'équipement Quanta. Et ce ne sont que quelques-uns des clients de cette entreprise qui ont des employés de Quanta Computer travaillant dans le domaine - je les ai connus parce qu'ils m'ont tous demandé de donner accès aux actifs de l'entreprise.

Leur matériel était solidement implanté dans l'équipement de sociétés renommées et lié à la propriété intellectuelle confidentielle. Ainsi, il y avait beaucoup d'informations passives que je pouvais extraire de leur trafic. Je possédais une liste des noms de chaque appareil sur leur réseau, j'ai vu le trafic de l'entreprise caché au public, ce qui indiquait la présence d'un nouveau contrat. Si la circulation s'arrêtait soudainement, je pouvais supposer qu'ils avaient perdu le contrat et je pouvais suivre où ils iraient ensuite, où ces employés voyageraient et où ils iraient.

Par exemple, je constate qu’un service de nettoyage à sec Wi-Fi s’est ouvert près du bureau de la société, car des centaines d’appareils m'envoient de temps en temps des demandes. Je vois même que dans cette ville il y a des gens pour Black Hat et DefCon, plus tard on en parlera (rires).

Une erreur de ce type est donc assez grave. Pour l'éviter, veuillez vérifier votre configuration DNS. Utilisez Internet pour découvrir les détails de votre configuration interne à l'aide de ressources telles que Pastebin et Bleeping Computer.

Surveillez vos journaux DNS et assurez-vous que vos clients et les clients de vos partenaires et fabricants répondent aux demandes exactement comme vous vous y attendez. Si vous suivez les journaux, identifiez facilement les domaines fréquemment demandés pour chaque appareil, chaque actif d'entreprise.

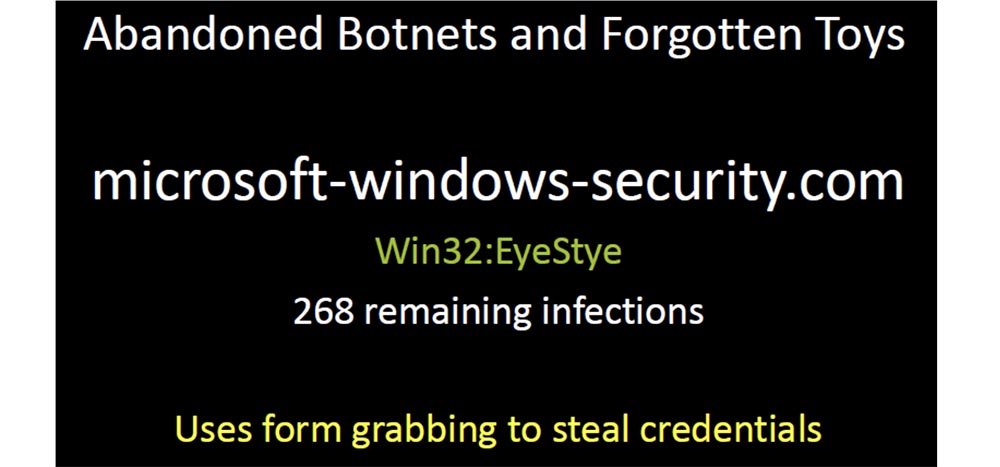

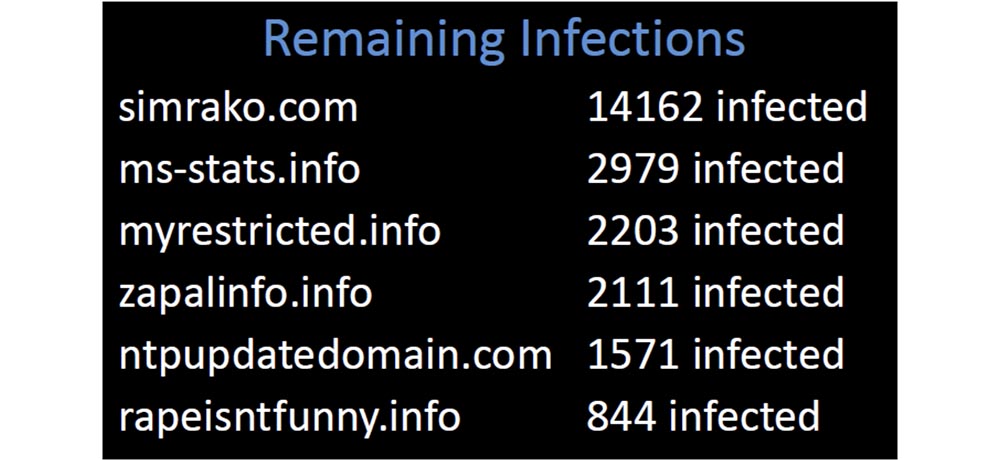

Il y a quelques années, j'ai commencé à acheter des domaines expirés, qui étaient auparavant utilisés comme serveurs C&C. (rires). C'était très amusant, donc au début, je voulais comprendre combien il restait d'infection, puis savoir quel type de dispositifs étaient encore infectés et où ils se trouvaient.

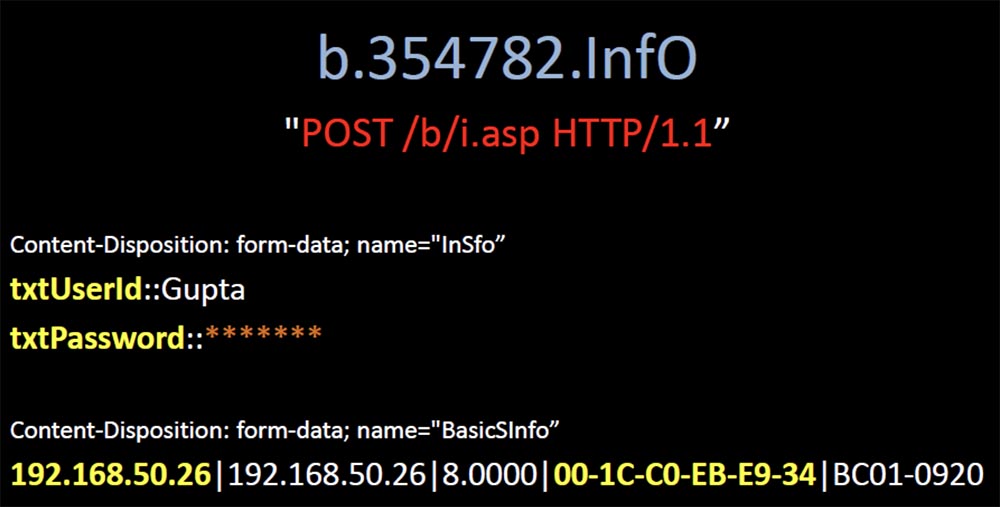

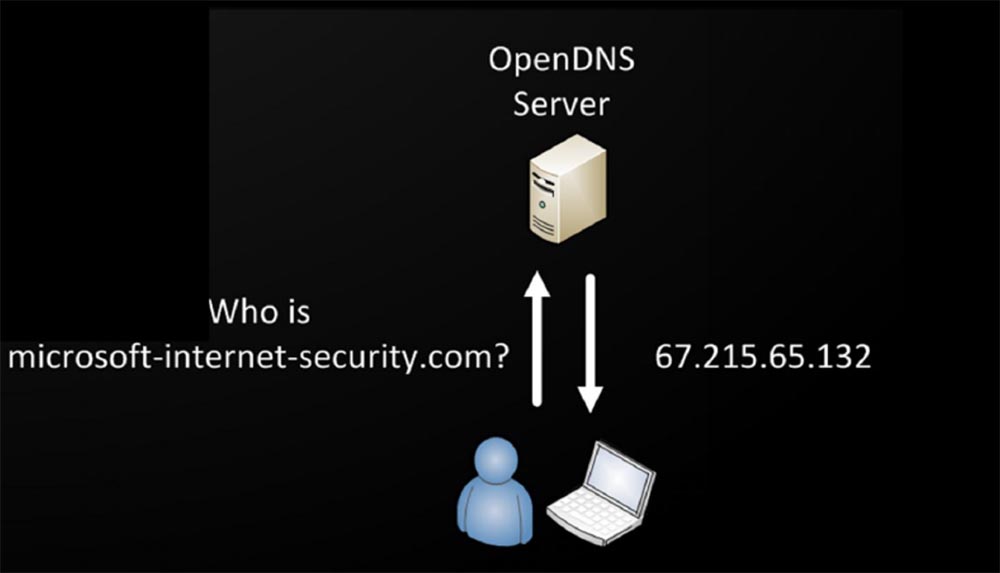

La recherche de domaines à partir de la «liste noire» n'a pas été difficile, j'ai donc eu le choix entre des milliers de domaines au prix de 99 cents et j'en ai acheté plusieurs. La diapositive suivante montre le premier domaine que j'ai acheté - microsoft-windows-security.com. Il était infecté par le virus Win32: EyeStye, un bot trojan, un intercepteur de clavier utilisé pour voler des informations confidentielles. Il a intercepté l'entrée, puis l'a envoyée à ce domaine sous la forme de messages non chiffrés. Je n'ai rien fait avec lui, je lui ai juste envoyé une erreur 404 à chaque fois qu'il voulait me contacter, mais il a quand même essayé de m'envoyer les données volées.

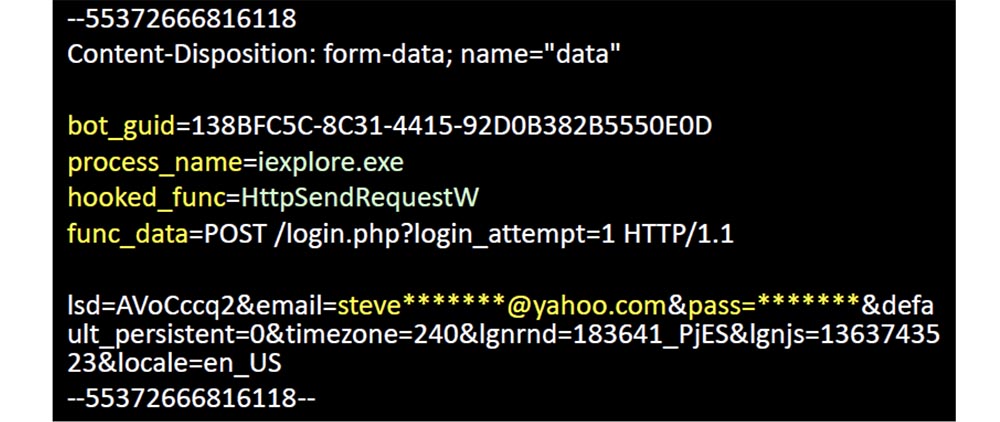

Ce bot rapporte son identifiant unique, le nom du processus qui contrôle, la fonction interceptée, les données qu'il contient et la charge utile sous la forme du nom d'utilisateur et du mot de passe de l'utilisateur.

Beaucoup de ces robots continuent de livrer aveuglément des charges utiles à leur domaine. J'ai enregistré des dizaines de ces domaines, couvrant des milliers d'appareils infectés. Ces représentants du réseau de botnet ont simplement été abandonnés par leurs anciens propriétaires, qui ne voulaient pas faire d'effort pour les fermer, mais les ont simplement laissés sur le réseau jusqu'à l'expiration du domaine. J'ai donc dépensé mes 6 premiers dollars sur ces domaines infectés par des virus (applaudissements dans le hall).

J'avais 23 000 appareils envoyant des rapports à mon serveur, et tous ces domaines étaient tirés de listes noires publiées. Pourquoi tant d'entreprises ont-elles permis à leurs clients de contacter des domaines longtemps considérés comme malveillants?

Nous pouvons tous améliorer notre travail en contrôlant l'un des mécanismes les plus simples, donc en fouillant simplement dans les journaux de mes domaines, je suis tombé sur un qui semblait vraiment inhabituel.

L'un des clients de 82 000 appareils sur mon réseau le demandait régulièrement, et quand j'ai commencé à le trier, j'ai constaté que ce domaine était expiré depuis six mois et ne figurait sur aucune "liste noire" et qu'il n'y en avait pas une seule mention sur Google. Il semblait trop suspect, alors je l'ai acheté et il a été immédiatement inondé de clients. C'était un grabber ordinaire qui envoyait sa charge utile sous forme non cryptée et contrôlait 10 000 appareils infectés à travers le monde. Certains d'entre eux se trouvaient dans des zones bénéficiant du régime de sécurité le plus élevé, et j'ai constaté que l'un des appareils infectés appartenait aux installations de traitement de la ville de Phoenix.

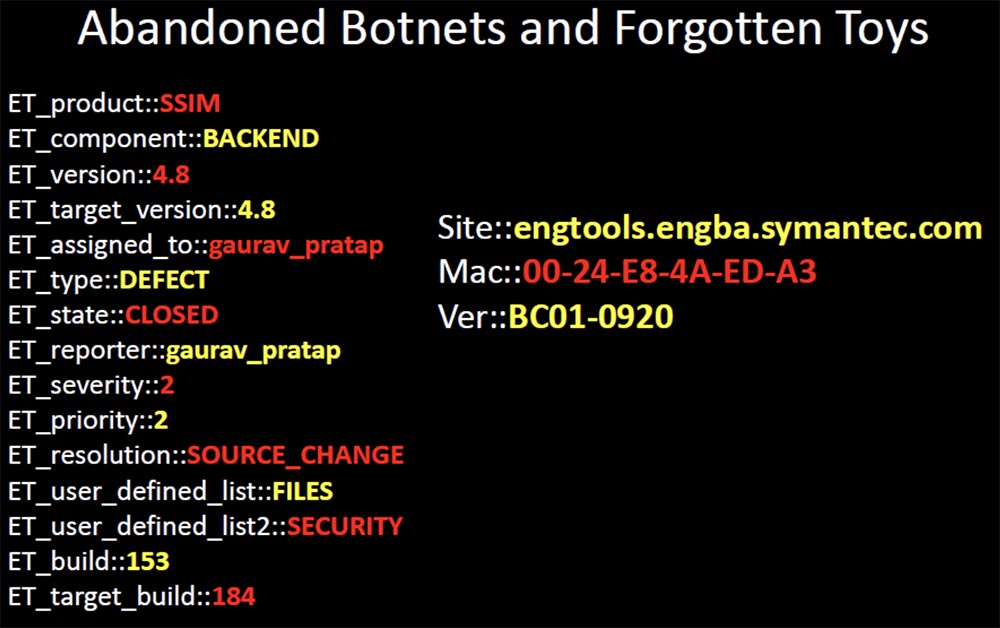

Je me suis tourné vers quelqu'un de cette société et j'ai dit que je pourrais identifier le virus s'ils m'envoyaient un échantillon du fichier infecté. Dès qu'ils m'ont envoyé un échantillon, je l'ai téléchargé sur Virustotal et j'ai constaté qu'aucun des 42 scanners antivirus ne pouvait identifier ce virus. Ce malware avait 2 ans, et il me semblait étrange qu'il n'ait été identifié comme une menace dans aucun antivirus. Mais ce qui était encore plus étrange, c'est pourquoi il a été abandonné? Complètement invisible aux antivirus, c'était vraiment une infection virale très précieuse. Et voici un exemple ironique - c'était un ingénieur QA chez Symantec, j'espère qu'il n'est pas là.

Ici, je vois comment cela fonctionne dans le système de billetterie en ligne, et dans ce cas, il ferme le ticket en raison du problème de sécurité de la carte SIM du produit. Je pense qu'il est plutôt triste qu'une partie du malware, qui a déjà 2 ans, soit toujours incluse dans la liste d'exclusion du programme antivirus de l'entreprise par un ingénieur qui travaille pour éliminer les défauts dangereux et assurer la sécurité des produits de l'entreprise.

Il y a pas mal d'appareils infectés appartenant à des hauts fonctionnaires et des représentants du gouvernement, tels que le greffier du tribunal, la chambre basse du Congrès américain, les bureaux de transfert d'argent, les journaux et même le caissier de la Federal Servants Union à Langley! Ce sont certainement les meilleurs 99 cents que j'ai jamais dépensés.

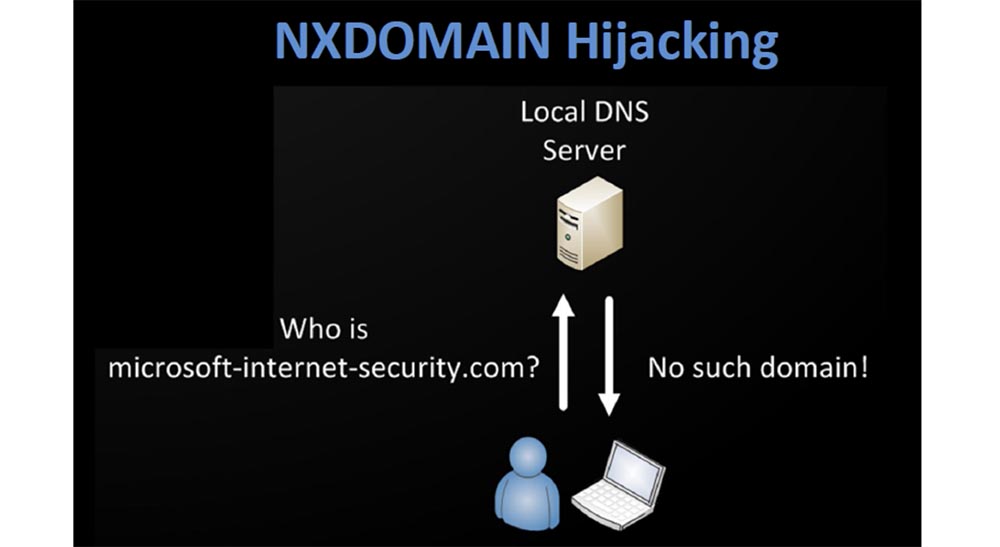

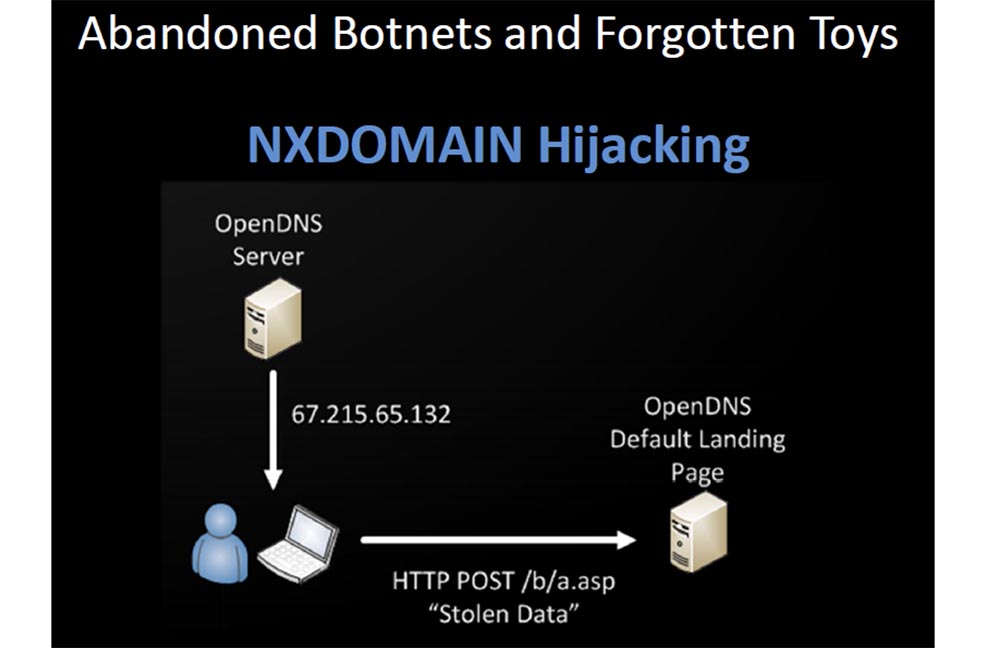

Il est effrayant de penser qu'il y a probablement des millions d'appareils infectés qui tentent d'atteindre les serveurs Command & Control, dont l'accès n'est plus autorisé. Si vous utilisez le DNS ouvert ou local de presque n'importe quel grand fournisseur, ne donnez pas aux appareils infectés la possibilité de réaliser tout ce qu'ils essaient de résoudre, peu importe si un tel domaine existe ou non. Parce qu'ils simulent une réponse qui n'existe pas et vous donnent l'adresse IP par défaut de la page de destination. Ainsi, le journal du serveur qui héberge cette page contient une myriade de données volées. Pensez-vous que les propriétaires d'hôtes font quelque chose pour empêcher cela?

Ils essaient simplement de monétiser le trafic inapproprié avec des publicités qui volent par inadvertance vos données personnelles. Vous vous attendez à ce que si un programme malveillant essaie de vous permettre de contacter un serveur C&C qui a été déconnecté, vous n'irez nulle part, vous ne serez simplement pas autorisé à y aller.

En réalité, cela se produit comme indiqué dans les diapositives suivantes - les DNS ouverts sont si gentils qu'ils vous donneront une réponse à n'importe quoi, peu importe si ce domaine existe ou non, et ils vous fourniront avec plaisir l'adresse IP d'un site malveillant qui volera vos données.

J'ai enregistré plusieurs domaines qui ne figurent actuellement sur aucune liste noire. J'ai trouvé tous les échantillons de logiciels malveillants passés inaperçus par les principaux fournisseurs d'antivirus en analysant les journaux DNS. Afin de détecter de tels virus, j'agis comme ceci:

- Je collecte les journaux DNS que les gens me fournissent dans une base de données commune;

- surveiller régulièrement les noms demandés qui sont apparus pour la première fois dans mon environnement;

- Je trouve les noms demandés par un seul client;

- Je regarde les dates d'enregistrement et détermine les propriétaires et le pays d'enregistrement du nouveau domaine;

- Je recherche des domaines qui permettent l'utilisation de l'adresse IP 127.0.0.1, ils sont probablement créés par des "nerds".

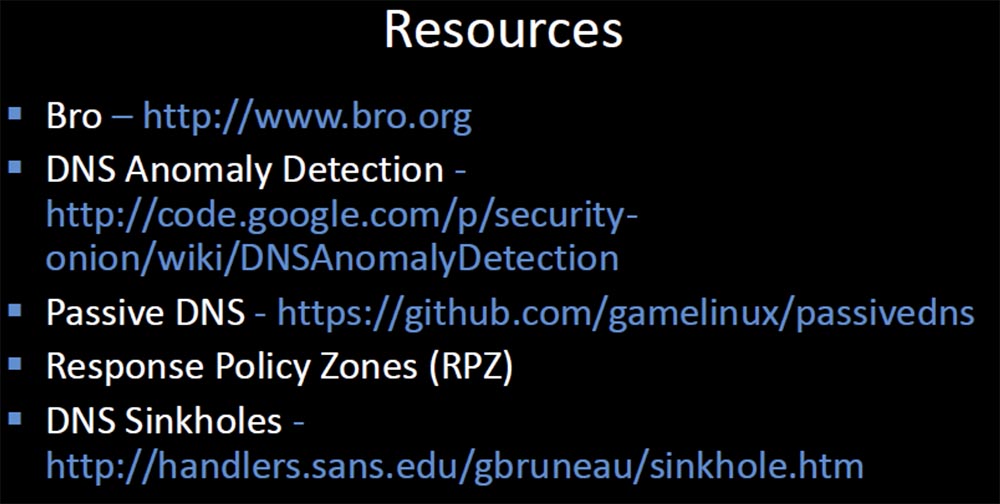

Sur le net, il est assez facile de repérer des choses qui se distinguent par leur caractère inhabituel. Vous pouvez générer une liste tous les jours, elle est suffisamment petite pour être traitée manuellement. Dans la diapositive suivante, je fournirai des liens vers certaines ressources que vous devriez visiter et utiliser si vous prévoyez de démarrer l'exploration DNS.

Le site Bro prend en charge l'enregistrement des requêtes DNS et stocke les journaux de requêtes. DNS Anomaly Detection – , , , , - .

Passive DNS – Microsoft, «» , «» .pcap .

Response Policy Zones , , . DNS Sinkholes, , .

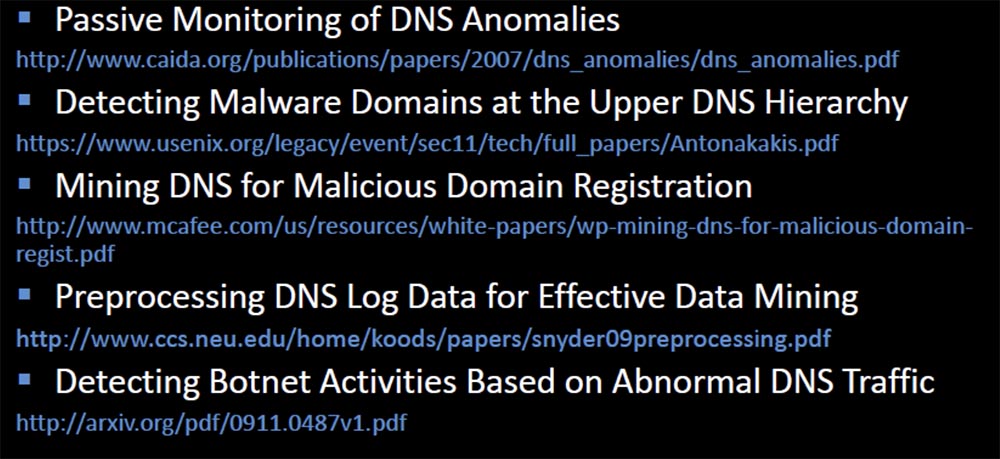

La dernière diapositive fournit des liens vers une documentation qui vous aidera à «creuser» le trafic DNS, où vous pourrez trouver bien plus que ce à quoi vous vous attendiez. Merci d'avoir passé votre temps sur moi! Vous pouvez me contacter à tout moment à cette adresse: bobx@rot26.net.

Merci d'avoir passé votre temps sur moi! Vous pouvez me contacter à tout moment à cette adresse: bobx@rot26.net.Merci de rester avec nous. Aimez-vous nos articles? Vous voulez voir des matériaux plus intéressants? Soutenez-nous en passant une commande ou en le recommandant à vos amis, une

réduction de 30% pour les utilisateurs Habr sur un analogue unique de serveurs d'entrée de gamme que nous avons inventés pour vous: Toute la vérité sur VPS (KVM) E5-2650 v4 (6 cœurs) 10 Go DDR4 240 Go SSD 1 Gbps à partir de 20 $ ou comment diviser le serveur? (les options sont disponibles avec RAID1 et RAID10, jusqu'à 24 cœurs et jusqu'à 40 Go de DDR4).

VPS (KVM) E5-2650 v4 (6 cœurs) 10 Go DDR4 240 Go SSD 1 Gbit / s jusqu'en décembre gratuitement en payant pour une période de six mois, vous pouvez commander

ici .

Dell R730xd 2 fois moins cher? Nous avons seulement

2 x Intel Dodeca-Core Xeon E5-2650v4 128 Go DDR4 6x480 Go SSD 1 Gbps 100 TV à partir de 249 $ aux Pays-Bas et aux États-Unis! Pour en savoir plus sur la

création d'un bâtiment d'infrastructure. classe utilisant des serveurs Dell R730xd E5-2650 v4 coûtant 9 000 euros pour un sou?