Je suis toujours étonné du nombre de personnes présentes ici, surtout compte tenu de qui je suis par rapport à Phil Zimmerman, donc merci d'avoir diverti mon ego. Je suis un Renderman, et si au moins trois d'entre vous ne me connaissent pas, je dirai que je parle à DefCon ici depuis 10 ans. J'adore cet endroit, ces gars, c'est notre famille, et c'est le seul endroit où je me sens normal.

Ma présentation d'aujourd'hui s'intitule «Comment puis-je prendre le contrôle de vous?» Permettez-moi d'énumérer les moyens. " Ce sujet est né lors de la conférence SECTOR à Toronto. Vous savez que l'espace de travail devient de plus en plus mobile et sans fil. Vous le voyez partout - dans les aéroports, dans les hôtels, ici à Vegas. Les gens tapent constamment quelque chose sur les écrans des smartphones, parlent et c'est une image courante pour notre temps, dans chaque entreprise, il y a quelque chose comme ça.

Les utilisateurs mobiles sont loin de l'œil vigilant de BOFH, l'opérateur du réseau informatique (et de la punition), donc s'ils font quelque chose de stupide qui viole votre sécurité, vous ne pouvez pas les atteindre. Ils peuvent être situés de l'autre côté de la terre, mais en même temps nuire à vos réseaux, il faut donc prêter attention à ce problème pour protéger votre entreprise et vous-même.

La plupart d'entre nous ont été obligés de venir ici de loin, je ne pense pas qu'il y ait beaucoup de locaux parmi nous, donc vous vous retrouvez souvent dans cette situation. En tout cas, ce n'est pas une liste exhaustive, mais je vais essayer de divulguer pleinement le sujet. Il n'y a rien de nouveau en termes d'informations sans fil, ou un problème de jour zéro, ou quelque chose de similaire, mais je vais essayer de vous transmettre des réflexions qui vous feront réfléchir à la façon d'organiser votre espace de travail mobile.

Voici donc Bob. Bob est engagé dans les ventes internationales de widgets. Bob voyage à travers le monde. Bob est votre pire cauchemar informatique.

Il se considère comme un utilisateur averti et averti de la technologie, il en sait assez pour accéder aux sites pornographiques. Il est tellement avancé que si vous supprimez toutes les icônes de son bureau, il sera sûr qu'en supprimant tous ses programmes. Je suis sûr que vous avez tous rencontré de telles personnes.

Bob est le pire ennemi des widgets internationaux et en même temps, Bob est le pire des cas, car il est beaucoup plus dangereux que n'importe quel criminel dans sa capacité à nuire à la sécurité à cause de sa morosité.

Alors, prenons Bob. Nous ne voulons pas le toucher, nous prenons juste soin de ses connexions sans fil, qu'il utilise lors de ses voyages à travers le monde, et prenons ainsi le pouvoir sur lui.

Les pirates qui s'ennuient passent beaucoup de temps dans les aéroports internationaux, passant d'une conférence de pirates, par exemple, en Norvège, à la conférence Sector à Toronto. Ils voient toujours des gens comme Bob dans les aéroports et, par ennui, ils regardent tous ces ordinateurs portables et appareils Bluetooth qui ont l'air si séduisants. C'est pourquoi nous allons commencer par le Wi-Fi.

Bob a un ordinateur portable avec des tonnes d'informations confidentielles de son entreprise, qu'il connecte au réseau via des points d'accès à l'aéroport, la gare, l'hôtel, le restaurant Starbucks. Vous connaissez des gars qui se connectent constamment à Internet lors de voyages d'affaires pour connaître les actualités de CNN, les cotations boursières ou consulter leur courrier électronique. Notre Bob se connecte à tout ce qu'il trouve sur Internet mondial.

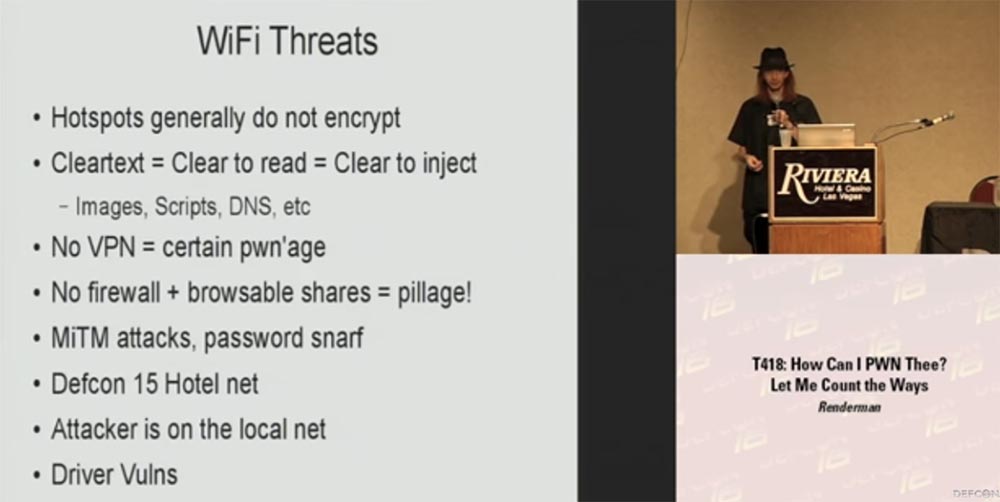

Vous savez que les points de connexion dans les lieux publics ne chiffrent pas le texte en clair. Ce texte est facile à lire et il est également facile dans la plupart des cas d'incorporer du contenu malveillant dans le texte, comme des images, des scripts, des requêtes DNS, etc.

Si vous n'utilisez pas de VPN ou une sorte de couche de cryptage entre votre appareil et le point d'accès, vous êtes pris. Vous pouvez souffrir de la fuite de toute information transmise, y compris les e-mails envoyés, des informations malveillantes peuvent être entrées dans vos données. Il n'y a pas de pare-feu et les informations envoyées peuvent être consultées - considérez que vous avez déjà été volé! Dites-moi, lequel d'entre vous a des points d'accès à la maison? Génial, et pourtant vous savez que vous vous connectez à votre réseau local et que vous vous connectez à n'importe quel ordinateur de votre réseau local. Mais si vous vous connectez à un point d'accès dans un hôtel, il n'y a pas de réseau ici, et si vous n'avez pas de pare-feu, vous absorbez toute la merde des ordinateurs d'autres personnes connectées au même réseau. Si vous n'utilisez pas le cryptage, alors grâce à ces connexions sans fil sont effectuées des attaques "l'homme au milieu" et le vol de mot de passe.

L'année dernière, cet hôtel avait environ 20 points d'accès, mais dès que DefCon a commencé, leur nombre est passé à 150. C'est une ville de jeu, et je ne sais pas pourquoi cela a été fait - pour réduire les chances de se connecter à un faux point d'accès et de vous protéger , ou vous vouliez simplement réduire le nombre d'obstacles à la libre communication. Mais vous n'avez même pas besoin de vous connecter à Internet, dans lequel, Dieu sait combien de filtres pour devenir vulnérable - je pourrais, assis à côté de moi, simplement envoyer un paquet «magique» en utilisant le logiciel de votre smartphone ou tablette, ce qui me donnerait un accès root à votre appareil.

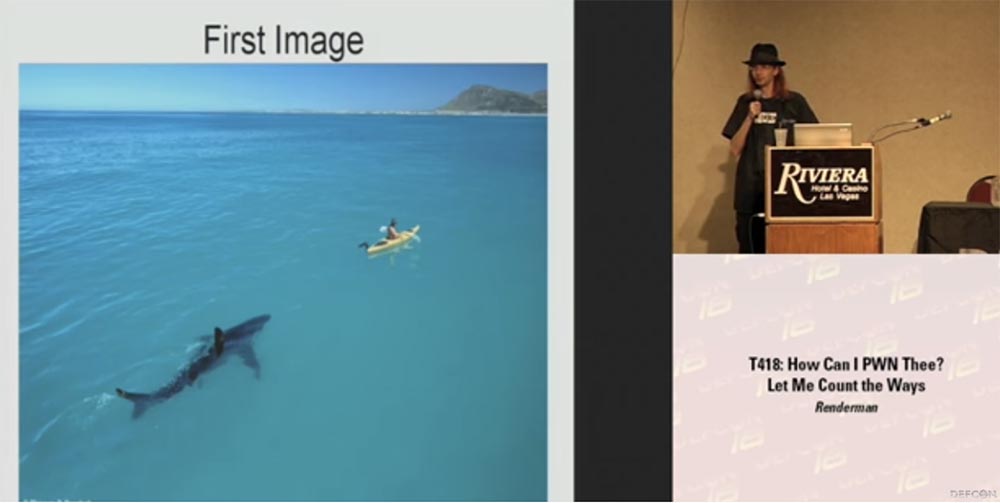

J'étais en Norvège lors d'une conférence sur la sécurité en février, soit dit en passant, c'était le vol le plus terrible, qui a pris 48 heures. Voyons quelles connaissances en matière de sécurité nous avons et ce que les gens utilisent depuis de nombreuses années, tous nos cœurs pensant qu'il devrait en être ainsi. C'était mon premier voyage en dehors du continent nord-américain. En Norvège, j'ai mené une expérience en utilisant l'utilitaire Airpwn, qui est utilisé pour transmettre et intercepter des paquets sur des réseaux sans fil. Dans mon cas, j'ai utilisé ce formidable petit outil Airpwn pour injecter des images «alternatives» pour tester à quel point les gens sont observateurs sur d'autres continents.

Disons que vous allez sur la page d'accueil de Google et recevez une demande HTTP pour l'image principale, et lorsque le serveur distant reçoit une réponse, il vous renvoie cette image. Si je suis dans la salle, je peux répondre en tant que point d'accès avant le retour de la demande Google, afin que le client reçoive mes images beaucoup plus rapidement et que le reste des paquets du vrai serveur soit simplement jeté. De cette façon, je peux remplacer le logo Google par ma propre image.

Cela a été montré pour la première fois le 10 ou 11 DefCon, où les gens ont remplacé les images à la volée par une photo de chèvre, sur le site de la conférence il y a plusieurs bonnes photos et vidéos à ce sujet.

Lors de cette conférence, plusieurs centaines de personnes utilisent 3 types de réseaux sans fil: WPN et WPA ouverts et cryptés. En Norvège, j'ai commencé avec un réseau ouvert. La diapositive suivante montre la première image, rien de spécial - un kayak de 10 pieds et un requin de 12 pieds, je ne sais pas à quel point vous êtes attentif à lire une analogie avec le sujet d'aujourd'hui.

Donc, je jette cette image et regarde la réaction des gens. Ils ouvrent un nouveau site sur leur appareil, et toutes les images sur tous les écrans se ressemblent, comme si quelqu'un avait un fétiche de requin ou quelque chose comme ça. Une certaine confusion a surgi dans la salle, mais personne n'a compris ce qui se passait.

Ensuite, je décide d'augmenter les tarifs, car quand je m'ennuie, je suis fatigué et un peu ivre, alors je deviens une personne créative. Par conséquent, j'injecte une deuxième image dans leurs appareils avec ma propre photo, en espérant que quelqu'un comprendra ce qui se passe. Et puis ça leur arrive enfin. Je ne le comprenais toujours pas, mais plusieurs personnes se sont précipitées vers moi, qui avaient une photo de ma physionomie sur l'écran au lieu du logo du courrier de l'entreprise, et ont demandé ce que j'avais fait avec leur ordinateur portable et ce qu'ils m'avaient fait, ce que j'avais craqué.

J'ai répondu - venez à ma présentation et je vais tout vous expliquer. C'était juste très intéressant. Imaginez que nous ayons une salle avec des vendeurs, et vous savez qu’ils vont vous montrer leurs choses, allez sur le site Web de l’entreprise et il y a une telle déception! En général, j'ai dû remercier le personnel de ne pas m'avoir expulsé et de ne pas être trop en colère contre moi pour une telle idée.

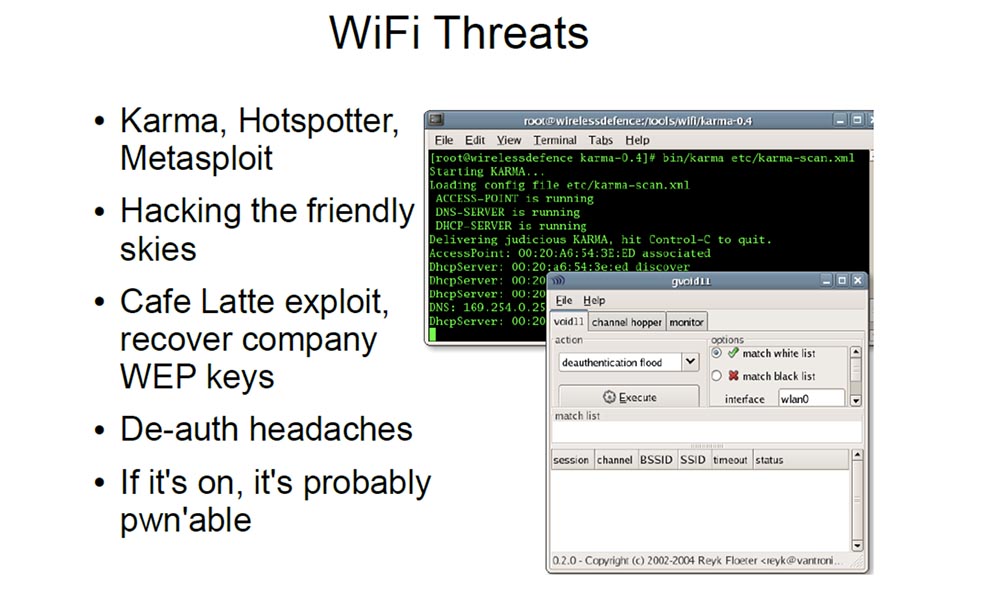

La diapositive suivante montre les menaces possibles pour les connexions Wi-Fi. Je pense que la plupart des gens les rencontrent dans les aéroports et autres lieux publics avec des points d'accès Internet gratuits.

Ce sont des choses comme Karma, Hotspotter ou Metasploit qui acceptent les demandes au point d'accès des appareils clients et disent: «Oh, c'est moi!» Et peuvent transformer votre ordinateur portable en un point d'accès universel qui répond à toute demande de connexion réseau indépendamment sur quel est le SSID. Il y a quelques années, Nomad a donné une conférence très intéressante à la conférence de Shmoocon intitulée «Hacking Friendly Skies». En principe, il a trouvé un moyen de faire de son appareil une balise, qui a trouvé les demandes de tous les réseaux et les a commutées sur lui-même. Il a créé un mode de réseau sans fil décentralisé spécial ad-hoc. Il s'agit d'un réseau non chiffré qui intercepte les paquets qui servent d'une sorte d'authentification, et dans lequel les appareils clients se connectent à la volée, formant leur propre réseau sans fil.

Donc, sur tous ces vols sur de longues distances, vous, en classe économique, pouvez vous connecter aux gars en classe affaires avec tous leurs ordinateurs portables chers et voir tout ce qu'ils vont taper et voir. Vous pouvez parcourir leurs informations d'entreprise, leurs répertoires sur leurs ordinateurs et trouver quelque chose d'intéressant pour vous-même.

Je ne sais pas si vous avez vu à quoi ressemble Nomad, c'est un gars si ordinaire dans des vêtements bâclés, et imaginez juste qu'il s'approche d'un homme d'affaires aussi cool et lui dit: «Salut, Bob, comment vas-tu? "Comment va le comptable Julian, as-tu reçu cette note qui fait référence à un nouveau projet?" Et cet homme d'affaires le regarde stupéfait et pense: "Qui diable êtes-vous et comment savez-vous tout cela?"

L'exploit Café Latte, qui a été créé l'année dernière, peut se connecter au réseau de votre entreprise. Si vous venez de vous asseoir dans un café, je peux envoyer le colis à votre ordinateur portable, restaurer la clé de cryptage WEP et me connecter facilement au réseau de votre entreprise, même si vous n'y êtes pas connecté vous-même.

Donc, si je sais que ces "widgets internationaux" que Bob vend sont dans ma ville natale, alors je peux les attaquer et rendre leur vie misérable. Si je sais que cet homme d'affaires va prendre son petit déjeuner dans ce café, je peux l'attaquer, car il n'a probablement pas de système capable de détecter une invasion de son ordinateur portable. Par conséquent, je peux tranquillement en extraire les clés et attaquer sa société. Je sais qu'un réseau peut être piraté en 60 secondes.

Par conséquent, afin de vous protéger contre les attaques via Wi-Fi, vous devez suivre ces règles:

- désactiver le Wi-Fi lorsque vous n'utilisez pas de réseau;

- lors de la connexion à un réseau, utilisez un VPN pour toutes les connexions, pour cela il existe de nombreux bons produits gratuits;

- supposez toujours que vous avez déjà été attaqué. Ne pensez pas que tout autour de vous est un monde sans fil solide et heureux. N'oubliez pas qu'il peut y avoir un pirate ennuyé près de chez vous dans le salon de l'aéroport;

- Ne faites pas confiance aux réseaux de vos clients, car il y a des gens comme Bob. Il se connecte en ligne sans aucune protection, vérifie son courrier, ses cotations boursières, etc. Vous avez tous entendu parler de personnes qui se connectent en ligne et se jettent sur tout ce qu'elles voient: «Oh, regardez, c'est un nouvel hôte! Oh regarde, polka! Oh, c'est le gars qui vend quelque chose! Regardez, distribution ouverte! ”;

- allumez le pare-feu;

- faire attention;

TOR peut résoudre de nombreux problèmes d'un seul coup. Si vous êtes assis à l'aéroport et utilisez le navigateur TOR, il crypte la connexion entre vous et le point d'accès. Il protège votre connexion contre la navigation dans les données et les injections malveillantes.

Roger était avec moi lors de cette conférence en Norvège, lorsque je menais mon expérience avec des images, il a entendu que quelque chose se passait, mais il ne l'a pas vu avant d'éteindre son Tor.

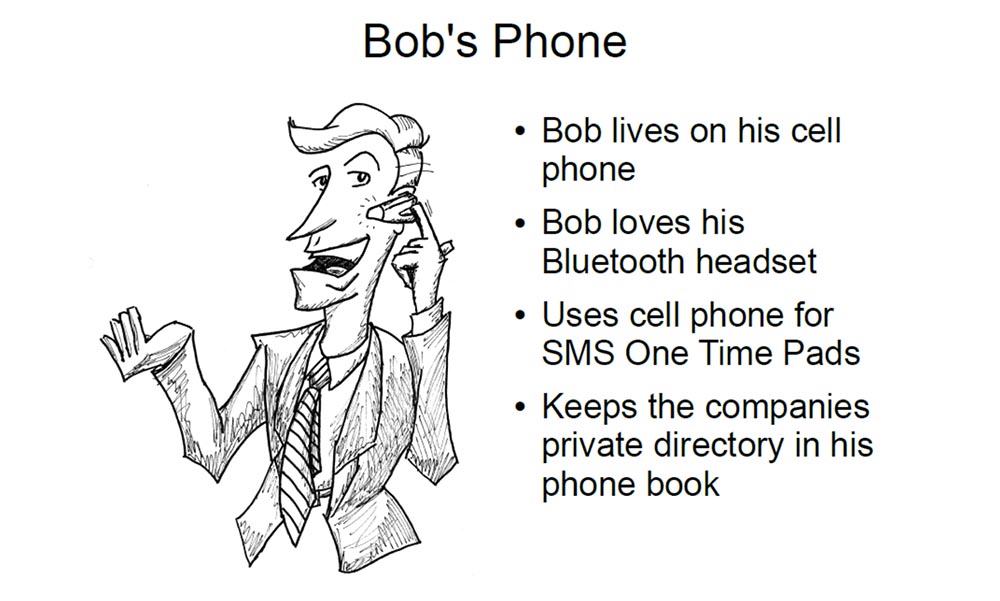

Parlons maintenant du téléphone de Bob. Bob vit sur son téléphone portable. Je suis sûr que vous avez probablement vu dans votre bureau ces gars qui n’ont pas rompu avec leur téléphone.

Bob aime son casque Bluetooth. J'ai un tel casque, je l'utilise dans la voiture, c'est pratique. Mais je déteste ces gens prétentieux qui ont quelque chose qui clignote constamment en bleu dans leurs oreilles. Dites-moi comment vous pouvez réussir à répondre à un appel téléphonique en deux secondes?

Bob utilise le téléphone pour SMS One Time Pad avec cryptage des messages avec une clé unique. Je ne connais pas cela en Amérique du Nord, mais je sais qu'en Afrique du Sud, lorsque vous effectuez une transaction bancaire, vous recevez un SMS sur votre téléphone - un message avec une touche unique pour le confirmer. C'est un système très sensible, et théoriquement, attaquer, avec votre numéro de carte bancaire, ne pourra rien faire sans recevoir un tel SMS.

Bob stocke les contacts de sociétés privées dans son annuaire téléphonique. Toute personne utilisant Bluetooth peut, sinon se connecter à ces numéros, au moins les visualiser et lancer une tentative de connexion. La plupart des appareils mobiles ont un code PIN, mais dites-moi, lequel d'entre vous a changé le code PIN sur votre téléphone Bluetooth? Eh bien, pourquoi avez-vous levé la main maintenant? (rires).

Il existe donc les menaces suivantes pour une connexion Bluetooth.

Si le téléphone de Bob a un code PIN par défaut, tout le monde peut s'y connecter. Si vous établissez une connexion par paire avec un autre appareil via Bluetooth, vous avez accès à l'ensemble de l'appareil, et pas seulement, disons, aux cartes de contact. Vous pouvez lire et écrire des SMS, consulter l'annuaire téléphonique, des notes, des images.

Le scandale avec le maire de Détroit a éclaté après que des pirates informatiques aient ainsi pénétré son téléphone. Ils ont trouvé plusieurs centaines de SMS envoyés pendant les heures de travail - sa correspondance avec sa maîtresse, et tous ces messages ont été publiés dans le journal. Son avocat a ensuite déclaré que ce sont les pirates qui ont inséré tous ces messages dans son téléphone! Cependant, cela pourrait facilement être réfuté grâce aux horodatages et aux dates sur les messages, car aucun pirate n'aurait forgé si soigneusement chaque message pour lui donner de la crédibilité.

Vous pouvez utiliser à distance les commandes AT pour transférer des fichiers, certains modèles ont cette propriété. Vous pouvez vous y connecter en utilisant le canal de communication RF17 et exécuter 80 commandes, similaires aux commandes des modems à l'ancienne.

Je ne sais pas comment c'est en Amérique du Nord, mais en Europe il y a la possibilité d'appels vers des numéros payants, comme nos 900 numéros, et vous pouvez vous connecter au téléphone de quelqu'un d'autre et lui faire composer un tel numéro. Donc, si je demande à Bob de composer un tel numéro, puis qu'il reçoive la facture, il devra simplement le payer, mais imaginez qu'il devra expliquer à l'entreprise pourquoi il a utilisé le téléphone d'entreprise lors d'une conversation de 9 heures avec un drôle Madame.

Je vais maintenant vous montrer une vidéo qui montre les menaces auxquelles vous êtes confronté lorsque vous utilisez un casque Bluetooth.

Voix off: «Des experts ont découvert une faille de sécurité dans certains des casques Bluetooth les plus populaires qui permet à des personnes non autorisées de pirater votre téléphone et d'en prendre le contrôle. Nos bénévoles vont démontrer sur des caméras cachées à quel point votre téléphone peut devenir vulnérable à ces attaques silencieuses. Il s'agit d'une fraude Bluetooth. Un attaquant peut se connecter à votre téléphone et lire son contenu, comme les SMS, les contacts du répertoire téléphonique et même passer des appels depuis celui-ci.

Comment fonctionne le piratage Bluetooth? Nos bénévoles le démontreront - il suffit d'activer Bluetooth sur deux téléphones - Jesse et Paul. Désormais, Alex utilise son ordinateur de poche pour trouver le signal Bluetooth, profitant du fait que le téléphone de Jesse n'est pas suffisamment sécurisé et l'oblige à appeler le téléphone de Paul. C'est ce qu'on appelle le blue-jacking.

La fonction Bluetooth de votre téléphone est une technologie moderne très utile, cependant, elle permet à un attaquant de se connecter à votre téléphone afin que vous ne le sachiez même pas, et votre téléphone ne montre pas que vous êtes connecté à quelque chose.

Nous voyons maintenant qu'Alex a configuré son ordinateur de poche pour rechercher des signaux Bluetooth. Il détecte un tel signal et passe un appel en utilisant le téléphone de Mark, qui est dans sa poche. Mark ne sait même pas qu'Alex appelle le numéro payant 0909xxxxxxxx au prix d'un livre et demi par minute de conversation. Cette ligne premium a été créée par les escrocs eux-mêmes. Alex vole de l'argent directement dans votre poche, complètement inaperçu, et Mark perdra 75 livres au cours de son voyage de Manchester à Liverpool.

Si Alex passe plus de temps ici, il travaillera très bien. En une heure, il parvient à «attraper» 20 téléphones, chacun faisant un appel à une ligne de péage d'une durée moyenne de 15. Le résultat est grandiose - nos escrocs ont volé 500 livres et prouvé que les dernières technologies peuvent être utilisées pour voler de l'argent.

Le moyen le plus simple et le plus efficace de vous protéger contre cette arnaque consiste à simplement désactiver le Bluetooth sur votre téléphone si vous ne l'utilisez pas pour des opérations spécifiques. Si vous ne désactivez pas Bluetooth lorsque vous n'en avez pas besoin, vous risquez que quelqu'un entre dans votre téléphone et l'utilise à vos propres fins.

, , , , , , , , Bluetooth.

, Bluetooth. pin- . , pin-, , 0 0 0 0 1 2 3 4. , - . , , .

, , . Bluetooth , , , . - , .

, . , .

« », , , . .

24:00

DEFCON 16. Comment puis-je vous joindre? Permettez-moi d'énumérer les moyens. 2e partieMerci de rester avec nous. Aimez-vous nos articles? Vous voulez voir des matériaux plus intéressants? Soutenez-nous en passant une commande ou en le recommandant à vos amis, une

réduction de 30% pour les utilisateurs Habr sur un analogue unique de serveurs d'entrée de gamme que nous avons inventés pour vous: Toute la vérité sur VPS (KVM) E5-2650 v4 (6 cœurs) 10 Go DDR4 240 Go SSD 1 Gbps à partir de 20 $ ou comment diviser le serveur? (les options sont disponibles avec RAID1 et RAID10, jusqu'à 24 cœurs et jusqu'à 40 Go de DDR4).

VPS (KVM) E5-2650 v4 (6 cœurs) 10 Go DDR4 240 Go SSD 1 Gbit / s jusqu'en décembre gratuitement en payant pour une période de six mois, vous pouvez commander

ici .

Dell R730xd 2 fois moins cher? Nous avons seulement

2 x Intel Dodeca-Core Xeon E5-2650v4 128 Go DDR4 6x480 Go SSD 1 Gbps 100 TV à partir de 249 $ aux Pays-Bas et aux États-Unis! Pour en savoir plus sur la

création d'un bâtiment d'infrastructure. classe utilisant des serveurs Dell R730xd E5-2650 v4 coûtant 9 000 euros pour un sou?