DEFCON 16. Comment puis-je vous joindre? Permettez-moi d'énumérer les moyens. Partie 1Maintenant, je vais vous montrer une vidéo qui expliquera pourquoi je déteste les casques Bluetooth.

Dans la vidéo, une fille parle à un gars.

D: que fais-tu ce soir?

P: rien!

D: tu veux aller avec moi à une fête?

P: oui, je veux!

D: avant que nous puissions venir à moi ...

P: cela semble incroyable!

D: attends! (répond le téléphone).

Combien de fois avez-vous déjà fait sonner un téléphone au moment le plus inopportun? C'est pourquoi je ne déteste pas ces choses.

Commençons donc une nouvelle section. J'essaie de rester sérieux, même si je l'ai appelé «prendre possession de la femme de Bob». Après avoir bien fouillé dans le téléphone de Bob, nous faisons une découverte: le téléphone devrait avoir quelque chose d'inaccessible via le sans fil, je pense que vous serez d'accord avec cela. Ce sont des SMS spéciaux avec une en-tête de 5 ou 6 chiffres, après avoir étudié lesquels, vous arrivez à la conclusion qu'ils sont adressés à la femme de Bob.

Maintenant que nous connaissons le code, nous connaissons le numéro de téléphone de sa femme ... qui diable a pensé que ce serait une bonne idée?

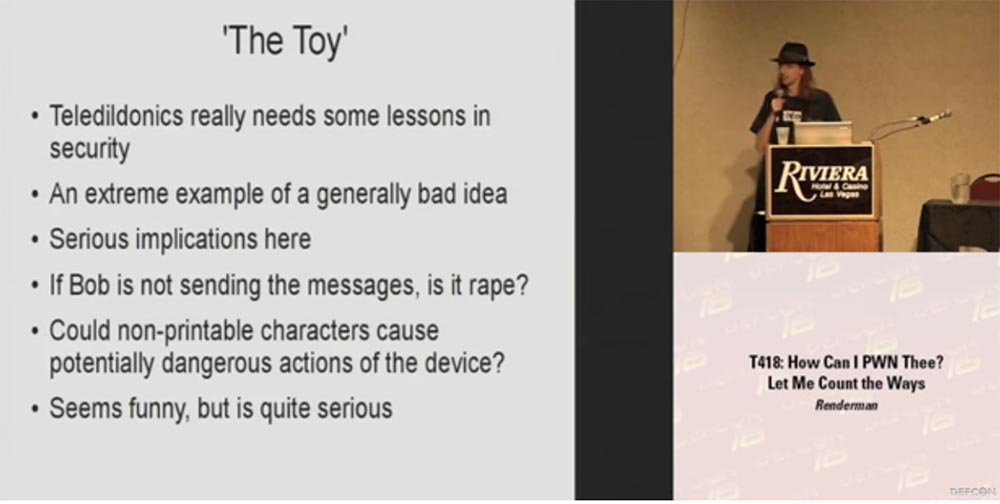

L'inscription sur la diapositive: "Jouet". Légende: "Imaginez ... un méfait secret que vous pouvez partager ... taquinez-moi, excitez, contrôlez ...".

Et voici le "jouet" lui-même - un vibrateur Bluetooth! J'ai averti que j'essayais de rester sérieux. Il s'agit donc d'un vibreur qui répond aux messages SMS spéciaux lorsqu'il est associé à un téléphone compatible. Chaque lettre dans le texte provoque une certaine réaction du vibrateur, tout caractère que vous entrez depuis le téléphone donne au vibrateur un mouvement différent. Vous pouvez faire en sorte que le vibrateur fasse des centaines de mouvements différents en réponse aux caractères que vous entrez. Cette chose est publiée par thetoy.co.uk.

Mais jetons les insinuations comme "Test de pénétration", "Pirater un appareil sans cheval de Troie", "tendre la main et toucher", "Vous m'entendez maintenant?" ou "Je ne peux pas attendre qu'un sondage sur ce sujet apparaisse sur le site" à part et essayez d'être sérieux.

Si vous ne considérez même pas la télé-gode (technologie du sexe à distance) comme un véritable domaine de recherche et commencez à rechercher sur Google des exemples de tels appareils, je note qu'ils ont tous également besoin de sécurité, mais personne n'a examiné la sécurité de ces appareils. Alors attention, c'est un nouveau domaine d'étude (rires)!

Dans tous les cas, ce vibrateur bluetooth est une très mauvaise idée d'utiliser la technologie sans fil pour des choses complètement stupides. Mais il y a de graves conséquences.

Sera-ce considéré comme un viol si quelqu'un d'autre envoie ces messages à la place de Bob? «Cher, merci de m'envoyer ce message 7-30! "Mais je ne vous ai envoyé aucun message!" Cela pourrait déclencher un procès dans un proche avenir, et si cela se produit, cela soulèvera de nombreuses questions pour quiconque.

Une dernière question: les caractères non imprimables peuvent-ils entraîner des actions potentiellement dangereuses de cet appareil? Eh bien, par exemple, il commence à mal se comporter ou se bloque ...

Cela semble ridicule, mais c'est suffisamment grave, car théoriquement, avec l'aide d'un tel vibrateur, vous pouvez blesser quelqu'un. «Faire du mal à quelqu'un avec un SMS» semble assez horrible.

Je répondrai à la question - je n'ai pas un tel appareil, ma femme m'aide avec un grand nombre de projets différents, mais ne veut pas participer à de telles études. Mais si quelqu'un n'est pas désolé pour 300 dollars, il peut acheter cette chose, l'apporter à DefCon l'année prochaine, la mettre sur la table et donner aux gens la possibilité de faire quelque chose avec. Présentez l'annonce de la présentation: «Le week-end prochain, on vous montrera comment briser le vibrateur Bluetooth!»

Considérez comment empêcher les menaces d'utiliser Bluetooth:

- désactiver le bluetooth lui-même, ou au moins rechercher automatiquement un appareil auquel se connecter. Cela économise beaucoup d'énergie de la batterie, car mon téléphone fonctionne sans se recharger pendant 8 heures, et si vous désactivez le bluetooth, cela fonctionnera pendant plusieurs jours;

- changer le code PIN par défaut. Certains modèles de casques peuvent être connectés à un ordinateur via USB et utiliser un petit programme pour changer le code PIN;

- si possible, limitez le nombre d'appareils connectés simultanément,

Utilisez les invites pour déterminer le nom du périphérique auquel vous vous connectez. - Si votre téléphone demande l'autorisation de se coupler avec un appareil, ne acceptez pas automatiquement, mais vérifiez chaque demande;

- déconnectez le casque si vous ne l'utilisez pas. Vous vous débarrassez donc de cette stupide lumière bleue qui coupe l'œil;

- Pensez à assurer la sécurité de vos appareils et évaluez les conséquences de l'utilisation du Bluetooth, souvenez-vous du pirate qui s'ennuie et qui veut vous pirater.

Parlons maintenant des clés de Bob. Il a une carte d'accès pour entrer dans le bureau. Elle est attachée avec une dentelle à son badge - une carte d'identité. Il le porte sans l'enlever tout le temps. Vous avez vu une présentation de Johnny Long sur le «piratage à faible technologie», c'est une très bonne histoire sur le piratage sans l'utilisation de la technologie. Il a expliqué à quel point il marchait simplement et photographiait les cartes d'identité des personnes qui traînaient sur leurs lacets, puis il fabriquait sa propre carte avec sa photo.

Les cartes d'accès du nouvel échantillon sont cryptées, mais la plupart des passes utilisées ne sont pas cryptées. L'appareil vous demande le numéro, vous le fournissez et le système vous laisse entrer. Il existe un programme spécial cq.cx pour le clonage de cartes proxy, et vous pouvez créer votre propre carte pour une utilisation future à vos propres fins. Jonathan a développé ce merveilleux appareil, les diaporamas version 1, mais, à mon avis, il existe une troisième version.

Vous appuyez simplement sur le bouton de la carte, il lit le code, appuyez sur un autre bouton et il donne les informations lues. Je vais donc voir le PDG ou une autre personne qui a accès à tout le bâtiment, par exemple, au nettoyeur, et je dis: «Hé, comment ça va? Vous faites vraiment très bien votre travail! »Et je lui serre la main. Pendant ce temps, vous copiez sa carte, et le PDG doit maintenant expliquer pourquoi il a examiné les données de recherche et développement et les fichiers confidentiels à 3 heures du matin, car tous les journaux d'audit pointeront vers sa propre clé électronique, qui est toujours dans sa poche. .

Les clés mécaniques traditionnelles sont également vulnérables. Si vous les portez en paquet à votre ceinture, ils traînent et sonnent, ils peuvent également être photographiés. Ensuite, vous pouvez considérer toutes les rainures et les rainures, puis acheter sur la boutique en ligne Diebold un duplicata exact d'une telle clé. Même sur cette petite photo, vous pouvez voir tous les détails de la clé. C'est une pratique courante lorsqu'un bureau commande tout l'équipement, les armoires, les tiroirs, les minibars d'un fabricant et que les mêmes clés sont utilisées partout.

Dans cette courte vidéo, vous voyez comment une clé qu'un gars a prise lors d'un audit d'équipement dans l'une des universités, ouvre parfaitement la serrure de son minibar à domicile. Le lendemain, il est revenu avec une autre clé, cliquez - et tout est prêt, la serrure s'est ouverte. C'est ça la démocratie!

Prenons le passeport de Bob. Les étiquettes RFID dans les passeports du nouvel échantillon peuvent être lues très facilement. Combien d'entre vous ont un nouveau passeport avec cette petite marque brillante sur la couverture? Quelques personnes sont bonnes. Le chiffrement de ces balises n'est pas très sérieux.

Chaque pays a ses propres règles pour contrôler ces passeports, mais il arrive généralement que vous vous approchez du garde-frontière, il passe votre passeport à travers un appareil qui lit la ligne sous votre photo. Cela donne les informations dont ils ont besoin pour générer une clé qui vous permet de déverrouiller et de télécharger le contenu de l'étiquette RFID. Il contient beaucoup d'informations, par exemple la date de votre naissance. Il y a un endroit assez limité pour placer la clé, surtout si vous connaissez votre objectif, c'est-à-dire où la date de naissance et la séquence d'autres données sur cette ligne sont approximativement situées. Vous pouvez donc essayer de deviner la clé, en sachant où elle se trouve à peu près.

Non seulement aux États-Unis, mais aussi dans d'autres pays, les gens sont capables de déchiffrer ces balises littéralement avec une enveloppe, qui par courrier, simplement sur la base de données écrites en dehors de l'enveloppe et d'informations sur Google.

Aux États-Unis, lorsque les lacunes du passeport avec une étiquette électronique ont été identifiées, les gens ont été invités à commenter cette situation, et le résultat était intéressant: environ 2000 commentaires ont dit que c'était une mauvaise idée, et seulement 2 personnes ont écrit que c'était une bonne idée. La solution proposée pour calmer ces personnes frustrées était d'utiliser une fine couche de papier d'aluminium. Ils allaient littéralement construire un "capuchon en aluminium" protecteur pour le passeport, c'est-à-dire placer les inserts en aluminium sur le devant et le dos de la couverture pour empêcher la lecture non autorisée des étiquettes RFID jusqu'à ce que le passeport soit ouvert et présenté pour inspection.

Cette courte vidéo montre ce qui se passe avec un tel passeport - vous essayez de le fermer, mais il est élastique et s'ouvre à nouveau. Cette divulgation d'environ 1 pouce suffit pour lire les données de l'étiquette - vous voyez les chiffres apparaître sur l'écran du moniteur. Le passeport avec des inserts en aluminium ne peut donc pas se protéger de la lecture, surtout s'il se trouve dans une poche vide ou un large portefeuille.

Ici, du public, ils suggèrent que vous pouvez utiliser un préservatif pour votre passeport - c'est peut-être une bonne idée de le protéger.

Cette vulnérabilité a été mieux démontrée au Royaume-Uni ce mercredi - ils ont pu cloner une puce d'un passeport anglais, l'insérer dans un autre passeport et passer le contrôle des frontières avec ce passeport. Et ce passeport a été reconnu comme authentique. Il est donc facile de remplacer la photo d'un enfant dans le passeport par une photo de Ben Laden et cela fonctionnera.

De tels dangers ne sont pas apparus aujourd'hui, j'en parle depuis quelques années, mais les gens ne comprennent pas cela. Je pense qu'il est nécessaire d'éduquer les vendeurs qui voyagent à l'étranger sur les règles de sécurité. Maintenant, l'une des craintes les plus courantes est que si vous êtes un Américain et que vous voyagez à l'étranger et que vous avez un passeport américain, il vous sera volé. Si quelqu'un clone votre passeport avant votre retour au pays, vous et votre véritable passeport serez détenus à votre retour dans votre pays d'origine et ils ne croiront probablement pas que vous n'y êtes pour rien parce que quelqu'un a cloné votre passeport.

Bob a différentes responsabilités. Il travaille sur les salons et fait une présentation de ses produits, car le succès de son travail dépend directement de la rentabilité qu'il démontrera à l'acheteur potentiel la fonctionnalité de ses widgets. Il dit à quel point ils sont nets et brillants et combien ils peuvent faire.

Mais que se passe-t-il si vos widgets exécutent des commandes non cryptées non autorisées?

Vous savez, j'étais un peu contrarié quand j'ai vu des pistolets TV-B-Gone ici à Vegas. Cette vidéo montre les performances de Gizmodo à la conférence CES 2008 en janvier dernier, et je ne recommande pas d'essayer de répéter cet exemple extrême à la maison.

La vidéo montre comment dans les salles de conférence tous les moniteurs situés sur les murs, dans la salle, à la réception sont progressivement éteints, l'image disparaît sur eux et ils s'éteignent. Ce qui suit montre comment les moniteurs sont éteints à distance, sur lesquels les performances sont affichées et une présentation est organisée.

En janvier dernier, le portail MakeMagazine a fourni aux gars du CES un tas de pistolets TV-B-Gone qui pouvaient éteindre n'importe quel téléviseur à distance et silencieusement. On ne peut que regretter ces gars de Motorola, dont les performances ont été interrompues de cette façon. Un tel pistolet est en mesure de gâcher toute présentation, tout en ne donnant pas à notre Bob l'occasion de démontrer ses produits.

Je n'admire pas les gens qui font de telles choses, parce que ces malheureux sont assis là, faisant la démonstration de leurs biens, essayant de gagner leur vie. Ce n'est donc pas du tout cool de leur voler leur travail de cette façon. Mais un mur d'écrans - ça avait l'air cool!

Je veux dire, vous n'avez pas besoin d'être un idiot complet lorsque vous démontrez des appareils de piratage, juste pour attirer l'attention.

Il y a quelques années, lors de la conférence de Shmoocon, je me suis retrouvé dans une position intéressante. Là, ils ont vendu des concentrateurs USB, à l'intérieur, ils avaient des LED, et ils se sont allumés lorsque ces concentrateurs ont été connectés à un ordinateur.

Les vendeurs avaient tout un tas de tels appareils, ils les connectaient les uns aux autres sous la forme d'une «marguerite» et voulaient montrer comment ils brillaient tous, alors ils devaient les connecter à une sorte d'ordinateur. Il y avait un ordinateur portable de démonstration avec un mot de passe dessus. Je vais vous dire que cette fois le hacker était au bon endroit, au bon moment et avec le bon outil. J'ai raté d'attendre l'inscription et je me tenais juste à côté de ces gars. J'ai sorti une clé USB de ma poche et j'ai dit à ces gars: "Regardez ce que j'ai avec moi!" Ils l'ont inséré dans l'ordinateur portable, l'ont retiré, réinséré - en vain. J'ai dit que je ne me souviens pas de tous les mots de passe par cœur, mais je vais essayer de faire quelque chose.

Je ne voulais pas faire ça inaperçu, je voulais attirer plus d'attention. J'ai décidé, comme un idiot complet, de déchiffrer les mots de passe en public, et j'ai exécuté un script qui les faisait défiler à travers le projecteur, qui était à côté de lui sur la table et transféré l'image sur le grand écran derrière nous. Ensuite, je me suis assis sur une chaise et j'ai fait une annonce disant, Mesdames et Messieurs, que vous êtes à une conférence sur la sécurité, cela signifie assurer la sécurité non seulement des ports réseau, mais aussi des ports USB, puis j'ai commencé à expliquer ce que je viens de faire.

La chose la plus intéressante était qu'il y avait une femme qui travaillait dans l'un des stands. C'était un nouveau travail pour elle, et il y avait un autre gars avec elle qui était sorti pour le déjeuner à ce moment-là. Il s'avère qu'avant le début de l'action, il lui a expliqué toute la journée qu'il s'agissait d'une conférence de hackers, il y a beaucoup de hackers ici, donc vous n'avez pas besoin de connecter quoi que ce soit qui nécessite la saisie de votre mot de passe, soyez très prudent avec ces gars-là, car on ne sait pas qui vous regarde et vous écoute. Par conséquent, elle s'est comportée comme une paranoïaque par rapport à son ordinateur portable et n'a fait que vérifier l'e-mail, aucune action nécessitant un mot de passe. Il s'est avéré que j'ai montré mon «travail» sur l'ordinateur portable de ce type en particulier. À son retour du déjeuner, cette femme a commencé à le convaincre qu'elle n'avait révélé aucun mot de passe et je devais prouver que je l'avais fait moi-même. Au fait, ils avaient une coutume intéressante au bureau - si quelqu'un faisait quelque chose de stupide, alors il devait porter un grand chapeau de cowboy sur la tête toute la journée.

Nous avons donc prouvé que nous avons complètement «violé» Bob:

- saisi son ordinateur portable;

- a pris possession de ses données;

- a saisi son téléphone portable;

- a pris possession de sa femme!

- saisit ses clés;

- capturé ses documents de présentation;

- saisi sa capacité à travailler.

Avez-vous des suggestions? Je sais que maintenant Blackberry devient de plus en plus populaire - une plate-forme pour les appareils mobiles avec une sécurité renforcée. Ses développeurs ont fait un travail solide pour maintenir la sécurité relative des appareils Bluetooth sur leur propre réseau.

Combien d'entre vous ont vu des gens se transformer en tas de boue bouillante sur le sol lors de pannes majeures ou d'accidents similaires de ce réseau, essayant d'accéder aux e-mails via leurs appareils Blackberry? Malheureusement, les gens dépendent de plus en plus de la technologie.

Je suis intéressé par ce que vous faites pour éduquer votre personnel et les responsables de la sécurité mobile, que faites-vous pour leur apprendre à garder leurs appareils en sécurité? Que faites-vous pour les aider à apprendre à s'aider eux-mêmes?

Il peut être utile d'envisager l'utilisation de microphones sans fil pour les présentations ou de brouilleurs à large bande qui peuvent supprimer les communications numériques indésirables et les signaux de contrôle - GSM, Wi-Fi et Bluetooth. Il est possible que de tels appareils assurent une certaine confidentialité de communication.

Comme je l'ai dit, les gens utilisent la communication sans fil là où elle ne peut pas être utilisée, par exemple, dans du matériel médical, et cela fait peur.

Si vous avez encore des questions, écrivez-moi à render@renderlab.net. - . WPA, 9 DVD , 50 . , .

!

Merci de rester avec nous. Aimez-vous nos articles? Vous voulez voir des matériaux plus intéressants? Soutenez-nous en passant une commande ou en le recommandant à vos amis, une

réduction de 30% pour les utilisateurs Habr sur un analogue unique de serveurs d'entrée de gamme que nous avons inventés pour vous: Toute la vérité sur VPS (KVM) E5-2650 v4 (6 cœurs) 10 Go DDR4 240 Go SSD 1 Gbps à partir de 20 $ ou comment diviser le serveur? (les options sont disponibles avec RAID1 et RAID10, jusqu'à 24 cœurs et jusqu'à 40 Go de DDR4).

VPS (KVM) E5-2650 v4 (6 cœurs) 10 Go DDR4 240 Go SSD 1 Gbit / s jusqu'en décembre gratuitement en payant pour une période de six mois, vous pouvez commander

ici .

Dell R730xd 2 fois moins cher? Nous avons seulement

2 x Intel Dodeca-Core Xeon E5-2650v4 128 Go DDR4 6x480 Go SSD 1 Gbps 100 TV à partir de 249 $ aux Pays-Bas et aux États-Unis! Pour en savoir plus sur la

création d'un bâtiment d'infrastructure. classe utilisant des serveurs Dell R730xd E5-2650 v4 coûtant 9 000 euros pour un sou?