Heureusement, la célébration mondiale du consommateur appelée Black Friday est terminée. Reste à savoir si vous avez économisé de l'argent ou encore perdu. Et cette question n'est pas seulement liée au besoin et à l'utilité des biens achetés. Parfois, au lieu d'un achat, une carte de crédit ou un compte de système de paiement est divulgué, puis un vol direct d'argent à la suite des actions des cybercriminels. Le phénomène des ventes en masse intéresse également ceux qui protègent les paiements en ligne, il y a donc eu suffisamment de recherches sur la sécurité la semaine dernière. Regardons les plus intéressants.

Dans la version d'aujourd'hui: attaques de logiciels malveillants contre les utilisateurs d'ordinateurs personnels et de téléphones mobiles. Attaques contre des boutiques en ligne suivies de vols d'informations sur les cartes de crédit. Et juste de faux sites Web qui ne vendent rien, mais acceptent de l'argent du public. Et nous commencerons par le cheval de Troie Android Rotexy étudié par Kaspersky Lab.

Rotexy (un bref aperçu de

cette actualité,

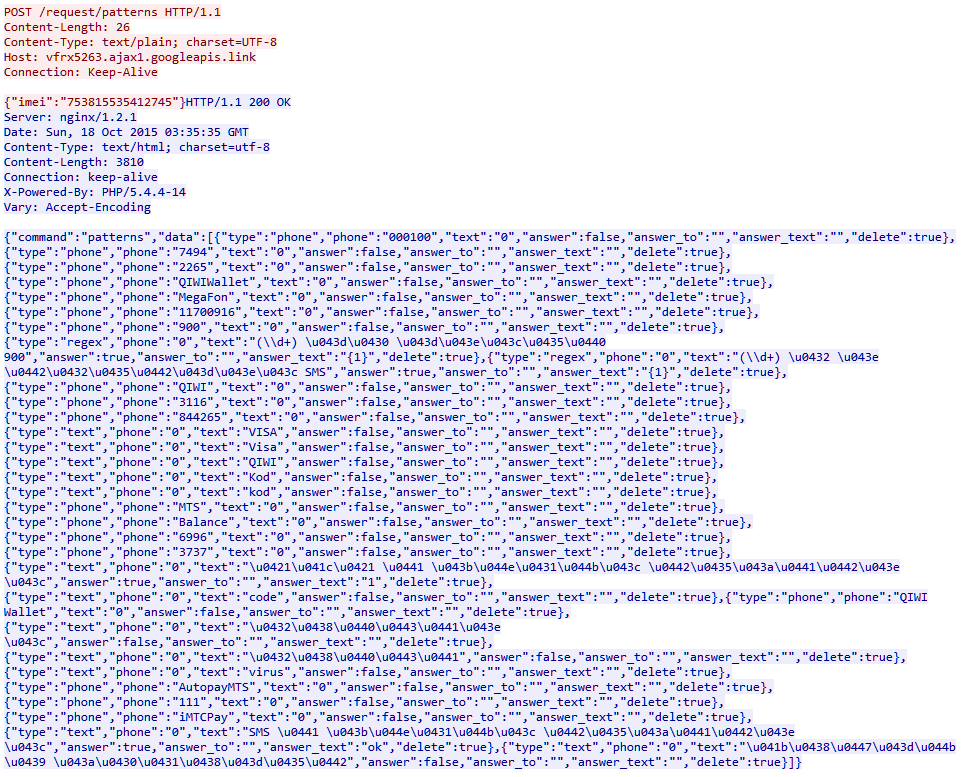

étude complète) est un programme malveillant pour les appareils Android, découvert pour la première fois en 2014. Une caractéristique de cette famille de chevaux de Troie était l'utilisation de trois canaux à la fois pour communiquer avec le serveur de commandes: via SMS, directement via Internet ou en utilisant le service de messagerie Google Cloud. Le cheval de Troie est distribué par SMS avec un lien vers un APK infecté sous le nom AvitoPay.apk ou similaire. Si vous avez déjà placé une annonce pour une vente et reçu un étrange SMS avec le lien "Je suis prêt à payer, cliquez ici", c'était ça (ou quelque chose de similaire, il y avait beaucoup de tels programmes). Après l'installation et la demande des droits d'administrateur, Rotexy envoie l'IMEI de l'appareil au serveur de commandes. En réponse, un ensemble de règles arrive qui vous permet de traiter, par exemple, les SMS des services bancaires en ligne. Ces règles ressemblent à ceci:

Initialement, la communication entre le téléphone infecté et le serveur de commandes était complètement claire, car le cryptage 2015 est apparu. En 2016, le phishing a été ajouté à un ensemble typique de vol d'argent (envoi de SMS, interception et suppression des SMS de réponse des banques).

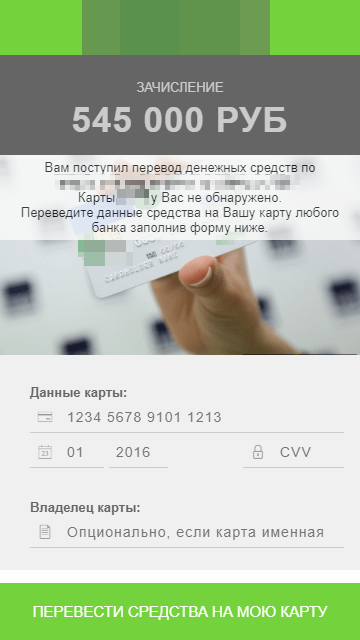

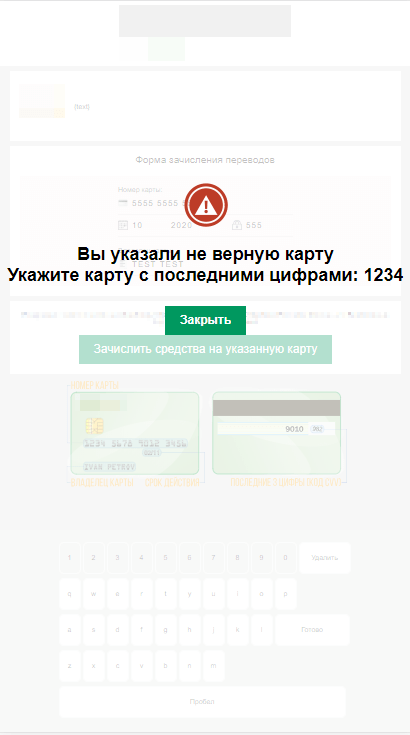

La version la plus moderne du malware après avoir demandé des droits d'administrateur affiche un talon - l'application n'aurait pas pu être installée. En fait, le programme cache son icône dans la liste des applications installées. Si l'utilisateur rejette la demande de droits d'administration, l'application commence à clignoter à l'écran. Après l'installation, lorsque vous essayez d'arrêter l'application, le téléphone est redémarré de force. Selon la commande envoyée par le serveur de gestion, le cheval de Troie peut s’envoyer à tous les contacts du téléphone, se mettre à jour, envoyer une liste de contacts et de messages aux attaquants, prétendre que l’utilisateur a reçu un SMS, afficher une page de phishing ou une page censée bloquer un smartphone avec extorsion d’argent ultérieure . Si l'utilisateur entre les données de la carte, le cheval de Troie peut comparer les quatre derniers chiffres avec les informations du SMS de la banque et «recommander» pour entrer le bon numéro.

D'autres chevaux de Troie pour ordinateurs et téléphones portables sont décrits dans le rapport de Kaspersky Lab pour Black Friday (version

courte en russe,

complète en anglais). L'étude fournit une ventilation approximative des intérêts des cybercriminels: dans la moitié des cas, les données de paiement des victimes sont interceptées lors des achats chez les détaillants en ligne (magasins indépendants vendant, par exemple, des vêtements et des bijoux, mais pas de l'électronique). Les plateformes en ligne comme eBay ou Alibaba sont beaucoup moins susceptibles d'être «contrôlées» par des logiciels malveillants. Peut-être parce que pour eux, la valeur n'est plus les numéros de carte de crédit, mais les comptes d'utilisateurs. Les comptes PayPal sont le plus souvent proposés sur le marché noir, mais on trouve souvent des comptes Amazon et eBay.

Une autre façon de prendre de l'argent malhonnêtement à la population est de créer et de promouvoir de faux sites Web qui imitent les plateformes en ligne populaires. Une étude de Group-IB (

news ) a rapporté la découverte d'au moins 400 clones d'un seul site AliExpress. L’étude «Vendredi» de l’année dernière par Kaspersky Lab a

montré une augmentation significative de la part des achats sur les appareils mobiles, où il est encore plus difficile de déterminer que vous avez un faux site Web que lors de la visualisation de la version de bureau. Enfin, pour voler des détails de paiement, il n'est absolument pas nécessaire d'attaquer les utilisateurs finaux. Depuis 2015, des chercheurs en sécurité de l'information suivent les activités du groupe MageCart, qui tire son nom des attaques contre CMS Magento. Par exemple, un important service de billetterie Ticketmaster a

souffert de leurs mains cet été.

Selon le chercheur Willem de Grot, en novembre, la compétition a commencé entre les membres du groupe (ou des gangs individuels) (

nouvelles ,

publication sur le blog du chercheur). Sur l'un des sites, plusieurs scripts malveillants ont été découverts qui envoient des données sur les numéros de carte de crédit aux attaquants. L'un des scripts (plus avancé) a non seulement collecté des numéros de carte de crédit - il a également interféré avec le travail des concurrents: les numéros de carte ont été envoyés à leur serveur, dans lequel un chiffre a été remplacé à l'aide d'un tel randomiseur simple.

Ainsi, un groupe criminel gâche également la réputation d'un autre. Selon le même expert, au cours des trois derniers mois, un code malveillant, d'une manière ou d'une autre lié à la campagne MageCart, a été détecté sur plus de cinq mille sites. En trois ans, 40 000 sites ont été infectés. Une boutique en ligne a été attaquée 18 fois de suite. Sur un autre, les attaquants ont laissé un message aux administrateurs: dis, arrête de supprimer les scripts.

Les recommandations visant à empêcher le vol de fonds de cartes de crédit et le vol de comptes de système de paiement, malgré le développement de méthodes d'attaque, restent les mêmes. Protéger les appareils contre les logiciels malveillants, utiliser des cartes individuelles avec un budget limité pour payer en ligne, en utilisant une authentification à deux facteurs pour les comptes et les paiements. Eh bien, pour revenir à l'histoire du cheval de Troie Android, vous ne devez pas cliquer sur les liens, même s'ils semblent vous avoir été envoyés par une personne familière.

Avis de non-responsabilité: les opinions exprimées dans ce recueil ne coïncident pas toujours avec la position officielle de Kaspersky Lab. Chers rédacteurs recommandent généralement de traiter toute opinion avec un scepticisme sain.