Lorsque vous travaillez avec des passerelles de sécurité Check Point, la tâche d'analyser les journaux pour détecter et analyser les incidents de sécurité des informations se pose très souvent. En règle générale, les organisations disposent déjà d'une sorte de système de journalisation, et la tâche consiste à transporter les journaux à partir du serveur de gestion Check Point, puis à configurer des filtres pour les journaux, à établir des tableaux de bord, des planifications, etc. Dans ce cours, nous examinerons diverses options pour analyser les journaux Check Point à l'aide de fonctionnalités internes et d'applications tierces, examiner les informations utiles que nous pouvons extraire et comment elles aideront à configurer le pare-feu.

Dans le cadre des produits Check Point, la fonctionnalité SmartEvent en est responsable, ce qui génère des rapports sur les modèles. Vous pouvez également configurer un ensemble limité d'actions automatiques, mais ce n'est pas le cas maintenant, nous reviendrons sur ce problème plus tard. Il existe également d'autres solutions à ce problème, qui ont été discutées dans nos autres articles:

La mise en place de toutes les solutions ci-dessus nécessite une certaine qualification et beaucoup de temps pour la mise en œuvre. Et si vous avez besoin d'une solution ici et maintenant? Check Point a récemment publié une application qui convient parfaitement à ce cas - l'application Check Point pour Splunk, pour laquelle les données sont envoyées via syslog à l'aide de l'outil d'exportation de journaux en temps réel au système de journalisation Splunk. Dans cet article, nous examinerons en détail cette solution, l'installation et les informations que nous obtenons sur la sortie.

Exigences d'installation

Le serveur de gestion Check Point nécessite l'outil d'exportation de journaux installé pour envoyer des journaux à l'aide du protocole syslog. Dans la version GAIA R80.20, Log Exporter est installé par défaut, mais pour prendre en charge le format de journal Splunk, vous devez installer Jumbo Hotfix, dans d'autres versions, avant d'installer Log Exporter, vous devez d'abord l'installer pour prendre en charge Jumbo Hotfix.

Toutes les exigences pour la version du correctif sont indiquées ci-dessous:

- R80.20 - Jumbo Hotfix Take 5 ou supérieur;

- R80.10 - Jumbo Hotfix Take 56 ou supérieur;

- R77.30 - Jumbo Hotfix Prenez 292 ou plus.

Pour que l'application fonctionne, la version minimale du système doit être au moins Splunk 6.5, le

package Splunk Common Information Model (CIM) doit également être installé.

Installation et lancement

Le processus d'installation est assez trivial, nous installons d'abord Log Exporter, puis l'application sur Splunk, nous configurons le processus d'envoi des journaux au serveur de gestion et le processus d'acceptation dans le système de journalisation, et au point final, nous commençons le transport des journaux, nous vérifions que tout fonctionne comme prévu. Examinez tous les points plus en détail.

1.Installation de Jumbo Hotfix selon les besoins.Nous allons dans le portail GAIA dans un navigateur Web, dans le menu de gauche Mises à niveau (CPUSE), État et actions, sélectionnez le package de correctifs Jumbo recommandé, qui sera évidemment plus élevé en version que le seuil inférieur dans les exigences, ou recherchez la version souhaitée dans Ajouter des correctifs à partir du cloud, installez , le processus nécessite un redémarrage du serveur de gestion.

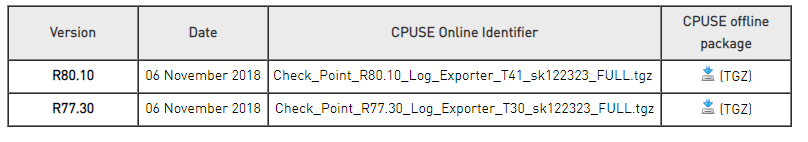

2. Installez Log Exporter si votre version de Check Point est inférieure à R80.20.Pour installer Log Exporter sur la gestion, téléchargez d'abord l'archive à partir

du portail Check Point .

Ensuite, allez dans le menu CPUSE-> Statut et actions, sélectionnez Importer le package, spécifiez le chemin vers l'archive, importez. Après cela, modifiez l'affichage des packages de Afficher les packages recommandés à Afficher tous les packages, sélectionnez l'archive importée, installez.

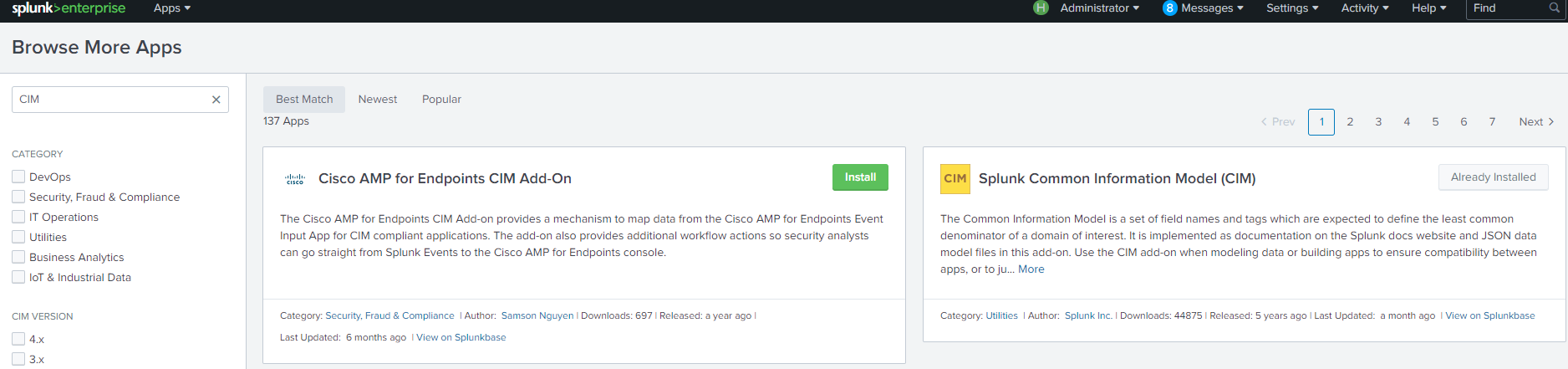

3. Installez CIM s'il n'est pas installé auparavant.Accédez à Splunk WebUI, recherchez le package CIM dans Gérer les applications -> Parcourir plus d'applications, installez.

4. installez l'application Check Point pour Splunk

4. installez l'application Check Point pour SplunkTéléchargez l'archive à partir du

portail , puis accédez à Splunk WebUI, Gérer les applications, Installer l'application à partir du fichier, sélectionnez l'archive souhaitée, cliquez sur télécharger. Nous attendons la notification de la réussite de l'opération, assurez-vous que l'application est désormais visible dans la liste des applications.

Cela devrait ressembler à l'application installée, bien sûr, entre autres applications:

Pour envoyer des journaux via syslog, vous devez d'abord créer un processus d'exportateur de journaux, puis configurer l'entrée de données sur Splunk et démarrer le processus créé sur le serveur de gestion Check Point.

5. Configurer l'exportateur de journauxSur le serveur de gestion Check Point dans la CLI, en mode expert, exécutez la commande:

cp_log_export add name [serveur-domaine <serveur-domaine>] serveur-cible <serveur-cible> port-cible <port-cible> protocole <tcp | udp> format splunk read-mode <raw | semi-unifié>

où est le nom de la configuration, <target-server> est l'adresse IP du système Splunk auquel nous envoyons des données, <target-port> est le port vers lequel nous envoyons des données.

Exemple: cp_log_export add name check_point_syslog target-server 10.10.1.159 target-port 9000 protocol tcp format splunk read-mode semi-unified

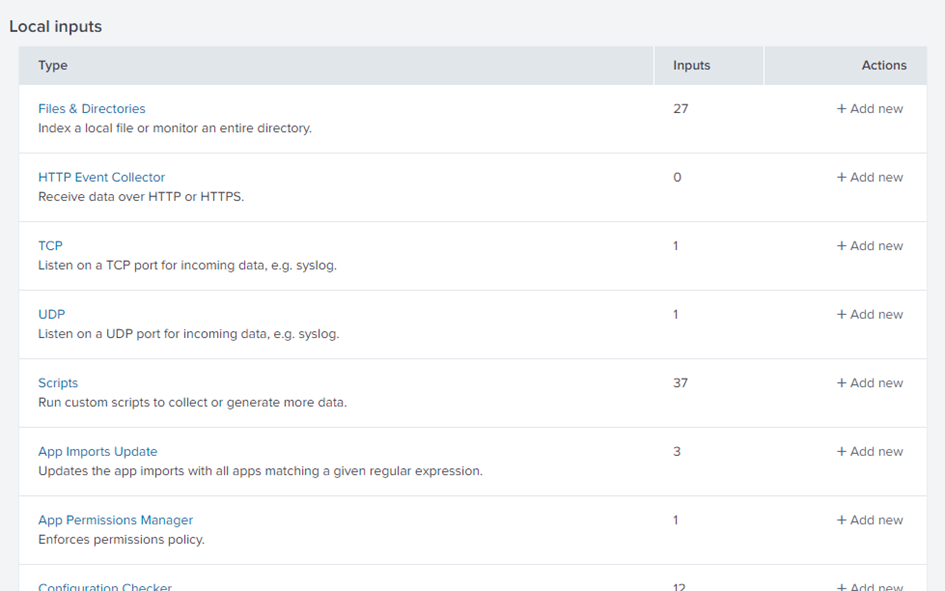

6. Configurer l'entrée de données sur SplunkAccédez à Splunk WebUI, sélectionnez Paramètres dans le menu, sélectionnez Entrées de données dans la section Données.

Nous sélectionnons le protocole par lequel les données iront à Splunk, dans cet exemple tcp, sélectionnez + Ajouter nouveau.

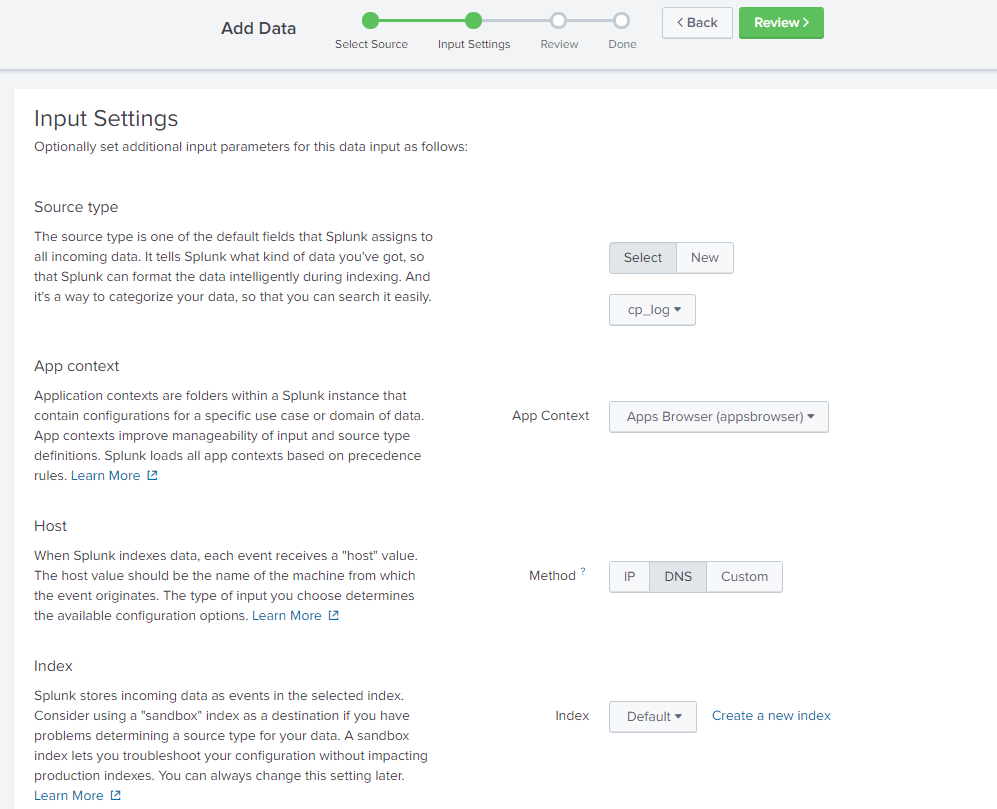

Ensuite, entrez le port <target-port>, qui a été spécifié dans Log Exporter, dans ce cas 9000, vous pouvez également spécifier l'adresse IP pour laquelle accepter les connexions, puis attendez le bouton Suivant.

Dans le type de source, spécifiez cp_log, méthode - IP, l'index peut être laissé par défaut, toutes les données iront à index = Main et si vous avez d'autres données pour cet index, le temps de recherche peut augmenter de manière significative, vous pouvez spécifier un index différent ou en créer un nouveau, puis dans l'application elle-même, vous devez spécifier directement dans quel index effectuer les opérations de recherche.

Après avoir cliqué sur Revoir, nous verrons que tous les paramètres sont vrais, sélectionnez Soumettre, la configuration des entrées de données est terminée, il vous suffit d'envoyer les journaux à partir du serveur de gestion Check Point.

7. Nous commençons le processus de téléchargement des journaux sur SplunkEn mode expert, entrez la commande:

cp_log_export redémarrer le nom, où est le nom de configuration créé à la première étape

Exemple: cp_log_export restart check_point_syslog

La configuration est terminée, après cela, il ne reste plus qu'à s'assurer que les journaux sont envoyés à Splunk, en utilisant les mécanismes de requête de recherche standard pour Splunk.

Vous pouvez maintenant passer à l'analyse du fonctionnement de l'application elle-même, des tableaux de bord et des rapports qu'elle contient, des informations importantes qui peuvent être obtenues et des conclusions à tirer.

Analyse des journaux

L'application est divisée en 2 sections - Présentation générale et Protection contre la menace, qui à son tour est divisée en Présentation de la cyberattaque, Protection contre les sablages et Événements supplémentaires de prévention des menaces. Nous considérons chaque section séparément.

Présentation générale

La page principale de l'application présente plusieurs tableaux, statistiques et graphiques. Dans ce cas, certaines informations sont de base, telles que le nombre de passerelles et de serveurs de gestion, ou le nombre de journaux sur les lames, très probablement vous n'apprendrez rien de nouveau, et sur la base de ces informations, des conclusions peuvent être tirées qui auront un effet positif.

De mon point de vue, les éléments les plus intéressants ici sont les types d'attaques critiques, les attaques critiques autorisées par la stratégie, les hôtes infectés, les applications à haut risque autorisées, je vais vous expliquer pourquoi.

Selon les types d'attaques critiques, les attaques critiques autorisées par la stratégie peuvent améliorer la stratégie de sécurité de la prévention des menaces (en déplaçant les actions de détection à prévention par des signatures spécifiques ou en augmentant le niveau de réponse), augmentant ainsi le niveau de sécurité pour se protéger contre les menaces virales, les tentatives d'introduction et de piratage de votre ordinateur. infrastructure. Les hôtes infectés indiquent les utilisateurs qui peuvent être infectés. Par conséquent, ils doivent être vérifiés séparément par un antivirus ou isolés du réseau, empêchant le virus de traverser le réseau de l'organisation. Sur la base du diagramme des applications à haut risque autorisées, vous pouvez bloquer les applications potentiellement dangereuses les plus visitées qui sont actuellement autorisées à être bloquées par les utilisateurs.

Les diagrammes Applications et filtrage d'URL par risque, incidents de sécurité par gravité et actions d'attaque par stratégie sont de nature systématique et indiquent si l'état de sécurité de votre organisation s'améliore au fil du temps, c'est-à-dire si les modifications apportées à la stratégie de sécurité ont contribué à mieux protéger l'infrastructure.

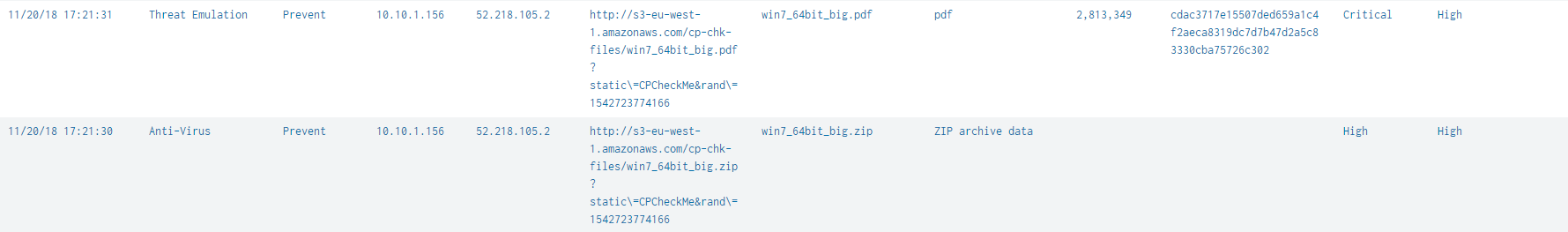

Présentation de Cyber Attack

Ce tableau de bord affiche des informations plus détaillées sur les hôtes infectés et sur les utilisateurs qui téléchargent des virus. Il est très pratique de séparer par fichiers infectés téléchargés et par messages infectés, vous pouvez identifier les menaces et créer une stratégie de sécurité de prévention des menaces pour les services individuels, un profil de sécurité pour le trafic smtp et un autre profil pour http et https. SandBlast Protection fournit des informations plus détaillées sur les fichiers infectés, vous pouvez consulter la gravité et identifier les lacunes de votre profil de sécurité dans la prévention des menaces.

Conclusion

Grâce à cette application, il est très rapide et pratique d'obtenir des informations sur les points faibles de votre politique de sécurité, la mise en place de l'application prend un peu de temps et ne nécessite pas beaucoup de compétences dans ces solutions. Autrement dit, si vous doutez de vos paramètres de sécurité et que vous avez besoin d'une analyse sans beaucoup de temps, alors c'est une solution très pratique. Cependant, il est clair que l'application a encore sérieusement besoin d'être améliorée, il n'y a pas de statistiques sur les utilisateurs, il est très intéressant de voir une liste des applications les plus utilisées et la quantité de trafic qui y va, etc. Comme il ne s'agit que de la première version, l'application sera mise à jour et, très probablement, ce sera une très bonne solution d'analyse au fil du temps, mais maintenant, si nous considérons cette application uniquement comme une analyse de journal, elle est bien inférieure aux autres solutions. Dans les articles suivants, nous examinerons et comparerons les capacités de SmartEvent et d'autres applications Splunk pour analyser les journaux Check Point, y compris l'application créée par nos ingénieurs.

Si vous n'avez pas essayé Splunk pour analyser les journaux de Check Point, il est temps de commencer. Si vous avez des questions ou des problèmes avec Splunk ou Check Point, vous pouvez nous les poser et nous vous aiderons.