Commençons tout de suite par un avertissement: il n'y aura essentiellement aucun problème politique ci-dessous. Nous éviterons autant que possible les problèmes administratifs et juridiques afin de ne pas arracher complètement la partie technique des avions restants.Les verrous Internet en Russie existent déjà - c'est une donnée avec laquelle nous vivons et devons continuer à vivre. Et si oui, vous devez comprendre comment cela fonctionne techniquement, ce que le fournisseur peut et ne peut pas faire. Philip Culin (

schors ) a depuis longtemps commencé à collecter des informations sur ce sujet, a participé à des travaux normatifs, s'est rendu à diverses réunions. En conséquence, maintenant seul Roskomnadzor en sait plus sur lui sur les serrures en Russie, mais ce n'est pas certain. Sous la coupe, un bref résumé de la situation actuelle.

À propos de l'orateur: Philip Kulin (

schors ) directeur général de Deep Forest LLC, un petit hébergeur russe, principalement engagé dans l'hébergement mutualisé.

Enchevêtrement de problèmes

Il semblerait qu'il y ait des serrures et il y en a. Nous ne les aimons pas, mais peut-être qu'il n'y a rien de mal avec eux?

En fait, le blocage est un enchevêtrement de problèmes.

Les dommages collatéraux sont le plus gros problème de blocage. L'exemple le plus frappant illustrant cela s'est produit en avril 2018, lorsque de grands blocs d'adresses IP des services cloud ont été bloqués, respectivement, de nombreux services n'ont pas fonctionné et ont subi de gros dommages.

Volatilité des réglementations et des pratiques qui changent tout le temps. Il y a un an, cette histoire aurait été complètement différente et, il y a deux ans, elle aurait très probablement contredit celle d'aujourd'hui. Dans un an, tout sera à nouveau différent. Aujourd'hui, c'est ainsi, en un mois - un peu mal, et après six mois, ce n'est plus du tout. Cela doit être surveillé, mais il faut aussi avoir le temps de travailler.

Les verrous sont difficiles à diagnostiquer . Si une ressource est entrée dans le verrou exactement sur le registre - c'est le cas le plus simple. Dans les cas que nous considérerons plus loin, il est assez difficile de distinguer un vrai verrou des problèmes techniques. Un exemple frappant - en octobre, Yandex a abandonné le DNS de cinq heures, période pendant laquelle beaucoup ont réussi à décider qu'il s'agissait d'un blocage de Roskomnadzor. Il est vraiment difficile de déterminer exactement, et de telles situations se sont déjà produites, donc les gens pensent immédiatement au blocage.

Il est impossible de prédire quand vous serez bloqué et s'ils le seront. Vous travaillez tranquillement et votre travail est soudainement terminé.

Il est complètement impossible de calculer les risques , car, peut-être, certains widgets du site que vous avez déjà oubliés, ou peut-être l'ensemble de l'entreprise, seront attaqués. Un très bon exemple d'imprévisibilité des risques est le cas Bitrix24. En mars, ils ont rapidement déplacé leurs services vers Amazon. Au cours du même mois, un document a fuité sur le réseau, qui, il est vrai, était probablement faux, dans lequel de grands sous-réseaux Amazon ont été enregistrés. Néanmoins, Bitrix24 a réagi d'une manière ou d'une autre et a évité les problèmes en avril, lorsque les services Amazon ont été vraiment bloqués.

Je vous assure, la plupart d'entre vous sont si malchanceux! Ces documents ne passeront pas par hasard entre vos mains. Une fois votre entreprise terminée, vous en saurez plus après coup.

Dans les cas simples, on sait pourquoi votre site a été bloqué. Par exemple, le forum a publié des informations qu'un tribunal a reconnues interdites, mais vous n'avez pas eu le temps de réagir. Mais la

communication avec le superviseur a un délai inacceptable - par exemple, une journée. Sur Internet pendant cette période, vous pouvez perdre un cinquième de l'entreprise.

Tout cela mène à un certain

désespoir . Il est possible de discuter avec ironie, par exemple, du blocage de David Homack et de Lurk. Mais c'est une tout autre affaire lorsque cela vous arrive, comme cela m'est arrivé une fois. Le client a indiqué les adresses IP de mes serveurs sur un domaine que je n'ai pas géré - je suis assis et le téléphone ne s'arrête tout simplement pas. Les clients disent qu'ils partent et demandent un remboursement, mais je ne peux rien faire! Et personne ne peut m'aider avec ça. C'est vraiment un sentiment de désespoir complet.

Groupes à risques

Les verrous concernent:

- Les propriétaires de sites et de services qui, notamment, peuvent être bloqués par erreur. Ou ils peuvent reconnaître certaines informations comme interdites.

- Les utilisateurs des services de verrouillage sont également concernés. Le fait que votre site soit bloqué vous concerne principalement. Mais il y a des gens qui ont utilisé ce site ou ce service.

- Hébergeurs et fournisseurs entre deux incendies. Parce qu'ils sont tenus de travailler et de services, et la mise en œuvre des exigences du superviseur, ce qui menace d'amendes. Permettez-moi de vous rappeler que les amendes sont de 50 à 100 000 roubles par protocole. Il peut y avoir de nombreux protocoles de ce type, par exemple, par mois, et les montants obtenus sont très importants.

Le principe de fonctionnement des serrures

Tout d'abord, nous discutons brièvement de la façon dont le blocage se produit afin de comprendre l'image complète.

- Les organes exécutifs fédéraux ou le tribunal décident d'interdire toute information pour une raison quelconque.

- Les informations sont envoyées à Roskomnadzor, qui doit faire une entrée dans le registre des sites interdits.

- Certaines procédures internes se poursuivent (il y en a beaucoup aussi - toute une conférence peut être lue), à la suite de quoi Roskomnadzor peut décider de bloquer et d'ajouter le site au soi-disant «téléchargement» - un fichier technique qui est envoyé aux fournisseurs.

- Les fournisseurs de ce fichier appliquent une restriction.

- Vérification des prestataires, qui est automatique depuis deux ans maintenant.

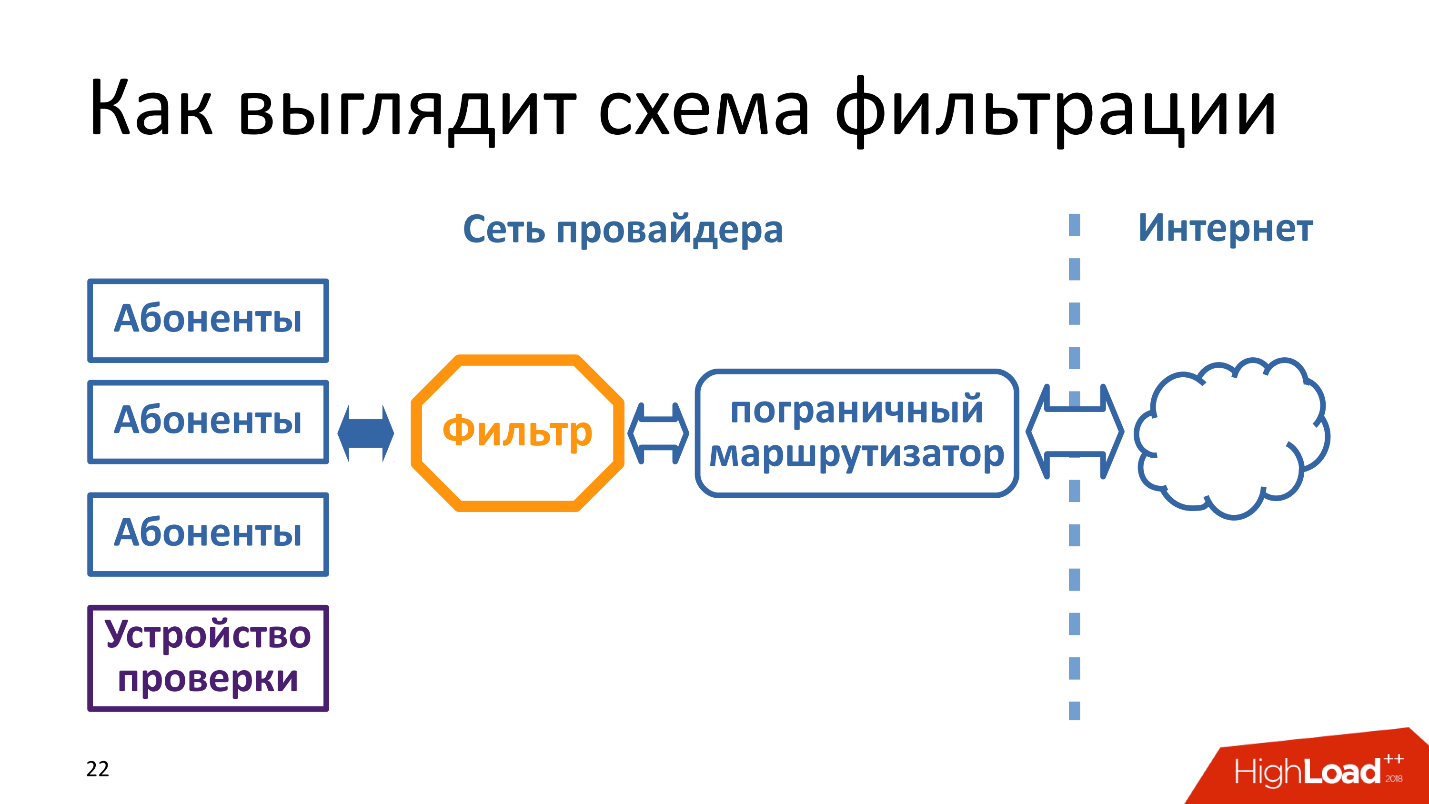

Il est important de comprendre que le trafic est filtré par chaque fournisseur. Autrement dit, pas quelque part sur des routeurs transfrontaliers ou un filtre d'état, mais chaque fournisseur définit un filtre entre Internet et les abonnés dans chacun de ses sous-réseaux. Dans le diagramme ci-dessus, le dispositif de vérification est à côté des abonnés, car il se représente comme un abonné - c'est important.

Outils de filtrage

Les fournisseurs peuvent acheter du trafic filtré auprès d'un fournisseur supérieur. Mais il y a un problème - lors de l'achat de trafic auprès d'un fournisseur supérieur, le fournisseur-acheteur ne peut pas déterminer le problème technique ou le blocage. Il ne dispose d'aucun outil, car il reçoit un trafic déjà réduit, ce qui n'affecte pas très bien son activité.

Ou vous pouvez utiliser:

- solutions commerciales intégrées spéciales;

- solutions open source open source (il n'existe actuellement qu'un seul projet de ce type);

- votre "ferme collective".

Il n'y a pas de fusées et le principal problème n'est pas du tout d'écrire un programme.

Les options d'implémentation suivantes sont disponibles.

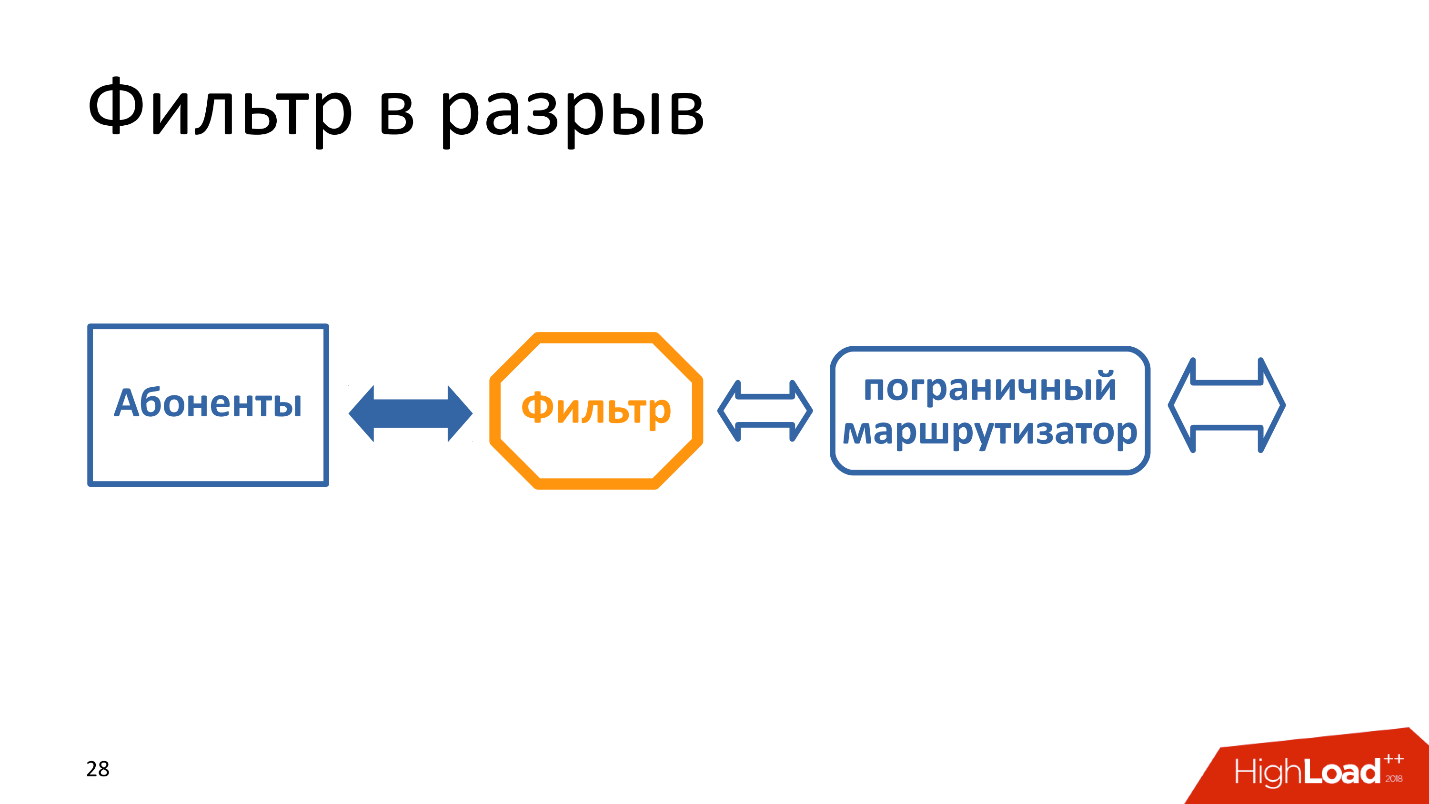

Par exemple, vous avez un petit canal de 100 Gbps, vous mettez le filtre dans l'espace.

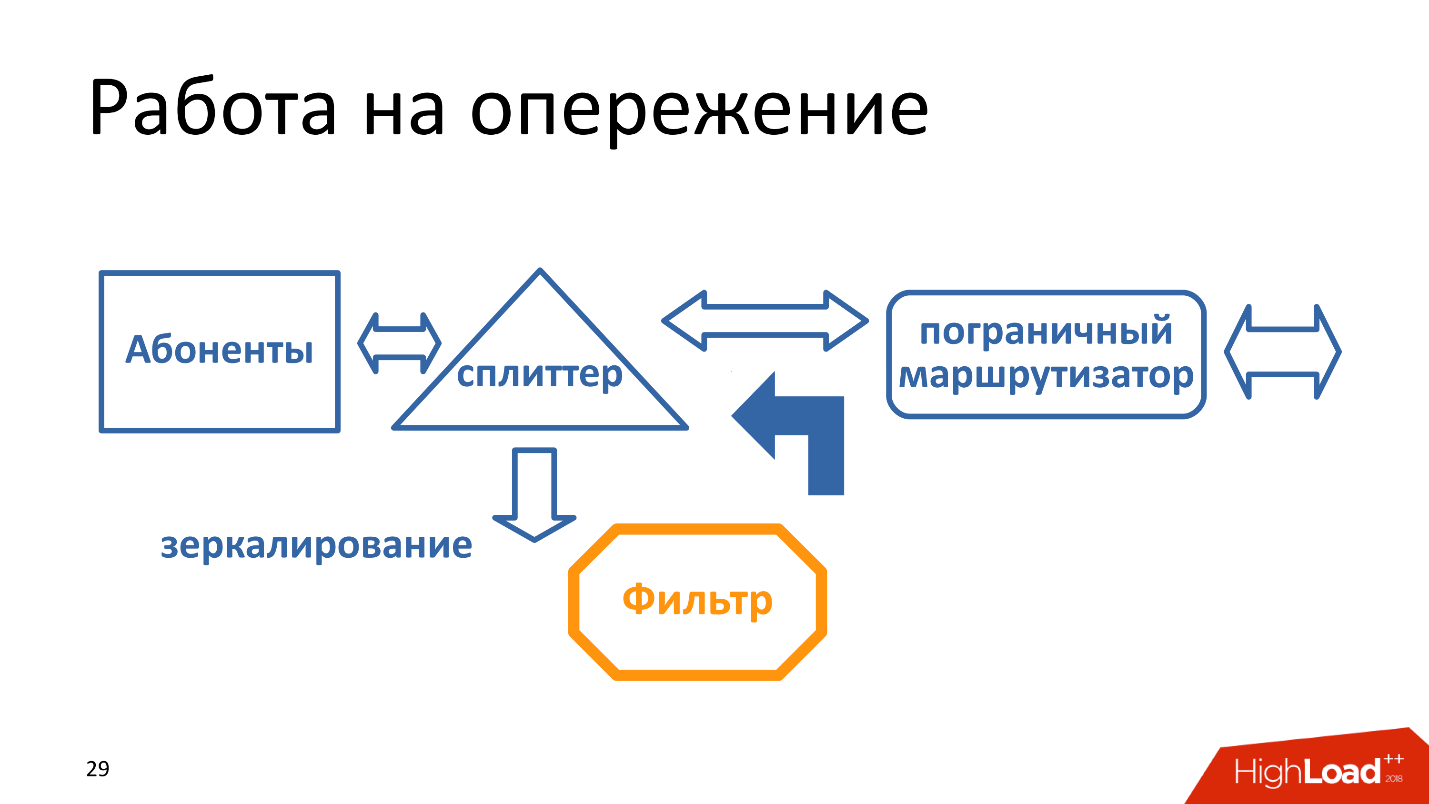

Un peu de trafic miroir, mais avec le trafic miroir, le problème est qu'il fonctionne comme s'il était en avance sur la courbe. Autrement dit, le filtre essaie de répondre plus rapidement que la réponse normale, respectivement, si le filtre commence à ralentir, il sera condamné à une amende (rappel, 50-100 mille roubles).

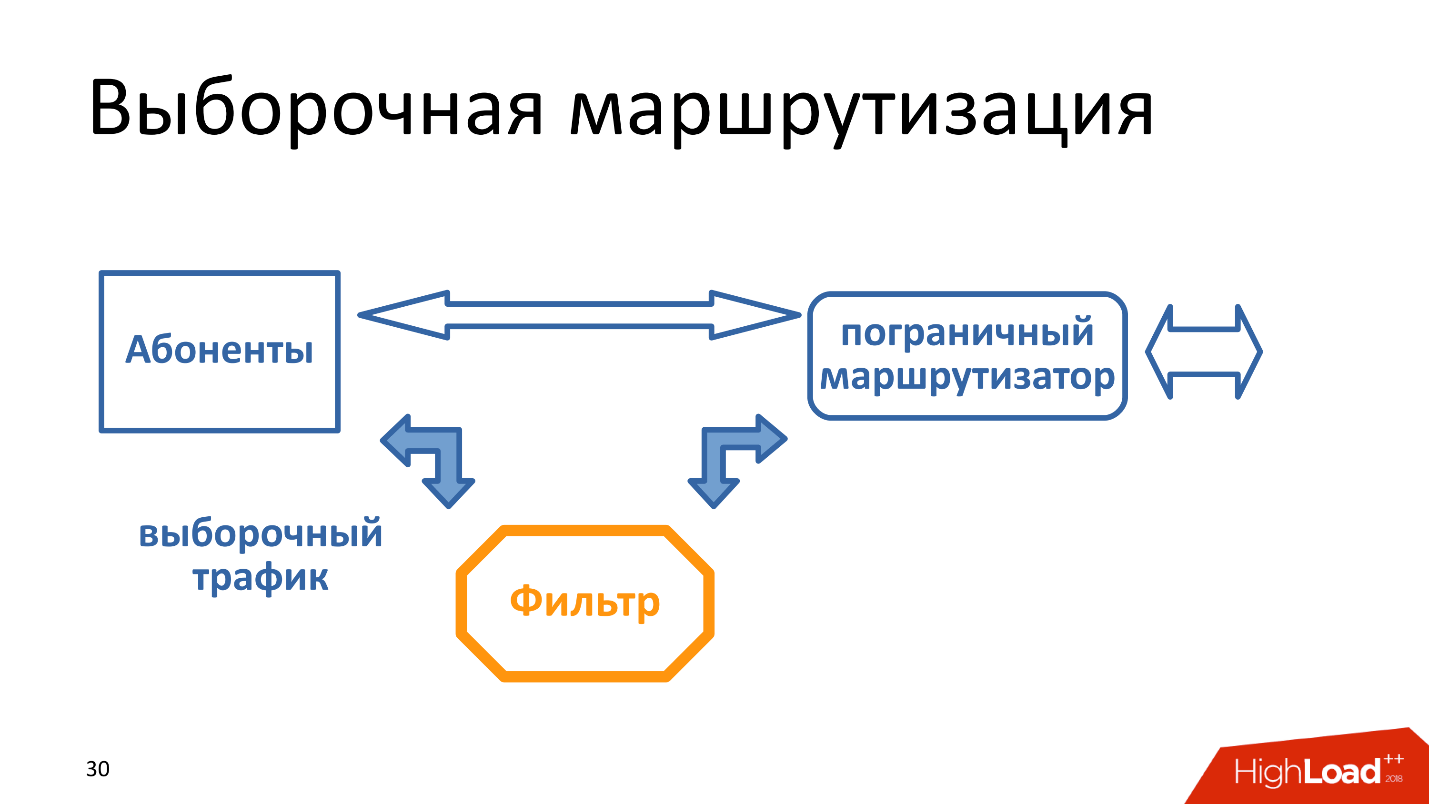

Routage sélectif - lorsque le trafic vers les adresses IP, qui peut inclure quelque chose du «téléchargement», passe par un filtre séparé.

Malheureusement, il n'y a pas de chiffres exacts, mais à en juger par les signes et les tests indirects, c'est maintenant le moyen le plus courant de filtrer le trafic.

Le routage sélectif peut être complété par le fait que les

ensembles d'adresses IP pour le filtrage sont agrégés vers le haut. Autrement dit, non seulement quelques adresses sont bloquées, mais l'ensemble du réseau / 24 arrive immédiatement au filtre. De plus, les grands fournisseurs, par exemple, dans MTS, ont des services de sécurité spéciaux qui recherchent spécifiquement les blocs IP à risque, qui tombent également dans le filtrage.

Le routage sélectif peut également être combiné avec

le filtrage des requêtes DNS . Il s'agit d'une méthode populaire utilisée, par exemple, par Dom.ru.

Nous analyserons par étapes les problèmes que tout cela apporte.

Prendre la décision de bloquer

Roskomnadzor prend une décision - cela provoque immédiatement un problème lié, par exemple, à l'organisation d'un service d'assistance. Dans certains cas, il doit informer le propriétaire du site ou de l'hébergeur, mais en même temps, le destinataire de la notification n'est pas exact (il provient de données publiques et tout le monde ne prend pas en charge l'adresse actuelle), les notifications sont perdues,

il n'y a pas d'informations ouvertes .

Pour cette raison, toutes sortes de mauvaises choses se produisent. L'hôte ou le propriétaire du site ne peut pas contrôler les demandes qui lui sont adressées, il n'y a pas d'informations ouvertes. Par exemple, Google a une base de données de sites avec des virus où vous pouvez vous enregistrer en tant que système autonome, confirmer en quelque sorte que vous êtes un système autonome et voir vraiment par vous-même quels sites, selon Google, propagent des "logiciels malveillants" dans votre système autonome. Les verrous n'existent pas - vous ne comptez que sur la notification qui vous parvient et vous pouvez la lire à temps.

Les conditions d'interaction avec Roskomnadzor ne sont pas respectées, et généralement un peu étranges, malgré le fait qu'il existe des normes - envoyer une notification en une journée, répondre en une journée, prendre une décision en une journée. Lorsque vous recevez une notification et que vous dites que vous ne disposez pas de ces informations et demandez des éclaircissements, vous pouvez obtenir une réponse dans quelques semaines. Ou peut-être qu'ils vous bloqueront, puis ils vous répondront que vous avez toujours les informations. J'ai eu de telles situations, mais peu de gens poursuivent - je ne connais pas du tout de tels cas.

Encore une fois, si une notification arrive, vous ne pouvez pas toujours comprendre de quoi il s'agit. Dans la plupart des cas, Roskomnadzor décrit normalement ce que cela signifie. Mais même dans notre pratique, il y avait trois cas de micro-hébergeur, lorsque la description ne permettait pas de savoir de quel type d'informations nous parlions. Je ne savais même pas quoi écrire au client - Roskomnadzor ne publie les procès-verbaux et les textes de la décision qu'au tribunal, bien qu'ils disposent de tels documents.

Le moment de l'application du "déchargement"

Donc, la décision a été prise, le fournisseur a téléchargé le «téléchargement» et doit ensuite en faire quelque chose. Il y a deux options pour la vitesse: une journée ou immédiatement.

Il est important que la journée soit allouée au blocage de la ressource et au déverrouillage, si tout à coup une décision est prise de la déverrouiller. Pour beaucoup, cela se fait sous forme de mises à jour nocturnes des commutateurs. D'après mon expérience: je n'ai pas reçu la notification à temps, la ressource a été bloquée, le problème a été résolu, mais vous attendez un jour pendant qu'ils la débloquent. Mais l'entreprise n'attend pas, il y a des pertes.

Mais maintenant, dans les normes, le mot

«immédiatement» sonne très souvent

, par accord oral, c'est une heure . Mais il y a un accord oral aujourd'hui, et demain ce n'est pas le cas. Fondamentalement, le libellé «immédiatement» fait maintenant référence aux décisions du procureur sur l'extrémisme.

Pour comprendre comment tout est filtré, vous devez savoir ce qu'il y a à l'intérieur de la «décharge». Il existe une liste d'entrées en XML de l'un des quatre types par type de verrou et les détails de la solution:

- URL (s) + domaine + adresse (s) IP;

- Domaine + adresse (s) IP;

- Le domaine avec le masque (* .example.com) + adresse IP (a);

- Adresse IP (a) - bien sûr, il y a une adresse et elle est complètement bloquée.

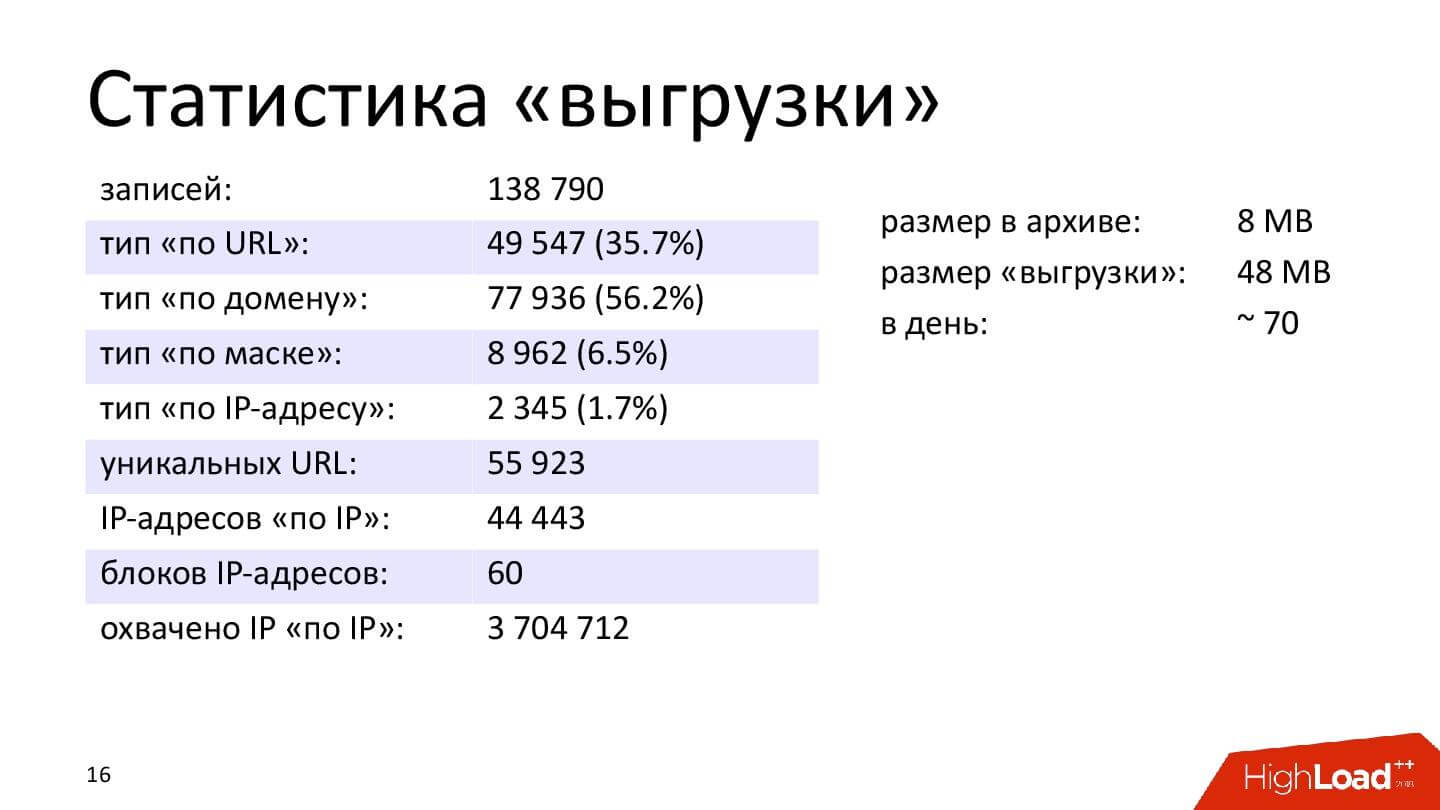

Pour clarifier les chiffres en question, voici les statistiques du 22 janvier 2019.

Important: seulement 139 000 enregistrements, et le type de blocage le plus populaire est le blocage «par domaine». Ce sont des protocoles HTTP et HTTPS.

Toxicité "déchargement"

Avant de bloquer la ressource, le fournisseur doit analyser le «déchargement». Cela pose également des problèmes. J'ai spécifiquement attiré l'attention sur le fait que le «déchargement» n'est pas un registre, mais un document technique qui est délivré au fournisseur pour qu'il prenne des décisions en fonction de cela. Mais malgré cela, le prestataire doit effectuer un très gros traitement de «déchargement».

Par exemple, dans le «téléchargement», il y a

redondance , les enregistrements se chevauchent. Si vous prenez une URL, cela ne signifie pas qu'il n'y aura pas de blocage par le domaine contenu dans cette URL. Il n'y en a pas beaucoup maintenant, cependant, un peu plus de trois mille.

Le «téléchargement» contient des

URL avec des fragments (#) et des sessions . C'est généralement horrible, car vous devez comprendre comment se déroule le test.

Le fournisseur doit ramener le «téléchargement» à sa forme normale, car il contient des

URL et des domaines incorrects. Fondamentalement, seules les barres obliques inversées sont désormais trouvées. Il y a des lacunes, mais elles sont rapidement supprimées, et pour les contre-obliques, pour une raison quelconque, un "amour" spécial. Eh bien, avec les contre-obliques, ils ont décidé de la question, mais s'il y a un signe plus? Par conséquent, il devrait toujours y avoir une surveillance, toujours quelque chose à faire.

Encore une fois, j'attire l'attention sur le fait que le

problème du fournisseur est notre problème . Que fait le prestataire? Une motivation de 100 000 roubles est une bonne motivation pour s'assurer qu'en cas de problème, même avec un soupçon de problème, hacher tout de suite, puis le comprendre.

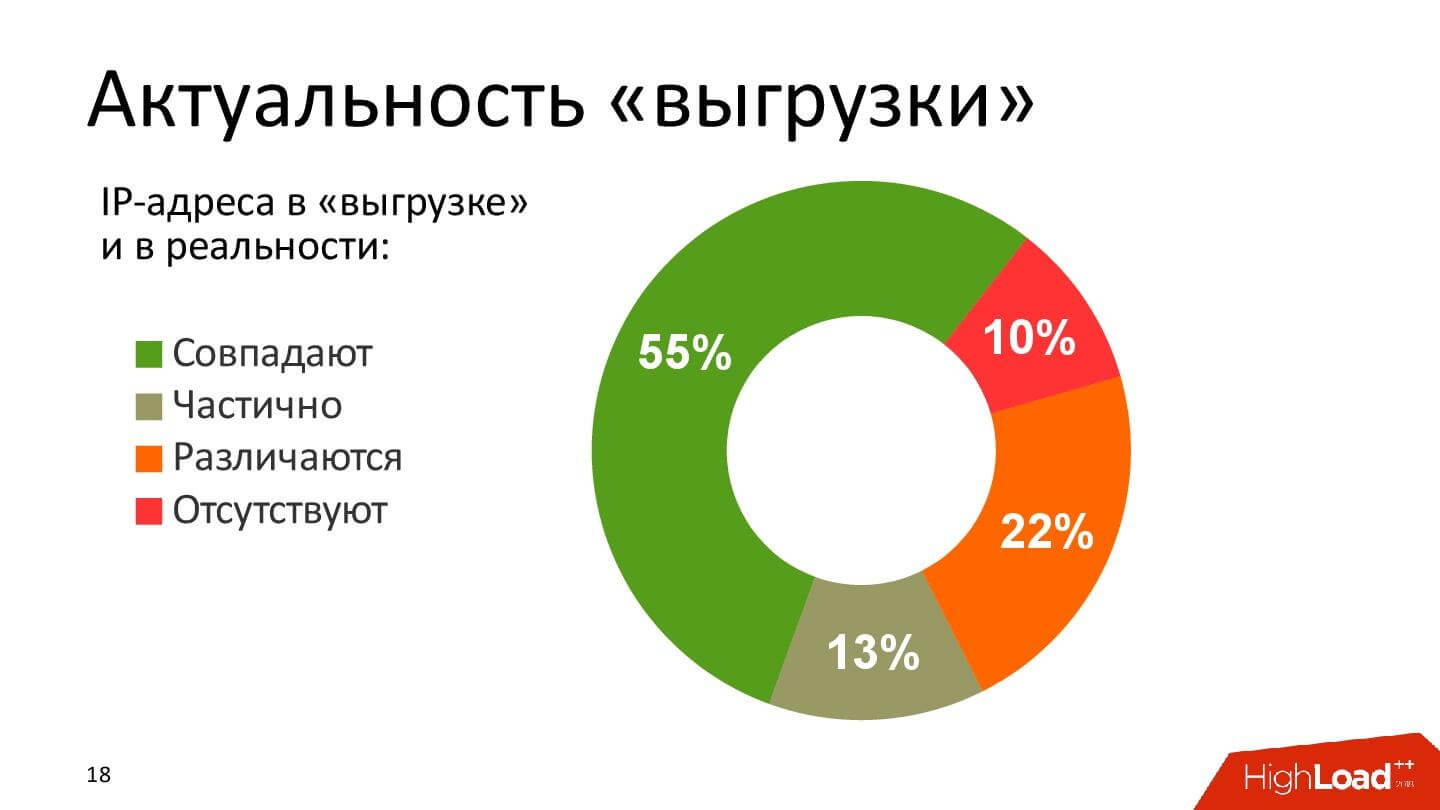

La pertinence de «décharger» les adresses IP qui ne sont pas «bloquées par des adresses IP», mais tout le reste (blocage par domaine, URL, masque) ressemble à ceci.

Littéralement un peu plus de la moitié est pertinent, et le reste est une viande hachée complète.

Vérification des verrous

Je vais commencer par la fin.

Toute l'histoire de la mise en œuvre des verrous en Russie est l'histoire des contrôles de ces verrous.

Je ne sais pas comment à l’étranger, chez nous c’est absolument exactement l’histoire des inspections. Toutes les serrures ne sont pas faites comme il est écrit, comment les faire, mais comme elles vérifient, car personne n'aime payer des amendes, en particulier 100 000.

Avant le registre des sites interdits, il y avait une liste de documents extrémistes du ministère de la Justice (il existe maintenant, il est maintenant dans le registre, puis il était séparé) et des vérifications des verrous par le ministère public sur cette liste. Je suis un micro-hébergeur et j'ai réussi à me bloquer ces ressources.

Types de contrôles existants:

- Inspections sur le terrain (principalement le ministère de l'Intérieur, le FSB et le parquet) - elles sont rares, mais elles existent.

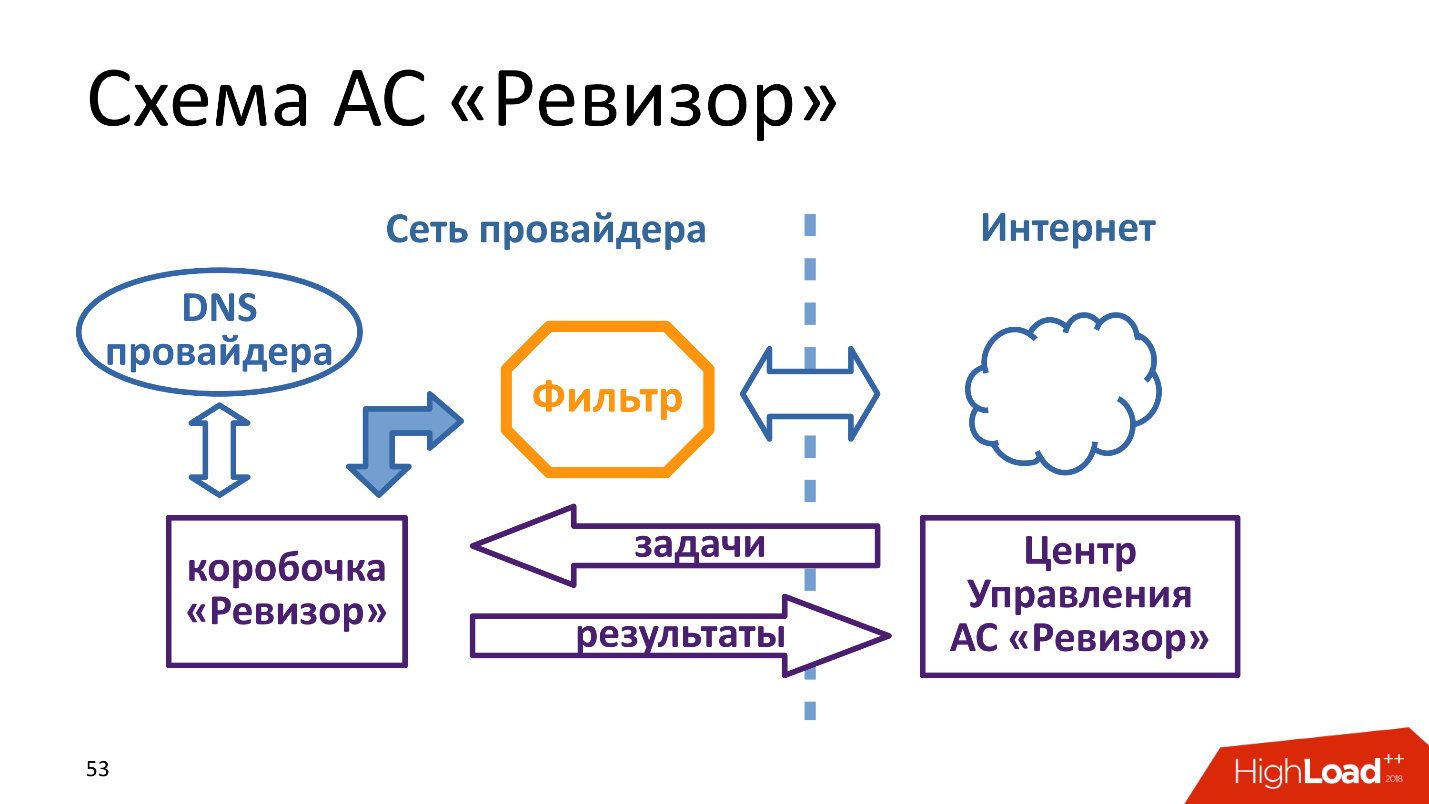

- AS «Inspector» est un système automatisé préféré qui vérifie tous les fournisseurs.

L '«inspecteur» se tient derrière le filtre et fait semblant d'être abonné. Mais l'appareil lui-même ne fait rien, il reçoit des tâches et donne des réponses à un certain centre de contrôle, c'est-à-dire c'est un tel shell distant à l'intérieur du réseau du fournisseur. Il ressemble beaucoup à

RIPE Atlas .

Le centre de contrôle d'un système automatisé est un véritable service à haute charge, car nous avons 4 000 opérateurs télécoms, ils n'ont pas un réseau, mais un boîtier doit être dans chaque réseau. Autrement dit, pas tous les fournisseurs, mais

dans chaque réseau de chaque fournisseur . En conséquence, le centre de contrôle a certains problèmes.

Question: y a-t-il des problèmes avec le chèque lui-même? Bien sûr que oui.

Problèmes de vérification

À SPECTRUM-2017 (un forum sous les auspices de Roskomnadzor lui-même) Veklich A.A., l'un des chefs de l'entreprise unitaire de l'État fédéral du Centre principal de radiofréquences (RFRC) fait un

rapport complet sur quels sont exactement les problèmes techniques avec l'inspection de l '«inspecteur» des prestataires.

Problèmes de vérification:

- L '«inspecteur» voit-il cela comme un filtre d'un fournisseur ou d'une ressource? C'est peut-être l'un d'entre vous qui a trouvé la base de données «Inspector» et tous les sites distribuent simplement un stub qui ressemble à un stub de fournisseur.

- Taux de blocage - pour tous les types de blocage (pour HTTPS, domaine, adresse IP) qu'est-ce qu'un indicateur que la ressource est bloquée? Par exemple, vous devez analyser les ports par adresse IP, c'est tout un problème.

- Taux de blocage pour d'autres protocoles.

- Comment vérifier un domaine par masque ? Sous l'astérisque, il peut y avoir différentes adresses IP, différents domaines. Puis-je mettre un filtre sur toute la bande? Et pour vérifier cela - de manière sélective ou générer du hachage? Je dois dire tout de suite qu'il existe un tel verrou, mais personne ne le vérifie.

La méthode de travail de l'AS «Inspecteur»

Conformément à ces problèmes, la méthodologie de travail de l '«examinateur» a été créée.

Et oui, votre diapositive illustre pleinement cette technique. Je ne comprends pas très bien comment vous pouvez logiquement vivre avec. Pour nous, tout cela se traduit par le fait que les fournisseurs essaient de résoudre ce problème d'une manière ou d'une autre, et de le rendre pratique pour eux-mêmes, et pas toujours pratique pour nous.

Travaillant sans technique, de nombreux prestataires ont acquis une expérience existentielle. En général, toute la technique de blocage est une voie empirique qui coûte de l'argent, des nerfs, des chutes, même maintenant, alors qu'une technique s'est déjà un peu calmée.

Il existe une salle de discussion non officielle (ce qui est remarquable - à Telegram, où ailleurs), où les fournisseurs communiquent avec les employés du Centre de radiofréquence. La chose la plus intéressante est que vous pouvez y obtenir une aide réelle, les employés du State Reserves Center aident les prestataires à résoudre leurs problèmes et expliquent comment fonctionne l '«inspecteur». Mais tout cela n'est pas officiel, il n'y a pas de documents.

Il existe une

norme de Roskomnadzor sur les voies et méthodes de restriction d'accès, qui est enregistrée auprès du ministère de la Justice. Il va spécialement à la fin, car il a la priorité la plus basse. Les fournisseurs n'agissent pas comme écrit dans le règlement, mais plutôt comment fonctionne la méthode de vérification.

Technique de travail avec «déchargement»

Selon la norme et l'expérience acquise, je vais vous expliquer comment ils fonctionnent avec le «déchargement», c'est-à-dire comment nos ressources sont bloquées.

Par URL :

- S'il s'agit d'un protocole HTTP normal, filtrez par en-têtes.

- Si le protocole crypté est HTTPS - filtrez comme un "domaine"

Pourquoi est-il généralement clair de l'URL avec le protocole crypté, c'est la redondance.

Par domaine:- Le protocole HTTP habituel est un filtre par l'en-tête Host.

- Protocole crypté HTTPS - ou filtre DNS; ou filtrer par en-tête SNI (lors de l'établissement d'une connexion cryptée, un en-tête non crypté avec un nom de domaine à l'intérieur est transmis); ou filtrer par adresse IP.

- Il est recommandé de bloquer d'autres protocoles par adresse IP, mais comme "l'inspecteur" ne vérifie pas cela, quelqu'un le fait, personne ne le fait pas.

La norme dit que dans le deuxième cas, les verrous «par domaine» ne peuvent pas être bloqués par l'adresse IP. Mais le fournisseur, quand il commence à brouiller le filtre, inclut immédiatement un autre niveau, afin de ne pas recevoir d'amende. Une telle histoire n'est pas rare et entraîne naturellement des dommages supplémentaires pour l'entreprise.

Théoriquement, les fournisseurs filtrent le

domaine avec le masque comme par le domaine sans astérisque. Puisqu'il n'y a pas de contrôle non plus, il n'y a pas de problème non plus.

Ils filtrent par

adresse IP et bloc d'adresses IP comme ils le savent - parfois directement sur le routeur de périphérie.

Participants consciencieux

Nous savons que non seulement les «méchants» sont bloqués, mais aussi

les participants consciencieux à Internet . Par exemple, lorsqu'une personne n'avait pas l'intention de conserver des informations interdites sur son hébergement, mais n'a pas lu la lettre ou n'a pas reçu de notification.

Le deuxième groupe est constitué de participants étrangers. Ils vivent dans leur domaine juridique et ne violent pas la loi. Ils peuvent rire, par exemple, des pots-de-vin, ils ne voient rien de mal à cela. Par exemple, les hébergeurs n'ont même pas le droit de supprimer ces informations, car les lois ne leur sont pas applicables. Ce ne sont pas des gens méchants, mais les serrures les frappent également.

Problèmes de filtrage

Examinons les problèmes, parlons du filtrage DNS, qui est recommandé par la norme.

Première question: d'

où vient le DNS ? En effet, des informations interdites peuvent être publiées, mais DNS représente le service dont les gens ont besoin, tout comme DNS, par exemple, les adresses IP. Lors de la simulation de DNS, tout n'est pas très bon, et on ne sait pas pourquoi.

Le deuxième point est la mise en œuvre de

l'interception DNS . ( — ), . , .ru DNS, , DNS.

,

. . , .

DNS (DNSCrypt, DoT, DoH) DNS.

, IP, HTTP/HTTPS. ? , , , Telegram ( ) — ?

!

— , — , 443: SNI, SNI (ESNI) , , QUIC, DNSCrypt, VPN, MTProto-proxy?

, , Google, SNI, DNSCrypt 443 . -. , , HTTPS, . , .

, , 100 . , IP-, . , , , .

, « !». «» , «», , . , . - 100 , .

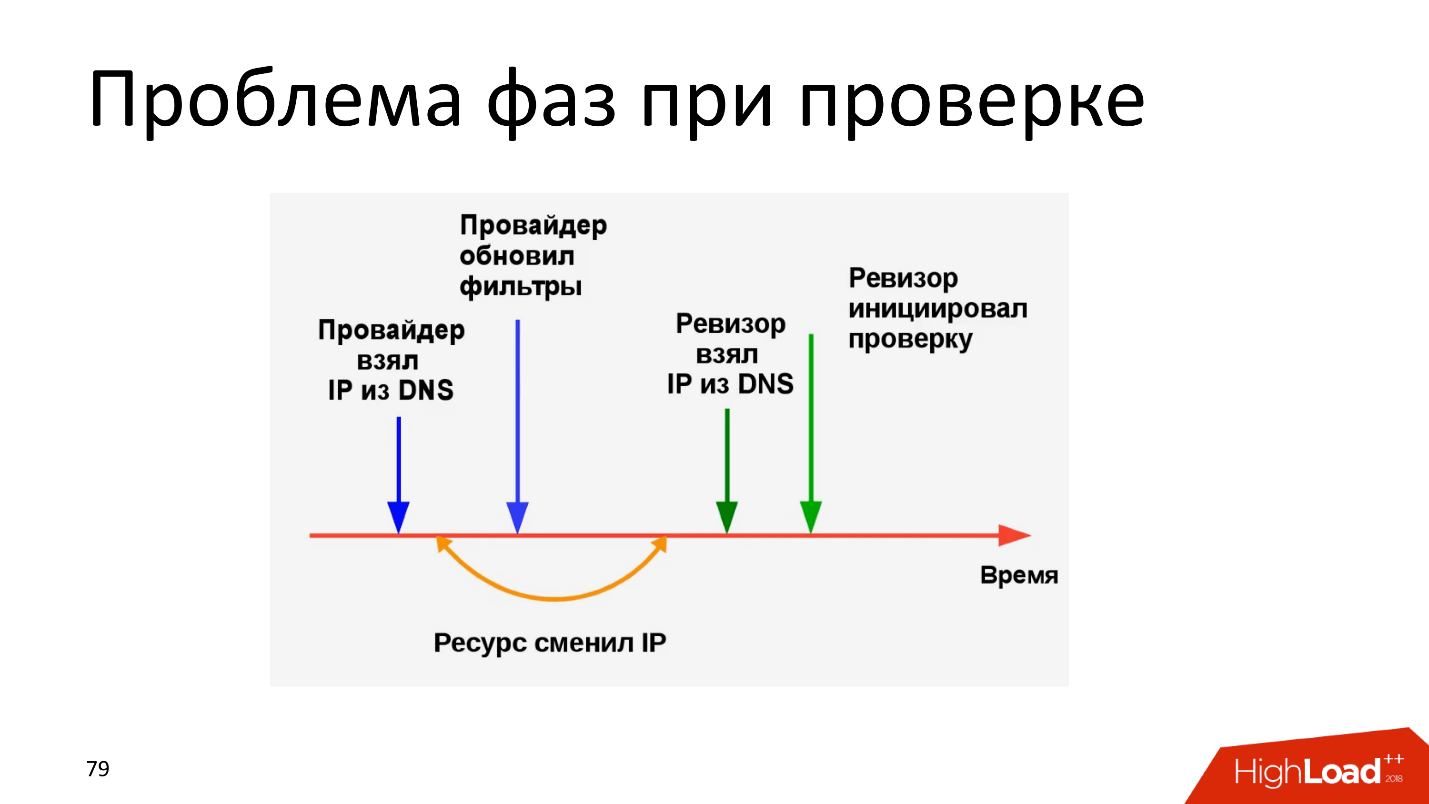

— , . IP, , «» IP . , IP ( ), , , .

: IP , «» IP, , , «» — . , , .

:

. , . , LiveJournal - - CDN, /23 IP. , , .

«»

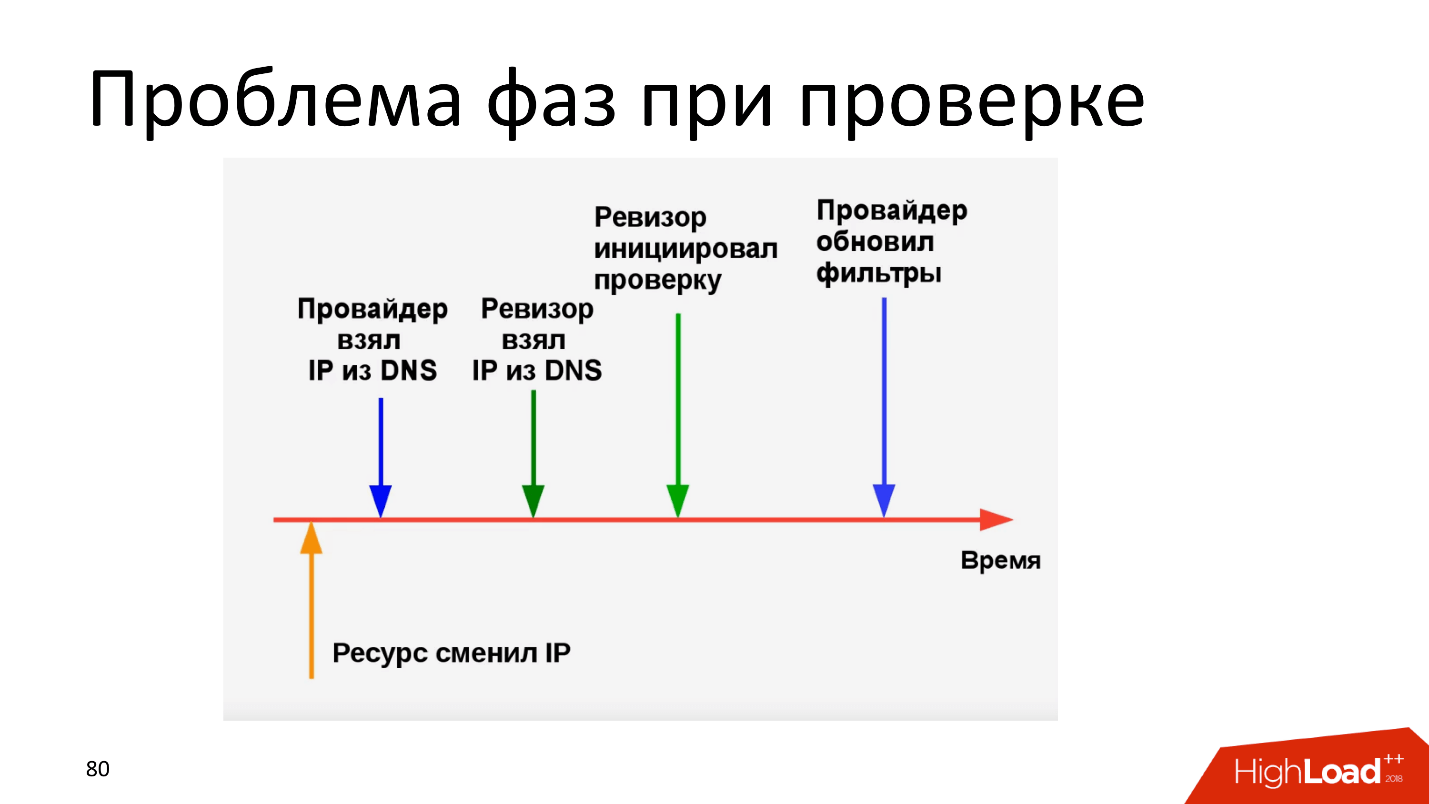

«», , «», , , . , «». «» , , .

«» 200 «» , . , , . , , .

?

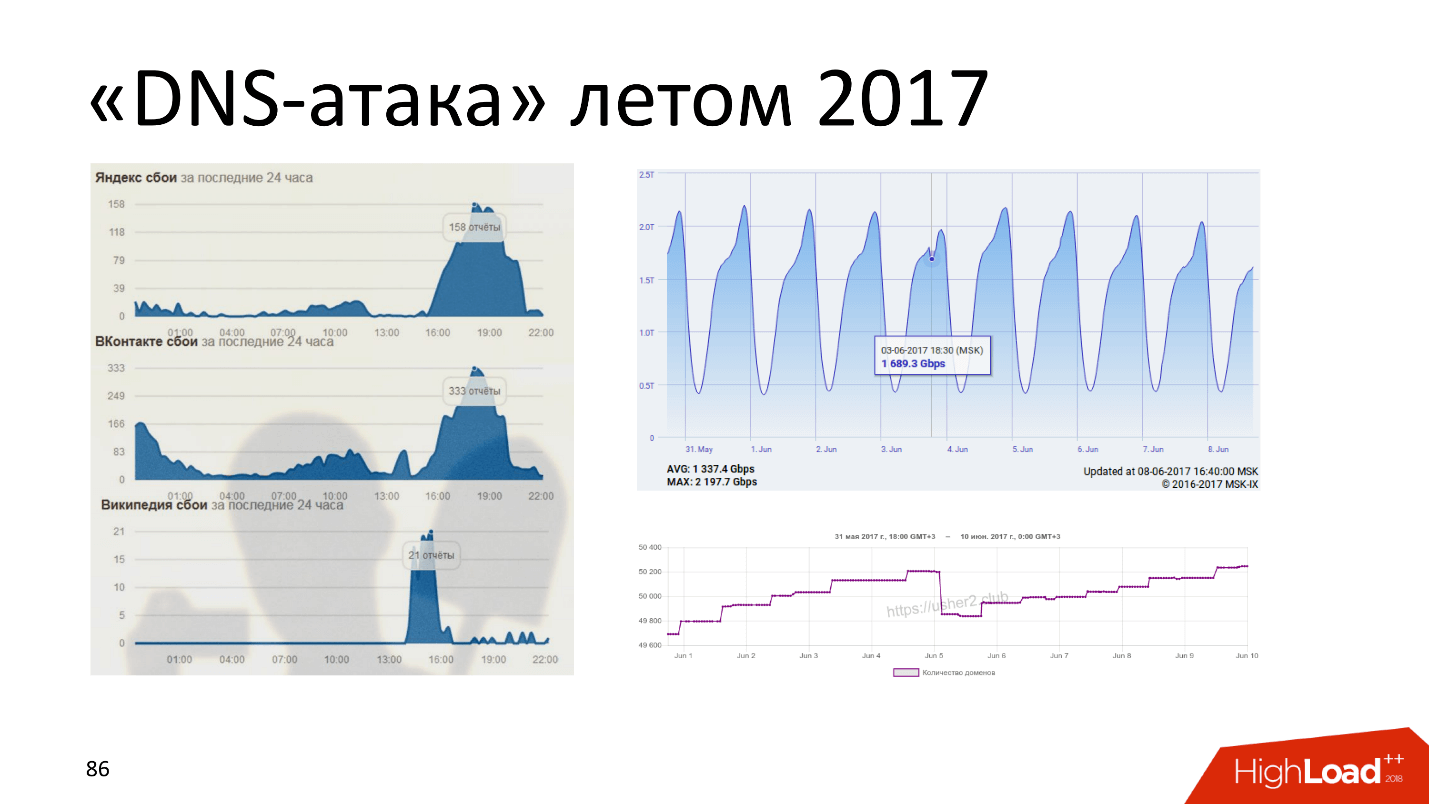

, , . MSK-IX, MSK-IX , . - DNS-.

DNS- , - «» , IP- , , IP- , .. - , , .

, , , . , , «», , 5 2017 .

. , . DDoS, .

, - - ?

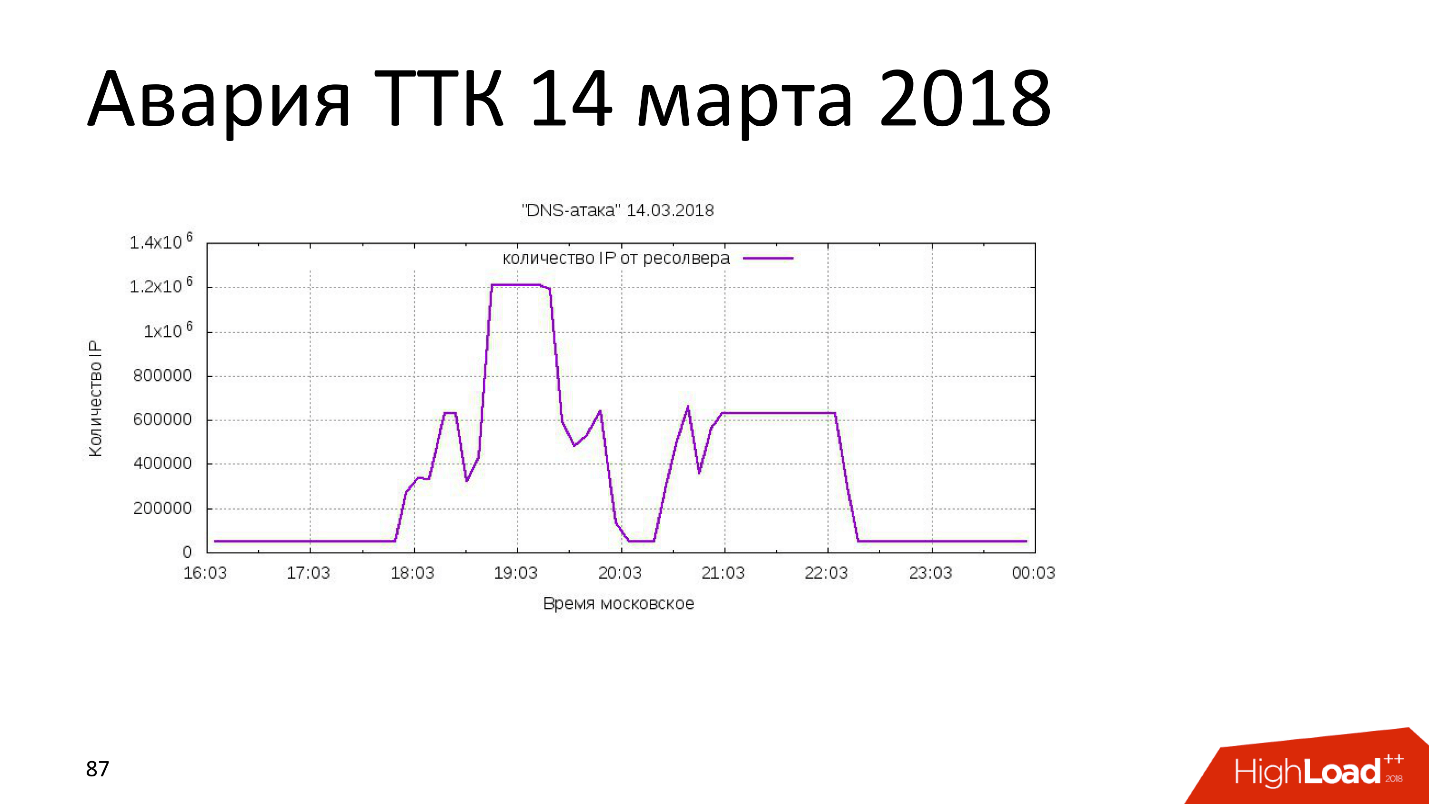

14 2018

14 2018 : , «» . - 4 , 400 , 4 000 IP-. , , - 600 , 20% TK .

:

, IP- «». 5 : « — - ?» . , IP ( ), ,

: DIGITAL RESISTANCE.

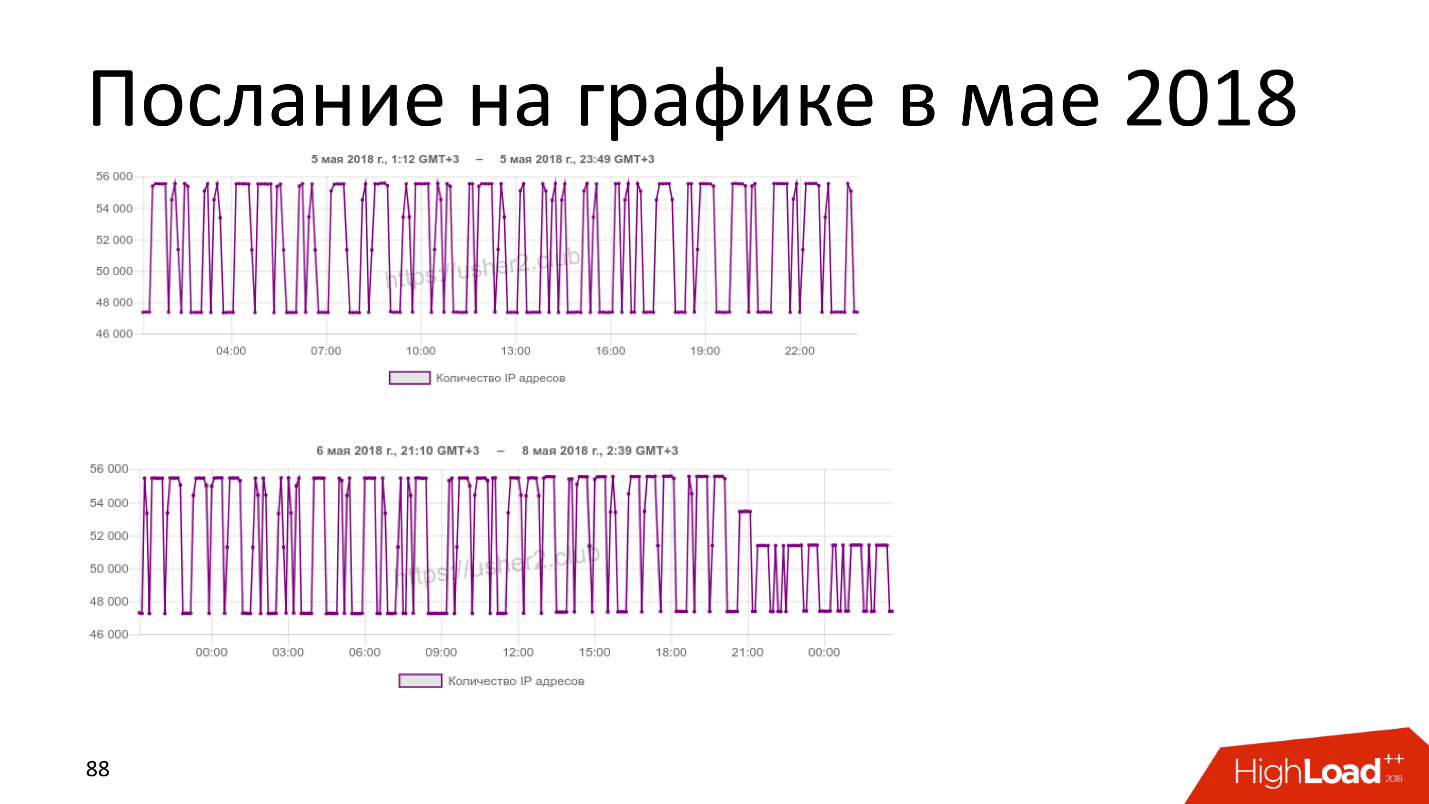

: « !», . , , - . , 2 , 2 , - . «» «» 4 000, , . , , — 1538.

, — - !

, . , - : - ,

. , . , , DNS- — , , . «» , .

, - HTTP , . Motobratan.ru , . , .

- , :

, — . , , . «». «», , : «, , !» «» , - . - .

, , «», .

, , —

. :

- .

- — , , .

- — ? , Kubernetes , — Continuous Integration!

—

DPI , , . , DPI . -, - , . DPI , , DPI, .

. DPI , , .

—

DNS , .

- , DNS , — .

- , . , , .

- , DNS, «» .

:

Telegram?, : . Telegram , , , DPI

. , , , Telegram.

, .

,

,

Telegram- @usher2

schorsHighLoad++ 2018. — , . , , Saint HighLoad++ .