Institut de technologie du Massachusetts. Cours magistral # 6.858. "Sécurité des systèmes informatiques." Nikolai Zeldovich, James Mickens. 2014 année

Computer Systems Security est un cours sur le développement et la mise en œuvre de systèmes informatiques sécurisés. Les conférences couvrent les modèles de menace, les attaques qui compromettent la sécurité et les techniques de sécurité basées sur des travaux scientifiques récents. Les sujets incluent la sécurité du système d'exploitation (OS), les fonctionnalités, la gestion du flux d'informations, la sécurité des langues, les protocoles réseau, la sécurité matérielle et la sécurité des applications Web.

Cours 1: «Introduction: modèles de menace»

Partie 1 /

Partie 2 /

Partie 3Conférence 2: «Contrôle des attaques de pirates»

Partie 1 /

Partie 2 /

Partie 3Conférence 3: «Débordements de tampon: exploits et protection»

Partie 1 /

Partie 2 /

Partie 3Conférence 4: «Séparation des privilèges»

Partie 1 /

Partie 2 /

Partie 3Conférence 5: «D'où viennent les systèmes de sécurité?»

Partie 1 /

Partie 2Conférence 6: «Opportunités»

Partie 1 /

Partie 2 /

Partie 3Conférence 7: «Native Client Sandbox»

Partie 1 /

Partie 2 /

Partie 3Conférence 8: «Modèle de sécurité réseau»

Partie 1 /

Partie 2 /

Partie 3Conférence 9: «Sécurité des applications Web»,

partie 1 /

partie 2 /

partie 3Conférence 10: «Exécution symbolique»

Partie 1 /

Partie 2 /

Partie 3Conférence 11: «Ur / Web Programming Language»

Partie 1 /

Partie 2 /

Partie 3Conférence 12: Sécurité du réseau,

partie 1 /

partie 2 /

partie 3Conférence 13: «Protocoles réseau»,

partie 1 /

partie 2 /

partie 3Conférence 14: «SSL et HTTPS»

Partie 1 /

Partie 2 /

Partie 3Conférence 15: «Logiciel médical»

Partie 1 /

Partie 2 /

Partie 3Conférence 16: «Side Channel Attacks»

Partie 1 /

Partie 2 /

Partie 3Conférence 17: «Authentification des utilisateurs»,

partie 1 /

partie 2 /

partie 3Conférence 18: «Navigation privée sur Internet»

Partie 1 /

Partie 2 /

Partie 3Conférence 19: «Réseaux anonymes»

Partie 1 /

Partie 2 /

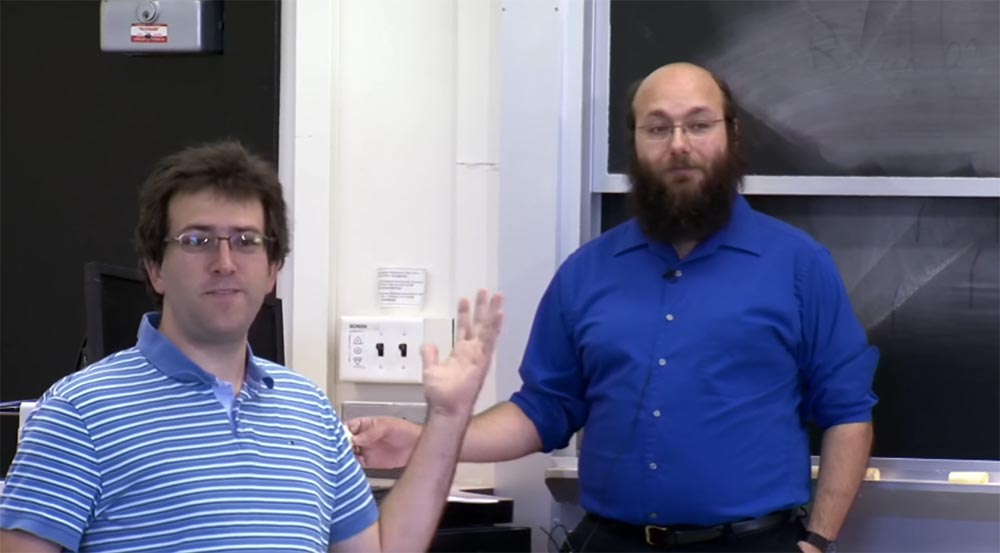

Partie 3 Nikolai Zeldovich: grands gars, commençons! Aujourd'hui, nous allons parler de Tor. Nous avons ici l'un des auteurs de l'article que vous lisez aujourd'hui, Nick Mathewson. Il est également l'un des principaux développeurs de Tor et va vous parler en détail de ce système.

Nick Mathewson:

Nick Mathewson: Je pourrais commencer par dire: «veuillez lever la main si vous n'avez pas lu l'article de la conférence», mais cela ne fonctionnera pas, car il est gênant d'admettre que vous n'avez pas lu l'article. Je vais donc vous poser une question différente: pensez à la date de votre naissance. Si le dernier chiffre de votre date de naissance est impair ou si vous n'avez pas lu l'article, veuillez lever la main. Bon, presque la moitié du public. Je pense que la plupart ont lu l'article.

Ainsi, les moyens de communication qui maintiennent notre confidentialité nous permettent de communiquer plus honnêtement afin de collecter de meilleures informations sur le monde, car en raison de conséquences sociales ou autres justifiées ou injustifiées, nous sommes moins détendus dans la communication.

Cela nous amène à Tor, qui est un réseau anonyme. Avec des amis et des collègues, je travaille sur ce réseau depuis 10 ans. Nous avons un groupe de bénévoles qui ont fourni et géré plus de 6 000 serveurs en cours d'exécution pour que Tor continue de fonctionner. Premièrement, c'étaient nos amis que Roger Dungledane et moi connaissions lorsque j'étais encore au MIT.

Après cela, nous avons annoncé notre réseau et plus de personnes ont commencé à exécuter des serveurs. Maintenant, Tor est dirigé par des organisations à but non lucratif, des individus, des équipes universitaires, peut-être certaines des personnes ici, et sans aucun doute des personnalités très douteuses. Aujourd'hui, nous avons environ 6 000 nœuds qui desservent des centaines de milliers à des centaines de millions d'utilisateurs, selon la façon dont vous comptez. Il est difficile de compter tous les utilisateurs car ils sont anonymes, vous devez donc utiliser des méthodes statistiques pour évaluer. Notre trafic est d'environ un téraoctet par seconde.

Beaucoup de gens ont besoin d'anonymat pour leur travail régulier, et tous ceux qui ont besoin d'anonymat ne le considèrent pas comme l'anonymat. Certaines personnes disent qu'elles n'ont pas besoin d'anonymat, elles s'identifient librement.

Mais il est largement admis que la confidentialité est nécessaire ou utile. Et lorsque les gens ordinaires utilisent l'anonymat, ils le font généralement parce qu'ils veulent la confidentialité dans les résultats de recherche ou la confidentialité dans la conduite de recherches sur Internet. Ils veulent pouvoir s'engager dans la politique locale sans offenser les politiciens locaux, etc. Les chercheurs utilisent souvent des outils d'anonymisation pour éviter la collecte de données biaisées basées sur la géolocalisation, car cela peut leur être utile pour développer certaines versions de certaines choses.

Les entreprises utilisent la technologie d'anonymat pour protéger les données sensibles. Par exemple, si je peux suivre tous les mouvements d'un groupe d'employés d'une grande entreprise Internet, juste en regardant comment ils visitent leur serveur Web à différents endroits du monde, ou comment ils visitent diverses entreprises à travers le monde, alors je peux découvrir beaucoup de choses avec qui ils collaborent. Et les entreprises préfèrent garder ces informations secrètes. Les entreprises utilisent également la technologie d'anonymat pour effectuer des recherches.

Ainsi, un grand fabricant de routeurs, je ne sais pas s'il existe actuellement, a régulièrement envoyé des versions complètement différentes des spécifications techniques de ses produits aux adresses IP associées à ses concurrents afin de compliquer leur reverse engineering. Les concurrents ont découvert cela en utilisant notre réseau et ont dit à ce fabricant: "Hé, attendez une minute, nous avons obtenu une spécification complètement différente lorsque nous sommes passés par Tor que celle que nous avons obtenue directement de vous!"

Les organismes chargés de l'application des lois ont également besoin d'une technologie d'anonymat afin de ne pas effrayer les suspects avec leur observation. Vous ne voulez pas que l'adresse IP du poste de police local apparaisse dans les journaux Web de l'ordinateur du suspect. Comme je l'ai dit, les gens ordinaires ont besoin d'anonymat pour éviter d'être harcelés par les activités en ligne lorsqu'ils apprennent des choses très sensibles.

Si vous vivez dans un pays dont la législation sur la santé est vague, vous ne voudrez pas que vos maladies soient rendues publiques ou que d'autres personnes découvrent certains de vos passe-temps dangereux. De nombreux criminels utilisent également la technologie de l'anonymat. Ce n'est pas la seule option, mais si vous êtes prêt à acheter du temps sur le réseau de botnet, vous pouvez acheter une assez bonne confidentialité, qui n'est pas disponible pour les personnes qui considèrent le botnet comme immoral.

Tor, ainsi que l'anonymat en général, ne sont pas la seule technologie de confidentialité polyvalente. Voyons voir ... l'âge moyen du diplômé est de 20 ans. Depuis votre naissance, avez-vous parlé de guerres cryptographiques? Non!

Pendant ce temps, aux États-Unis, dans les années 1990, la question de savoir dans quelle mesure l'utilisation civile de la cryptographie est légitime et dans quelle mesure son exportation vers des applications publiques est autorisée était en suspens. Ce problème n'a été résolu qu'à la fin des années 90 - début des années 2000. Et bien qu'il y ait encore un débat sur la technologie de l'anonymat, ce n'est rien de plus qu'un débat. Et je pense qu'ils aboutiront à la même chose: la reconnaissance de la légalité de l'anonymat.

Donc, au tableau, vous voyez un résumé de mon discours. Je vous ai fait une petite introduction, puis nous discuterons de ce qui, dans un sens technique, représente l'anonymat et parlerons un peu de la motivation de son utilisation.

Après cela, je vais vous guider pas à pas le long du chemin, au début duquel est l'idée que nous avons besoin d'un peu d'anonymat, et à la fin - à quoi devrait ressembler le projet Tor selon cette idée. Je mentionnerai également quelques points de branche de ce sujet, sur lesquels vous pouvez être «ajouté» à d'autres projets. J'ai également l'intention de m'attarder sur quelques questions intéressantes que vous avez toutes envoyées en fonction de vos devoirs pour cette conférence.

Je vais parler un peu du fonctionnement de la détection des nœuds, c'est un sujet important. Après cela, je voterai sur les sujets supplémentaires mentionnés ici qui devraient être couverts.

Je pense que nous les appelons complémentaires, car ils suivent le matériel principal de la conférence, et je ne peux pas tous les couvrir, mais ce sont des sujets vraiment cool.

Je mentionnerai certains systèmes liés à Tor que vous devriez vous familiariser avec si vous êtes intéressé par ce sujet et que vous souhaitez en savoir plus.

Je parlerai du travail futur que nous voulons faire avec Tor, et j'espère que nous aurons un jour le temps pour cela. Et si après tout cela nous aurons le temps de répondre à vos questions, alors je répondrai à tout le monde. J'espère que je n'aurai pas besoin de prendre une heure supplémentaire de cours. Là-bas, dans le public, mon collègue David est assis, il va «traîner» parmi vous pendant la conférence et parler avec tous ceux qui veulent parler du sujet.

Donc, l'anonymat. Que voulons-nous dire lorsque nous parlons d'anonymat? Il existe de nombreux concepts informels qui sont utilisés dans les discussions informelles, sur les forums, sur Internet, etc. Certaines personnes croient que l'anonymat signifie simplement «je n'indiquerai pas mon nom à ce sujet». Certaines personnes pensent que l'anonymat, c'est quand "personne ne peut prouver que c'est moi, même si je le soupçonne fortement".

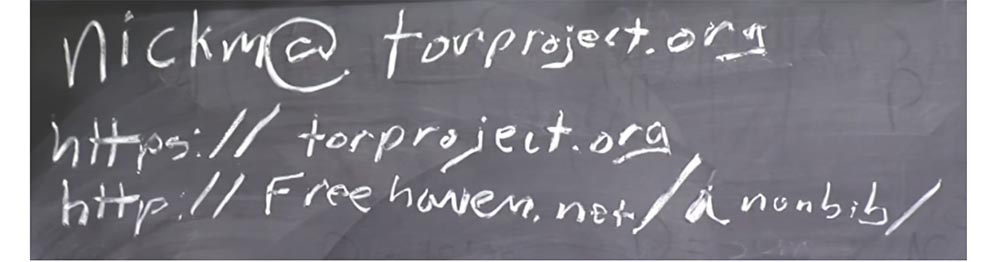

Nous entendons un certain nombre de concepts exprimant la capacité d'associer un utilisateur ou un attaquant à toute action sur le réseau. Ces concepts proviennent de la terminologie de l'article de Fitsman et Hansen, vous trouverez un lien vers celui-ci dans freehaven.net/anonbib/, une bibliographie d'anonymat que j'aide à maintenir.

Cette bibliographie comprend la plupart des bons travaux dans ce domaine. Nous devons le mettre à jour au présent, jusqu'en 2014, mais même dans sa forme actuelle, c'est une ressource plutôt utile.

Par conséquent, quand je dis «anonymat», je veux dire qu'Alice, Alice est engagée dans une sorte d'activité. Disons qu'Alice achète de nouvelles chaussettes. Et ici, nous avons une sorte d'attaquant, appelons-la Eve, Eve. Eve peut dire qu'Alice fait quelque chose. Empêcher cela n'est pas ce que nous entendons par anonymat. C'est ce qu'on appelle l'inobservabilité. Peut-être qu'Eve peut aussi dire que quelqu'un achète des chaussettes. Encore une fois, ce n'est pas ce que nous entendons par anonymat. Mais nous espérons qu'Eve ne pourra pas dire qu'Alice est la personne même qui achète de nouvelles chaussettes.

En même temps, nous voulons dire qu'au niveau de la catégorie, Eve sera non seulement en mesure de prouver avec une précision mathématique que c'est Alice qui achète des chaussettes, mais elle ne pourra pas non plus supposer qu'Alice achète des chaussettes avec une probabilité plus élevée que toute personne aléatoire. J'aimerais également qu'Eve, observant toute activité d'Alice, ne puisse pas conclure qu'Alice achète parfois des chaussettes, même si Eva apprend les activités spécifiques d'Alice dans le domaine de l'achat de chaussettes.

Il existe d'autres concepts liés à la garantie de l'anonymat. L'un d'eux est l'incompatibilité ou l'absence de connexions directes. La non-cohésion est comme le profil temporaire d'Alice. Par exemple, Alice écrit sous le pseudonyme de «Bob» sur un blog politique qu'elle pourrait ruiner sa carrière si ses supérieurs le savaient. Alors, elle écrit comme Bob. Ainsi, la non-connectivité est l'incapacité d'Eva à associer Alice à un profil utilisateur spécifique, dans ce cas, à un profil utilisateur nommé Bob.

Le concept final est l'inobservabilité, lorsque certains systèmes tentent de rendre impossible même de dire qu'Alice est sur Internet, qu'Alice est connectée à quelque chose sur le réseau et qu'elle montre une activité réseau.

Ces systèmes sont assez difficiles à construire, plus tard je parlerai un peu de leur utilité. Il peut être utile dans ce domaine de cacher qu'Alice utilise un système d'anonymat, pas qu'elle est sur Internet. C'est plus réalisable que la dissimulation absolue du fait qu'Alice est sur Internet.

Pourquoi ai-je commencé à travailler là-dessus en premier lieu? Eh bien, en partie à cause de la «démangeaison technique». C'est un problème sympa, c'est un problème intéressant, et personne n'a encore travaillé dessus. De plus, mon ami Roger a reçu un contrat pour terminer un projet de recherche au point mort qui devait être terminé avant l'expiration de la subvention. Il a si bien fait ce travail que j'ai dit: "Hé, je vais aussi me joindre à cette entreprise." Après un certain temps, nous avons formé une organisation à but non lucratif et publié notre projet open source.

Du point de vue de motivations plus profondes, je pense que l'humanité a de nombreux problèmes qui ne peuvent être résolus que par une communication meilleure et plus ciblée, plus de liberté d'expression et une plus grande liberté de pensée. Et je ne sais pas comment résoudre ces problèmes. La seule chose que je puisse faire est d'essayer d'empêcher la violation de la liberté de communication, de pensée et de conversation.

Étudiant:

Étudiant: Je sais qu'il existe de nombreuses bonnes raisons d'utiliser Tor. S'il vous plaît ne prenez pas cela comme une critique, mais je suis curieux de savoir ce que vous pensez de l'activité criminelle?

Nick Mathewson: quelle est mon opinion sur l'activité criminelle? Certaines lois sont bonnes, d'autres mauvaises. Mon avocat me disait de ne jamais conseiller à quiconque d'enfreindre la loi. Mon objectif n'était pas de permettre au criminel d'agir contre la plupart des lois avec lesquelles je suis d'accord. Mais là où la critique du gouvernement est considérée comme illégale, je suis pour une activité criminelle de ce genre. Donc, dans ce cas, nous pouvons supposer que je soutiens une activité criminelle de ce type.

Ma position sur l'utilisation d'un réseau anonyme pour des activités criminelles est que si les lois existantes sont équitables, je préférerais que les gens ne les violent pas. De plus, je pense que tout système de sécurité informatique qui n'est pas utilisé par des criminels est un très mauvais système de sécurité informatique.

Je pense que si nous interdisons la sécurité qui fonctionne pour les criminels, nous serons amenés dans le domaine des systèmes complètement dangereux. C'est mon avis, même si je suis plus programmeur que philosophe. Je donnerai donc des réponses très banales aux questions philosophiques et aux questions de nature juridique. De plus, je ne suis pas avocat et ne peux pas donner une évaluation juridique de ce problème, alors ne prenez pas mes commentaires comme des conseils juridiques.

Néanmoins, bon nombre de ces problèmes de recherche, dont je parlerai, sont loin d'être résolus. Alors pourquoi poursuivons-nous nos recherches dans la même direction? L'une des raisons est que nous avons jugé impossible d'avancer dans les études sur l'anonymat sans l'existence de la plateforme de test nécessaire. Cette opinion a été pleinement confirmée, car Tor est devenu une plate-forme de recherche pour travailler avec des systèmes d'anonymat à faible latence et a été d'une grande aide dans ce domaine.

Mais même maintenant, 10 ans plus tard, de nombreux gros problèmes ne sont toujours pas résolus. Donc, si nous attendions 10 ans pour tout réparer, nous attendrions en vain. Nous nous attendions à ce que l'existence d'un tel système d'anonymat produise des résultats à long terme dans le monde. Autrement dit, il est très facile de faire valoir que ce qui n'existe pas devrait être interdit. Les arguments contre l'utilisation civile de la cryptographie étaient beaucoup plus faciles à utiliser en 1990 qu'à notre époque, car il n'y avait alors pratiquement pas de cryptage fort à usage civil. Les opposants à la cryptographie civile à l'époque pouvaient faire valoir que si quelque chose de plus fort que le DES était légalisé, la civilisation s'effondrerait, les criminels ne seraient jamais pris et le crime organisé prévaudrait.

Mais en 2000, vous ne pouviez pas affirmer que les conséquences de la propagation de la cryptographie seraient un désastre pour la société, car à cette époque la cryptographie civile existait déjà, et il s'est avéré que ce n'était pas la fin du monde. En outre, en 2000, il serait beaucoup plus difficile de plaider en faveur d'une interdiction de la cryptographie, car la majorité des électeurs étaient favorables à son utilisation.

Donc, si quelqu'un en 1985 a dit «interdisons la cryptographie puissante», on pourrait supposer que les banques en ont besoin, une exception pourrait donc être faite pour le secteur bancaire. Mais à l'exception des banques, dans la sphère d'activité civile et civile, il n'y avait pas ceux qui ressentaient un besoin urgent de cryptage des informations.

Mais si quelqu'un en 2000 exigeait d'interdire des systèmes de cryptage puissants, cela porterait un coup à toute entreprise Internet, et tous ceux qui lanceraient des pages https commenceraient à crier et à agiter leurs mains.

Par conséquent, à l'heure actuelle, l'interdiction d'une cryptographie puissante n'est pratiquement pas possible, bien que les gens reviennent périodiquement à cette idée. Mais là encore, je ne suis pas philosophe ou politologue de ce mouvement.

Certains me demandent quel est votre modèle de menace? Il est bon de penser en termes de modèles de menace, mais, malheureusement, notre modèle de menace est plutôt étrange. Nous n'avons pas commencé par considérer les exigences de l'affrontement avec l'ennemi, mais les exigences de convivialité. Nous avons nous-mêmes décidé que la première exigence de notre produit était qu'il devrait être utile pour visualiser des pages Web et des protocoles interactifs, et pour cela, nous voulions assurer une sécurité maximale. Notre modèle de menace sera donc plutôt étrange si vous essayez d'y intégrer ce qu'un attaquant peut faire, dans quelles circonstances et comment. , , .

, , .

, , . , . R – , … socks.com, , - , zappos.com, .

, zappos.com. , . , , : « , , ».

, – A2 – 2 A3 – 3, . , 80% , , ?

, . , , , , – – , , , «» .

, , , , R: «, zappos.com». R , , TLS . , TLS zappos.com, .

. , -, , R . , trusted «». , , , .

, , . . , , , . , , .

, , , , , - . , , – , - . , - , . , - , . , .

. , , AR , R – Buy socks. , , . , , , .

, , , , , . - 64k - 11 26 , 64k 11:26 11:27.

, , , . , . , , , Mixmaster D-Net.

, , . , , , 1k, – 1 . , -, , - . , . , Tor.

, Mixminion, Mixmaster, 3- . Tor , .

, , . : , , . , , , . -? ! .

, . , . , , , , . MIT - MIT, MIT, , . , , .

, , . , , , .

. , , — K3, K2, K1. - , , : 1(2(3 «socks»))).

, , , .

. , , , – . , . , , .

, «» , 1990- , . , .

, , , , , , , .

, , - , , , , . , XOR. , – — XOR «, , , , » . , , , , , , «, , , , », XOR , .

27:06

Cours MIT "Sécurité des systèmes informatiques". Conférence 19: Réseaux anonymes, partie 2La version complète du cours est disponible ici .Merci de rester avec nous. Aimez-vous nos articles? Vous voulez voir des matériaux plus intéressants? Soutenez-nous en passant une commande ou en le recommandant à vos amis, une

réduction de 30% pour les utilisateurs Habr sur un analogue unique de serveurs d'entrée de gamme que nous avons inventés pour vous: Toute la vérité sur VPS (KVM) E5-2650 v4 (6 cœurs) 10 Go DDR4 240 Go SSD 1 Gbps à partir de 20 $ ou comment diviser le serveur? (les options sont disponibles avec RAID1 et RAID10, jusqu'à 24 cœurs et jusqu'à 40 Go de DDR4).

VPS (KVM) E5-2650 v4 (6 cœurs) 10 Go DDR4 240 Go SSD 1 Gbit / s jusqu'en décembre gratuitement en payant pour une période de six mois, vous pouvez commander ici .Dell R730xd 2 fois moins cher? Nous avons seulement

2 x Intel Dodeca-Core Xeon E5-2650v4 128 Go DDR4 6x480 Go SSD 1 Gbps 100 TV à partir de 249 $ aux Pays-Bas et aux États-Unis! Pour en savoir plus sur la

création d'un bâtiment d'infrastructure. classe utilisant des serveurs Dell R730xd E5-2650 v4 coûtant 9 000 euros pour un sou?