Pendant le travail avec la montre, nous avons tout vu. Mais invariablement une chose - à la première réunion, le système laisse peu de gens indifférents. Un groupe de clients rencontre la démonstration avec les mots: «Enfin, enfin! DLP, où tout est simple et clair! ” Cependant, ils se trompent. Un autre avec quelque chose comme «Oui, c'est une sorte de jouet. Il ne sera pas assez puissant pour nous. » Mais ils se trompent également. Alors qu'y a-t-il derrière les étoiles?

Comme dans l'

article précédent , les problèmes d'exigences techniques, de stabilité et d'exhaustivité du contrôle seront laissés de côté. Le logiciel du zoo, l'échelle et les objectifs de tous sont différents, et DLP est une bonne organisation mentale. Par conséquent, quel que soit le fournisseur sur lequel vous criez sur la place, ceux qui "sont tombés", "ont ralenti", "ont échoué" seront les premiers à courir. [

Et il se trouve que nous étions juste prêts à aider - «augmenter», «accélérer» et «repousser». Mais c'est une histoire complètement différente. ]

Revenons au fait que, comme tout système d'information, Dozor essaie d'équilibrer puissance et simplicité. Oui, pour que les deux composants se dévissent au maximum. Mais est-ce possible?

La simplicité nous rencontre - tableau de bord. Tout est beau, clair, en images. Le tableau de bord du leader est généralement un conte de fées - tendances des violations, violateurs TOP, évaluation de la charge de l'équipe. Mais qu'est-ce qui se cache derrière, d'où vient tout ce contenu?

1. Bureau (tableau de bord)

2. Bureau du chef

Au cœur de tout se trouve le principe de fonctionnement avec des objets d'information. Et le voici, le moment où la fonctionnalité déplace la clarté. Nous avons une équipe assez importante et après la première connaissance du système, nous avons passé beaucoup de temps, des diapositives et des feutres pour comprendre ce qui se passe ici. Brièvement et simplifiant, le système, à l'aide d'une politique composée de règles qui opèrent sur des objets d'information définis par des critères avec la possibilité d'utiliser des modèles, crée des événements à partir de messages pouvant devenir des incidents.

3. À quel niveau en êtes-vous maintenant?

Un peu effrayant, non? La bonne nouvelle est que vous n'avez pas besoin de comprendre cela lorsque vous travaillez avec le système. Au moins toute l'équipe. Trouvez / embauchez / louez une personne qui s'occupera de tout. Pour tout le monde, laissez la magie contrôler l'avion.

4. Le schéma d'identification des informations critiques

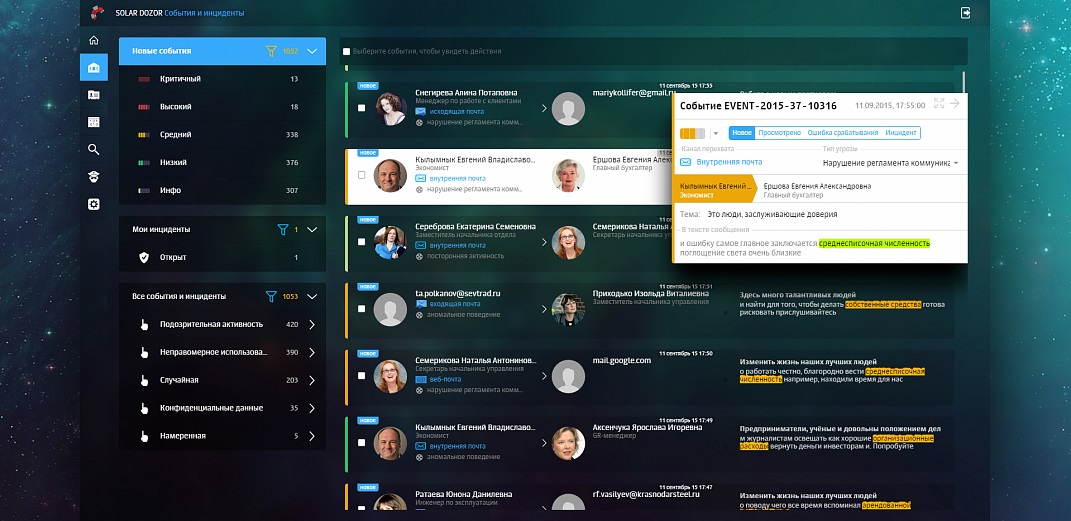

Plus important encore, le système crée des «événements» à partir du flux d'informations - des notifications que quelque chose ne va probablement pas. Et puis encore une fois, la beauté. L'événement a une belle carte, qui décrit brièvement qui, quoi et comment. Par souci de simplicité, les cartes sont classées par criticité et type d'action (encore une fois magique). Reste à la regarder attentivement et à vérifier si le sort fonctionne correctement.

5. Événements dans le système

En un clic, nous donnons le tort à notre sorcier pour "fini", et réparons le correct comme un incident. Enregistré? Nous crions au bureau suivant: «Chers collègues, mettez-vous au travail!». Mais non, le système demande de nommer un responsable. Attribuer - le plus responsable reçoit une notification. Par conséquent, chaque événement a un statut et chaque incident a un statut. Rien n'est perdu. Le système a pris en compte les statuts et prend en compte ces mêmes tendances. La beauté

De quoi d'autre cette magie est-elle capable? Interrompez le processus de transfert de données s'il est classé comme objet d'information. Émettre des avertissements concernant une violation potentielle (selon le même principe). Suspendez le courrier mis en quarantaine (et informez-en immédiatement sur le tableau de bord). Modifiez les lettres en supprimant les objets critiques. Attribuez des contrevenants à des groupes de contrôle spéciaux.

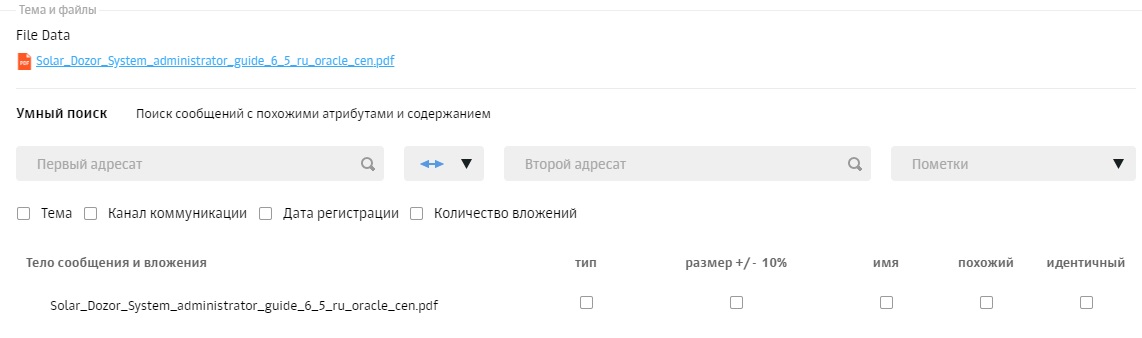

Avec la routine principale réglée. Ensuite - regardez dans le passé - recherchez. Et encore une fois, la beauté nous rencontre - une recherche simple. Avec les mouvements habituels, "google" les informations dans la barre de recherche. Pas assez? Accédez au mode de recherche avancée. Et encore une fois, la visualisation nous quitte. Beaucoup d'attributs consultables sont bons, mais essayez de distinguer immédiatement «l'expéditeur» de la «personne» ou de la «source» ou même de la «personne-source». Les opérations logiques sont donc également exécutées dans un ordre peu évident. C’est dur. Mais la recherche intelligente est bonne - elle vous permet de trouver des fichiers similaires parmi toutes les communications - juste quelques boutons, mais quelle est la marge de créativité.

6. Recherche intelligente

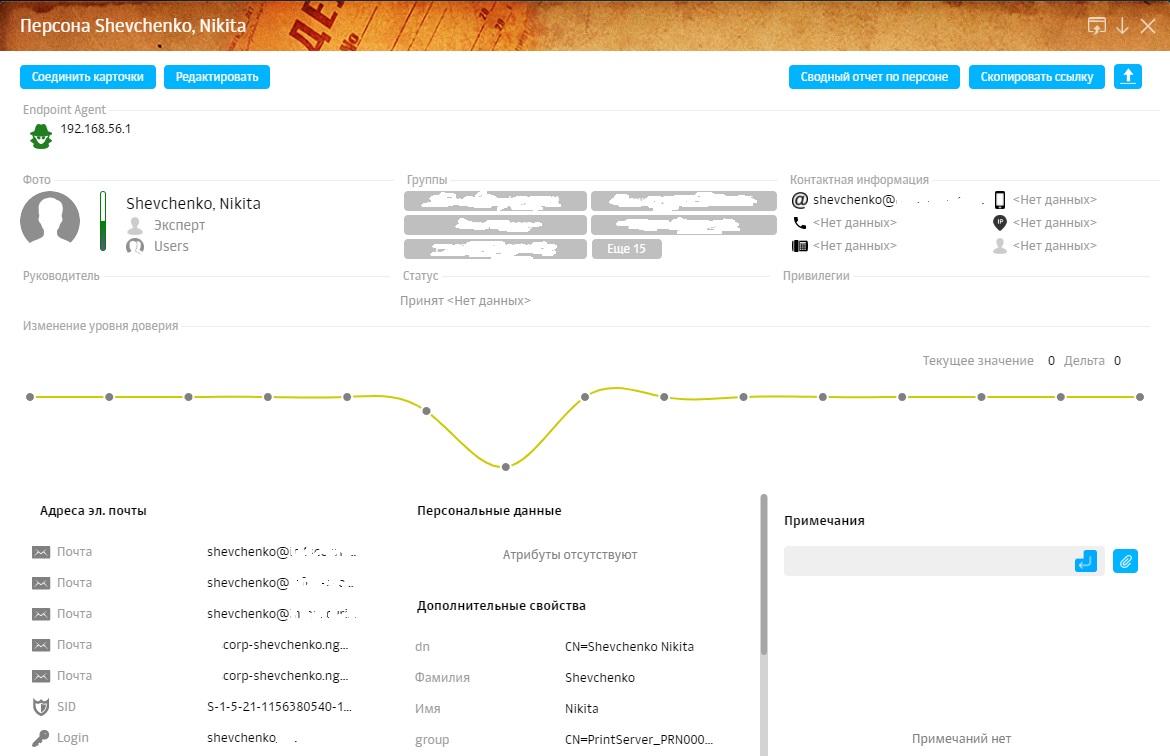

Dossier. Encore la beauté. Toutes les informations sur une personne sont également toutes des statistiques sur les violations (encore une fois la magie des objets d'information). Le graphique des connexions dans le kit, cependant, ne diffère pas en beauté ou en puissance.

7. Exemple de fichier

Rapports. Le choix n'est bien sûr pas riche. Mais la «carte thermique des communications» est une chose très utile. Peu de personnes peuvent dire immédiatement dans quelles unités les informations sont traitées. Et il est souvent difficile même de déterminer où les canaux de communication sont utilisés. C'est là que la carte thermique vous aidera. Toutes les activités du groupe d'employés sélectionné seront catégorisées, puis nous tirerons des conclusions: quelles actions sont normales et quelles sont les anomalies.

8. Carte thermique

Utile au début de l'installation, utile dans les travaux futurs. D'autres rapports sont plus susceptibles de transmettre aux collègues / à la direction tout ce que nous voyons nous-mêmes dans différentes sections du système.

En fin de compte.

Là, derrière les étoiles, c'est sombre et effrayant. Peut-être qu'un jour la beauté y arrivera aussi. Ou peut-être que ce n'est pas réaliste - pour rendre le complexe très simple. Mais pendant que nous sommes profondément dans le système, nous vous recommandons d'envoyer uniquement des personnes spécialement formées avec une réserve de manuels vitaux.

9. Groupe de réglage

Mais ceux qui restent à la surface attendent l'un des systèmes les plus conviviaux.

Nikolay Postnov, Infosecurity a Softline Company DLP Unit Configuration Manager.