Cet automne, le Groupe IB a enregistré une distribution massive de logiciels malveillants aux institutions financières et aux entreprises. Les attaquants ont envoyé plus de 11 000 lettres provenant de fausses adresses e-mail d'agences gouvernementales russes - toutes contenaient un cheval de Troie RTM conçu pour voler de l'argent des services bancaires à distance (RBS) et des systèmes de paiement. En moyenne, un vol réussi de ce type rapporte aux attaquants environ 1,1 million de roubles.

Texte: Semen Rogachev, Associate Malware Analysis Specialist Group-IBA partir du 11 septembre, le système

Group Intelligence IB Threat Intelligence (cyber intelligence) a enregistré des envois de masse aux banques russes, aux industriels et aux entreprises de transport: 3210 lettres ont été envoyées en septembre, 2311 en octobre, 4768 en novembre et 784 en décembre. Les newsletters étaient des «vagues», le pic a eu lieu le 24 et le 27 septembre - 729 et 620 lettres, respectivement. Au total, de septembre à début décembre, les pirates ont envoyé

11 073 lettres de

2 900 adresses e-mail différentes falsifiées par des agences gouvernementales. Trouvé environ 900 domaines différents associés aux adresses des expéditeurs.

Dans la liste de diffusion, parmi les adresses des expéditeurs, les noms de domaine suivants apparaissent, associés à des organisations étatiques et municipales:

- 14.rospotrebnadzor.ru - Office du Service fédéral de surveillance de la protection des droits des consommateurs et du bien-être humain dans la République de Sakha

- 22.rospotrebnadzor.ru - Bureau du Service fédéral de surveillance de la protection des droits des consommateurs et du bien-être humain dans le territoire de l'Altaï

- 33.rospotrebnadzor.ru - Office du service fédéral de surveillance de la protection des droits des consommateurs et du bien-être humain dans la région de Vladimir

- 37.rospotrebnadzor.ru - Office du service fédéral de surveillance de la protection des droits des consommateurs et du bien-être humain dans la région d'Ivanovo

- 38.rospotrebnadzor.ru - Office du service fédéral de surveillance de la protection des droits des consommateurs et du bien-être humain dans la région d'Irkoutsk

- 39.rospotrebnadzor.ru - Office du service fédéral de surveillance de la protection des droits des consommateurs et du bien-être humain dans la région de Kaliningrad

- 42.rospotrebnadzor.ru - Office du service fédéral de surveillance de la protection des droits des consommateurs et du bien-être humain dans la région de Kemerovo

- 47.rospotrebnadzor.ru - Office du service fédéral de surveillance de la protection des droits des consommateurs et du bien-être humain dans la région de Leningrad

- 89.fsin.su - Service pénitentiaire fédéral de Russie dans la zone autonome de Yamalo-Nenets

- engels-edu.ru - Comité d'éducation de l'administration du district municipal d'Engelsky

- enis.gosnadzor.ru - Service fédéral de surveillance écologique, technologique et nucléaire ROSTEKHNADZOR Administration Yenisei

- fbuz29.rospotrebnadzor.ru - Centre d'hygiène et d'épidémiologie de la région d'Arkhangelsk

- fcao.ru - Centre fédéral d'analyse et d'évaluation de l'impact technologique

- fguz-volgograd.ru - le centre d'hygiène et d'épidémiologie de la région de Volgograd

- gov39.local - Gouvernement de la région de Kaliningrad

- mcx-samara.ru - Bureau de Rosselkhoznadzor pour la région de Samara

- minsoc-buryatia.ru - Ministère de la protection sociale de la République de Bouriatie

- minsoc26.ru - Ministère du travail et de la protection sociale de la population du territoire de Stavropol

- minzdravsakhalin.ru - Ministère de la santé de la région de Sakhaline

- mosoblsud.ru - Tribunal régional de Moscou

- prokuratura.omsk.ru - Le parquet de la région d'Omsk

- rcro.tomsk.ru - Centre régional pour le développement de l'éducation, Tomsk (Institution budgétaire régionale d'État)

- rostrud.ru - Service fédéral du travail et de l'emploi ROSTRUD.

- rpn.gov.ru - Rosprirodnadzor - Service fédéral de surveillance des ressources naturelles.

- zdrav.spb.ru - Le site officiel du Comité de santé de Saint-Pétersbourg.

- zsib.gosnadzor.ru - Service fédéral de surveillance écologique, technologique et nucléaire ROSTEKHNADZOR.

Certains courriels comportaient des en-têtes «Domain Key Identifier Mail» («DKIM»). «DKIM» est une méthode d'authentification des e-mails qui protège contre la falsification des adresses des expéditeurs et vous permet de confirmer le fait d'envoyer un e-mail à partir d'un domaine déclaré. Par exemple:

Le résultat du contrôle DKIM:

Comment le circuit a fonctionné

Les lettres de la liste de diffusion se déguisent en documents importants (par exemple, l'objet de la lettre est «Envoi le jeudi», «Note de service», «Paiement août-septembre», «Copies de documents», etc.). Le texte de la lettre correspond au sujet, par exemple:

Ou:

Une caractéristique est le décalage entre l'adresse de l'expéditeur et l'adresse de retour de la lettre. L'adresse de retour de la lettre est enregistrée dans les domaines publics.

Par exemple:

Ou

Chaque lettre est accompagnée d'une pièce jointe, qui est une archive contenant un fichier exécutable. Les fichiers décompressés comportent des icônes de fichiers «PDF», ce qui induit en outre l'utilisateur en erreur. Une fois le fichier décompressé lancé, l'ordinateur est infecté.

Trojan RTM est apparu fin 2015 - début 2016. Il vise à travailler avec des systèmes de banque et de paiement à distance. RTM est modulaire, ses modules remplacent les détails, lisent les frappes, remplacent les serveurs DNS et les certificats de sécurité, prennent des captures d'écran, etc.

Processus d'infection

- Après le démarrage, RTM décompresse la bibliothèque «DLL» et l'enregistre dans le dossier «% TEMP%», après quoi il la charge dans l'espace d'adressage du processus en cours.

- Après le déballage, copie le contenu décompressé du fichier «.tmp» dans «% ProgramData% \ random_folder \ random_name».

- Crée une tâche appelée «Windows Update» pour exécuter le fichier copié à l'étape précédente via «rundll32.exe».

- Si la création de la tâche n'a pas réussi, ajoutez la clé Windows Update avec la valeur rundll32.exe% ProgramData% \ random_folder \ random_name Hôte DllGetClassObject à la clé de Registre "HKCU \ Software \ Microsoft \ Windows \ CurrentVersion \ Run \". Cela permet au fichier du répertoire «% ProgramData%» d'être lancé à chaque fois qu'un utilisateur se connecte au système.

Description et fonctionnalité

- Les chaînes en «RTM» sont chiffrées avec l'algorithme «RC4» modifié et déchiffrées avant utilisation.

- Après le démarrage, il vérifie la présence de fichiers et de répertoires «coucou», «fake_drive», «fraise», «tsl», «target.xls», «perl», «wget.exe», «* python *» sur le lecteur «C» , "Myapp.exe", "self.exe", "vboxservice.exe", "python.exe". S'il est trouvé, s'arrête.

- Vérifie la présence de l'antivirus ESET. S'il est installé, il remplit son fichier de licence avec des zéros, puis le supprime.

- Lance le suivi des frappes sur le clavier. Si la fenêtre active a été créée par le navigateur Mozilla Firefox ou Internet Explorer, l'URL de la page est ajoutée aux données reçues du clavier.

- Surveille et enregistre les données qui parviennent au presse-papiers. Ils sont ajoutés le nom de la fenêtre à partir de laquelle les informations ont été copiées et l'heure.

- Surveille le clic gauche sur les éléments dont le nom de classe correspond à tpanel et obj_button. Lorsque vous cliquez sur ces éléments, il crée une capture d'écran et l'envoie à un serveur distant.

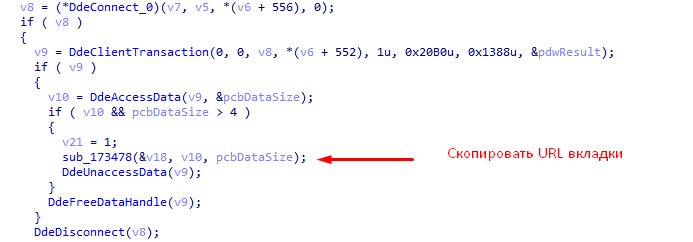

- Vérifie les adresses des onglets ouverts des navigateurs "Internet Explorer" et "Mozilla Firefox" pour collecter des informations sur l'interaction avec les banques, recevoir l'URL actuelle de l'onglet et la comparer avec les valeurs du tableau 1. En cas de correspondance, les informations correspondantes sont envoyées au serveur "C&C" .

- Examine l'historique de navigation des navigateurs Internet Explorer, Mozilla Firefox et Google Chrome et recherche des informations sur les visites des sites bancaires dans celui-ci. En cas de coïncidence des données reçues avec les données du tableau 1, il envoie un message correspondant au serveur «C&C».

- Vérifie les noms de classe des fenêtres en cours d'exécution pour les correspondances avec les valeurs du tableau 3. En cas de correspondance, il enregistre les identifiants qui seront envoyés à C&C à l'avenir en tant que données sur l'interaction avec une banque particulière.

- Ensuite, «RTM» tente d'établir une connexion avec le serveur «C&C» (les adresses suivantes ont été trouvées: 188.165.200.156, 185.190.82.182, 5.135.183.146, 151.80.147.153, 109.69.8.34). Pour obtenir l'adresse IP du serveur «C&C», on accède au site «namecha.in».

- Crée un flux qui vérifie la présence de cartes à puce connectées.

Les autres actions dépendent des commandes reçues du serveur «C&C».

Les commandes reçues sont cryptées avec l'algorithme RC4 modifié. Dans chaque message reçu du serveur «C&C», les 4 premiers octets sont une clé XOR. Avant de décrypter les données reçues, tous les 4 octets du "S-block" sont ajoutés modulo deux avec cette clé. La clé «RC4» elle-même est stockée dans le programme.

Les octets 4 à 8 sont le code «CRC32» pour le reste du message. Après décryptage. Le programme vérifie l'exactitude du message en comparant le code "CRC-32" reçu du message avec le code de message "CRC-32" réel.

Le 9e octet du message reçu détermine la commande à exécuter.

- Si 9 octets est 0x0, le programme continue son travail. Une telle réponse signifie que les données reçues par le serveur sont correctes.

- Si 9 octets est 0x5, le reste du message est un module optionnel qui sera chargé dans le processus "RTM".

- Si 9 octets est 0x6, le reste du message est un fichier exécutable. Il sera enregistré et lancé.

- Si 9 octets est 0x8, le reste du message est une bibliothèque "DLL". Il sera enregistré et chargé.

- Si 9 octets est 0x9, le reste du message est un fichier exécutable qui sera exécuté sans enregistrement.

- Si 9 octets est 0xB, le reste du message est un nouvel exécutable qui remplacera l'exécutable RTM actuel.

- Si 9 octets est 0xC, le reste du message sera enregistré dans un fichier dans le répertoire "% LocalAppData%".

- Si 9 octets est 0x1, le reste du message est une chaîne avec l'une des commandes suivantes:

- "Find_files" - recherche un fichier avec le nom obtenu à partir de "C&C",

- «Télécharger» - envoie au nord éloigné le contenu du fichier avec le nom obtenu du serveur «C&C», s'il existe.

- «Décharger» - arrête le fonctionnement de «RTM» jusqu'au prochain redémarrage.

- «Désinstaller» - RTM supprime le fichier exécutable actuel.

- «Uninstall-lock» - supprime le fichier exécutable actuel et définit la clé «Shell» de la clé de registre «HKLM \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon \» sur «shutdown –s –f –t 0», ce qui entraîne l'arrêt de l'ordinateur à chaque connexion.

- "Auto-élévation" - crée une fenêtre, lorsque vous cliquez sur ses boutons, "RTM" démarre en tant qu'administrateur via le lancement de "rundll32.exe".

- «Dbo-scan» - démarre une recherche de fichiers liés aux services bancaires (tableau 2).

- «Arrêter» - arrête l'ordinateur.

- "Reboot" - redémarre l'ordinateur

- "Hosts-add" - écrit les données reçues dans le fichier "hosts" et vide le cache des enregistrements de service DNS en exécutant la commande "ipconfig.exe / flushdns"

- "Hosts-clear" - nettoie le fichier "hosts" et vide le cache des enregistrements de service DNS en exécutant la commande "ipconfig.exe / flushdns"

- "Capture d'écran" - crée une capture d'écran et l'envoie au serveur.

- «Kill-process» - recherche les processus en cours d'exécution, au nom desquels une ligne est reçue du serveur, reçoit leurs identifiants et les termine.

- «Démarrage vidéo» - crée un flux qui crée une capture d'écran toutes les 2 secondes et la transfère à l'adresse distante reçue du serveur C&C.

- "Arrêt vidéo" - arrête le flux en créant des captures d'écran.

- "Msg" - crée une fenêtre pop-up avec le texte reçu de C&C

- Il est supposé que "RTM" a la capacité de télécharger des modules supplémentaires avec l'extension ".dtt".

- On suppose qu'après réception de la commande "del-module", l'exécution est arrêtée et le code du module chargé est supprimé.

Tableau 1 - Liste des «URL» indiquant une interaction avec les banques

Tableau 2 - Liste des fichiers indiquant l'interaction avec les banques

Tableau 3 - Liste des noms de classe

Plan de vol

À l'aide de captures d'écran et d'un enregistreur de frappe, RTM reconnaît le nom d'utilisateur et le mot de passe de l'utilisateur, télécharge et lance les outils de contrôle à distance de l'ordinateur, après quoi soit un ordre de paiement est créé et envoyé au système bancaire à distance via le contrôle à distance sur l'ordinateur infecté, soit les données d'authentification et la clé secrète utilisées dans le système bancaire à distance sont volées. et l'ordre est envoyé depuis l'ordinateur de l'attaquant. Selon le Groupe IB, en cas de vol réussi, les pirates informatiques «gagnent» en moyenne, grâce à de telles attaques, environ 1 100 000 roubles d'une même entité juridique.

En général, au cours de l'automne - de septembre à novembre - le groupe criminel RTM a lancé plusieurs attaques à grande échelle contre de grandes banques et entreprises russes. Une activité malveillante a été détectée et bloquée à l'aide du polygone du système de détection des menaces (TDS) du système d'alerte précoce Cyber Attack, qui vous permet de «déballer» les lettres suspectes dans un coffre-fort, isolé du réseau principal du système de réseau bancaire, de les vérifier pour les pièces jointes malveillantes et d'émettre un verdict sur le degré de danger de l'objet détecté .